攻撃面の縮小ルールの概要

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

ヒント

この記事のコンパニオンとして、 セキュリティ アナライザーのセットアップ ガイド を参照してベスト プラクティスを確認し、防御を強化し、コンプライアンスを強化し、自信を持ってサイバーセキュリティ環境をナビゲートする方法について学習します。 環境に基づいてカスタマイズされたエクスペリエンスを実現するには、Microsoft 365 管理センターの Security Analyzer 自動セットアップ ガイドにアクセスできます。

攻撃面の縮小ルールが重要な理由

organizationの攻撃対象領域には、攻撃者がorganizationのデバイスまたはネットワークを侵害する可能性があるすべての場所が含まれています。 攻撃対象領域を減らすとは、organizationのデバイスとネットワークを保護することを意味します。これにより、攻撃者は攻撃を実行する方法が少なくなります。 Microsoft Defender for Endpointで攻撃面の縮小ルールを構成すると、役立ちます。

攻撃面の縮小ルールは、次のような特定のソフトウェア動作を対象とします。

- ファイルのダウンロードまたは実行を試みる実行可能ファイルとスクリプトの起動

- 難読化されたスクリプトまたはその他の疑わしいスクリプトの実行

- 通常の毎日の作業中にアプリが通常開始しない動作の実行

このようなソフトウェアの動作は、正当なアプリケーションで見られる場合があります。 ただし、これらの動作は、マルウェアを介して攻撃者によって一般的に悪用されるため、リスクがあると見なされることが多いです。 攻撃面の縮小ルールは、ソフトウェアベースの危険な動作を制限し、organizationを安全に保つのに役立ちます。

攻撃面の縮小ルールを管理する方法のシーケンシャルでエンドツーエンドのプロセスについては、次を参照してください。

デプロイ前にルールを評価する

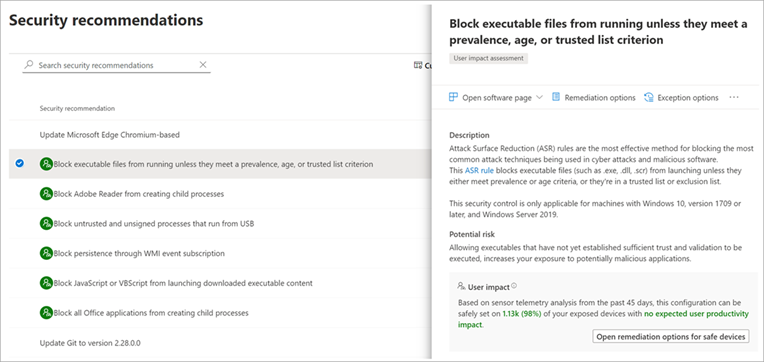

攻撃面の縮小ルールがネットワークに与える影響を評価するには、そのルールのセキュリティに関する推奨事項をMicrosoft Defender 脆弱性の管理で開きます。

推奨事項の詳細ウィンドウで、ユーザーへの影響をチェックして、生産性に悪影響を与えることなく、ブロック モードでルールを有効にする新しいポリシーを受け入れるデバイスの割合を判断します。

サポートされているオペレーティング システムとその 他の要件 情報については、「攻撃面の縮小ルールを有効にする」の要件に関する記事を参照してください。

評価の監査モード

監査モード

監査モードを使用して、攻撃面の縮小ルールが有効な場合にorganizationにどのような影響を与えるかを評価します。 すべてのルールを最初に監査モードで実行して、それらが基幹業務アプリケーションにどのように影響するかを理解できるようにします。 多くの基幹業務アプリケーションは、セキュリティ上の懸念が限定的に記述されており、マルウェアに似た方法でタスクを実行する可能性があります。

除外

監査データを監視し、必要なアプリケーション の除外を追加 することで、生産性を低下させることなく攻撃面の削減ルールを展開できます。

ルールごとの除外

ルールごとの除外の構成の詳細については、 テスト攻撃面の縮小ルールに関する記事の「ルールごとの攻撃面の削減ルールの構成 」というタイトルのセクション を参照してください。

ユーザーの警告モード

(NEW!)警告モード機能の前に、有効になっている攻撃面の縮小ルールを監査モードまたはブロック モードに設定できます。 新しい警告モードでは、攻撃面の縮小ルールによってコンテンツがブロックされるたびに、コンテンツがブロックされていることを示すダイアログ ボックスが表示されます。 ダイアログ ボックスには、コンテンツのブロックを解除するためのオプションもユーザーに表示されます。 その後、ユーザーは操作を再試行でき、操作が完了します。 ユーザーがコンテンツのブロックを解除すると、コンテンツは 24 時間ブロック解除されたままになり、ブロックが再開されます。

警告モードは、ユーザーが自分のタスクを実行するために必要なコンテンツにアクセスすることを防ぐことなく、organizationに攻撃面の縮小ルールを設定するのに役立ちます。

警告モードが機能するための要件

警告モードは、次のバージョンの Windows を実行しているデバイスでサポートされています。

- Windows 10 Version 1809以降

- Windows 11

- Windows Server バージョン 1809 以降

Microsoft Defenderウイルス対策は、アクティブ モードでリアルタイム保護で実行されている必要があります。

また、ウイルス対策とマルウェア対策の更新プログラムMicrosoft Defenderインストールされていることを確認します。

- プラットフォームの最小リリース要件:

4.18.2008.9 - エンジンの最小リリース要件:

1.1.17400.5

更新プログラムの詳細と入手方法については、「Microsoft Defenderマルウェア対策プラットフォームの更新」を参照してください。

警告モードがサポートされていない場合

警告モードは、Microsoft Intuneで構成する場合、3 つの攻撃面縮小ルールではサポートされていません。 (グループ ポリシーを使用して攻撃面の縮小ルールを構成する場合は、警告モードがサポートされます)。Microsoft Intuneで構成するときに警告モードをサポートしない 3 つのルールは次のとおりです。

-

JavaScript または VBScript によるダウンロードされた実行可能コンテンツの起動をブロック する (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) -

WMI イベント サブスクリプション (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) を使用して永続化をブロックする -

ランサムウェアに対する高度な保護を使用する (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

また、古いバージョンの Windows を実行しているデバイスでは、警告モードはサポートされていません。 このような場合、警告モードで実行するように構成された攻撃面の縮小ルールはブロック モードで実行されます。

通知とアラート

攻撃面の縮小ルールがトリガーされるたびに、デバイスに通知が表示されます。 会社の詳細や連絡先情報を使用して通知をカスタマイズすることができます。

また、特定の攻撃面の縮小ルールがトリガーされると、アラートが生成されます。

通知と生成されたすべてのアラートは、Microsoft Defender ポータルで表示できます。

通知とアラートの機能の詳細については、「 ルールごとのアラートと通知の詳細」の記事「 攻撃面の縮小ルールリファレンス」を参照してください。

高度なハンティングと攻撃面の縮小イベント

高度なハンティングを使用して、攻撃面の縮小イベントを表示できます。 受信データの量を合理化するために、高度なハンティングを使用して 1 時間ごとに一意のプロセスのみを表示できます。 攻撃面縮小イベントの時刻は、そのイベントが 1 時間以内に初めて見られる時刻です。

たとえば、午後 2:00 時間に 10 台のデバイスで攻撃面の縮小イベントが発生したとします。 最初のイベントが 2:15、最後のイベントが 2:45 に発生したとします。 高度なハンティングでは、(実際には 10 台のデバイスで発生した場合でも) そのイベントのインスタンスが 1 つ表示され、タイムスタンプは午後 2 時 15 分になります。

高度なハンティングの詳細については、「高度なハンティング を使用して脅威を事前に検索する」を参照してください。

Windows バージョン間での攻撃面の縮小機能

次のいずれかのエディションとバージョンの Windows を実行しているデバイスに対して、攻撃面の縮小ルールを設定できます。

Windows 10 Proバージョン 1709 以降

Windows 10 Enterpriseバージョン 1709 以降

Windows Server バージョン 1803 (半期チャネル) 以降

-

注:

この機能を機能させるには、「Windows サーバーのオンボード」の手順を使用して、Windows Server 2016および R2 Windows Server 2012オンボードする必要があります。

攻撃面の縮小ルールでは Windows E5 ライセンスは必要ありませんが、Windows E5 をお持ちの場合は、高度な管理機能を利用できます。 Windows E5 でのみ使用できる高度な機能には、次のものが含まれます。

- Defender for Endpoint で使用できる監視、分析、およびワークフロー

- Microsoft Defender XDRのレポート機能と構成機能。

これらの高度な機能は、Windows Professional または Windows E3 ライセンスでは使用できません。 ただし、これらのライセンスがある場合は、イベント ビューアーとMicrosoft Defenderウイルス対策ログを使用して、攻撃面の縮小ルール イベントを確認できます。

Microsoft Defender ポータルで攻撃面の縮小イベントを確認する

Defender for Endpoint では、アラート調査シナリオの一部として、イベントとブロックの詳細なレポートが提供されます。

高度なハンティングを使用して、Microsoft Defender XDRの Defender for Endpoint データに対してクエリを実行できます。

クエリの例を次に示します:

DeviceEvents

| where ActionType startswith 'Asr'

Windows イベント ビューアーで攻撃面の縮小イベントを確認する

Windows イベント ログを確認して、攻撃面の縮小ルールによって生成されたイベントを表示できます。

評価パッケージをダウンロードし、デバイス上の簡単にアクセスできる場所に cfa-events.xml ファイルを抽出します。

[スタート] メニューにイベント ビューアー単語を入力して、Windows イベント ビューアーを開きます。

[ アクション] で、[ カスタム ビューのインポート...] を選択します。

抽出元のファイル cfa-events.xml を選択します。 または、 XML を直接コピーします。

[OK] を選択します。

次のイベントのみを表示するようにイベントをフィルター処理するカスタム ビューを作成できます。これらはすべて、制御されたフォルダー アクセスに関連します。

| イベント ID | 説明 |

|---|---|

| 5007 | 設定が変更されたときのイベント |

| 1121 | ブロック モードでルールが発生した場合のイベント |

| 1122 | 監査モードでルールが発生した場合のイベント |

イベント ログ内の攻撃面の縮小イベントに一覧表示される "エンジン バージョン" は、オペレーティング システムではなく Defender for Endpoint によって生成されます。 Defender for Endpoint はWindows 10とWindows 11と統合されているため、この機能は、Windows 10またはWindows 11がインストールされているすべてのデバイスで機能します。

関連項目

- 攻撃面の縮小ルールの展開の概要

- 攻撃面の縮小ルールの展開を計画する

- 攻撃面の縮小ルールをテストする

- 攻撃面の減少ルールを有効にする

- 攻撃面の縮小ルールを運用化する

- 攻撃面の減少ルールのレポート

- Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策の除外

ヒント

他のプラットフォームのウイルス対策関連情報を探している場合は、次を参照してください。

- macOS 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Mac 用 Microsoft Defender for Endpoint

- Intune の Microsoft Defender ウイルス対策の macOS ウイルス対策ポリシー設定

- Linux 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Linux 用 Microsoft Defender for Endpoint

- Android 機能用 Defender for Endpoint を構成する

- iOS 機能用 Microsoft Defender for Endpoint を構成する

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。