Microsoft Defender for Endpointのデバイス制御

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

Microsoft Defender for Endpointのデバイス制御機能を使用すると、セキュリティ チームは、リムーバブル 記憶域 (USB サム ドライブ、SSD、ディスクなど)、プリンター、Bluetooth デバイス、その他のデバイスなどの周辺機器をコンピューターにインストールして使用できるかどうかを制御できます。 セキュリティ チームは、次のような規則を構成するようにデバイス制御ポリシーを構成できます。

- ユーザーが特定のデバイス (USB ドライブなど) をインストールして使用できないようにする

- 特定の例外 がある外部デバイス のインストールと使用をユーザーに禁止する

- 特定のデバイスのインストールと使用をユーザーに許可する

- ユーザーが Windows コンピューターで BitLocker で暗号化されたデバイスのみをインストールして使用できるようにする

この一覧は、いくつかの例を提供することを目的としています。 網羅的なリストではありません。考慮すべき他の例があります。

デバイス制御は、特定のデバイスをユーザーのコンピューターに接続できるようにすることで、潜在的なデータ損失、マルウェア、またはその他のサイバー脅威からorganizationを保護するのに役立ちます。 デバイス制御を使用すると、セキュリティ チームは、ユーザーがコンピューターにインストールして使用できる周辺機器とデバイスを決定できます。

ヒント

この記事のコンパニオンとして、Microsoft Defender for Endpointセットアップ ガイドを参照してベスト プラクティスを確認し、攻撃面の縮小や次世代保護などの重要なツールについて学習します。 環境に基づいてカスタマイズされたエクスペリエンスを実現するには、Microsoft 365 管理センターの Defender for Endpoint 自動セットアップ ガイドにアクセスできます。

Microsoft デバイス制御機能

Microsoft のデバイス制御機能は、Windows でのデバイス制御、Defender for Endpoint でのデバイス制御、エンドポイント データ損失防止 (エンドポイント DLP) の 3 つのメインカテゴリに分類できます。

Windows のデバイス コントロール。 Windows オペレーティング システムには、デバイス制御機能が組み込まれています。 セキュリティ チームは、ユーザーがコンピューターに特定のデバイスをインストールできないように (または許可する) デバイスのインストール設定を構成できます。 ポリシーはデバイス レベルで適用され、さまざまなデバイス プロパティを使用して、ユーザーがデバイスをインストールまたは使用できるかどうかを判断します。

Windows のデバイス制御は BitLocker テンプレートと ADMX テンプレートで動作し、Intuneを使用して管理できます。

BitLocker。 BitLocker は、ボリューム全体の暗号化を提供する Windows セキュリティ機能です。 リムーバブル メディアへの書き込みに BitLocker 暗号化が必要になる場合があります。 Intuneと共に、Windows 用 BitLocker を使用してデバイスに暗号化を適用するようにポリシーを構成できます。 詳細については、「Intuneのエンドポイント セキュリティのディスク暗号化ポリシー設定」を参照してください。

デバイスのインストール。 Windows には、特定の種類の USB デバイスのインストールを防ぐ機能が用意されています。

Intuneを使用してデバイスのインストールを構成する方法の詳細については、「INTUNEで ADMX テンプレートを使用して USB デバイスを制限し、特定の USB デバイスを許可する」を参照してください。

グループ ポリシーを使用してデバイスのインストールを構成する方法の詳細については、「グループ ポリシーを使用したデバイスインストールの管理」を参照してください。

Defender for Endpoint のデバイス コントロール。 Defender for Endpoint のデバイス制御は、より高度な機能を提供し、クロスプラットフォームです。

- きめ細かいアクセス制御 - デバイス、デバイスの種類、操作 (読み取り、書き込み、実行)、ユーザー グループ、ネットワークの場所、またはファイルの種類によってアクセスを制御するポリシーを作成します。

- レポートと高度なハンティング - デバイス関連のアクティビティを追加するための完全な可視性。

- Microsoft Defenderのデバイス制御は、Intuneまたはグループ ポリシーを使用して管理できます。

Microsoft DefenderとIntuneのデバイス制御。 Intuneは、組織の複雑なデバイス制御ポリシーを管理するための豊富なエクスペリエンスを提供します。 たとえば、Defender for Endpoint でデバイス制限設定を構成して展開できます。 「Microsoft Intuneを使用したデバイス コントロールのデプロイと管理」を参照してください。

エンドポイント データ損失防止 (エンドポイント DLP)。 エンドポイント DLP は、Microsoft Purview ソリューションにオンボードされているデバイスの機密情報を監視します。 DLP ポリシーは、機密情報とその保存場所または使用場所に対して保護アクションを適用できます。 エンドポイント DLP は、ファイルの証拠をキャプチャできます。 エンドポイント DLP について説明します。

一般的なデバイス制御シナリオ

次のセクションでは、シナリオを確認し、使用する Microsoft の機能を特定します。

- USB デバイスへのアクセスを制御する

- BitLocker で暗号化されたリムーバブル メディアへのアクセスを制御する (プレビュー)

- プリンターへのアクセスを制御する

- Bluetooth デバイスへのアクセスを制御する

USB デバイスへのアクセスを制御する

デバイスのインストール制限、リムーバブル メディア デバイス制御、またはエンドポイント DLP を使用して、USB デバイスへのアクセスを制御できます。

デバイスのインストール制限を構成する

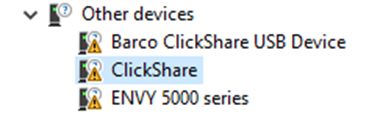

Windows で使用できるデバイスのインストール制限により、デバイス ID、デバイス インスタンス ID、またはセットアップ クラスに基づくドライバーのインストールが許可または拒否されます。 これにより、すべてのリムーバブル デバイスを含む、デバイス マネージャー内 の任意 のデバイスをブロックできます。 デバイスのインストール制限が適用されると、次のスクリーンショットに示すように、デバイス マネージャーでデバイスがブロックされます。

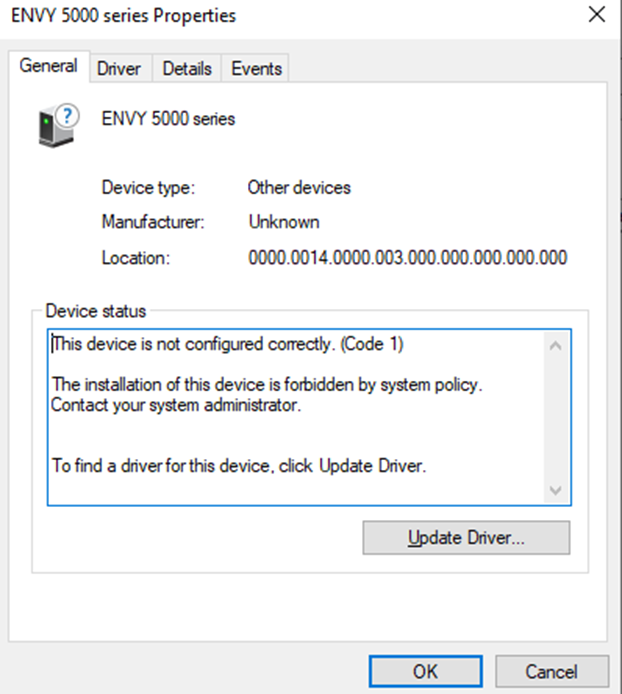

デバイスをクリックすると、さらに詳細が表示されます。

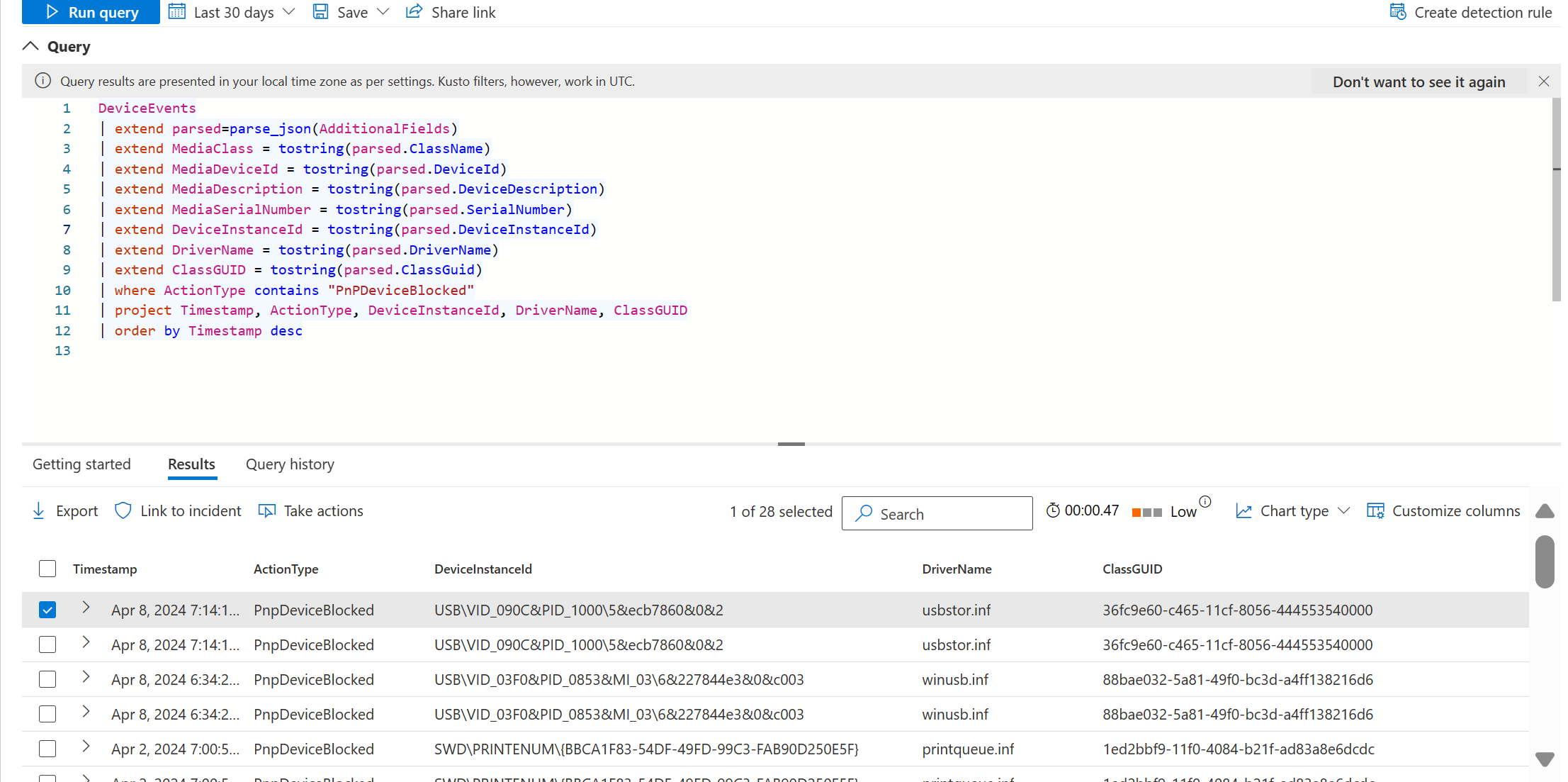

高度な狩猟の記録もあります。 表示するには、次のクエリを使用します。

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| extend DeviceInstanceId = tostring(parsed.DeviceInstanceId)

| extend DriverName = tostring(parsed.DriverName)

| extend ClassGUID = tostring(parsed.ClassGuid)

| where ActionType contains "PnPDeviceBlocked"

| project Timestamp, ActionType, DeviceInstanceId, DriverName, ClassGUID

| order by Timestamp desc

デバイスのインストール制限が構成され、デバイスがインストールされると、 ActionType が PnPDeviceAllowed のイベントが作成されます。

詳細情報::

デバイス制御を使用してリムーバブル メディアへのアクセスを制御する

Defender for Endpoint のデバイス制御により、USB デバイスのサブセットに対するきめ細かいアクセス制御が提供されます。 デバイス制御では、Windows Portal デバイス、リムーバブル メディア、CD/DVD、プリンターへのアクセスのみを制限できます。

注:

Windows では、 リムーバブル メディア デバイス という用語は、USB デバイスを意味するものではありません。

すべての USB デバイスがリムーバブル メディア デバイスであるわけではありません。

リムーバブル メディア デバイスと見なされるために、デバイス制御の範囲でMDEするには、デバイスでディスク (E: など) を Windows で作成する必要があります。 デバイス制御では、ポリシーを定義することで、デバイスとそのデバイス上のファイルへのアクセスを制限できます。

重要

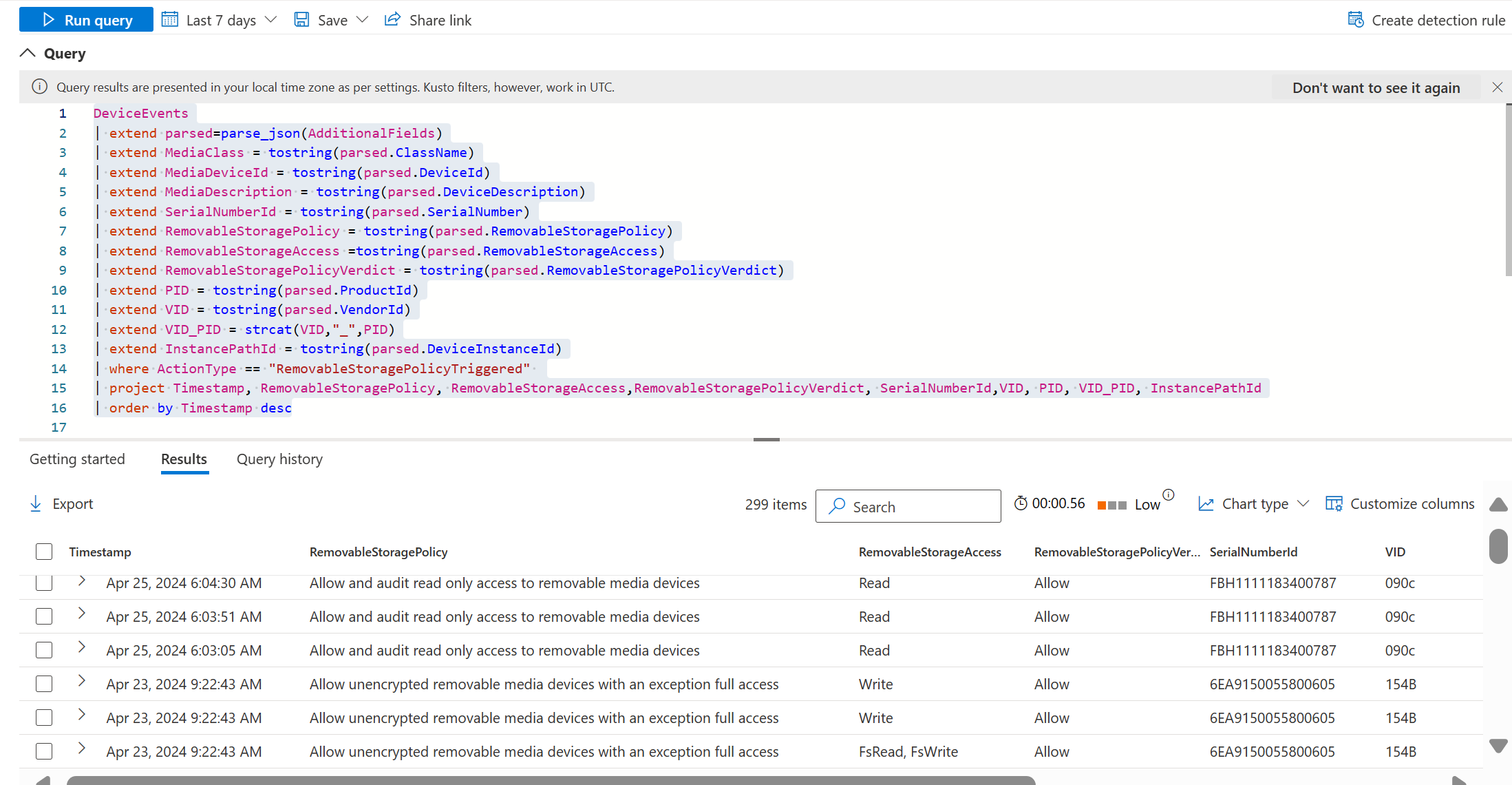

一部のデバイスでは、Windows デバイス マネージャーに複数のエントリが作成されます (リムーバブル メディア デバイスや Windows ポータブル デバイスなど)。 デバイスが適切に機能するためには、物理デバイスに関連付けられている すべてのエントリ に対してアクセス権を付与してください。 ポリシーが監査エントリで構成されている場合、イベントは Advanced Hunting に表示され、RemovableStoragePolicyTriggeredのActionTypeが表示されます。

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend SerialNumberId = tostring(parsed.SerialNumber)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend RemovableStorageAccess =tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend PID = tostring(parsed.ProductId)

| extend VID = tostring(parsed.VendorId)

| extend VID_PID = strcat(VID,"_",PID)

| extend InstancePathId = tostring(parsed.DeviceInstanceId)

| where ActionType == "RemovableStoragePolicyTriggered"

| project Timestamp, RemovableStoragePolicy, RemovableStorageAccess,RemovableStoragePolicyVerdict, SerialNumberId,VID, PID, VID_PID, InstancePathId

| order by Timestamp desc

このクエリは、次のスクリーンショットに示すように、ポリシーの名前、要求されたアクセス権、および判定 (許可、拒否) を返します。

ヒント

macOS 上のMicrosoft Defender for Endpointのデバイス制御では、iOS デバイス、カメラなどのポータブル デバイス、USB デバイスなどのリムーバブル メディアへのアクセスを制御できます。 macOS のデバイス制御に関するページを参照してください。

エンドポイント DLP を使用して USB へのファイルのコピーを防ぐ

ファイルの機密性に基づいて USB にファイルがコピーされないようにするには、 Endpoint DLP を使用します。

BitLocker で暗号化されたリムーバブル メディアへのアクセスを制御する (プレビュー)

BitLocker を使用して、リムーバブル メディアへのアクセスを制御するか、デバイスが暗号化されていることを確認します。

BitLocker を使用してリムーバブル メディアへのアクセスを拒否する

Windows では、デバイスが BitLocker で暗号化されていない限り、すべてのリムーバブル メディアへの書き込みを拒否したり、書き込みアクセスを拒否したりできます。 詳細については、「BitLocker の構成 - Windows セキュリティ」を参照してください。

BitLocker のデバイス制御ポリシーを構成する (プレビュー)

Microsoft Defender for Endpointのデバイス制御は、BitLocker で暗号化された状態 (暗号化またはプレーン) に基づいてデバイスへのアクセスを制御します。 これにより、BitLocker 以外の暗号化されたデバイスへのアクセスを許可および監査するための例外を作成できます。

ヒント

Mac を使用している場合、デバイス制御は APFS 暗号化状態に基づいてリムーバブル メディアへのアクセスを制御できます。 macOS のデバイス制御に関するページを参照してください。

プリンターへのアクセスを制御する

プリンターへのアクセスを制御するには、プリンターのインストール制限、印刷のデバイス制御ポリシー、またはエンドポイント DLP を使用します。

プリンターのインストール制限を設定する

Windows のデバイスのインストール制限は、プリンターに適用できます。

印刷用のデバイス制御ポリシーを構成する

Microsoft Defender for Endpointのデバイス制御は、プリンターのプロパティ (VID/PID)、プリンターの種類 (ネットワーク、USB、企業など) に基づいてプリンターへのアクセスを制御します。

デバイス制御では、印刷されるファイルの種類を制限することもできます。 デバイス制御では、企業以外の環境での印刷を制限することもできます。

エンドポイント DLP を使用して分類されたドキュメントの印刷を防ぐ

情報分類に基づいてドキュメントの印刷をブロックするには、 Endpoint DLP を使用します。

エンドポイント DLP を使用して、印刷されたファイルのファイル証拠をキャプチャする

印刷されているファイルの証拠をキャプチャするには、 Endpoint DLP を使用します

Bluetooth デバイスへのアクセスを制御する

デバイス制御を使用して、Windows デバイス上のBluetooth サービスへのアクセスを制御したり、エンドポイント DLP を使用したりできます。

ヒント

Mac を使用している場合、デバイス制御はBluetoothへのアクセスを制御できます。 macOS のデバイス制御に関するページを参照してください。

Windows 上のBluetooth サービスへのアクセスを制御する

管理者は、Bluetooth サービスの動作 (広告、検出、準備、プロンプトの許可) と、許可されるBluetooth サービスを制御できます。 詳細については、「 Windows Bluetooth」を参照してください。

エンドポイント DLP を使用してデバイスへのドキュメントのコピーを防ぐ

機密性の高いドキュメントのデバイスへのコピーをブロックするには、 エンドポイント DLP を使用Bluetooth。

エンドポイント DLP を使用して、USB にコピーされたファイルのファイル証拠をキャプチャする

USB にコピーされているファイルの証拠をキャプチャするには、エンドポイント DLP を使用します

デバイス制御ポリシーのサンプルとシナリオ

Defender for Endpoint のデバイス制御は、セキュリティ チームに、さまざまなシナリオを可能にする堅牢なアクセス制御モデルを提供します (「 デバイス制御ポリシー」を参照)。 調査できるサンプルとシナリオを含む GitHub リポジトリをまとめます。 以下のリソースを参照してください。

デバイス コントロールを初めて使用する場合は、「 デバイス コントロールのチュートリアル」を参照してください。

デバイス制御の前提条件

Defender for Endpoint のデバイス制御は、マルウェア対策クライアントバージョンが4.18.2103.3以降のWindows 10またはWindows 11を実行しているデバイスに適用できます。 (現在、サーバーはサポートされていません)。

-

4.18.2104以降:SerialNumberId、VID_PID、ファイルパスベースの GPO サポート、およびComputerSidを追加します。 -

4.18.2105以降:HardwareId/DeviceId/InstancePathId/FriendlyNameId/SerialNumberIdのワイルドカード サポートを追加します。特定のマシン上の特定のユーザーの組み合わせ、リムーバブル SSD (SanDisk Extreme SSD)、USB 接続 SCSI (UAS) のサポート。 -

4.18.2107以降: Windows ポータブル デバイス (WPD) のサポート (タブレットなどのモバイル デバイスの場合) を追加します。高度なハンティングにAccountNameを追加します。 -

4.18.2205以降: 既定の適用を [プリンター] に展開します。 [拒否] に設定すると、プリンターもブロックされるため、ストレージのみを管理する場合は、プリンターを許可するカスタム ポリシーを作成してください。 -

4.18.2207以降: ファイルのサポートを追加します。一般的なユース ケースは、"リムーバブル ストレージ上の読み取り/書き込み/実行アクセス固有のファイルからユーザーをブロックする" です。ネットワークと VPN 接続のサポートを追加する。一般的なユース ケースとしては、「マシンが企業ネットワークに接続していないときに、リムーバブル ストレージへのアクセスをブロックする」があります。

Mac の場合は、「 macOS 用デバイスコントロール」を参照してください。

現在、デバイス制御はサーバーではサポートされていません。