Microsoft Defender for Endpoint への移行 - フェーズ 2: セットアップ

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

フェーズ 1: 準備 |

フェーズ 2: 設定 |

フェーズ 3: オンボード |

|---|---|---|

| あなたはここにいます! |

Defender for Endpoint への移行のセットアップ フェーズへようこそ。 このフェーズには、次の手順が含まれます。

- エンドポイントで Microsoft Defender ウイルス対策を再インストール/有効にします。

- Defender for Endpoint プラン 1 またはプラン 2 を構成する

- 既存のソリューションの除外リストに Defender for Endpoint を追加します。

- 既存のソリューションを Microsoft Defender ウイルス対策の除外リストに追加します。

- デバイス グループ、デバイス コレクション、組織単位を設定します。

重要

Microsoft では、アクセス許可が最も少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急シナリオに限定する必要があります。

手順 1: エンドポイントで Microsoft Defender ウイルス対策を再インストール/有効にする

特定のバージョンの Windows では、Microsoft 以外のウイルス対策/マルウェア対策ソリューションがインストールされたときに、Microsoft Defender ウイルス対策がアンインストールまたは無効になっている可能性があります。 Windows を実行しているエンドポイントが Defender for Endpoint にオンボードされている場合、Microsoft Defender ウイルス対策は、Microsoft 以外のウイルス対策ソリューションと共にパッシブ モードで実行できます。 詳細については、「 Defender for Endpoint を使用したウイルス対策保護」を参照してください。

Defender for Endpoint に切り替える際に、Microsoft Defender ウイルス対策を再インストールまたは有効にするための特定の手順が必要になる場合があります。 次の表では、Windows クライアントとサーバーで実行する操作について説明します。

| エンドポイントの種類 | 操作 |

|---|---|

| Windows クライアント (Windows 10 および Windows 11 を実行しているエンドポイントなど) | 一般に、Windows クライアントに対してアクションを実行する必要はありません (Microsoft Defender ウイルス対策がアンインストールされていない限り)。 一般に、Microsoft Defender ウイルス対策は引き続きインストールする必要がありますが、移行プロセスのこの時点では無効になっている可能性が最も高くなります。 Microsoft 以外のウイルス対策/マルウェア対策ソリューションがインストールされていて、クライアントがまだ Defender for Endpoint にオンボードされていない場合、Microsoft Defender ウイルス対策は自動的に無効になります。 その後、クライアント エンドポイントが Defender for Endpoint にオンボードされると、それらのエンドポイントが Microsoft 以外のウイルス対策ソリューションを実行している場合、Microsoft Defender ウイルス対策はパッシブ モードになります。 Microsoft 以外のウイルス対策ソリューションがアンインストールされると、Microsoft Defender ウイルス対策は自動的にアクティブ モードになります。 |

| Windows サーバー | Windows Server では、Microsoft Defender ウイルス対策を再インストールし、手動でパッシブ モードに設定する必要があります。 Windows サーバーでは、Microsoft 以外のウイルス対策/マルウェア対策がインストールされている場合、Microsoft Defender ウイルス対策は Microsoft 以外のウイルス対策ソリューションと共に実行できません。 このような場合、Microsoft Defender ウイルス対策は手動で無効またはアンインストールされます。 Windows Server で Microsoft Defender ウイルス対策を再インストールまたは有効にするには、次のタスクを実行します。 - 無効になっている場合は、Windows Server で Defender ウイルス対策を再度有効にする - Windows Server で Defender ウイルス対策を再度有効にする (アンインストールされた場合) - Windows Server で Microsoft Defender ウイルス対策をパッシブ モードに設定する Windows Server での Microsoft Defender ウイルス対策の再インストールまたは再有効化に関する問題が発生した場合 は、「トラブルシューティング: Microsoft Defender ウイルス対策が Windows Server でアンインストールされる」を参照してください。 |

ヒント

Microsoft 以外のウイルス対策保護を使用した Microsoft Defender ウイルス対策の状態の詳細については、「 Microsoft Defender ウイルス対策の互換性」を参照してください。

Windows Server で Microsoft Defender ウイルス対策をパッシブ モードに設定する

ヒント

Windows Server 2012 R2 および 2016 でパッシブ モードで Microsoft Defender ウイルス対策を実行できるようになりました。 詳細については、「Microsoft Defender for Endpoint をインストールするためのオプション」 を参照してください。

レジストリ エディターを開き、[

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection] に移動します。ForceDefenderPassiveMode という DWORD エントリを編集 (または作成) し、次の設定を指定します。

DWORD の値を 1 に設定します。

[ 基本] で、[ 16 進数] を選択します。

Microsoft Defender ウイルス対策の機能とインストール ファイルが以前に Windows Server 2016 から削除された場合は、「 Windows 修復ソースを構成する」 のガイダンスに従って、機能のインストール ファイルを復元します。

注:

Defender for Endpoint にオンボードした後、Windows Server で Microsoft Defender ウイルス対策をパッシブ モードに設定する必要がある場合があります。 パッシブ モードが想定どおりに設定されたことを検証するには、Microsoft-Windows-Windows Defender 運用ログ (C:\Windows\System32\winevt\Logsにあります) でイベント 5007 を検索し、ForceDefenderPassiveMode または PassiveMode レジストリ キーが 0x1 に設定されていることを確認します。

Windows Server 2012 R2 または Windows Server 2016 を使用していますか?

前のセクションで説明した方法を使用して、Windows Server 2012 R2 および 2016 でパッシブ モードで Microsoft Defender ウイルス対策を実行できるようになりました。 詳細については、「Microsoft Defender for Endpoint をインストールするためのオプション」 を参照してください。

手順 2: Defender for Endpoint プラン 1 またはプラン 2 を構成する

重要

- この記事では、デバイスをオンボードする前に Defender for Endpoint 機能を構成する方法について説明します。

- Defender for Endpoint Plan 1 がある場合は、次の手順で手順 1 から 5 を実行します。

- Defender for Endpoint Plan 2 がある場合は、次の手順の手順 1 から 7 を実行します。

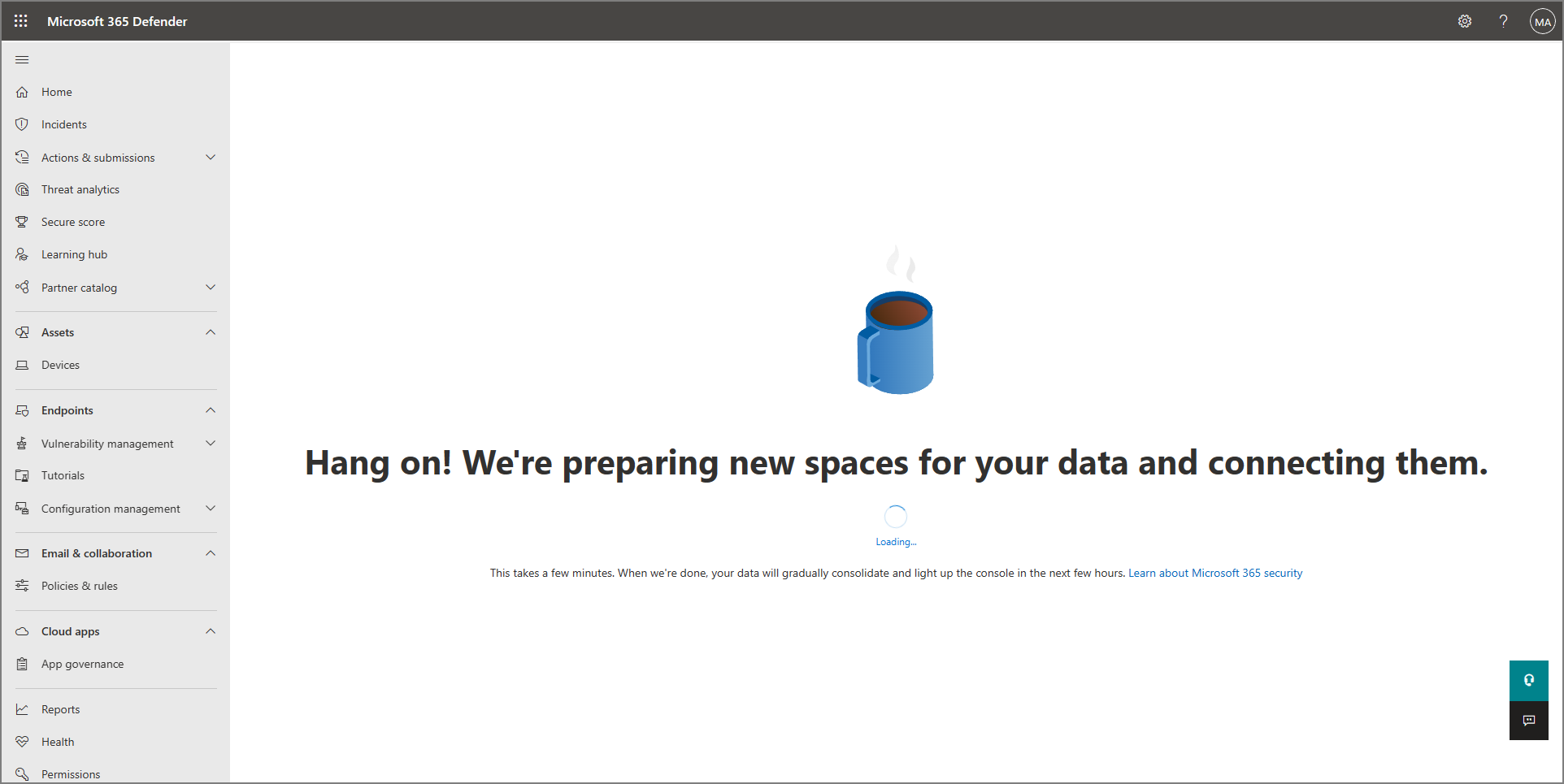

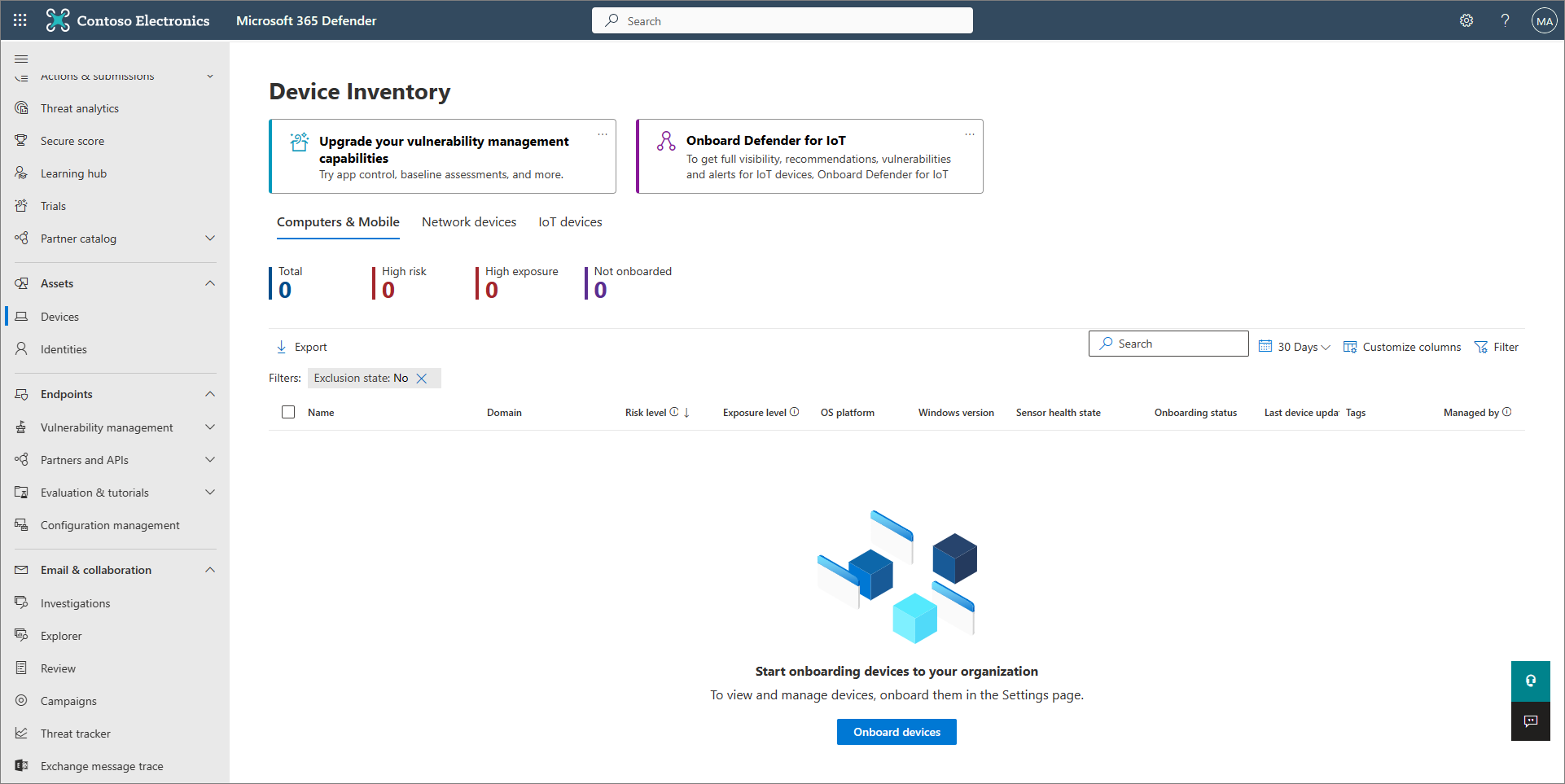

Defender for Endpoint がプロビジョニングされていることを確認します。 グローバル管理者として、Microsoft Defender ポータル (https://security.microsoft.com) に移動してサインインします。 次に、ナビゲーション ウィンドウで [ Assets>Devices] を選択します。

次の表は、画面の外観とその意味を示しています。

Screen 意味

Defender for Endpoint のプロビジョニングはまだ完了していません。 プロセスが完了するまで少し待つ必要がある場合があります。

Defender for Endpoint がプロビジョニングされます。 この場合は、次の手順に進みます。 改ざん防止を有効にします。 組織全体に対して改ざん防止を有効にすることをお勧めします。 このタスクは、Microsoft Defender ポータル (https://security.microsoft.com) で実行できます。

Microsoft Defender ポータルで、[設定>Endpoints] を選択します。

[全般]>[強化された機能]に移動し、改ざん防止のトグルを [オン] に設定します。

[保存] を選択します。

Microsoft Intune または Microsoft Endpoint Configuration Manager を使用してデバイスをオンボードし、デバイス ポリシーを構成する場合は、次の手順に従って Defender for Endpoint との統合を設定します。

Microsoft Intune 管理センター (https://endpoint.microsoft.com) で、[ エンドポイント セキュリティ] に移動します。

[ セットアップ] で、[ Microsoft Defender for Endpoint] を選択します。

[ エンドポイント セキュリティ プロファイルの設定] で、[ Microsoft Defender for Endpoint によるエンドポイント セキュリティ構成の適用を許可する ] のトグルを [オン] に設定します。

画面の上部にある [保存] を選択 します。

Microsoft Defender ポータル (https://security.microsoft.com) で、[設定] >[Endpoints] を選択します。

[ 構成管理] まで下にスクロールし、[ 適用スコープ] を選択します。

[MDE を使用してセキュリティ構成設定を MEM からオンに適用する] のトグルを設定し、Windows クライアントデバイスと Windows Server デバイスの両方のオプションを選択します。

Configuration Manager を使用する場合は、[Configuration Manager を 使用したセキュリティ設定の管理 ] のトグルを [オン] に設定します。 (この手順に関するヘルプが必要な場合は、「 Microsoft Endpoint Configuration Manager との共存」を参照してください)。

下にスクロールし、[保存] を選択 します。

初期 攻撃面の縮小機能を構成します。 少なくとも、次の表に記載されている標準保護規則をすぐに有効にします。

標準保護規則 構成方法 Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックする (lsass.exe)

悪用された脆弱な署名付きドライバーの悪用をブロックする

Windows Management Instrumentation (WMI) イベント サブスクリプションを使用して永続化をブロックするIntune (デバイス構成プロファイルまたはエンドポイント セキュリティ ポリシー)

モバイル デバイス管理 (MDM) (./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 構成サービス プロバイダー (CSP) を使用して、各ルールのモードを個別に有効にして設定します)。

グループ ポリシー または PowerShell (Intune、Configuration Manager、またはその他のエンタープライズ レベルの管理プラットフォームを使用していない場合のみ)次世代の保護機能を構成します。

機能 構成方法 Intune 1. Intune 管理センターで、[ デバイス>構成プロファイル] を選択し、構成するプロファイルの種類を選択します。 デバイス制限プロファイルの種類をまだ作成していない場合、または新しいプロファイルを作成する場合は、「Microsoft Intune でデバイス制限設定を構成する」を参照してください。

2. [プロパティ] を選択し、[構成設定: 編集] を選択します。

3. [Microsoft Defender ウイルス対策] を展開します。

4. クラウドによる保護を有効にします。

5. [ サンプルの提出前にユーザーにメッセージを表示する ] ドロップダウンで、[ すべてのサンプルを自動的に送信する] を選択します。

6. [ 望ましくない可能性のあるアプリケーションを検出 する] ドロップダウンで、[ 有効] または [ 監査] を選択します。

7. [ 確認と保存] を選択し、[ 保存] を選択します。

ヒント: 設定の作成方法や構成方法など、Intune デバイス プロファイルの詳細については、「 Microsoft Intune デバイス プロファイルとは」を参照してください。Configuration Manager 「Configuration Manager で Endpoint Protection のマルウェア対策ポリシーを作成して展開する」を参照してください。

マルウェア対策ポリシーを作成して構成するときは、 リアルタイムの保護設定 を確認し、 ブロックを一目で有効にしてください。高度なグループ ポリシーの管理

または

グループ ポリシー管理コンソール1. [コンピューターの構成>管理用テンプレート>Windows コンポーネント>Microsoft Defender ウイルス対策] に移動します。

2. Microsoft Defender ウイルス対策をオフにするというポリシーを探します。

3. [ ポリシー設定の編集] を選択し、ポリシーが無効になっていることを確認します。 このアクションにより、Microsoft Defender ウイルス対策が有効になります。 (一部のバージョンの Windows では 、Microsoft Defender ウイルス対策 の代わりに Windows Defender ウイルス対策が表示される場合があります)。Windows のコントロール パネル 「Microsoft Defender ウイルス対策を有効にする」のガイダンスに従ってください。 (一部のバージョンの Windows では 、Microsoft Defender ウイルス対策 の代わりに Windows Defender ウイルス対策が表示される場合があります)。 Defender for Endpoint Plan 1 がある場合、最初のセットアップと構成は今のところ行われます。 Defender for Endpoint Plan 2 がある場合は、手順 6 から 7 に進みます。

Intune 管理センター (https://endpoint.microsoft.com) でエンドポイントの検出と応答 (EDR) ポリシーを構成します。 このタスクに関するヘルプについては、「 EDR ポリシーの作成」を参照してください。

Microsoft Defender ポータル (https://security.microsoft.com) で自動調査と修復機能を構成します。 このタスクに関するヘルプについては、「 Microsoft Defender for Endpoint で自動調査と修復機能を構成する」を参照してください。

この時点で、Defender for Endpoint Plan 2 の初期セットアップと構成が完了します。

手順 3: 既存のソリューションの除外リストに Microsoft Defender for Endpoint を追加する

セットアップ プロセスのこの手順では、既存のエンドポイント保護ソリューションとその他のセキュリティ製品の除外リストに Defender for Endpoint を追加します。 除外を追加するには、ソリューション プロバイダーのドキュメントを参照してください。

構成する特定の除外は、エンドポイントまたはデバイスが実行されている Windows のバージョンによって異なります。次の表に示します。

| OS | 除外 |

|---|---|

| Windows 11 Windows 10 バージョン 1803 以降 ( Windows 10 リリース情報を参照) KB4493441 がインストール されている Windows 10 バージョン 1703 または 1709 |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSC.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

| Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server バージョン 1803 |

最新の統合ソリューションを実行している Windows Server 2012 R2 および Windows Server 2016 では、KB5005292を使用して Sense EDR コンポーネントを更新した後、次の除外が必要です。C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exe注: ホスト一時ファイル 6\45 の監視には、異なる番号付きサブフォルダーを指定できます。 C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

重要

ベスト プラクティスとして、組織のデバイスとエンドポイントを最新の状態に保ちます。 Microsoft Defender for Endpoint と Microsoft Defender ウイルス対策の最新の更新プログラムを入手し、組織のオペレーティング システムと生産性アプリを最新の状態に保つようにしてください。

手順 4: 既存のソリューションを Microsoft Defender ウイルス対策の除外リストに追加する

セットアップ プロセスのこの手順では、Microsoft Defender ウイルス対策の除外の一覧に既存のソリューションを追加します。 次の表に示すように、いくつかの方法から選択して、Microsoft Defender ウイルス対策に除外を追加できます。

| メソッド | 操作 |

|---|---|

| Intune | 1. Microsoft Intune 管理センター に移動し、サインインします。 2. [ デバイス>構成プロファイル] を選択し、構成するプロファイルを選択します。 3. [ 管理] で[ プロパティ] を選択します。 4. [ 構成設定: 編集] を選択します。 5. [Microsoft Defender ウイルス対策] を展開し、[ Microsoft Defender ウイルス対策の除外] を展開します。 6. Microsoft Defender ウイルス対策スキャンから除外するファイルとフォルダー、拡張機能、プロセスを指定します。 参照については、「 Microsoft Defender ウイルス対策の除外」を参照してください。 7. [ 確認と保存] を選択し、[ 保存] を選択します。 |

| Microsoft Endpoint Configuration Manager | 1. Configuration Manager コンソールを使用して、 資産とコンプライアンス>Endpoint Protection>Antimalware ポリシーに移動し、変更するポリシーを選択します。 2. Microsoft Defender ウイルス対策スキャンから除外するファイルとフォルダー、拡張機能、プロセスの除外設定を指定します。 |

| グループ ポリシー オブジェクト | 1. グループ ポリシー管理コンピューターで、 グループ ポリシー管理コンソールを開きます。 構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択 します。 2. グループ ポリシー管理エディターで、[ コンピューターの構成 ] に移動し、[ 管理用テンプレート] を選択します。 3. Microsoft Defender ウイルス対策>除外> Windows コンポーネントにツリーを展開します。 (一部のバージョンの Windows では 、Microsoft Defender ウイルス対策 の代わりに Windows Defender ウイルス対策が表示される場合があります)。 4. [パスの除外] 設定を ダブルクリックし、除外を追加します。 5. オプションを [有効] に設定します。 6. [ オプション] セクションで、[表示]を選択 します。 7. [値名 ] 列の下に、独自の行で各フォルダーを指定します。 ファイルを指定する場合は、ドライブ文字、フォルダー パス、ファイル名、拡張子など、ファイルへの完全修飾パスを必ず入力してください。 [値] 列に「0」と入力します。 8. [ OK] を選択します。 9. [拡張機能の除外] 設定を ダブルクリックし、除外を追加します。 10. オプションを [有効] に設定します。 11. [ オプション] セクションで、[表示]を選択 します。 12. [ 値名 ] 列の下に、独自の行に各ファイル拡張子を入力します。 [値] 列に「0」と入力します。 13. [OK] を選択します。 |

| ローカル グループ ポリシー オブジェクト | 1. エンドポイントまたはデバイスで、ローカル グループ ポリシー エディターを開きます。 2. コンピューターの構成>管理用テンプレート>Windows コンポーネント>Microsoft Defender ウイルス対策>Exclusions に移動します。 (一部のバージョンの Windows では 、Microsoft Defender ウイルス対策 の代わりに Windows Defender ウイルス対策が表示される場合があります)。 3. パスとプロセスの除外を指定します。 |

| レジストリ キー | 1. 次のレジストリ キーをエクスポートします: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions。2. レジストリ キーをインポートします。 次に、2 つの例を紹介します。 - ローカル パス: regedit.exe /s c:\temp\MDAV_Exclusion.reg- ネットワーク共有: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Microsoft Defender for Endpoint と Microsoft Defender ウイルス対策の除外について詳しくは、こちらをご覧ください。

除外に関する次の点に留意してください

Microsoft Defender ウイルス対策スキャンに除外を追加する場合は、パスとプロセスの除外を追加する必要があります。

- パスの除外では、特定の ファイルとそのファイルへのアクセスが除外されます。

- プロセスの除外では、 プロセスが触れるものは除外されますが、プロセス自体は除外されません。

- プロセスの除外は、名前のみでではなく、完全なパスを使用して一覧表示します。 (名前のみのメソッドは安全性が低くなります)。

- パスの除外とプロセスの除外の両方として各実行可能ファイル (.exe) を一覧表示した場合、プロセスとその操作内容は除外されます。

手順 5: デバイス グループ、デバイス コレクション、組織単位を設定する

デバイス グループ、デバイス コレクション、組織単位を使用すると、セキュリティ チームはセキュリティ ポリシーを効率的かつ効果的に管理および割り当てることができます。 次の表では、これらの各グループとその構成方法について説明します。 組織で 3 種類のコレクションがすべて使用されていない場合があります。

注:

デバイス グループの作成は、Defender for Endpoint プラン 1 とプラン 2 でサポートされています。

| コレクションの種類 | 操作 |

|---|---|

| デバイス グループ (旧称 マシン グループ) を使用すると、セキュリティ運用チームは、自動調査や修復などのセキュリティ機能を構成できます。 デバイス グループは、必要に応じてセキュリティ運用チームが修復アクションを実行できるように、これらのデバイスへのアクセスを割り当てる場合にも役立ちます。 デバイス グループは、攻撃の検出と停止中に作成され、"初期アクセス アラート" などのアラートがトリガーされ、 Microsoft Defender ポータルに表示されます。 |

1. Microsoft Defender ポータル (https://security.microsoft.com) に移動します。 2. 左側のナビゲーション ウィンドウで、[設定>Endpoints>Permissions>Device groups] を選択します。 3. [ + デバイス グループの追加] を選択します。 4. デバイス グループの名前と説明を指定します。 5. [オートメーション レベル ] の一覧で、オプションを選択します。 ( 完全 - 脅威を自動的に修復することをお勧めします)。さまざまな自動化レベルの詳細については、「 脅威の修復方法」を参照してください。 6. 一致ルールの条件を指定して、デバイス グループに属するデバイスを決定します。 たとえば、ドメイン、OS バージョンを選択したり、 デバイス タグを使用したりできます。 7. [ ユーザー アクセス ] タブで、デバイス グループに含まれるデバイスにアクセスできる必要があるロールを指定します。 8. [完了] を選択 します。 |

| デバイス コレクション を使用すると、セキュリティ運用チームは、アプリケーションの管理、コンプライアンス設定の展開、または組織内のデバイスへのソフトウェア更新プログラムのインストールを行うことができます。 デバイス コレクションは、 Configuration Manager を使用して作成されます。 |

「コレクションを作成する」の手順に従います。 |

| 組織単位 を使用すると、ユーザー アカウント、サービス アカウント、コンピューター アカウントなどのオブジェクトを論理的にグループ化できます。 その後、特定の組織単位に管理者を割り当て、グループ ポリシーを適用して、対象となる構成設定を適用できます。 組織単位は、 Microsoft Entra Domain Services で定義されています。 |

「Microsoft Entra Domain Services マネージド ドメインに組織単位を作成する」の手順に従います。 |

次の手順

おめでとうございます。 Defender for Endpoint への移行のセットアップ フェーズが完了しました。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示