Windows イベント ログの監査ポリシーを構成する

検出を強化し、NTLM ログオンやセキュリティ グループの変更などのユーザーの操作に関するより多くの情報を収集するために、Microsoft Defender for Identity は Windows イベント ログの特定のエントリに関連付けられます。 イベント ログのギャップや Defender for Identity の適用範囲が不完全になることを避けるためには、ドメイン コントローラーで詳細監査ポリシー設定を適切に構成することが重要です。

この記事では、Defender for Identity センサーの必要に応じて詳細監査ポリシー設定を構成する方法について説明します。 また、特定のイベント タイプの他の構成についても説明します。

Defender for Identity は、これらのシナリオが検出されると、それぞれについて正常性の問題を生成します。 詳細については、「Microsoft Defender for Identity 正常性の問題」を参照してください。

前提条件

- Defender for Identity PowerShell コマンドを実行する前に、 Defender for Identity PowerShell モジュールをダウンロードしていることを確認してください。

PowerShell 経由で現在の構成のレポートを生成する

新しいイベント ポリシーと監査ポリシーの作成を開始する前に、次の PowerShell コマンドを実行して、現在のドメイン構成のレポートを生成することをお勧めします。

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

上記のコマンドでは次のことが行われます。

Pathはレポートを保存するパスを指定します。Modeは、DomainモードとLocalMachineモードのどちらを使用するかを指定します。Domainモードでは、設定はグループ ポリシー オブジェクト (GPO) から収集されます。LocalMachineモードでは、ローカルマシンから設定を収集します。OpenHtmlReportレポートの生成後に HTML レポートを開きます。

たとえば、レポートを生成してデフォルトのブラウザーで開くには、次のコマンドを実行します。

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

詳細については、DefenderforIdentity PowerShell リファレンスを参照してください。

ヒント

Domain モード レポートには、ドメイン のグループ ポリシーとして設定された構成のみが含まれます。 ドメイン コントローラーでローカルに設定を定義している場合は、 Test-MdiReadiness.ps1 スクリプトも実行することをお勧めします。

ドメイン コントローラーの監査を構成する

高度な監査ポリシーの設定と、特定のイベントやイベントの種類 (ユーザー、グループ、コンピューターなど) の追加構成を更新します。 ドメイン コントローラーの監査の構成には次が含まれます。

- 高度な監査ポリシー設定

- NTLM 監査

- ドメイン オブジェクト監査

Defender for Identity で使用しているドメイン コントローラーで監査を構成するには、次の手順を使用します。

UI を使用して高度な監査ポリシー設定を構成する

この手順では、Defender for Identity の必要に応じて、UI を介してドメイン コントローラーの詳細監査ポリシー設定を変更する方法について説明します。

関連する正常性の問題: ディレクトリ サービスの高度な監査が必要に応じて有効になっていない

高度な監査ポリシー設定を構成するには:

サーバーにドメイン管理者としてログインします。

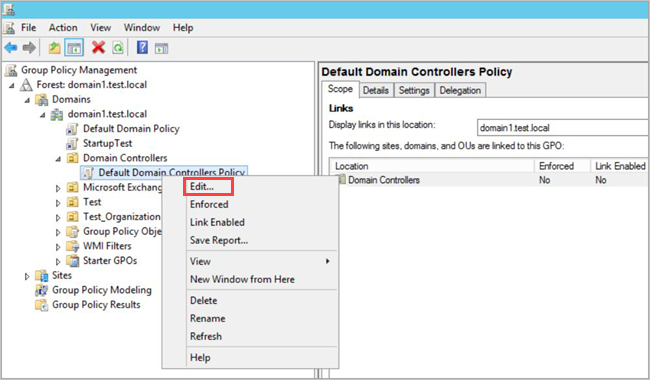

[サーバー マネージャー]>[ツール]>[グループ ポリシー管理] の順に移動して、グループ ポリシー管理エディターを開きます。

ドメイン コントローラーの組織単位を展開し、 デフォルトのドメイン コントローラー ポリシーを右クリックして、 編集を選択します。

Note

これらのポリシーを設定するには、デフォルトのドメイン コントローラー ポリシーまたは専用の GPO を使用します。

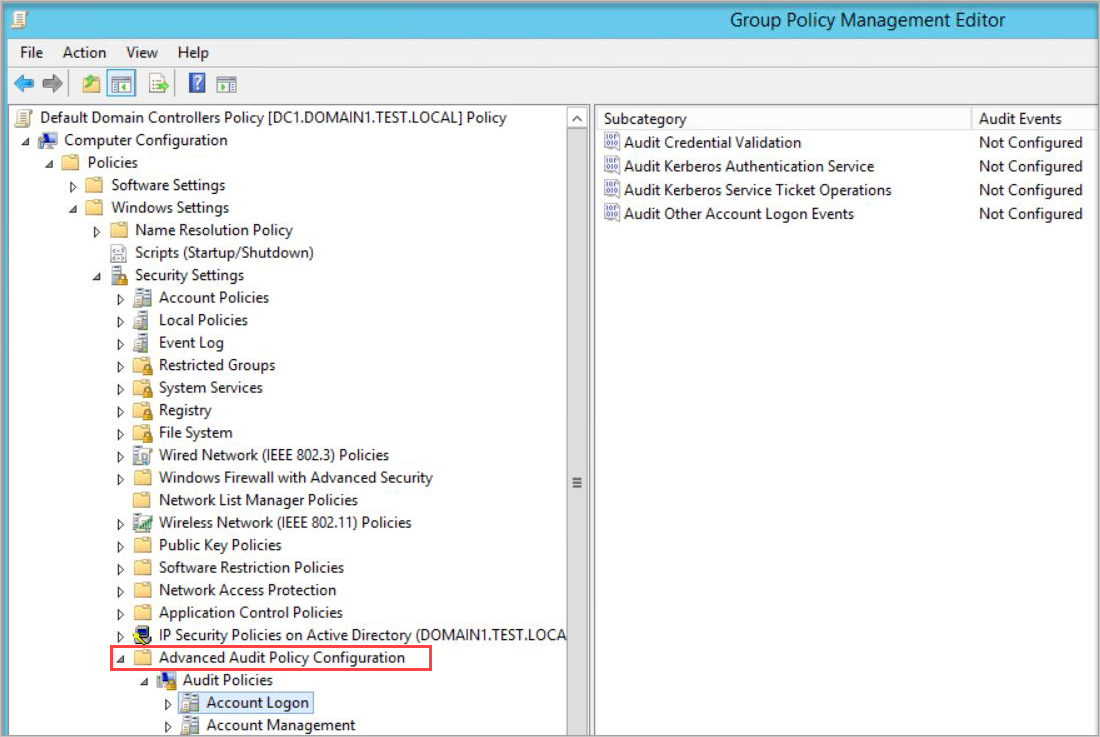

開いたウィンドウで、 コンピューターの構成>ポリシー>Windows の設定>セキュリティの設定に移動します。 有効にするポリシーに応じて、次の手順を実行します。

[詳細な監査ポリシー構成]>[監査ポリシー] に進みます。

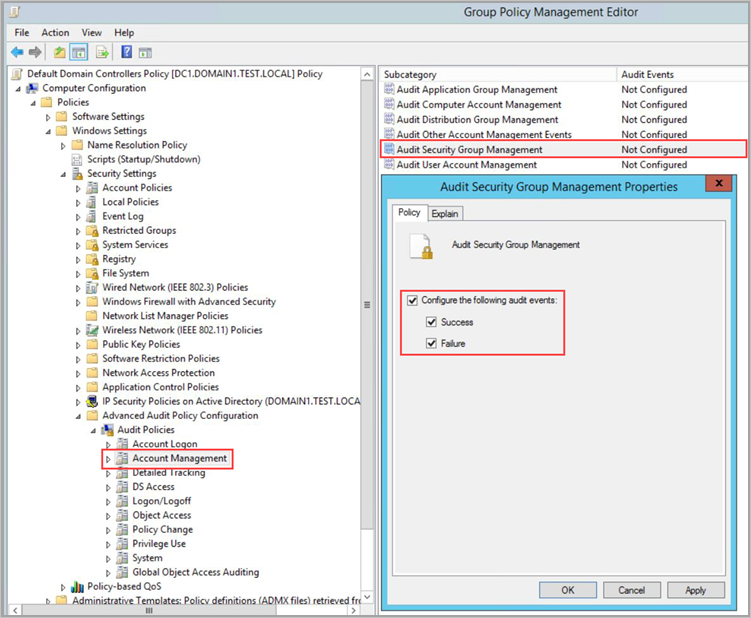

[監査ポリシー] で、次の各ポリシーを編集し、 成功 イベントと 失敗 イベントの両方に対して [次の監査イベントを構成する] を選択します。

監査ポリシー サブカテゴリ トリガー イベント ID アカウント ログオン 資格情報の検証の監査 4776 アカウント管理 コンピューター アカウント管理の監査* 4741、4743 アカウント管理 配布グループ管理の監査* 4753、4763 アカウント管理 セキュリティ グループ管理の監査* 4728、4729、4730、4732、4733、4756、4757、4758 アカウント管理 ユーザー アカウント管理の監査 4726 DS アクセス ディレクトリ サービスの変更の監査 5136 システム セキュリティ システム拡張機能の監査* 7045 DS アクセス ディレクトリ サービスへのアクセスの監査 4662 - このイベントでは、 ドメイン オブジェクト監査を構成する必要もあります。 Note

* が付いているサブカテゴリでは、エラー イベントがサポートされていません。 ただし、将来実装される場合に備えて、監査目的でこれらを追加することをお勧めします。 詳細については、「コンピューター アカウント管理の監査」、「セキュリティ グループ管理の監査」、および「セキュリティ システム拡張機能の監査」を参照してください。

たとえば、 監査セキュリティ グループ管理を構成するには、 アカウント管理で [セキュリティ グループ管理の監査] をダブルクリックし、 成功 イベントと 失敗 イベントの両方に対して [次の監査イベントを構成する] を選択します。

管理者特権でのコマンド プロンプトから、

gpupdateを入力します。GPO 経由でポリシーを適用した後、イベント ビューアの Windows ログ>セキュリティに新しいイベントが表示されることを確認します。

コマンド ラインから監査ポリシーをテストするには、次のコマンドを実行します。

auditpol.exe /get /category:*

詳細については、 auditpol リファレンス ドキュメントを参照してください。

PowerShell を使用して高度な監査ポリシー設定を構成する

次の操作では、PowerShell を使用して、Defender for Identity の必要に応じてドメイン コントローラーの詳細監査ポリシー設定を変更する方法について説明します。

関連する正常性の問題: ディレクトリ サービスの高度な監査が必要に応じて有効になっていない

設定を構成するには、以下を実行します。

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

上記のコマンドでは次のことが行われます。

Modeは、DomainモードとLocalMachineモードのどちらを使用するかを指定します。Domainモードでは、設定はグループ ポリシー オブジェクトから収集されます。LocalMachineモードでは、ローカルマシンから設定を収集します。Configurationは、設定する構成を指定します。Allを使用してすべての構成を設定します。CreateGpoDisabledは、GPO を作成し、無効のままにするかどうかを指定します。SkipGpoLinkは、GPO リンクが作成されないことを指定します。Forceは、現在の状態を検証せずに構成が設定されるか、GPO が作成されることを指定します。

監査ポリシーを表示するには、 Get-MDIConfiguration コマンドを使用して現在の値を表示します。

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

上記のコマンドでは次のことが行われます。

Modeは、DomainモードとLocalMachineモードのどちらを使用するかを指定します。Domainモードでは、設定はグループ ポリシー オブジェクトから収集されます。LocalMachineモードでは、ローカルマシンから設定を収集します。Configurationは取得する構成を指定します。Allを使用してすべての構成を取得します。

監査ポリシーをテストするには、 Test-MDIConfiguration コマンドを使用して、値が正しく構成されているかどうかに関する true または false の応答を取得します。

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

上記のコマンドでは次のことが行われます。

Modeは、DomainモードとLocalMachineモードのどちらを使用するかを指定します。Domainモードでは、設定はグループ ポリシー オブジェクトから収集されます。LocalMachineモードでは、ローカルマシンから設定を収集します。Configurationは、テストする構成を指定します。Allを使用してすべての構成をテストします。

詳細については、次の DefenderForIdentity PowerShell リファレンスを参照してください。

NTLM 監査を構成する

このセクションでは、Windows イベント 8004 を監査するために必要な追加の構成手順について説明します。

Note

- Windows イベント 8004 を収集するドメイン グループ ポリシーは、ドメイン コントローラ のみ に適用する必要があります。

- Defender for Identity センサーが Windows イベント 8004 を解析すると、Defender for Identity NTLM 認証アクティビティがサーバーからアクセスされたデータで強化されます。

関連する正常性の問題: NTLM 監査が有効になっていません

NTLM 監査を構成するには:

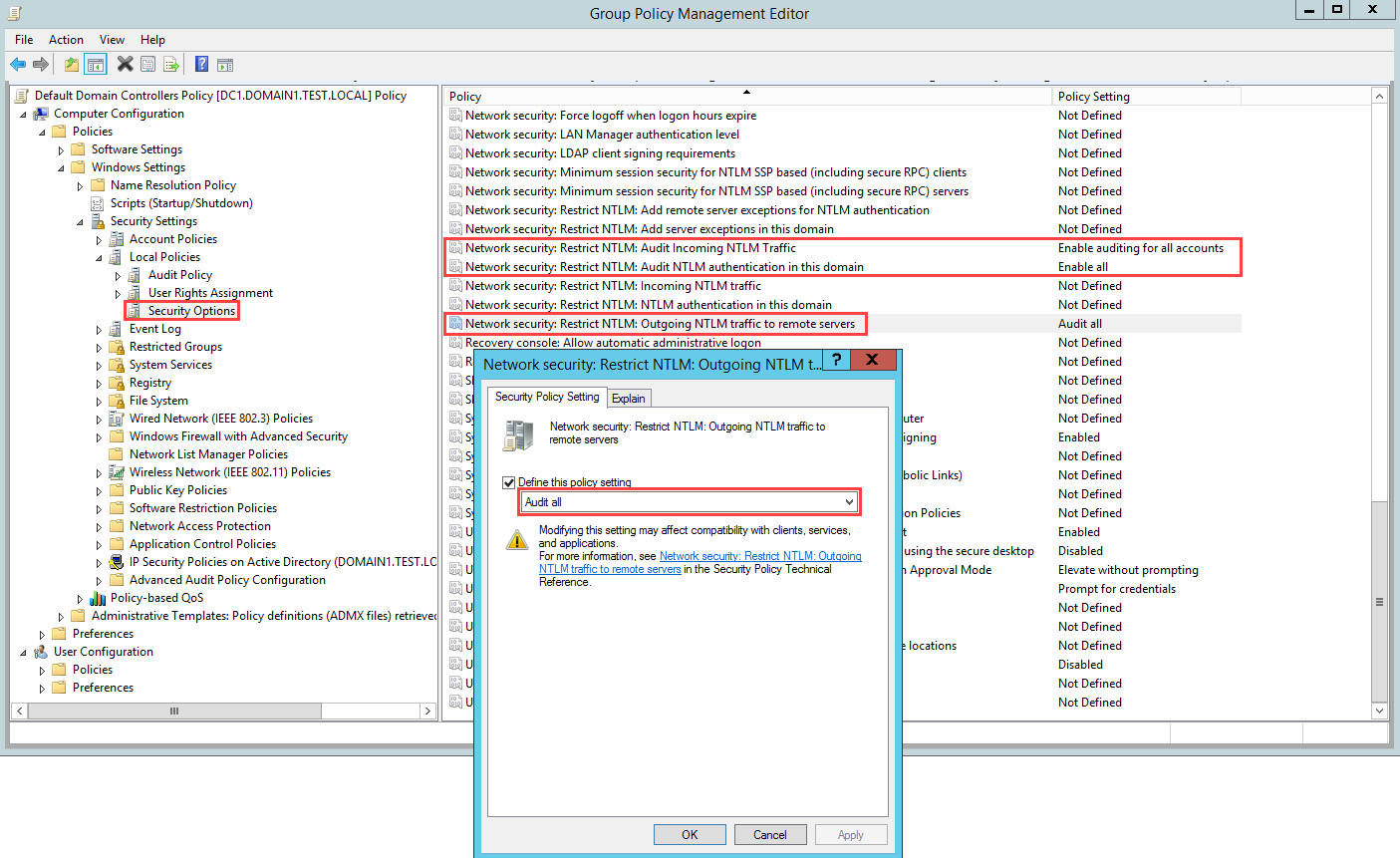

(UI または PowerShell を介して) 初期の詳細監査ポリシー設定を構成した後、 グループ ポリシー管理を開きます。 次に、 デフォルトのドメイン コントローラー ポリシー>ローカル ポリシー>セキュリティ オプションに進みます。

指定したセキュリティ ポリシーを次のように構成します。

セキュリティ ポリシーの設定 Value ネットワーク セキュリティ: NTLM を制限する: リモート サーバーに対する送信 NTLM トラフィック すべて監査 ネットワーク セキュリティ: NTLM を制限する: このドメイン内の NTLM 認証を監査する すべて有効にする ネットワーク セキュリティ: NTLM を制限する: 着信 NTLM トラフィックを監査する すべてのアカウントの監査を有効にする

たとえば、リモート サーバーへの送信 NTLM トラフィックを構成するには、セキュリティ オプションで [ネットワーク セキュリティ: NTLM の制限: リモート サーバーへの送信 NTLM トラフィック] をダブルクリックし、[すべて監査] を選択します。

ドメイン オブジェクト監査を構成する

イベント 4662 などのオブジェクト変更のイベントを収集するには、ユーザー、グループ、コンピューターなどに対するオブジェクト監査も構成する必要があります。 次の手順では、Active Directory ドメインで監査を有効にする方法について説明します。

重要

イベント収集を有効にする前に、(UI または PowerShellを介して) ポリシーを確認および監査し、必要なイベントを記録するようにドメイン コントローラーが適切に構成されていることを確認します。 この監査が適切に構成されていれば、サーバーのパフォーマンスへの影響は最小限に抑えられます。

関連する正常性の問題 ディレクトリ サービス オブジェクトの監査が必要に応じて有効になっていない

ドメイン オブジェクト監査を構成するには:

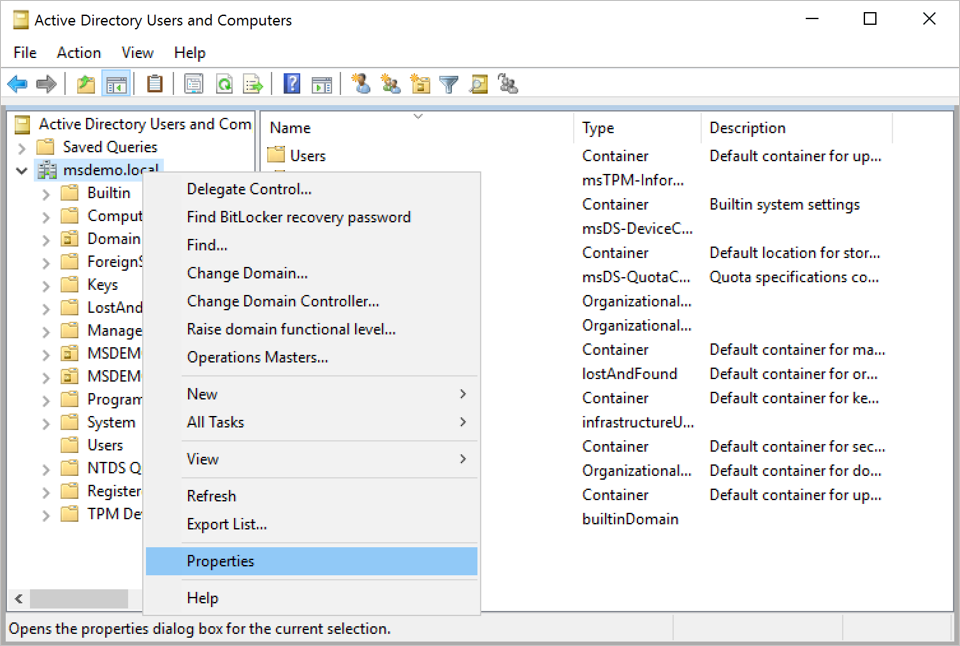

Active Directory ユーザーとコンピューター コンソールに進みます。

監査するドメインを選択します。

表示 メニューを選択し、 高度な機能を選択します。

ドメインを右クリックして、[プロパティ] を選択します。

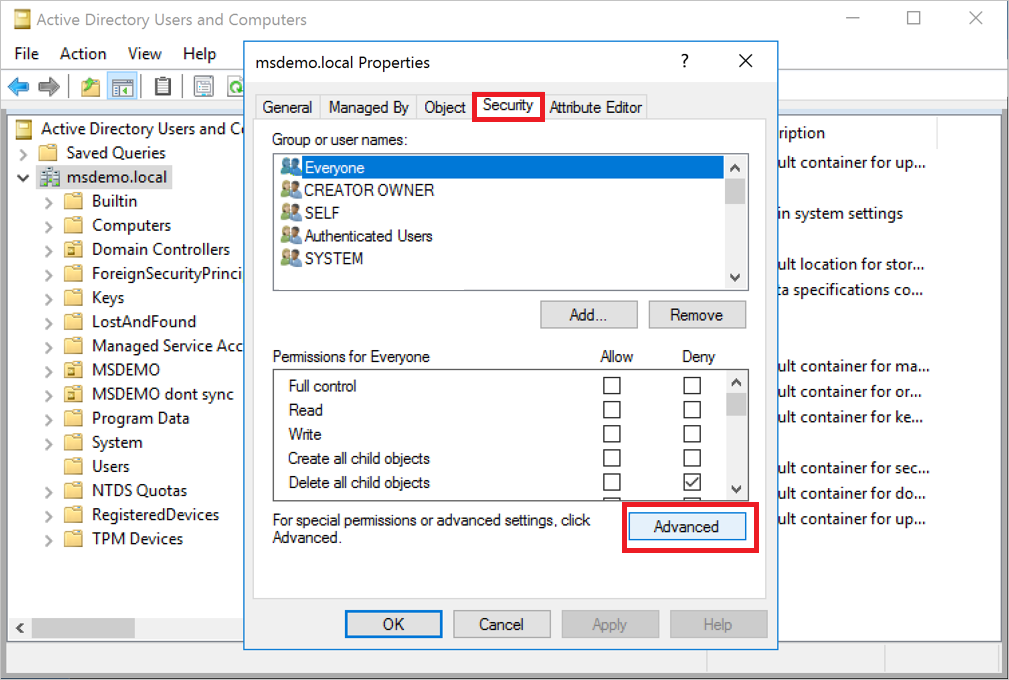

セキュリティ タブに移動し、 詳細を選択します。

高度なセキュリティ設定で、 監査 タブを選択し、 追加を選択します。

![[高度なセキュリティ設定] ダイアログの [監査] タブのスクリーンショット。](../media/auditing-tab.png)

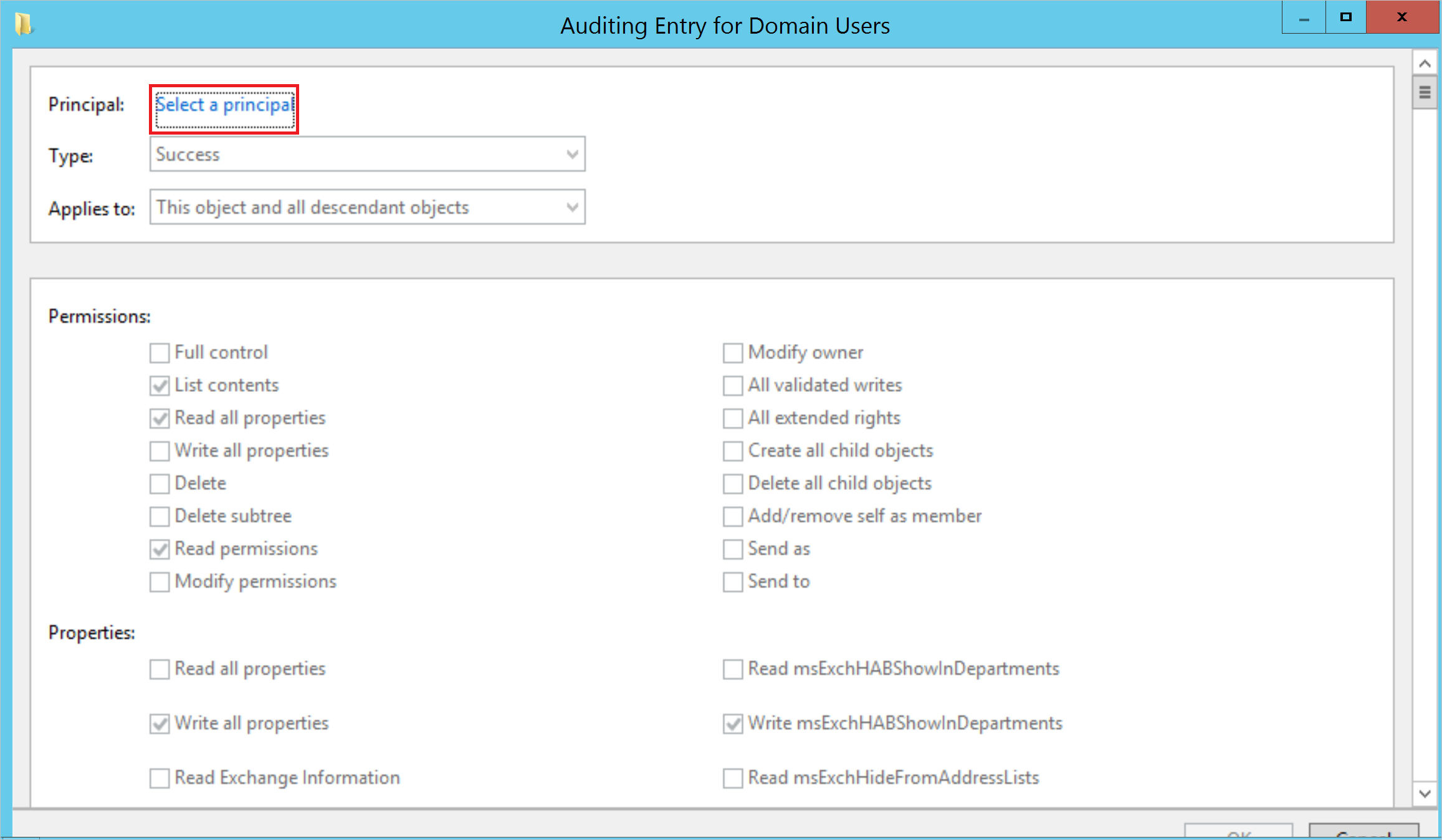

[プリンシパルの選択] を選択します。

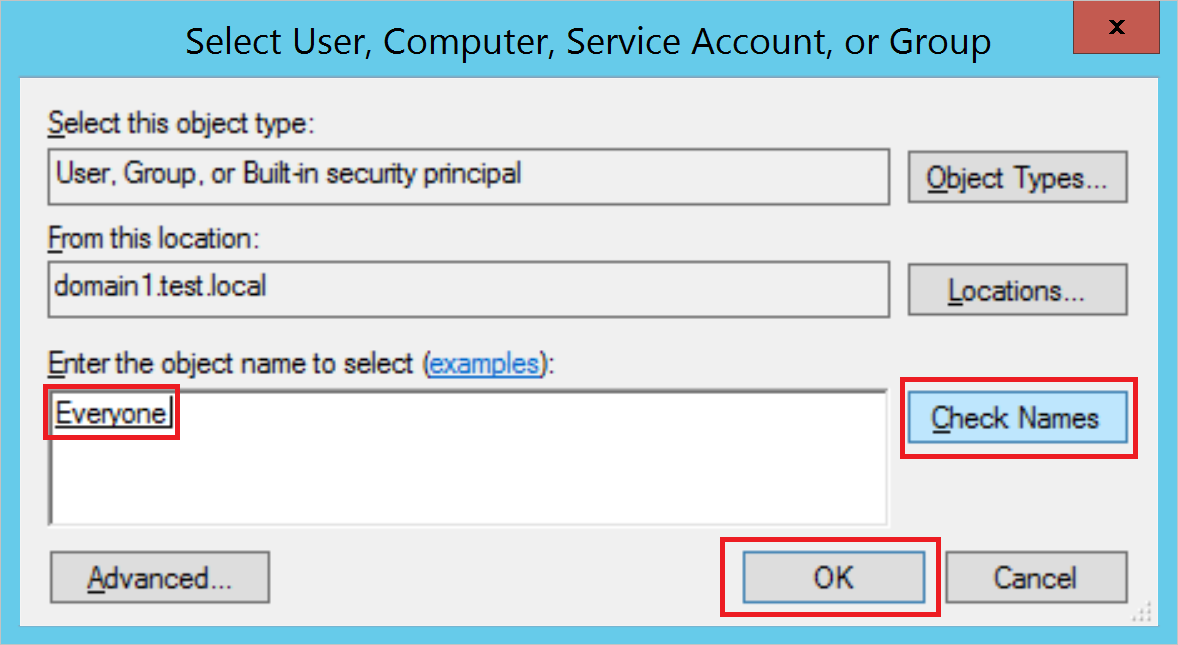

[選択するオブジェクト名を入力してください] で「Everyone」と入力します。 次に、 名前の確認>OKを選択します。

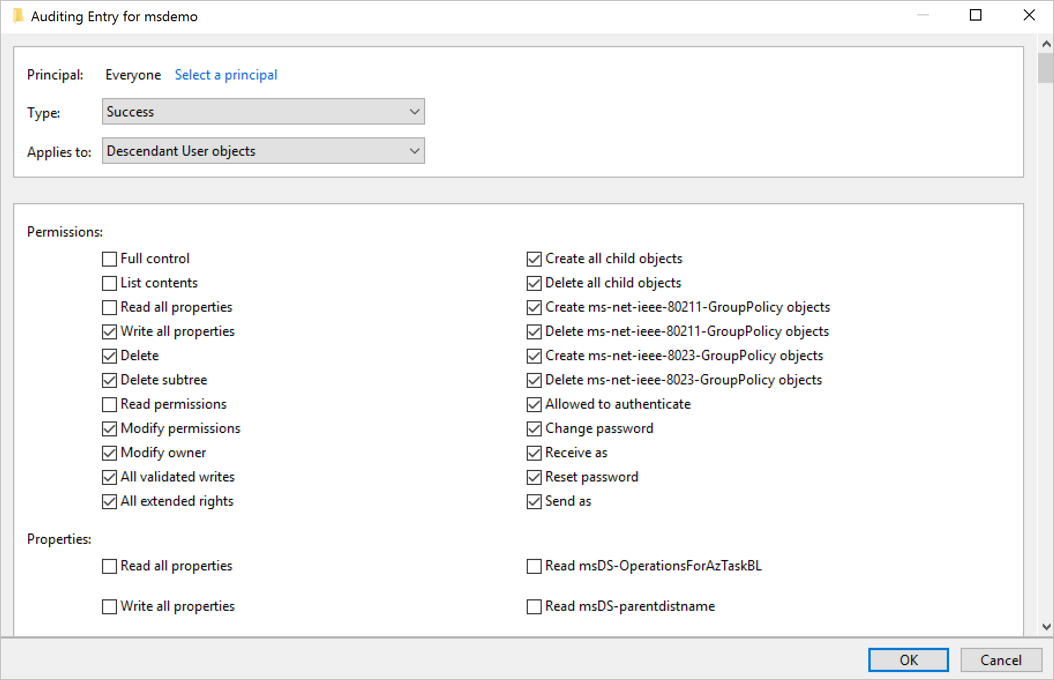

[監査エントリ] に戻ります。 次の選択を行います。

タイプでは、 成功を選択します。

[適用先] で、[子孫ユーザー オブジェクト] を選択します。

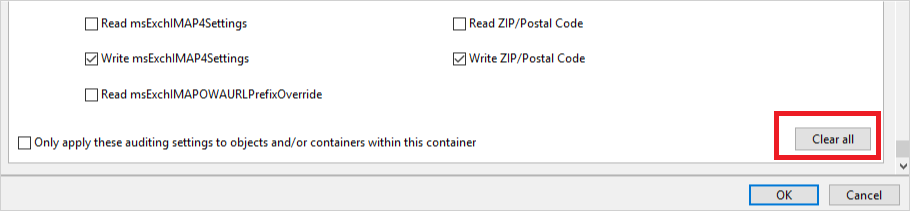

アクセス許可で下方向にスクロールし、[すべてクリア] ボタンを選択します。

上方向にスクロールし、[フル コントロール] を選択します。 すべてのアクセス許可が選択されています。

内容のリスト、 すべてのプロパティの読み取り、および 読み取りアクセス許可 のアクセス許可の選択を解除し、 OK を選択します。 この手順では、すべての プロパティ 設定を 書き込みに設定します。

現在、ディレクトリ サービスに対するすべての関連する変更は、トリガーされると 4662 イベントとして表示されます。

上の手順を繰り返します。ただし、[適用先] では次のオブジェクトの種類を選択します。

- 子孫グループ オブジェクト

- 子孫コンピューター オブジェクト

- 子孫 msDS-GroupManagedServiceAccount オブジェクト

- 子孫 msDS-ManagedServiceAccount オブジェクト

Note

すべての子孫オブジェクト に監査権限を割り当てることもできますが、必要なのは最後の手順で説明したオブジェクト タイプのみです。

AD FS で監査を構成する

関連する正常性の問題: AD FS コンテナーの監査が必要に応じて有効になっていません

Active Directory フェデレーション サービス (AD FS) で監査を構成するには:

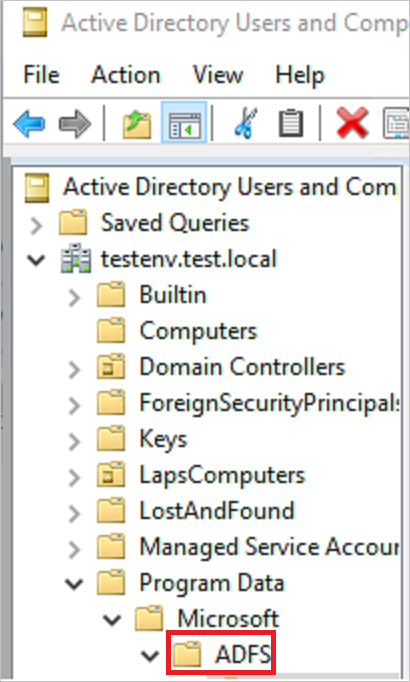

Active Directory ユーザーとコンピュータ コンソールに移動し、ログを有効にするドメインを選択します。

[プログラム データ>][Microsoft>][ADFS] の順に移動します。

[ADFS] を右クリックし、[プロパティ] をクリックします。

セキュリティ タブに移動し、 詳細>詳細セキュリティ設定を選択します。 次に、 監査 タブに移動し、 追加>プリンシパルの選択を選択します。

[選択するオブジェクト名を入力してください] で「Everyone」と入力します。 次に、 名前の確認>OKを選択します。

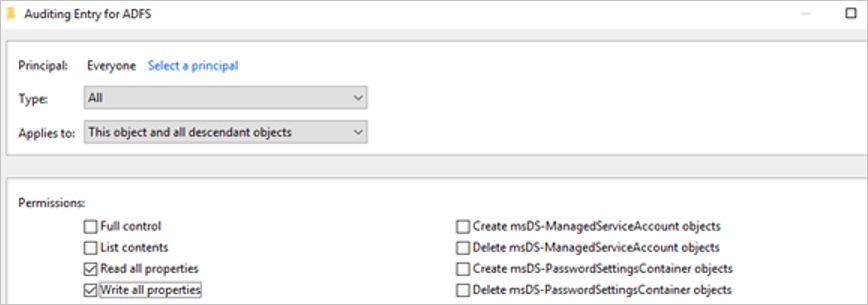

[監査エントリ] に戻ります。 次の選択を行います。

- [Type](種類) で [All](すべて) を選択します。

- [適用先] で、[このオブジェクトとすべての子孫オブジェクト] を選択します。

- アクセス許可で下方向にスクロールし、[すべてクリア] を選択します。 上方向にスクロールし、[すべてのプロパティの読み取り] と [すべてのプロパティの書き込み] を選択します。

[OK] を選択します。

AD CS で監査を構成する

Active Directory 証明書サービス (AD CS) が構成されている専用サーバーを使用している場合は、次のように監査を構成して、専用のアラートとセキュリティ スコア レポートを表示します。

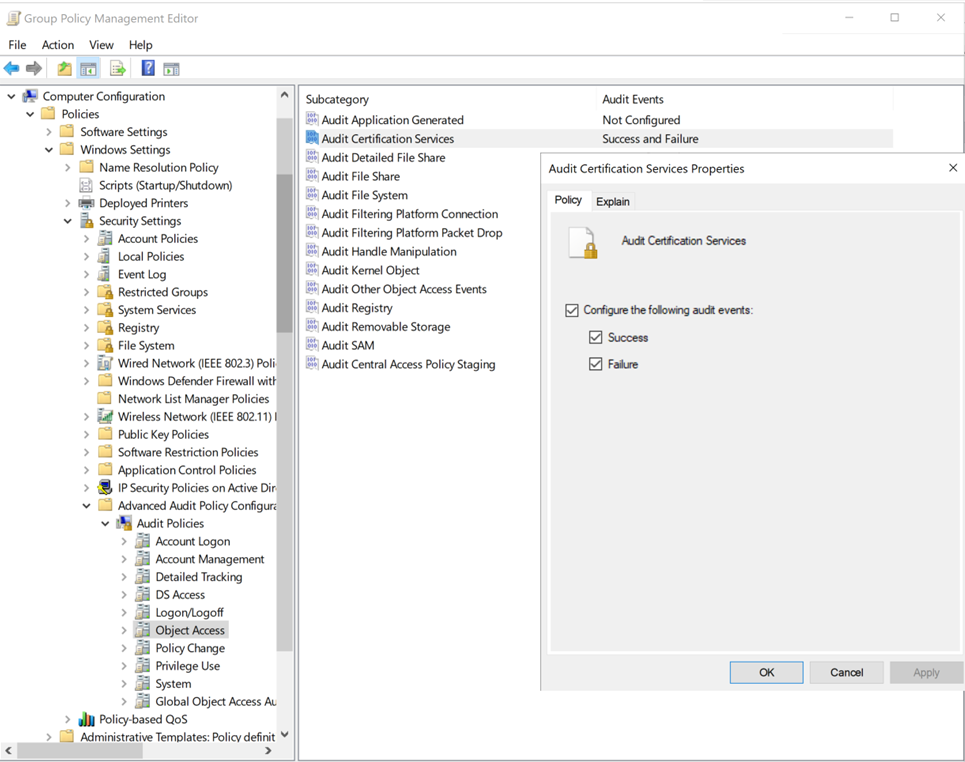

AD CS サーバーに適用するグループ ポリシーを作成します。 編集して、次の監査設定を構成します。

コンピューターの構成\ポリシー\Windows の設定\セキュリティの設定\高度な監査ポリシーの構成\監査ポリシー\オブジェクト アクセス\監査証明サービス に移動します。

チェックボックスを選択して、 成功 および 失敗の監査イベントを構成します。

次のいずれかの方法を使用して、認証局 (CA) で監査を構成します。

コマンドラインを使用して CA 監査を構成するには、次のコマンドを実行します。

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcGUI を使用して CA 監査を構成するには、次の手順を実行します。

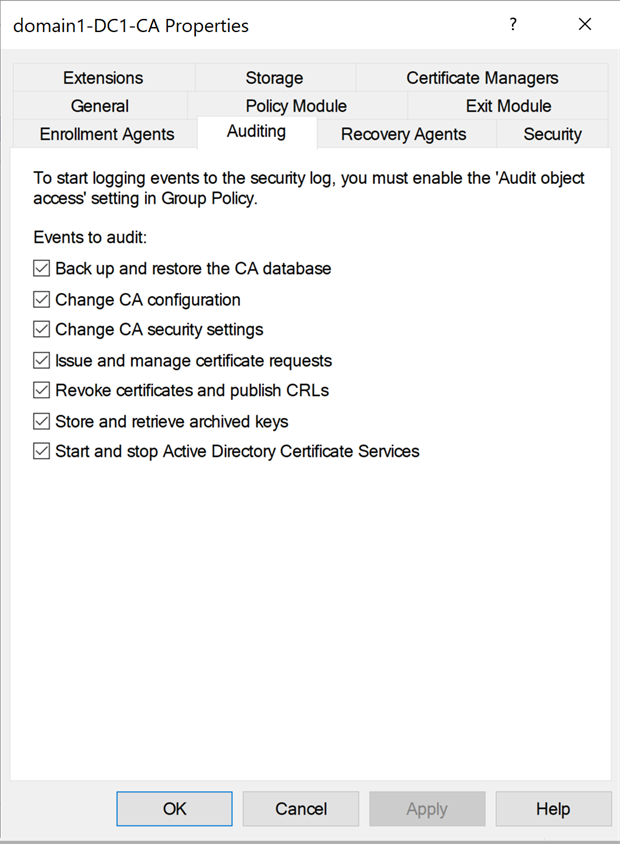

開始>証明機関 (MMC デスクトップ アプリケーション)を選択します。 CA 名を右クリックし、[プロパティ] を選択します。

![[証明機関] ダイアログのスクリーンショット。](../media/configure-windows-event-collection/certification-authority.png)

[監査] タブを選択し、監査するすべてのイベントを選択して、[適用] を選択します。

Note

Active Directory 証明書サービスの開始と停止 イベント監査を構成すると、大規模な AD CS データベースを処理しているときに再起動の遅延が発生する可能性があります。 無関係なエントリをデータベースから削除することを検討してください。 あるいは、この特定のタイプのイベントを有効にしないでください。

Microsoft Entra Connect で監査を構成する

Microsoft Entra Connect サーバーで監査を構成するには:

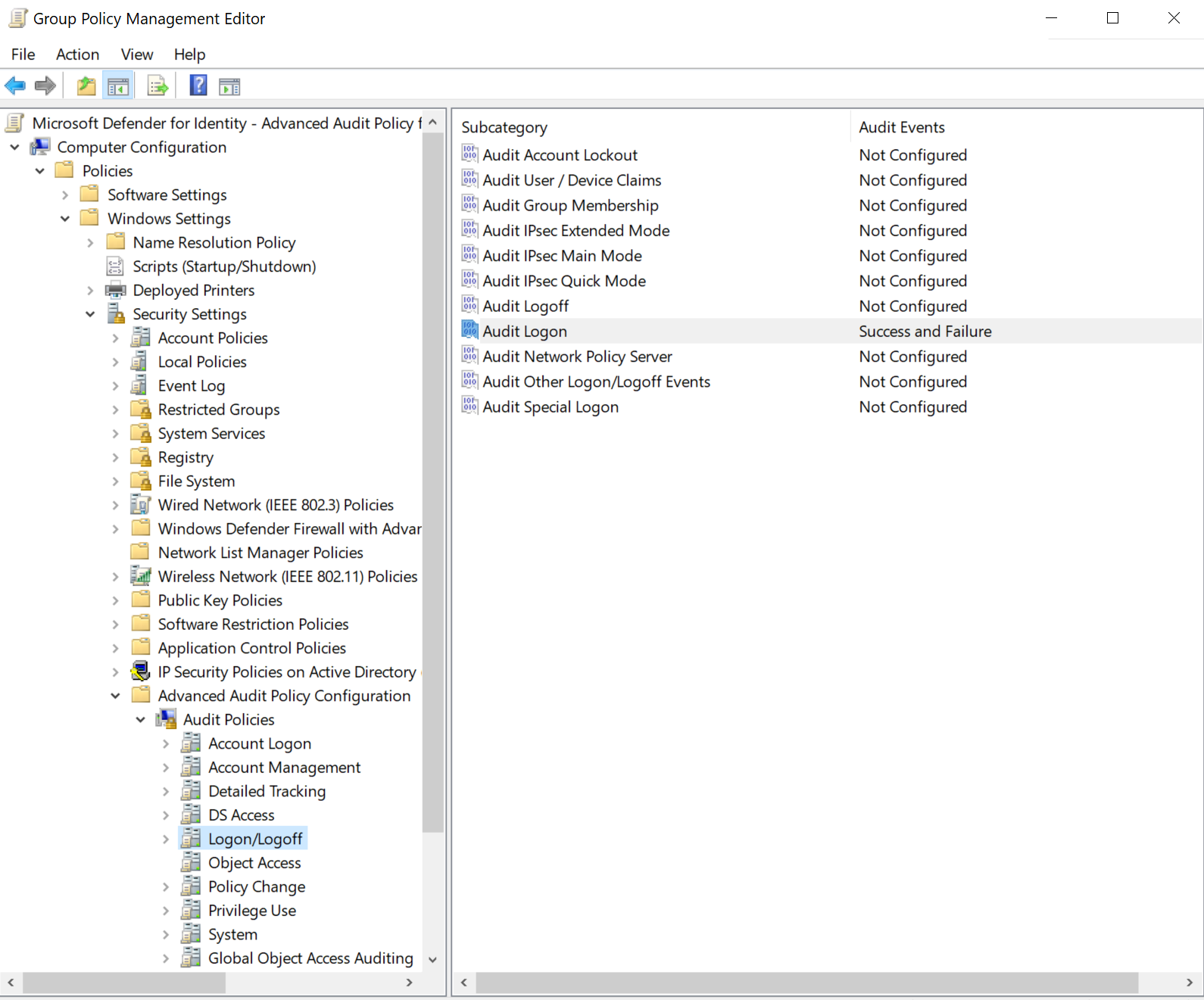

Microsoft Entra Connect サーバーに適用するグループ ポリシーを作成します。 編集して、次の監査設定を構成します。

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff\Audit Logonに移動します。

チェックボックスを選択して、 成功 および 失敗の監査イベントを構成します。

構成コンテナーの監査を構成する

関連する正常性の問題: 構成コンテナーの監査が必要に応じて有効になっていない

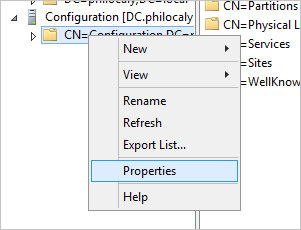

ADSI 編集ツールを開きます。 開始>ファイル名を指定して実行を選択し、

ADSIEdit.mscと入力して、 OKを選択します。アクション メニューで [接続先] を選択します。

接続設定 ダイアログの 既知の名前付けコンテキストの選択で、 構成>OKを選択します。

Configuration コンテナを展開して、 "CN=Configuration,DC=..." で始まる Configuration ノードを表示します。

構成 ノードを右クリックし、[プロパティ] を選択します。

セキュリティ タブを選択し、 詳細を選択します。

高度なセキュリティ設定で、 監査 タブを選択し、 追加を選択します。

[プリンシパルの選択] を選択します。

[選択するオブジェクト名を入力してください] で「Everyone」と入力します。 次に、 名前の確認>OKを選択します。

[監査エントリ] に戻ります。 次の選択を行います。

- [Type](種類) で [All](すべて) を選択します。

- [適用先] で、[このオブジェクトとすべての子孫オブジェクト] を選択します。

- アクセス許可で下方向にスクロールし、[すべてクリア] を選択します。 上方向にスクロールし、[すべてのプロパティを書き込む] を選択します。

![[構成] コンテナーの監査設定のスクリーンショット。](../media/audit-configuration.png)

[OK] を選択します。

従来の構成を更新する

Defender for Identity では、1644 イベントのログ記録が不要になります。 このレジストリ設定を有効にしている場合は、削除できます。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

関連するコンテンツ

より詳しくは、以下を参照してください: