EOP でのスパム対策ポリシーの構成

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

メールボックスのないExchange Onlineまたはスタンドアロン Exchange Online Protection (EOP) 組織のメールボックスを持つ Microsoft 365 Exchange Online 組織では、フィッシング対策ポリシーはなりすまし対策保護を提供します。 詳細については、「フィッシング詐欺対策ポリシーでのなりすまし設定」を参照してください。

既定のフィッシング対策ポリシーは、すべての受信者に自動的に適用されます。 細分性を高めるために、organization内の特定のユーザー、グループ、またはドメインに適用されるカスタムフィッシング対策ポリシーを作成することもできます。

フィッシング対策ポリシーは、Microsoft Defender ポータルまたは PowerShell で構成します (Exchange Online PowerShell for Microsoft 365 organization for Microsoft 365 organizations with mailboxes in Exchange Online;スタンドアロン EOP PowerShell for organization without Exchange Online mailbox)。

Microsoft Defender for Office 365を使用する組織のフィッシング対策ポリシー手順については、「Microsoft Defender for Office 365でフィッシング対策ポリシーを構成する」を参照してください。

はじめに把握しておくべき情報

「https://security.microsoft.com」で Microsoft Defender ポータルを開きます。 フィッシング対策ページに直接移動するには、https://security.microsoft.com/antiphishingを使用します。

Exchange Online PowerShell へ接続するには、「Exchange Online PowerShell に接続する」を参照してください。 スタンドアロンの EOP PowerShell に接続するには、「Exchange Online Protection PowerShell への接続」を参照してください。

この記事の手順を実行する前に、アクセス許可を割り当てる必要があります。 以下のオプションがあります。

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) (コラボレーションがEmail &場合>Defender for Office 365アクセス許可は

アクティブです。Defender ポータルにのみ影響します。PowerShell ではなく、承認と設定/セキュリティ設定/コア セキュリティ設定 (管理) または承認と設定/セキュリティ設定/コア セキュリティ設定 (読み取り))。

アクティブです。Defender ポータルにのみ影響します。PowerShell ではなく、承認と設定/セキュリティ設定/コア セキュリティ設定 (管理) または承認と設定/セキュリティ設定/コア セキュリティ設定 (読み取り))。-

- ポリシーの追加、変更、削除: Organization Management ロール グループまたは セキュリティ管理者 ロール グループのメンバーシップ。

- ポリシーへの読み取り専用アクセス: グローバル閲覧者、 セキュリティ閲覧者、または 表示専用組織管理 役割グループのメンバーシップ。

Microsoft Entraアクセス許可: グローバル管理者*、セキュリティ管理者、グローバル 閲覧者、またはセキュリティ 閲覧者ロールのメンバーシップは、ユーザーに Microsoft 365 の他の機能に必要なアクセス許可とアクセス許可をユーザーに付与します。

重要

* Microsoft では、アクセス許可が最も少ないロールを使用することをお勧めします。 アクセス許可の低いアカウントを使用すると、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

Defender for Office 365でのフィッシング対策ポリシーの推奨設定については、「Defender for Office 365設定のフィッシング対策ポリシー」を参照してください。

ヒント

既定またはカスタムのフィッシング対策ポリシーの設定は、受信者が Standard または Strict の事前設定されたセキュリティ ポリシーにも含まれている場合は無視されます。 詳細については、「メール保護の順序と優先順位」を参照してください。

新しいポリシーまたは更新されたポリシーを適用するには、最大 30 分かかります。

Microsoft Defender ポータルを使用してフィッシング対策ポリシーを作成する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Anti-フィッシングEmail &に移動します。 フィッシング対策ページに直接移動するには、https://security.microsoft.com/antiphishingを使用します。

[ フィッシング対策 ] ページで、[

作成 ] を選択して、新しいフィッシング対策ポリシー ウィザードを開きます。

作成 ] を選択して、新しいフィッシング対策ポリシー ウィザードを開きます。[ ポリシー名 ] ページで、次の設定を構成します。

- [名前]: わかりやすい一意のポリシー名を入力します。

- [説明]: ポリシーについての説明を入力します (オプション)。

[ポリシー名] ページが終了したら、[次へ] を選択します。

[ ユーザー、グループ、ドメイン ] ページで、ポリシーが適用される内部受信者 (受信者の条件) を特定します。

- ユーザー: 指定されたメールボックス、メール ユーザー、またはメール連絡先。

-

グループ:

- 指定した配布グループまたはメールが有効なセキュリティ グループのメンバー (動的配布グループはサポートされていません)。

- 指定した Microsoft 365 グループ。

- ドメイン: 指定された承認済みドメイン内のプライマリ メール アドレスを持つorganization内のすべての受信者。

適正なボックスをクリックし、値の入力を開始し、結果で希望する値を選択します。 必要な回数だけこの処理を繰り返します。 既存の値を削除するには、値の横にある [

] を選択します。

] を選択します。ユーザーやグループには、ほとんどの識別子 (名前、表示名、エイリアス、メールアドレス、アカウント名など) を使用できますが、対応する表示名が結果に表示されます。 ユーザーまたはグループの場合は、アスタリスク (*) を単独で入力して、使用可能なすべての値を表示します。

条件は 1 回だけ使用できますが、条件には複数の値を含めることができます。

同じ条件の複数の値が OR ロジック (たとえば、<recipient1> または <recipient2>) を使用します。 受信者が指定した値 のいずれかに 一致する場合、ポリシーが適用されます。

さまざまな 種類の条件で AND ロジックが使用されます。 受信者は、ポリシーを適用するために、指定 されたすべての 条件に一致する必要があります。 たとえば、次の値を使用して条件を構成します。

- ユーザー:

romain@contoso.com - グループ: エグゼクティブ

ポリシーは、

romain@contoso.comエグゼクティブ グループのメンバーでもある場合に適用されます。 それ以外の場合、ポリシーは適用されません。- ユーザー:

これらのユーザー、グループ、およびドメインを除外する: ポリシーが適用される内部の受信者に関する例外 (受信者の例外) を追加するには、このオプションを選択して例外を構成します。

例外は 1 回だけ使用できますが、例外には複数の値を含めることができます。

- 同じ例外の複数の値は、OR ロジック (たとえば、<recipient1> または <recipient2>) を使用します。 受信者が指定した値 のいずれかに 一致する場合、ポリシーは適用されません。

- 異なる種類の例外では、OR ロジック (たとえば、<recipient1>または group1 の<メンバー> domain1 の<メンバー) が使用されます>。 受信者が指定した例外値 のいずれかに 一致する場合、ポリシーは適用されません。

[ ユーザー、グループ、ドメイン ] ページが完了したら、[ 次へ] を選択します。

[フィッシングのしきい値 & 保護] ページで、[なりすましインテリジェンスチェックを有効にする] ボックスを使用して、スプーフィング インテリジェンスのオンとオフを切り替えます。 この設定は既定で選択されているため、選択したままにすることをお勧めします。 次のページで、ブロックされたなりすまし送信者からのメッセージに対して実行するアクションを指定します。

スプーフィング インテリジェンスをオフにするには、[チェック] ボックスをオフにします。

注:

MX レコードが Microsoft 365 を指していない場合は、スプーフィング インテリジェンスをオフにする必要はありません。代わりにコネクタの拡張フィルター処理を有効にします。 手順については、「Exchange Online のコネクタの拡張フィルター」を参照してください。

[フィッシングのしきい値 & 保護] ページが完了したら、[次へ] を選択します。

[ アクション] ページで、次の設定を構成します。

メッセージがスプーフィングとして検出されたときに DMARC レコード ポリシーを適用する: この設定は既定で選択されており、送信者が明示的な DMARC チェックに失敗し、 DMARC ポリシーが

p=quarantineまたはp=rejectに設定されているメッセージの動作を制御できます。メッセージがスプーフィングとして検出され、DMARC ポリシーが p=quarantine として設定されている場合: 次のいずれかのアクションを選択します。

- メッセージを検疫する: これは既定値です。

- 受信者の迷惑メール Email フォルダーにメッセージを移動する

メッセージがスプーフィングとして検出され、DMARC ポリシーが p=reject として設定されている場合: 次のいずれかのアクションを選択します。

- メッセージを検疫する

- メッセージを拒否する: これは既定値です。

詳細については、「 なりすまし保護と送信者 DMARC ポリシー」を参照してください。

スプーフィング インテリジェンスによってメッセージがスプーフィングとして検出された場合: この設定は、前のページで [スプーフィング インテリジェンスを有効にする] を選択した場合にのみ使用できます。 ブロックされたなりすまし送信者からのメッセージに対して、ドロップダウン リストで次のいずれかのアクションを選択します。

受信者の迷惑メール Email フォルダーにメッセージを移動する (既定)

メッセージを検疫する: このアクションを選択すると、[ 検疫ポリシーの適用 ] ボックスが表示され、スプーフィング インテリジェンス保護によって検疫されたメッセージに適用される検疫ポリシーを選択します。

検疫ポリシーを選択しない場合は、スプーフィング インテリジェンス検出の既定の検疫ポリシーが使用されます (DefaultFullAccessPolicy)。 フィッシング対策ポリシー設定を後で表示または編集すると、検疫ポリシー名が表示されます。

[安全に関するヒント & インジケーター ] セクション: 次の設定を構成します。

- 最初の接触安全ヒントを表示する: 詳細については、「 最初の連絡先の安全に関するヒント」を参照してください。

- 認証されていない送信者のスプーフィングの表示 (?) : この設定は、前のページで [スプーフィング インテリジェンスを有効にする] を選択した場合にのみ使用できます。 メッセージが SPF または DKIM チェックに 合格せず、メッセージが DMARC または 複合認証に合格しない場合は、Outlook の [差出人] ボックスの送信者の写真に疑問符 (?) を追加します。 この設定は、既定で選択されています。

-

"via" タグを表示する: この設定は、前のページで [スプーフィング インテリジェンスを有効にする] を 選択した場合にのみ使用できます。 DKIM 署名または MAIL FROM アドレスのドメインと異なる場合は、 (fabrikam.com 経由で

chris@contoso.com) という名前のタグを From アドレスに追加します。 この設定は、既定で選択されています。

設定を有効にするには、[チェック] ボックスを選択します。 オフにするには、[チェック] ボックスをオフにします。

[アクション] ページが完了したら、[次へ] を選択します。

[ レビュー ] ページで、設定を確認します。 各セクションで [編集] を選択して、そのセクション内の設定を変更することができます。 または、ウィザードで [ 戻る ] または特定のページを選択できます。

[レビュー] ページが完了したら、[送信] を選択します。

[ 新しいフィッシング対策ポリシーが作成されました ] ページで、リンクを選択してポリシーを表示したり、フィッシング対策ポリシーを表示したり、フィッシング対策ポリシーの詳細を確認したりできます。

[ 新しいフィッシング対策ポリシーの作成 ] ページが完了したら、[完了] を選択 します。

[ フィッシング対策 ] ページに戻ると、新しいポリシーが一覧表示されます。

Microsoft Defender ポータルを使用してフィッシング対策ポリシーの詳細を表示する

Microsoft Defender ポータルで、[ポリシー] セクションEmail & [コラボレーション>ポリシー & ルール>脅威ポリシー>アンチフィッシング] に移動します。 または、 フィッシング対策 ページに直接移動するには、 https://security.microsoft.com/antiphishingを使用します。

[ フィッシング対策 ] ページには、フィッシング対策ポリシーの一覧に次のプロパティが表示されます。

- 名前

-

状態: 値は次のとおりです。

- 既定のフィッシング対策ポリシーの場合は常にオンです。

- その他のスパム対策ポリシーの場合はオンまたはオフ。

- 優先度: 詳細については、「 カスタムフィッシング対策ポリシーの優先順位を設定する 」セクションを参照してください。

ポリシーの一覧を標準間隔からコンパクト間隔に変更するには、[ ![]() リストの間隔をコンパクトまたは標準に変更する] を選択し、[

リストの間隔をコンパクトまたは標準に変更する] を選択し、[ ![]() Compact list] を選択します。

Compact list] を選択します。

![]() Filter を使用して、時間範囲 (作成日) または [状態] でポリシーをフィルター処理します。

Filter を使用して、時間範囲 (作成日) または [状態] でポリシーをフィルター処理します。

[ ![]() 検索 ] ボックスと対応する値を使用して、特定のフィッシング対策ポリシーを見つけます。

検索 ] ボックスと対応する値を使用して、特定のフィッシング対策ポリシーを見つけます。

![]() Export を使用して、ポリシーの一覧を CSV ファイルにエクスポートします。

Export を使用して、ポリシーの一覧を CSV ファイルにエクスポートします。

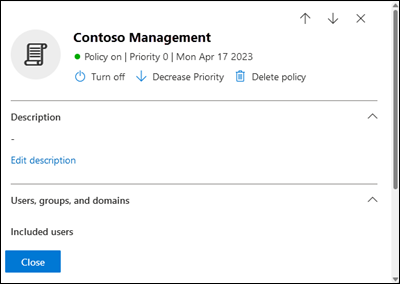

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックしてポリシーを選択し、ポリシーの詳細ポップアップを開きます。

ヒント

詳細ポップアップを残さずに他のフィッシング対策ポリシーの詳細を表示するには、ポップアップの上部にある  Previous 項目 と次の 項目 を使用します。

Previous 項目 と次の 項目 を使用します。

Microsoft Defender ポータルを使用してフィッシング対策ポリシーに対するアクションを実行する

Microsoft Defender ポータルで、[ポリシー] セクションEmail & [コラボレーション>ポリシー & ルール>脅威ポリシー>アンチフィッシング] に移動します。 または、 フィッシング対策 ページに直接移動するには、 https://security.microsoft.com/antiphishingを使用します。

[ フィッシング対策 ] ページで、次のいずれかの方法を使用してフィッシング対策ポリシーを選択します。

名前の横にある [チェック] ボックスを選択して、一覧からポリシーを選択します。 表示される [

その他のアクション ] ドロップダウン リストでは、次のアクションを使用できます。

その他のアクション ] ドロップダウン リストでは、次のアクションを使用できます。- 選択したポリシーを有効にします。

- 選択したポリシーを無効にします。

- 選択したポリシーを削除します。

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックして、一覧からポリシーを選択します。 次の一部またはすべてのアクションは、開く詳細ポップアップで使用できます。

- 各セクションで [編集 ] をクリックしてポリシー設定を変更する (カスタム ポリシーまたは既定のポリシー)

-

オン または

オン または  無効にする (カスタム ポリシーのみ)

無効にする (カスタム ポリシーのみ) -

優先度または

優先度または  Decrease の優先度を上げる (カスタム ポリシーのみ)

Decrease の優先度を上げる (カスタム ポリシーのみ) -

ポリシーの削除 (カスタム ポリシーのみ)

ポリシーの削除 (カスタム ポリシーのみ)

アクションについては、次のサブセクションで説明します。

Microsoft Defender ポータルを使用してフィッシング対策ポリシーを変更する

既定のフィッシング対策ポリシーまたはカスタム ポリシーを選択した後、名前の横にある [チェック] ボックス以外の行をクリックすると、開いた詳細ポップアップにポリシー設定が表示されます。 セクション内の設定を変更するには、各セクションで [編集] を選択します。 設定の詳細については、この記事の前半の 「フィッシング対策ポリシーの作成 」セクションを参照してください。

既定のポリシーでは、ポリシーの名前を変更することはできません。また、構成する受信者フィルターはありません (ポリシーはすべての受信者に適用されます)。 ただし、ポリシー内の他のすべての設定を変更できます。

既定のセキュリティ ポリシーに関連付けられている Standard Preset Security Policy と Strict Preset Security Policy という名前のフィッシング対策 ポリシーの場合、詳細ポップアップのポリシー設定を変更することはできません。 代わりに、詳細ポップアップで [![]() 事前設定されたセキュリティ ポリシーを表示する] を選択して、https://security.microsoft.com/presetSecurityPoliciesの [事前設定されたセキュリティ ポリシー] ページに移動して、事前設定されたセキュリティ ポリシーを変更します。

事前設定されたセキュリティ ポリシーを表示する] を選択して、https://security.microsoft.com/presetSecurityPoliciesの [事前設定されたセキュリティ ポリシー] ページに移動して、事前設定されたセキュリティ ポリシーを変更します。

Microsoft Defender ポータルを使用して、カスタムフィッシング対策ポリシーを有効または無効にする

既定のフィッシング対策ポリシー (常に有効) を無効にすることはできません。

Standard および Strict の事前設定されたセキュリティ ポリシーに関連付けられているフィッシング対策ポリシーを有効または無効にすることはできません。 https://security.microsoft.com/presetSecurityPoliciesの [事前設定されたセキュリティ ポリシー] ページで、標準または厳密な事前設定されたセキュリティ ポリシーを有効または無効にします。

有効なカスタム フィッシング対策ポリシー ( [状態] の値が [オン]) を選択した後、次のいずれかの方法を使用して無効にします。

-

[フィッシング対策] ページで、[

その他のアクション>選択したポリシーを無効にする] を選択します。

その他のアクション>選択したポリシーを無効にする] を選択します。 -

ポリシーの詳細ポップアップで、[

ポップアップの上部にある [無効にする] を選択します。

ポップアップの上部にある [無効にする] を選択します。

無効になっているカスタムフィッシング対策ポリシー ( [状態] の値が [オフ]) を選択した後、次のいずれかの方法を使用して有効にします。

-

[フィッシング対策] ページで、[

その他のアクション>選択したポリシーを有効にする] を選択します。

その他のアクション>選択したポリシーを有効にする] を選択します。 -

ポリシーの詳細ポップアップで、[

ポップアップの上部にある [オン] を選択します。

ポップアップの上部にある [オン] を選択します。

[フィッシング対策] ページで、ポリシーの [状態] の値が [オン] または [オフ] になりました。

Microsoft Defender ポータルを使用して、カスタムフィッシング対策ポリシーの優先順位を設定する

フィッシング対策ポリシーは、フィッシング 対策 ページに表示される順序で処理されます。

- 厳密な事前設定されたセキュリティ ポリシーに関連付けられている Strict Preset セキュリティ ポリシーという名前のフィッシング対策ポリシーは、常に最初に適用されます (厳密な事前設定されたセキュリティ ポリシーが有効になっている場合)。

- Standard プリセット セキュリティ ポリシーに関連付けられている Standard Preset セキュリティ ポリシーという名前のフィッシング対策ポリシーは、常に次に適用されます (Standard プリセット セキュリティ ポリシーが有効になっている場合)。

- カスタムフィッシング対策ポリシーは、次に優先順位で適用されます (有効になっている場合)。

- 優先度が低い値は、優先度が高いことを示します (0 が最も高い)。

- 既定では、既存のカスタム ポリシーの中で最も低い優先度 (最初は 0、次は 1 など) よりも低い優先順位で新しいポリシーが作成されます。

- 同じ優先度の値を持つポリシーは 2 つありません。

- 既定のフィッシング対策ポリシーの優先度は常に [最低] であり、変更することはできません。

フィッシング対策保護は、最初のポリシー (その受信者の優先度が最も高いポリシー) が適用された後、受信者に対して停止します。 詳細については、「メール保護の順序と優先順位」を参照してください。

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックしてカスタムフィッシング対策ポリシーを選択した後、表示される詳細ポップアップでポリシーの優先順位を増減できます。

-

[フィッシング対策] ページの [優先度] 値が 0 のカスタム ポリシーには、詳細ポップアップの上部に

Decrease 優先度アクションがあります。

Decrease 優先度アクションがあります。 - 優先度が最も低いカスタム ポリシー ( 優先度 が最も高い値 ( 3 など) には、詳細ポップアップの上部に

Increase priority アクションがあります。

Increase priority アクションがあります。 - 3 つ以上のポリシーがある場合、 優先度 0 と最も低い優先度の間のポリシーには、詳細ポップアップの上部にある

Increase 優先度 と

Increase 優先度 と  Decrease 優先度 アクションの両方があります。

Decrease 優先度 アクションの両方があります。

ポリシーの詳細ポップアップが完了したら、[ 閉じる] を選択します。

[ フィッシング対策 ] ページに戻ると、一覧のポリシーの順序が更新された [優先度 ] の値と一致します。

Microsoft Defender ポータルを使用してカスタムフィッシング対策ポリシーを削除する

既定のフィッシング対策ポリシーや、事前設定されたセキュリティ ポリシーに関連付けられている Standard Preset セキュリティ ポリシー と Strict Preset セキュリティ ポリシー という名前のフィッシング対策 ポリシーは削除できません。

カスタムフィッシング対策ポリシーを選択した後、次のいずれかの方法を使用して削除します。

-

[フィッシング対策] ページで、[

その他のアクション>選択したポリシーを削除します。

その他のアクション>選択したポリシーを削除します。 -

ポリシーの詳細ポップアップで:ポップアップの上部にある [

削除ポリシー ] を選択します。

削除ポリシー ] を選択します。

開いた警告ダイアログで [ はい ] を選択します。

[ フィッシング対策 ] ページでは、削除されたポリシーは一覧に表示されなくなります。

Exchange Online PowerShell を使用してフィッシング対策ポリシーを構成する

PowerShell では、フィッシング対策ポリシーの基本的な要素は次のとおりです。

- フィッシング対策ポリシー: 有効または無効にするフィッシング保護、それらの保護に適用するアクション、およびその他のオプションを指定します。

- フィッシング対策ルール: 関連付けられているフィッシング対策ポリシーの優先度フィルターと受信者フィルター (ポリシーが適用されるユーザー) を指定します。

これらの 2 つの要素の違いは、Microsoft Defender ポータルでフィッシング対策ポリシーを管理する場合には明らかではありません。

- Defender ポータルでポリシーを作成すると、実際には、両方に同じ名前を使用して、フィッシング対策ルールと関連するフィッシング対策ポリシーが同時に作成されます。

- Defender ポータルでポリシーを変更すると、名前、優先度、有効または無効、受信者フィルターに関連する設定によってフィッシング対策ルールが変更されます。 その他の設定はすべて、関連付けられているフィッシング対策ポリシーを変更します。

- Defender ポータルでポリシーを削除すると、フィッシング対策ルールと関連するフィッシング対策ポリシーが同時に削除されます。

Exchange Online PowerShell では、フィッシング対策ポリシーとフィッシング対策ルールの違いが明らかです。 フィッシング対策ポリシーは 、*-AntiPhishPolicy コマンドレットを使用して管理し、 *-AntiPhishRule コマンドレットを使用してフィッシング対策ルールを管理します。

- PowerShell では、最初にフィッシング対策ポリシーを作成してから、フィッシング対策ルールを作成します。これにより、ルールが適用される関連付けられているポリシーが識別されます。

- PowerShell では、フィッシング対策ポリシーとフィッシング対策ルールの設定を個別に変更します。

- PowerShell からフィッシング対策ポリシーを削除しても、対応するフィッシング対策ルールは自動的に削除されません。その逆も同様です。

PowerShell を使用してフィッシング対策ポリシーを作成する

PowerShell でのフィッシング対策ポリシーの作成は、次の 2 つの手順で行います。

- フィッシング対策ポリシーを作成します。

- ルールが適用されるフィッシング対策ポリシーを指定するフィッシング対策ルールを作成します。

注:

新しいフィッシング対策ルールを作成し、関連付けられていない既存のフィッシング対策ポリシーを割り当てることができます。 フィッシング対策ルールを複数のフィッシング対策ポリシーに関連付けることはできません。

ポリシーを作成するまで、Microsoft Defender ポータルで使用できない PowerShell の新しいフィッシング対策ポリシーに対して、次の設定を構成できます。

-

New-AntiPhishRule コマンドレットで、無効 (有効

$false) として新しいポリシーを作成します。 - New-AntiPhishRule コマンドレットで、作成時のポリシーの優先度 (Priority<Number>) を設定します。

-

New-AntiPhishRule コマンドレットで、無効 (有効

PowerShell で作成した新しいフィッシング対策ポリシーは、フィッシング対策ルールにポリシーを割り当てるまで、Microsoft Defender ポータルには表示されません。

手順 1: PowerShell を使用してフィッシング対策ポリシーを作成する

フィッシング対策ポリシーを作成するには、次の構文を使用します。

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSpoofIntelligence <$true | $false>] [-AuthenticationFailAction <MoveToJmf | Quarantine>] [-HonorDmarcPolicy <$true | $false>] [-DmarcQuarantineAction <MoveToJmf | Quarantine>] [-DmarcRejectAction <Quarantine | Reject>] [-EnableUnauthenticatedSender <$true | $false>] [-EnableViaTag <$true | $false>] [-SpoofQuarantineTag <QuarantineTagName>]

この例では、次の設定を使用して、Research Quarantine という名前のフィッシング対策ポリシーを作成します。

- 説明は「研究部門ポリシー」です。

- スプーフィング検出の既定のアクションを [検疫] に変更し、検疫されたメッセージの既定の検疫ポリシーを使用します ( SpoofQuarantineTag パラメーターは使用していません)。

- 送信者 DMARC ポリシーの

p=quarantineとp=rejectは既定でオンになっています ( HonorDmarcPolicy パラメーターは使用せず、既定値は$true)。- 送信者の DMARC ポリシーが

p=quarantineされている DMARC に失敗したメッセージは検疫されます ( DmarcQuarantineAction パラメーターは使用せず、既定値は検疫です)。 - 送信者の DMARC ポリシーが

p=rejectされている DMARC に失敗したメッセージは拒否されます ( DmarcRejectAction パラメーターを使用せず、既定値は Reject です)。

- 送信者の DMARC ポリシーが

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -AuthenticationFailAction Quarantine

構文とパラメーターの詳細については、「New-MalwareFilterRule」を参照してください。

ヒント

フィッシング対策ポリシーで使用する検疫ポリシーを指定する詳細な手順については、「 PowerShell を使用してフィッシング対策ポリシーで検疫ポリシーを指定する」を参照してください。

手順 2: PowerShell を使用してフィッシング対策ルールを作成する

フィッシング対策ルールを作成するには、次の構文を使用します。

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

この例では、次の条件を使用して、Research Department という名前のフィッシング対策ルールを作成します。

- ルールは、Research Quarantine という名前のフィッシング対策ポリシーに関連付けられています。

- ルールは Research Department という名前のグループのメンバーに適用されます。

- Priority パラメーターを使用していないため、既定の優先度が使用されます。

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

構文とパラメーターの詳細については、「 New-AntiPhishRule」を参照してください。

PowerShell を使用してフィッシング対策ポリシーを表示する

既存のフィッシング対策ポリシーを表示するには、次の構文を使用します。

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

次の使用例は、指定したプロパティと共にすべてのフィッシング対策ポリシーの概要一覧を返します。

Get-AntiPhishPolicy | Format-Table Name,IsDefault

次の使用例は、Executives という名前のフィッシング対策ポリシーのすべてのプロパティ値を返します。

Get-AntiPhishPolicy -Identity "Executives"

構文とパラメーターの詳細については、「 Get-AntiPhishPolicy」を参照してください。

PowerShell を使用してフィッシング対策ルールを表示する

既存のフィッシング対策ルールを表示するには、次の構文を使用します。

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

次の使用例は、指定したプロパティと共にすべてのフィッシング対策ルールの概要リストを返します。

Get-AntiPhishRule | Format-Table Name,Priority,State

ルールを有効または無効にしてリストをフィルター処理するには、次のコマンドを実行します。

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

次の使用例は、Contoso Executives という名前のフィッシング対策ルールのすべてのプロパティ値を返します。

Get-AntiPhishRule -Identity "Contoso Executives"

構文とパラメーターの詳細については、「 Get-AntiPhishRule」を参照してください。

PowerShell を使用してフィッシング対策ポリシーを変更する

次の項目以外は、「 手順 1: PowerShell を使用して フィッシング対策ポリシーを作成する」の説明に従って、PowerShell でフィッシング対策ポリシーを変更する場合と同じ設定を使用できます。

- 指定したポリシーを既定のポリシーに変える MakeDefault スイッチ (すべてのユーザーに適用され、常に 最も低い 優先度で削除できません) は、PowerShell でフィッシング対策ポリシーを変更した場合にのみ使用できます。

- フィッシング対策ポリシーの名前を変更することはできません ( Set-AntiPhishPolicy コマンドレットに Name パラメーターがありません)。 Microsoft Defender ポータルでフィッシング対策ポリシーの名前を変更する場合は、フィッシング対策ルールの名前のみを変更します。

フィッシング対策ポリシーを変更するには、次の構文を使用します。

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

構文とパラメーターの詳細については、「Set-AntiPhishPolicy」を参照してください。

ヒント

フィッシング対策ポリシーで使用する検疫ポリシーを指定する詳細な手順については、「 PowerShell を使用してフィッシング対策ポリシーで検疫ポリシーを指定する」を参照してください。

PowerShell を使用してフィッシング対策ルールを変更する

PowerShell でフィッシング対策ルールを変更するときに使用できない唯一の設定は、無効なルールを作成できる Enabled パラメーターです。 既存のフィッシング対策ルールを有効または無効にするには、次のセクションを参照してください。

それ以外の場合は、この記事の「 手順 2: PowerShell を使用してフィッシング対策ルールを作成する 」セクションで説明したように、ルールを作成するときに同じ設定を使用できます。

フィッシング対策ルールを変更するには、次の構文を使用します。

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

構文とパラメーターの詳細については、「 Set-AntiPhishRule」を参照してください。

PowerShell を使用してフィッシング対策ルールを有効または無効にする

PowerShell でフィッシング対策ルールを有効または無効にすると、フィッシング対策ポリシー全体 (フィッシング対策ルールと割り当てられたフィッシング対策ポリシー) が有効または無効になります。 既定のフィッシング対策ポリシーを有効または無効にすることはできません (常にすべての受信者に適用されます)。

PowerShell でフィッシング対策ルールを有効または無効にするには、次の構文を使用します。

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

この例では、Marketing Department という名前のフィッシング対策ルールを無効にします。

Disable-AntiPhishRule -Identity "Marketing Department"

この例では、同じルールを有効化します。

Enable-AntiPhishRule -Identity "Marketing Department"

構文とパラメーターの詳細については、「 Enable-AntiPhishRule 」および「 Disable-AntiPhishRule」を参照してください。

PowerShell を使用してフィッシング対策ルールの優先順位を設定する

ルールに設定できる優先度の最高値値は 0 です。 設定できる最低値はルールの数に依存します。 たとえば、ルールが五つある場合、使用できる優先度の値は 0 から 4 です。 既存の一つのルールの優先度を変更すると、他のルールにも連鎖的な影響が起こりえます。 たとえば、カスタム ルールが 5 つあって (優先度 0 から 4)、1 つのルールの優先度を 2 に変更した場合には、既存の優先度 2 のルールは優先度 3 に変更され、優先度 3 は優先度 4 に変更されます。

PowerShell でフィッシング対策ルールの優先順位を設定するには、次の構文を使用します。

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

この例では、Marketing Department というルールの優先度を 2 に設定しています。 2 と同等またはそれ以下の優先度を持つすべての既存のルールは、優先度が 1 低くなります (優先度番号は 1 ずつ上がります)。

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

注:

- 新しいルールを作成するときに優先度を設定するには、代わりに New-AntiPhishRule コマンドレットの Priority パラメーターを使用します。

- 既定のフィッシング対策ポリシーには対応するフィッシング対策ルールがないため、常に変更不可能な優先度の値 [最小] が設定されます。

PowerShell を使用してフィッシング対策ポリシーを削除する

PowerShell を使用してフィッシング対策ポリシーを削除する場合、対応するフィッシング対策ルールは削除されません。

PowerShell でフィッシング対策ポリシーを削除するには、次の構文を使用します。

Remove-AntiPhishPolicy -Identity "<PolicyName>"

この例では、Marketing Department という名前のフィッシング対策ポリシーを削除します。

Remove-AntiPhishPolicy -Identity "Marketing Department"

構文とパラメーターの詳細については、「 Remove-AntiPhishPolicy」を参照してください。

PowerShell を使用してフィッシング対策ルールを削除する

PowerShell を使用してフィッシング対策ルールを削除しても、対応するフィッシング対策ポリシーは削除されません。

PowerShell でフィッシング対策ルールを削除するには、次の構文を使用します。

Remove-AntiPhishRule -Identity "<PolicyName>"

この例では、Marketing Department という名前のフィッシング対策ルールを削除します。

Remove-AntiPhishRule -Identity "Marketing Department"

構文とパラメーターの詳細については、「 Remove-AntiPhishRule」を参照してください。

正常な動作を確認する方法

EOP でフィッシング対策ポリシーが正常に構成されたことを確認するには、次のいずれかの手順を実行します。

https://security.microsoft.com/antiphishingのMicrosoft Defender ポータルの [フィッシング対策] ページで、ポリシーの一覧、状態の値、および優先度の値を確認します。 詳細を表示するには、名前をクリックし、表示されるポップアップで詳細を表示して、一覧からポリシーを選択します。

PowerShell Exchange Onlineで、<Name> をポリシーまたはルールの名前に置き換え、次のコマンドを実行して、設定を確認します。

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"

![ポリシーが選択され、[その他のアクション] コントロールが展開された [フィッシング対策] ページ。](media/anti-phishing-policies-main-page.png)