侵害されたコネクタに対応する

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

コネクタは、オンプレミス環境にある Microsoft 365 と電子メール サーバー間のメール フローを有効にするために使用されます。 詳細については、「コネクタを使用してメール フローを構成する」 を参照してください。

Type 値OnPremisesを持つ受信コネクタは、攻撃者が新しいコネクタを作成したり、スパムまたはフィッシングメールを送信するように既存のコネクタを変更したりすると、侵害されたと見なされます。

この記事では、侵害されたコネクタの症状と、コネクタの制御を回復する方法について説明します。

侵害されたコネクタの症状

侵害されたコネクタは、次の 1 つ以上の特性を示します。

- 送信メールの量が急激に急増しました。

- 送信メールの

5321.MailFromアドレス ( MAIL FROM アドレス、P1 送信者、エンベロープ送信者とも呼ばれます) と5322.Fromアドレス (差出人アドレスまたは P2 送信者とも呼ばれます) の不一致。 これらの送信者の詳細については、「 EOP で From アドレスを検証してフィッシングを防ぐ方法」を参照してください。 - プロビジョニングまたは登録されていないドメインから送信された送信メール。

- コネクタは、メールの送信または中継をブロックされます。

- 管理者によって作成されなかった受信コネクタの存在。

- 既存のコネクタの構成の未承認の変更 (名前、ドメイン名、IP アドレスなど)。

- 最近侵害された管理者アカウント。 コネクタを作成または編集するには、管理者アクセス権が必要です。

これらの症状やその他の異常な症状が発生した場合は、調査する必要があります。

侵害された疑いのあるコネクタに電子メール機能をセキュリティで保護して復元する

コネクタの制御を回復するには、次 のすべての 手順を実行します。 問題が疑われるとすぐに手順を実行し、できるだけ早く、攻撃者がコネクタの制御を再開しないようにします。 これらの手順は、攻撃者がコネクタに追加した可能性があるバックドア エントリを削除するのにも役立ちます。

手順 1: 受信コネクタが侵害されているかどうかを特定する

最近の疑わしいコネクタ トラフィックまたは関連するメッセージを確認する

プラン 2 Microsoft Defender for Office 365で、https://security.microsoft.comでMicrosoft Defender ポータルを開き、[エクスプローラー] に移動します。 または、エクスプローラー ページに直接移動するには、https://security.microsoft.com/threatexplorerを使用します。

[エクスプローラー] ページで、[すべてのメール] タブが選択されていることを確認し、次のオプションを構成します。

- 日付/時刻範囲を選択します。

- [ コネクタ] を選択します。

- [

検索 ] ボックスにコネクタ名を入力します。

検索 ] ボックスにコネクタ名を入力します。 - [最新の情報に更新] を選択します。

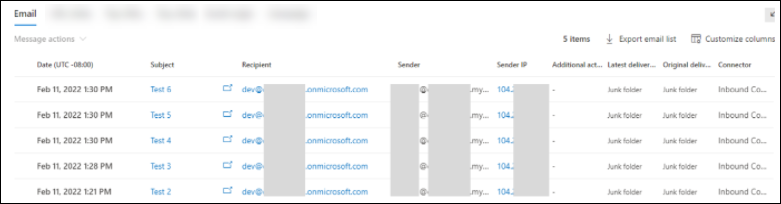

電子メール トラフィックの異常なスパイクまたはディップを探します。

次の質問に答えます。

- 送信者 IP は、organizationのオンプレミス IP アドレスと一致しますか?

- 迷惑メール Email フォルダーに送信された最近のメッセージの数が非常に多かったか。 この結果は、侵害されたコネクタがスパムの送信に使用されたことを明確に示しています。

- メッセージ受信者がorganizationの送信者から電子メールを受信するのは妥当ですか?

Microsoft Defender for Office 365またはExchange Online Protectionで、アラートとメッセージ トレースを使用して、コネクタの侵害の症状を探します。

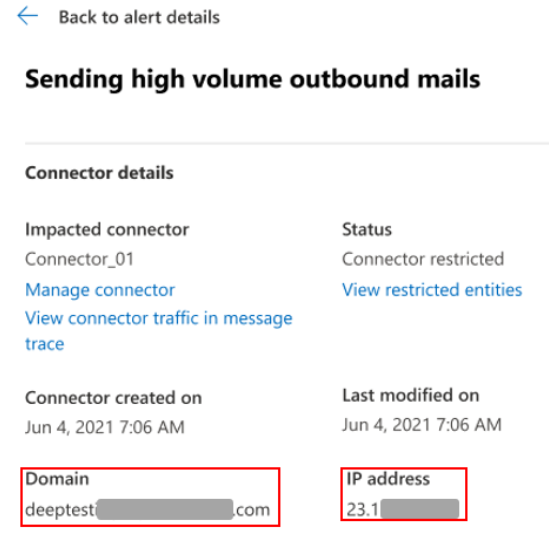

https://security.microsoft.comで Defender ポータルを開き、[インシデント] & アラート>Alerts に移動します。 または、[アラート] ページに直接移動するには、https://security.microsoft.com/alertsで [不審なコネクタ アクティビティアラートを開く] を使用します。

[ アラート ] ページで、

Filter>Policy>Suspicious コネクタ アクティビティ を使用して、疑わしいコネクタ アクティビティに関連するアラートを見つけます。

Filter>Policy>Suspicious コネクタ アクティビティ を使用して、疑わしいコネクタ アクティビティに関連するアラートを見つけます。名前の横にある [チェック] ボックス以外の行内の任意の場所をクリックして、疑わしいコネクタ アクティビティ アラートを選択します。 開いた詳細ページで、[ アクティビティの一覧] でアクティビティを選択し、アラートから コネクタ のドメイン と IP アドレス の値をコピーします。

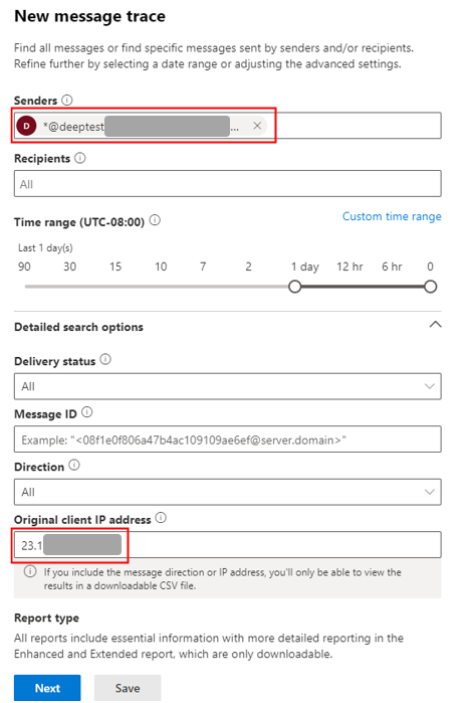

https://admin.exchange.microsoft.comで Exchange 管理センターを開き、[メール フロー>Message トレース] に移動します。 または、 メッセージ トレース ページに直接移動するには、 https://admin.exchange.microsoft.com/#/messagetraceを使用します。

[ メッセージ トレース ] ページで、[ カスタム クエリ ] タブを選択し、[

トレースの開始] を選択し、前の手順の コネクタ ドメイン と IP アドレス の値を使用します。

トレースの開始] を選択し、前の手順の コネクタ ドメイン と IP アドレス の値を使用します。メッセージ トレースの詳細については、「Exchange Onlineの最新の Exchange 管理センターのメッセージ トレース」を参照してください。

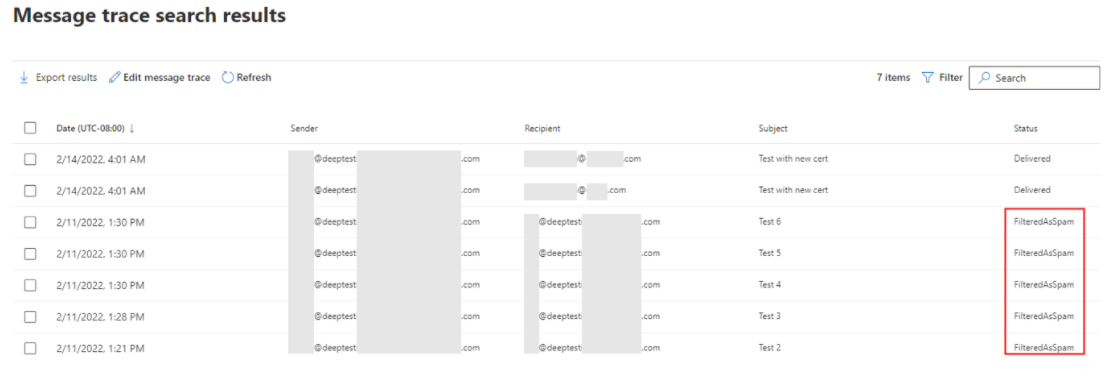

メッセージ トレースの結果で、次の情報を探します。

- 最近、多数のメッセージが FilteredAsSpam としてマークされました。 この結果は、侵害されたコネクタがスパムの送信に使用されたことを明確に示しています。

- メッセージ受信者がorganizationの送信者からメールを受信するのが妥当かどうか

コネクタ関連のアクティビティを調査して検証する

PowerShell Exchange Onlineで、<StartDate> と <EndDate> を自分の値に置き換え、次のコマンドを実行して、監査ログで管理者関連のコネクタ アクティビティを検索して検証します。 詳細については、「 PowerShell スクリプトを使用して監査ログを検索する」を参照してください。

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

構文とパラメーターの詳細については、「 Search-UnifiedAuditLog」を参照してください。

手順 2: コネクタの未承認の変更を確認して元に戻す

https://admin.exchange.microsoft.comで Exchange 管理センターを開き、[メール フロー>Connectors] に移動します。 または、[コネクタ] ページに直接移動するには、https://admin.exchange.microsoft.com/#/connectors を使用します。

[コネクタ] ページ で 、コネクタの一覧を確認します。 不明なコネクタを削除またはオフにし、未承認の構成変更のために各コネクタをチェックします。

手順 3: コネクタのブロックを解除してメール フローを再度有効にする

侵害されたコネクタの制御を回復したら、Defender ポータルの [制限付きエンティティ ] ページでコネクタのブロックを解除します。 手順については、「 制限付きエンティティからブロックされたコネクタを削除する」ページを参照してください。

手順 4: 侵害された可能性のある管理者アカウントを調査して修復する

承認されていないコネクタ構成アクティビティを担当していた管理者アカウントを特定したら、管理者アカウントのセキュリティ侵害を調査します。 手順については、「侵害されたEmail アカウントへの対応」を参照してください。