セキュリティ強化のために、Microsoft 365 テナントを構成する

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

組織のニーズにはセキュリティが必要です。

詳細は、お客様のビジネスにかかっています。

この記事では、Microsoft 365 環境のセキュリティに影響を与えるテナント全体の設定の手動構成について説明します。 これらの推奨事項を出発点として使用します。

Microsoft Defender ポータルで EOP とDefender for Office 365保護ポリシーを調整する

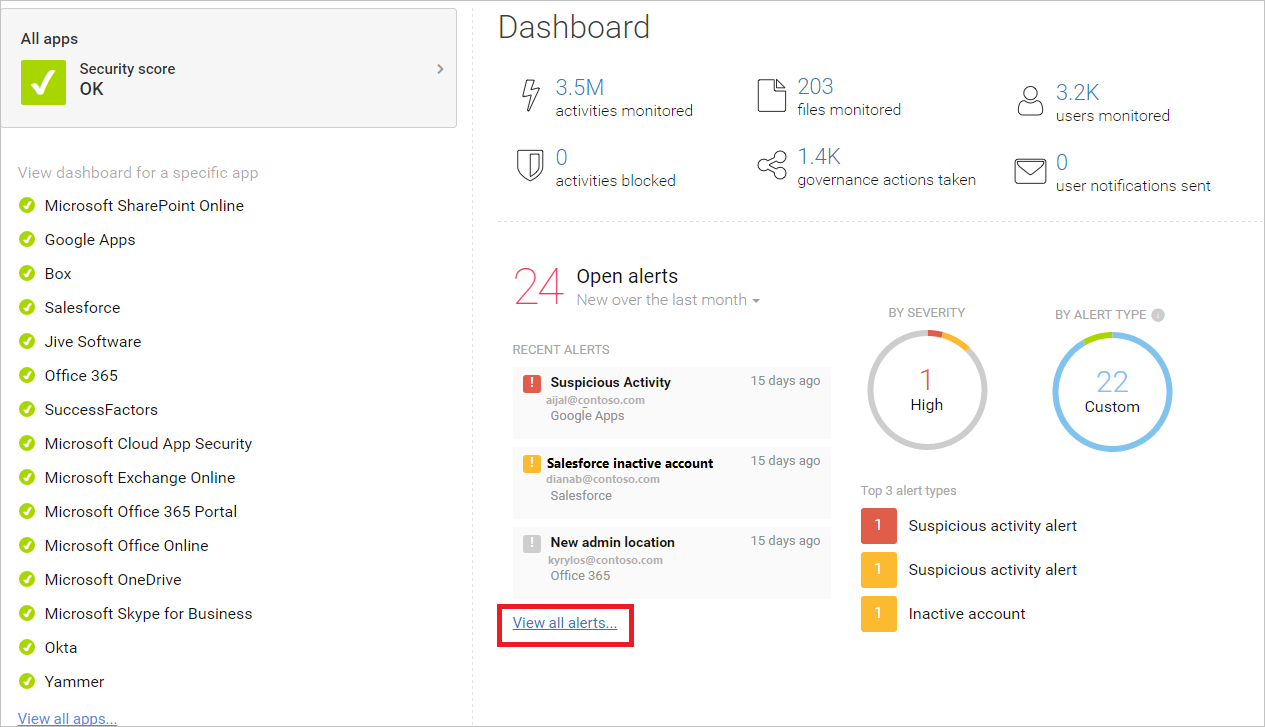

Microsoft Defender ポータルには、保護とレポートの両方の機能があります。 これには、脅威が発生したときに監視およびアクションを実行するために使用できるダッシュボードがあります。

最初の手順として、Microsoft 365 のすべてのカスタム メール ドメイン (SPF、DKIM、DMARC) に対して DNS の 電子メール認証 レコードを構成する必要があります。 Microsoft 365 では、*.onmicrosoft.com ドメインの電子メール認証が自動的に構成されます。 詳細については、「 手順 1: Microsoft 365 ドメインの電子メール認証を構成する」を参照してください。

注:

SPF、ハイブリッド展開、トラブルシューティングの標準以外の展開の場合: スプーフィングを防ぐために SPF を設定します。

Exchange Online Protection (EOP) とDefender for Office 365のほとんどの保護機能には、既定のポリシー構成が付属しています。 詳細については、 こちらの表を参照してください。

すべての受信者に対して Standard または Strict の事前設定されたセキュリティ ポリシーをオンにして使用することをお勧めします。 詳細については、次の記事を参照してください。

- 既定のセキュリティ ポリシーを有効にして構成する: EOP とMicrosoft Defender for Office 365で事前設定されたセキュリティ ポリシー。

- 標準セキュリティ ポリシーと厳密な事前設定セキュリティ ポリシーの設定の違い: 事前設定されたセキュリティ ポリシーのポリシー設定。

- 既定のポリシー、標準の事前設定されたセキュリティ ポリシー、および厳密な事前設定されたセキュリティ ポリシーのすべての機能と設定の完全な一覧: EOP とMicrosoft Defender for Office 365 セキュリティの推奨設定。

カスタム ポリシーは、organizationのビジネス ニーズで、事前設定されたセキュリティ ポリシーとは異なるポリシー設定が必要な場合、または定義済みのセキュリティ ポリシーで定義されていない場合に必要です。 または、organizationで検疫されたメッセージ (通知を含む) に別のユーザー エクスペリエンスが必要な場合。 詳細については、「 保護ポリシー戦略を決定する」を参照してください。

Microsoft Defender ポータルでダッシュボードとレポートを表示する

https://security.microsoft.comの Defender ポータルで、[レポート] を選択します。 または、[ レポート] ページに直接移動するには、 https://security.microsoft.com/securityreportsを使用します。

[ レポート ] ページでは、セキュリティの傾向に関する情報を表示し、ID、データ、デバイス、アプリ、インフラストラクチャの保護状態を追跡できます。

これらのレポートのデータは、organizationがOffice 365 サービスを使用するにつれて豊富になります (パイロットまたはテストを行う場合は、この点に注意してください)。 ここでは、監視してアクションを実行できる内容について理解しておいてください。

https://security.microsoft.com/securityreportsの [レポート] ページで、[コラボレーション レポート>Email &コラボレーションレポートEmail &選択します。

開いた [Email & コラボレーション レポート] ページで、使用可能なカードをメモします。 任意のカードで、[詳細の表示] を選択してデータを掘り下げる。 詳細については、次の記事を参照してください。

- Microsoft Defender ポータルで電子メール セキュリティ レポートを表示する

- Microsoft Defender ポータルでDefender for Office 365 レポートを表示する

メール フロー レポートと分析情報は、Exchange 管理センター (EAC) で利用できます。 詳細については、「 メール フロー レポート 」と「 メール フローの分析情報」を参照してください。

|テナントに対する攻撃を調査または発生している場合は、脅威エクスプローラー (またはリアルタイム検出) を使用して脅威を分析します。 エクスプローラー (およびリアルタイム検出レポート) には、時間の経過に伴う攻撃の量が表示され、脅威ファミリ、攻撃者インフラストラクチャなどによってこのデータを分析できます。 [インシデント] リストに不審なメールをマークすることもできます。

その他の考慮事項

ランサムウェア保護の詳細については、次の記事を参照してください。

SharePoint 管理センターでテナント全体の共有ポリシーを構成する

SharePoint チーム サイトの構成に関する Microsoft の推奨事項は、ベースライン保護から始まり、保護のレベルを上げるためのものです。 詳細については、「 SharePoint サイトとファイルをセキュリティで保護するためのポリシーの推奨事項」を参照してください。

ベースライン レベルで構成された SharePoint チーム サイトでは、匿名アクセス リンクを使用して外部ユーザーとファイルを共有できます。 この方法は、メールでファイルを送信する代わりに推奨されます。

ベースライン保護の目標をサポートするには、ここで推奨されるようにテナント全体の共有ポリシーを構成します。 個々のサイトの共有設定は、このテナント全体のポリシーよりも制限が厳しい場合がありますが、制限が厳しいわけではありません。

| 分野 | 既定のポリシーを含む | Recommendation |

|---|---|---|

| 共有 (SharePoint Online とOneDrive for Business) | はい | 外部共有は既定で有効になっています。 次の設定をお勧めします。

詳細情報: 外部共有の概要 |

SharePoint 管理センターとOneDrive for Business管理センターには、同じ設定が含まれています。 どちらの管理センターの設定も両方に適用されます。

Microsoft Entra IDで設定を構成する

セキュリティで保護された環境のテナント全体のセットアップを完了するには、Microsoft Entra IDのこれら 2 つの領域にアクセスしてください。

名前付き場所を構成する (条件付きアクセスの下)

organizationにセキュリティで保護されたネットワーク アクセスを持つオフィスが含まれている場合は、信頼できる IP アドレス範囲を名前付き場所としてMicrosoft Entra IDに追加します。 この機能は、サインイン リスク イベントの報告された誤検知の数を減らすのに役立ちます。

参照先: Microsoft Entra IDの名前付き場所

先進認証をサポートしていないアプリをブロックする

多要素認証には、先進認証をサポートするアプリが必要です。 先進認証をサポートしていないアプリは、条件付きアクセス規則を使用してブロックすることはできません。

セキュリティで保護された環境の場合は、先進認証をサポートしていないアプリの認証を無効にしてください。 これは、近日公開予定のコントロールを使用してMicrosoft Entra IDで行うことができます。

それまでは、次のいずれかの方法を使用して、SharePoint Online のアプリと、先進認証をサポートしていないOneDrive for Businessのアクセスをブロックします。

SharePoint 管理センター:

- https://admin.microsoft.com/sharepointの SharePoint 管理センターで、[ポリシー>アクセス コントロール] に移動します。

- [ アクセス制御 ] ページで、[ 先進認証を使用しないアプリ] を選択します。

- 開 いた [先進認証を使用しないアプリ ] ポップアップで、[ アクセスのブロック] を選択し、[保存] を選択 します。

PowerShell: 「先進認証を使用しないアプリをブロックする」を参照してください。

Defender for Cloud AppsまたはOffice 365 Cloud App Securityの概要

Microsoft 365 Cloud App Securityを使用して、リスクを評価し、疑わしいアクティビティに関するアラートを生成し、自動的にアクションを実行します。 プランOffice 365 E5必要です。

または、Microsoft Defender for Cloud Appsを使用して、アクセスが許可された後でもより詳細な可視性を取得し、包括的な制御を行い、Office 365を含むすべてのクラウド アプリケーションの保護を強化します。

このソリューションでは EMS E5 プランが推奨されるため、環境内の他の SaaS アプリケーションで使用できるように、Defender for Cloud Appsから開始することをお勧めします。 既定のポリシーと設定から始めます。

詳しくは、以下の資料を参照してください。

その他のリソース

これらの記事とガイドでは、Microsoft 365 環境をセキュリティで保護するための追加の規範的な情報を提供します。

政治キャンペーン、非営利団体、その他のアジャイル組織向けの Microsoft セキュリティ ガイダンス (これらの推奨事項は、任意の環境、特にクラウドのみの環境で使用できます)

ID とデバイスに推奨されるセキュリティ ポリシーと構成 (これらの推奨事項には、AD FS 環境のヘルプが含まれます)