Microsoft Sentinel関数、保存されたクエリ、およびカスタム ルールを使用する

関数を使用する

Microsoft Sentinelの関数を使用するには、[関数] タブに移動し、目的の関数が見つかるまでスクロールします。 関数名をダブルクリックして、クエリ エディターに関数を挿入します。

関数の右側にある垂直省略記号 (  ) を選択し、[挿入] を選択 してクエリを実行して 、クエリ エディターのクエリに関数を挿入することもできます。

) を選択し、[挿入] を選択 してクエリを実行して 、クエリ エディターのクエリに関数を挿入することもできます。

他には次のオプションがあります。

- 詳細の表示 – 詳細を含む関数側ウィンドウが開きます

- 関数コードの読み込み – 関数コード を含む新しいタブが開きます

編集可能な関数の場合、垂直方向の省略記号を選択すると、さらに多くのオプションが使用できます。

- [詳細の編集] – 関数の詳細を編集できるように関数側ウィンドウが開きます (Sentinel関数のフォルダー名を除く)

- Delete – 関数を削除します

Azure Resource Graph クエリに arg() 演算子を使用する (プレビュー)

プレビューのお客様は 、arg() 演算子を使用して、サブスクリプション、仮想マシン、CPU、ストレージなどのデプロイされた Azure リソース全体でクエリを実行できます。 詳細については、「Azure Resource Graph と Log Analytics を使用してアラートを作成する」を参照してください。

クエリ エディターで、「arg("")」と入力します。その後に Azure Resource Graph テーブル名が続きます。

arg("").<Azure-Resource-Graph-table-name>

たとえば、Azure Resource Graph クエリの結果に基づいてMicrosoft Sentinelデータを検索するクエリをフィルター処理できます。

arg("").Resources

| where type == "microsoft.compute/virtualmachines" and properties.hardwareProfile.vmSize startswith "Standard_D"

| join (

Heartbeat

| where TimeGenerated > ago(1d)

| distinct Computer

)

on $left.name == $right.Computer

保存されたクエリを使用する

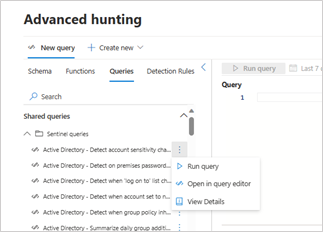

Microsoft Sentinelから保存されたクエリを使用するには、[クエリ] タブに移動し、目的のクエリが見つかるまでスクロールします。 クエリ名をダブルクリックして、クエリ エディターでクエリを読み込みます。 その他のオプションについては、クエリの右側にある垂直省略記号 (  ) を選択します。 ここから、次のアクションを実行できます。

) を選択します。 ここから、次のアクションを実行できます。

クエリの実行 – クエリ エディターでクエリを読み込み、自動的に実行します

クエリ エディターで開く - クエリ エディターでクエリを読み込みます

詳細の表示 – クエリの詳細サイド ウィンドウが開き、クエリを検査したり、クエリを実行したり、エディターでクエリを開いたりできます。

編集可能なクエリの場合は、その他のオプションを使用できます。

- 詳細の編集 – クエリの詳細サイド ウィンドウが開き、説明 (該当する場合) やクエリ自体などの詳細を編集するオプションが表示されます。Microsoft Sentinelクエリのフォルダー名 (場所) のみを編集できません

- 削除 – クエリを削除します

- 名前の変更 – クエリ名を変更できます

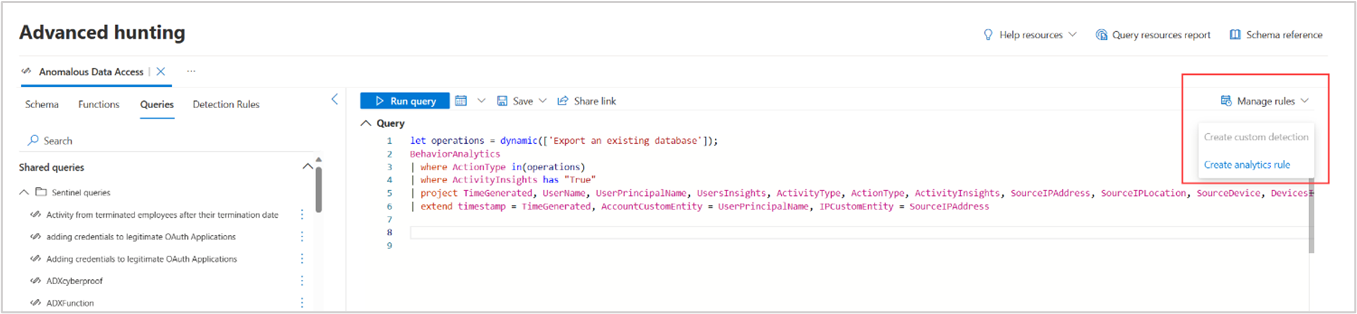

カスタム分析と検出ルールを作成する

環境内の脅威や異常な動作を検出するために、カスタム検出ポリシーを作成できます。

接続されたMicrosoft Sentinel ワークスペースを介して取り込まれたデータに適用される分析ルールの場合は、[ルール>の管理] [分析ルールの作成] を選択します。

分析ルール ウィザードが表示されます。 分析ルール ウィザードの [全般] タブで説明されているように、必要な詳細を入力します。

Microsoft Sentinel テーブルとDefender XDR テーブルの両方のデータに対してクエリを実行するカスタム検出ルールを作成することもできます。 [ ルール > の管理] [カスタム検出の作成] の順に選択します。 詳細については、「 カスタム検出ルールの作成と管理 」を参照してください。

Defender XDR データがMicrosoft Sentinelに取り込まれる場合は、[カスタム検出の作成] と [分析ルールの作成] を選択できます。