Microsoft Defenderの [ユーザー エンティティ] ページ

Microsoft Defender ポータルの [ユーザー エンティティ] ページは、ユーザー エンティティの調査に役立ちます。 ページには、特定のユーザー エンティティに関するすべての重要な情報が含まれています。 アラートまたはインシデントによって、ユーザーが侵害された可能性がある、または疑わしいことが示された場合は、ユーザー エンティティをチェックして調査します。

ユーザー エンティティ情報は、次のビューで確認できます。

- [ID] ページの [資産]

- アラート キュー

- 個々のアラート/インシデント

- [デバイス] ページ

- 個々のデバイス エンティティ ページ

- アクティビティ ログ

- 高度なハンティング クエリ

- アクション センター

これらのビューにユーザー エンティティが表示される場合は、エンティティを選択して [ユーザー ] ページを表示します。これにより、ユーザーの詳細が表示されます。 たとえば、インシデントのアラートで識別されたユーザー アカウントの詳細は、Microsoft Defender ポータルの [Incidents & アラート] > [Incidents >incident> Assets > Users] で確認できます。

![Microsoft Defender ポータルのインシデントの [ユーザー] ページのスクリーンショット。](/ja-jp/defender/media/investigate-users/user-incident-assets.png)

特定のユーザー エンティティを調査すると、そのエンティティ ページに次のタブが表示されます。

- 概要 (エンティティの詳細、インシデントとアラートのビジュアル ビュー、調査の優先順位、スコア付けされたタイムラインなど)

- [インシデントとアラート ] タブ

- [organization] タブで確認

- [タイムライン ] タブ

- [Sentinel イベント] タブ

ユーザー ページには、Microsoft Entra organizationとグループが表示され、ユーザーに関連付けられているグループとアクセス許可を理解するのに役立ちます。

重要

Microsoft Sentinelは、Microsoft Defender ポータルの Microsoft 統合セキュリティ運用プラットフォームで一般提供されるようになりました。 詳細については、Microsoft Defender ポータルの「Microsoft Sentinel」を参照してください。

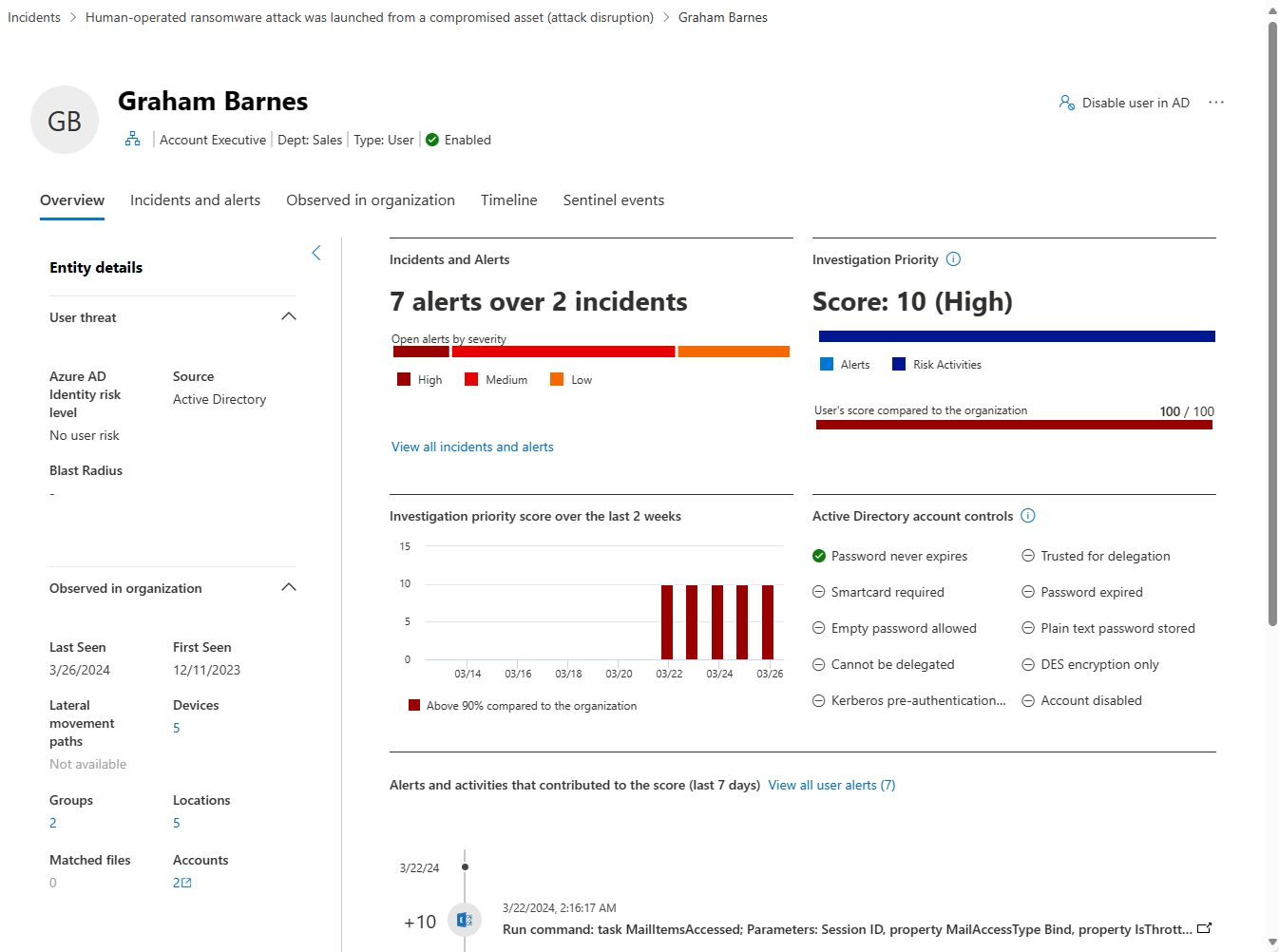

概要

エンティティの詳細

ページの左側にある [エンティティの詳細] パネルには、ユーザーに関する情報 (Microsoft Entra ID リスク レベル、ユーザーがサインインしているデバイスの数、ユーザーが最初に表示されたときと最後に表示されたとき、ユーザーのアカウント、ユーザーが属しているグループ、連絡先情報など) が表示されます。 有効にした統合機能に応じて、その他の詳細が表示されます。

インシデントとアラートのビジュアル ビュー

このカードには、重大度別にグループ化された、ユーザー エンティティに関連付けられているすべてのインシデントとアラートが含まれます。

調査の優先順位

このカードには、ユーザー エンティティの計算された調査優先度スコアの内訳と、テナントに関連するスコアのパーセンタイルなど、そのスコアの 2 週間の傾向が含まれます。

Active Directory アカウントコントロール

このカードは、注意Microsoft Defender for Identity必要なセキュリティ設定を表示します。 ユーザーが Enter キーを押してパスワードをバイパスできる場合や、有効期限が切れないパスワードがある場合など、ユーザーのアカウント設定に関する重要なフラグを確認できます。

詳細については、「 ユーザー アカウント制御フラグ」を参照してください。

スコア付けされたアクティビティ

このカードには、過去 7 日間のエンティティの調査優先度スコアに貢献するすべてのアクティビティとアラートが含まれます。

組織ツリー

このセクションでは、Microsoft Defender for Identityによって報告された組織階層内のユーザー エンティティの場所を示します。

アカウント タグ

Microsoft Defender for Identityは Active Directory からタグをプルして、Active Directory ユーザーとエンティティを監視するための 1 つのインターフェイスを提供します。 タグを使用すると、エンティティに関する Active Directory の詳細が提供され、次のものが含まれます。

| 名前 | 説明 |

|---|---|

| New | エンティティが 30 日前に作成されたことを示します。 |

| Deleted | エンティティが Active Directory から完全に削除されたことを示します。 |

| Disabled | Active Directory でエンティティが現在無効になっていることを示します。

disabled 属性は、ユーザー アカウント、コンピューター アカウント、およびその他のオブジェクトが現在使用されていないことを示すために使用できる Active Directory フラグです。 オブジェクトが無効になっている場合、ドメインでのサインインやアクションの実行には使用できません。 |

| Enabled (有効) | エンティティが Active Directory で現在有効になっていることを示し、エンティティが現在使用されており、ドメインでのサインインまたはアクションの実行に使用できることを示します。 |

| Expired | Active Directory でエンティティの有効期限が切れていることを示します。 ユーザー アカウントの有効期限が切れると、ユーザーはドメインにログインしたり、ネットワーク リソースにアクセスしたりできなくなります。 有効期限が切れたアカウントは、基本的に無効になっているかのように扱われますが、明示的な有効期限が設定されています。 ユーザーがアクセスを許可されたサービスまたはアプリケーションも、構成方法に応じて影響を受ける可能性があります。 |

| Honeytoken | エンティティが honeytoken として手動でタグ付けされていることを示します。 |

| ロック済み | エンティティが間違ったパスワードを何度も指定しすぎてロックされていることを示します。 |

| パーシャル | ユーザー、デバイス、またはグループがドメインと同期されておらず、グローバル カタログを介して部分的に解決されることを示します。 この場合、一部の属性は使用できません。 |

| 未解決 | デバイスが Active Directory フォレスト内の有効な ID に解決しないことを示します。 ディレクトリ情報は使用できません。 |

| 機密 | エンティティが機密と見なされることを示します。 |

詳細については、「Microsoft Defender XDRの Defender for Identity エンティティ タグ」を参照してください。

注:

organization ツリー セクションとアカウント タグは、Microsoft Defender for Identity ライセンスが使用可能な場合に使用できます。

インシデントと警告

このタブでは、過去 6 か月間のユーザーに関連するすべてのアクティブなインシデントとアラートを確認できます。メイン インシデントとアラート キューのすべての情報がここに表示されます。 この一覧は 、インシデント キューのフィルター処理されたバージョンであり、インシデントまたはアラートの簡単な説明、重大度 (高、中、低、情報)、キュー内の状態 (新規、進行中、解決済み)、その分類 (設定されていない、誤ったアラート、真のアラート)、調査状態、カテゴリ、それに対処するために割り当てられているユーザー、最後に観察されたアクティビティを示します。

表示される項目の数と、各項目に表示される列をカスタマイズできます。 既定の動作では、1 ページあたり 30 個の項目を一覧表示します。 アラートは、重大度、状態、またはディスプレイ内の他の列でフィルター処理することもできます。

影響を受けるエンティティ列は、インシデントまたはアラートで参照されるすべてのデバイスエンティティとユーザー エンティティを参照します。

インシデントまたはアラートが選択されると、ポップアップが表示されます。 このパネルでは、インシデントまたはアラートを管理し、インシデント/アラート番号や関連デバイスなどの詳細を表示できます。 一度に複数のアラートを選択できます。

インシデントまたはアラートの完全なページ ビューを表示するには、そのタイトルを選択します。

organizationで観察

デバイス: このセクションでは、ユーザー エンティティが過去 180 日間にサインインしたすべてのデバイスを示し、最も多く使用されているデバイスと最も少ないものを示します。

場所: このセクションでは、過去 30 日間のユーザー エンティティに対して観察されたすべての場所が表示されます。

グループ: このセクションでは、Microsoft Defender for Identityによって報告された、ユーザー エンティティに対して観察されたすべてのオンプレミス グループが表示されます。

横移動パス: このセクションでは、Defender for Identity によって検出された、オンプレミス環境からプロファイリングされたすべての横移動パスを示します。

注:

Microsoft Defender for Identity ライセンスが使用可能な場合は、グループと横移動パスを使用できます。

[ 横移動 ] タブを選択すると、ユーザーとの間の横移動パスを確認できる、完全に動的でクリック可能なマップを表示できます。 攻撃者はパス情報を使用してネットワークに侵入することができます。

マップには、攻撃者が機密性の高いアカウントを侵害するために利用できる他のデバイスまたはユーザーの一覧が表示されます。 ユーザーが機密性の高いアカウントを持っている場合は、直接接続されているリソースとアカウントの数を確認できます。

日付で表示できる横移動パス レポートは、検出された潜在的な横移動パスに関する情報を提供するために常に使用でき、時間によってカスタマイズできます。 エンティティに対して見つかった以前の横移動パスを表示するには、[別の日付の表示] を使用して 別の日付 を選択します。 グラフは、過去 2 日間にエンティティに対して潜在的な横移動パスが見つかった場合にのみ表示されます。

タイムライン

タイムラインには、過去 180 日間にユーザーの ID から観察されたユーザー アクティビティとアラートが表示されます。 ユーザーの ID エントリは、Microsoft Defender for Identity、Microsoft Defender for Cloud Apps、およびMicrosoft Defender for Endpointワークロード全体で統合されます。 タイムラインを使用すると、ユーザーが実行したアクティビティや特定の時間枠で実行されたアクティビティに焦点を当てることができます。

統合 SOC プラットフォームのユーザーが、前の段落のデータ ソース以外のデータ ソースに基づいてMicrosoft Sentinelからのアラートを表示するには、以下で説明する[Sentinel イベント] タブでこれらのアラートやその他の情報を確認できます。

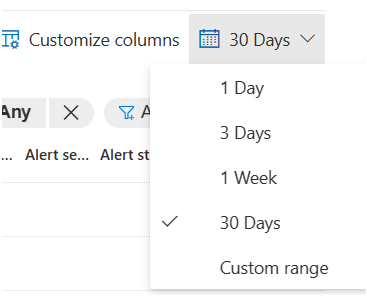

カスタム時間範囲ピッカー: 過去 24 時間、過去 3 日間などの調査に焦点を当てる期間を選択できます。 または、[ カスタム範囲] をクリックして特定の期間を選択することもできます。 30 日より前のフィルター処理されたデータは、7 日間の間隔で表示されます。

以下に例を示します。タイムライン フィルター:調査エクスペリエンスを向上させるには、種類 (アラートやユーザーの関連アクティビティ)、アラートの重大度、アクティビティの種類、アプリ、場所、プロトコルなどのタイムライン フィルターを使用できます。 各フィルターは他のフィルターによって異なり、各フィルター (ドロップダウン) のオプションには、特定のユーザーに関連するデータのみが含まれます。

[エクスポート] ボタン:タイムラインを CSV ファイルにエクスポートできます。 エクスポートは最初の 5,000 レコードに制限され、UI に表示されるデータ (同じフィルターと列) が含まれます。

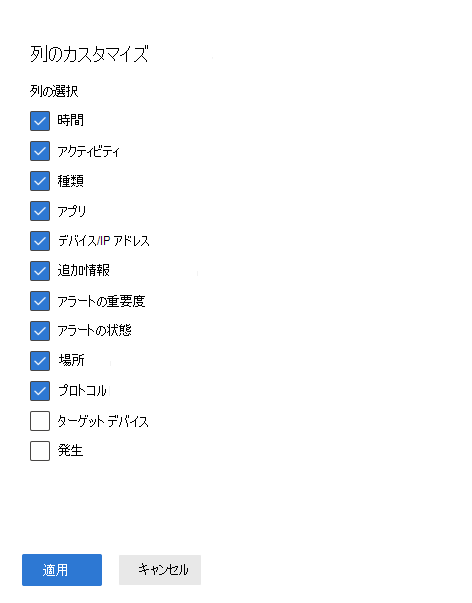

カスタマイズされた列:[列のカスタマイズ] ボタンを選択すると、タイムラインで公開する列を選択できます。 以下に例を示します。

使用可能なデータ型は何ですか?

タイムラインでは、次のデータ型を使用できます。

- ユーザーの影響を受けるアラート

- Active Directory アクティビティとMicrosoft Entra アクティビティ

- クラウド アプリのイベント

- デバイス ログオン イベント

- ディレクトリ サービスの変更

表示される情報

タイムラインには、次の情報が表示されます。

- アクティビティの日付と時刻

- アクティビティ/アラートの説明

- アクティビティを実行したアプリケーション

- ソース デバイス/IP アドレス

- MITRE ATT&CK 手法

- アラートの重大度と状態

- クライアント IP アドレスが地理的に割り当てられた国/地域

- 通信中に使用されるプロトコル

- ターゲット デバイス (オプション、列をカスタマイズして表示可能)

- アクティビティが発生した回数 (オプション、列をカスタマイズして表示可能)

以下に例を示します。

注:

Microsoft Defender XDRは、ローカル タイム ゾーンまたは UTC を使用して日付と時刻の情報を表示できます。 選択したタイム ゾーンは、[ID] タイムラインに表示されるすべての日付と時刻の情報に適用されます。

これらの機能のタイム ゾーンを設定するには、[設定>セキュリティ センター>タイム ゾーン] に移動します。

Sentinel イベント

organizationオンボードMicrosoft Sentinel Defender ポータルの場合、この追加タブはユーザー エンティティ ページにあります。 このタブでは、アカウント エンティティ ページがMicrosoft Sentinelからインポートされます。

Sentinel タイムライン

このタイムラインには、ユーザー エンティティに関連付けられているアラートが表示されます。 これらのアラートには、[インシデントとアラート] タブに表示されるアラートと、サード パーティの Microsoft 以外のデータ ソースからMicrosoft Sentinelによって作成されたものが含まれます。

このタイムラインには、このユーザー エンティティを参照する他の調査からのブックマークされたハント、外部データ ソースからのユーザー アクティビティ イベント、Microsoft Sentinelの異常ルールによって検出された異常な動作も表示されます。

分析情報

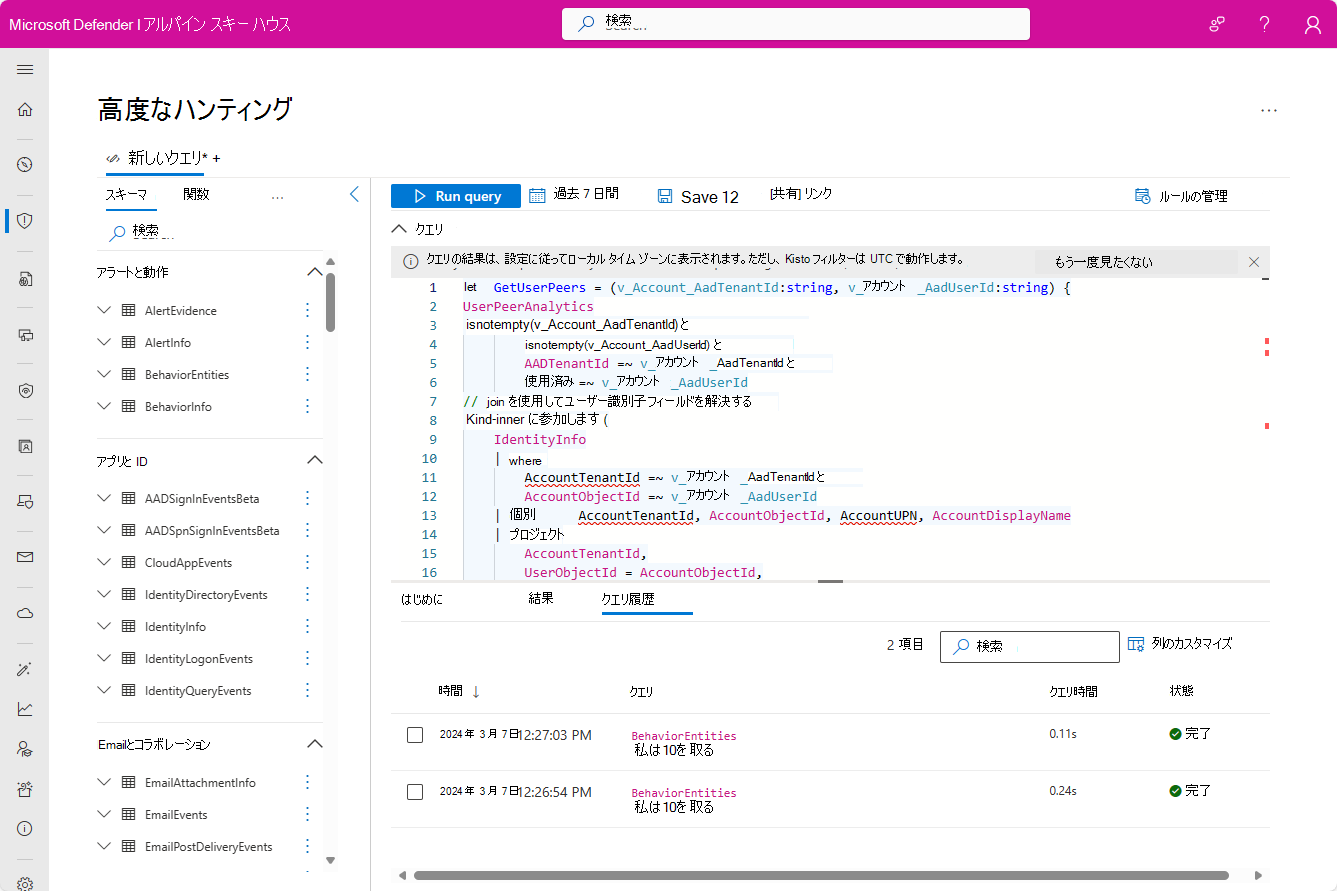

エンティティ分析情報は、より効率的かつ効果的に調査するのに役立つ、Microsoft セキュリティ研究者によって定義されたクエリです。 これらの分析情報は、ユーザー エンティティに関する大きな質問を自動的に行い、表形式のデータとグラフの形式で貴重なセキュリティ情報を提供します。 分析情報には、サインイン、グループの追加、異常なイベントなどのデータが含まれており、異常な動作を検出するための高度な機械学習アルゴリズムが含まれます。

次に示す分析情報の一部を示します。

- セキュリティ グループのメンバーシップに基づくユーザー ピア。

- アカウント別のアクション。

- アカウントに対するアクション。

- ユーザーによってクリアされたイベント ログ。

- グループの追加。

- 異常に高いオフィス操作数。

- リソース アクセス。

- 異常に高い Azure サインインの結果数。

- UEBA 分析情報。

- Azure サブスクリプションへのユーザー アクセス許可。

- ユーザーに関連する脅威インジケーター。

- ウォッチリストの分析情報 (プレビュー)。

- Windows サインイン アクティビティ。

分析情報は、次のデータ ソースに基づいています。

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (UEBA Microsoft Sentinel)

- ハートビート (Azure Monitor エージェント)

- CommonSecurityLog (Microsoft Sentinel)

![ユーザー エンティティ ページの [Sentinel イベント] タブのスクリーンショット。](/ja-jp/defender/media/investigate-users/user-incident-sentinel-events.png)

このパネルのいずれかの分析情報をさらに調べる場合は、分析情報に付随するリンクを選択します。 リンクをクリックすると、[ 高度なハンティング ] ページが表示され、分析情報の基になるクエリとその生の結果が表示されます。 クエリを変更したり、結果をドリルダウンして調査を拡大したり、好奇心を満たしたりできます。

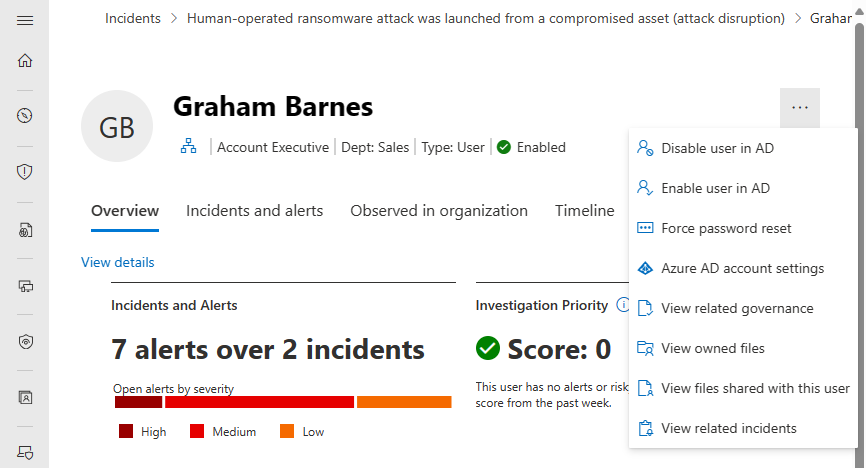

修復アクション

[概要] ページでは、次の追加アクションを実行できます。

- Microsoft Entra IDでユーザーを有効、無効、または一時停止する

- ユーザーにサインインを要求したり、パスワードの強制的なリセットを強制したりするなどの特定の操作をユーザーに指示する

- ユーザーの調査優先度スコアをリセットする

- アカウントMicrosoft Entra設定、関連するガバナンス、ユーザー所有のファイル、またはユーザーの共有ファイルを表示する

詳細については、「Microsoft Defender for Identityの修復アクション」を参照してください。

次の手順

インプロセス インシデントに必要に応じて、 調査を続行します。

関連項目

- インシデントの概要

- インシデントの優先度設定

- インシデントの管理

- Microsoft Defender XDRの概要

- Microsoft Defender XDRを有効にする

- Microsoft Defenderの [デバイス エンティティ] ページ

- Microsoft Defenderの IP アドレス エンティティ ページ

- Microsoft Defender XDRとMicrosoft Sentinelの統合

- Microsoft Sentinel を Microsoft Defender XDR に接続する

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。

![Microsoft Defender ポータルの [アラート] タブに表示されるユーザー アカウントの関連アラートのスクリーンショット](/ja-jp/defender/media/investigate-users/user-incident-alertstab.png)

![Microsoft Defender ポータルのユーザーのデバイス、グループ、場所、横移動パスを示す [organizationで観察] ビューのスクリーンショット](/ja-jp/defender/media/investigate-users/user-incident-observed.png)

![[タイムライン] タブのスクリーンショット。](/ja-jp/defender/media/investigate-users/user-incident-timeline.png)