Microsoft Defender XDR の脅威分析

適用対象:

- Microsoft Defender XDR

重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここで提供されるいかなる情報に関して、明示または黙示を問わず、いかなる保証も行いません。

脅威の分析は、Microsoft の専門家であるセキュリティ研究者による、Microsoft 製品内の脅威インテリジェンス ソリューションです。 次のような新たな脅威に直面しても、セキュリティ チームができるだけ効率よく対応できるように設計されています。

- アクティブな脅威アクターとその攻撃活動

- 人気のある新しい攻撃手法

- 重大な脆弱性

- 一般的な攻撃対象領域

- 流行しているマルウェア

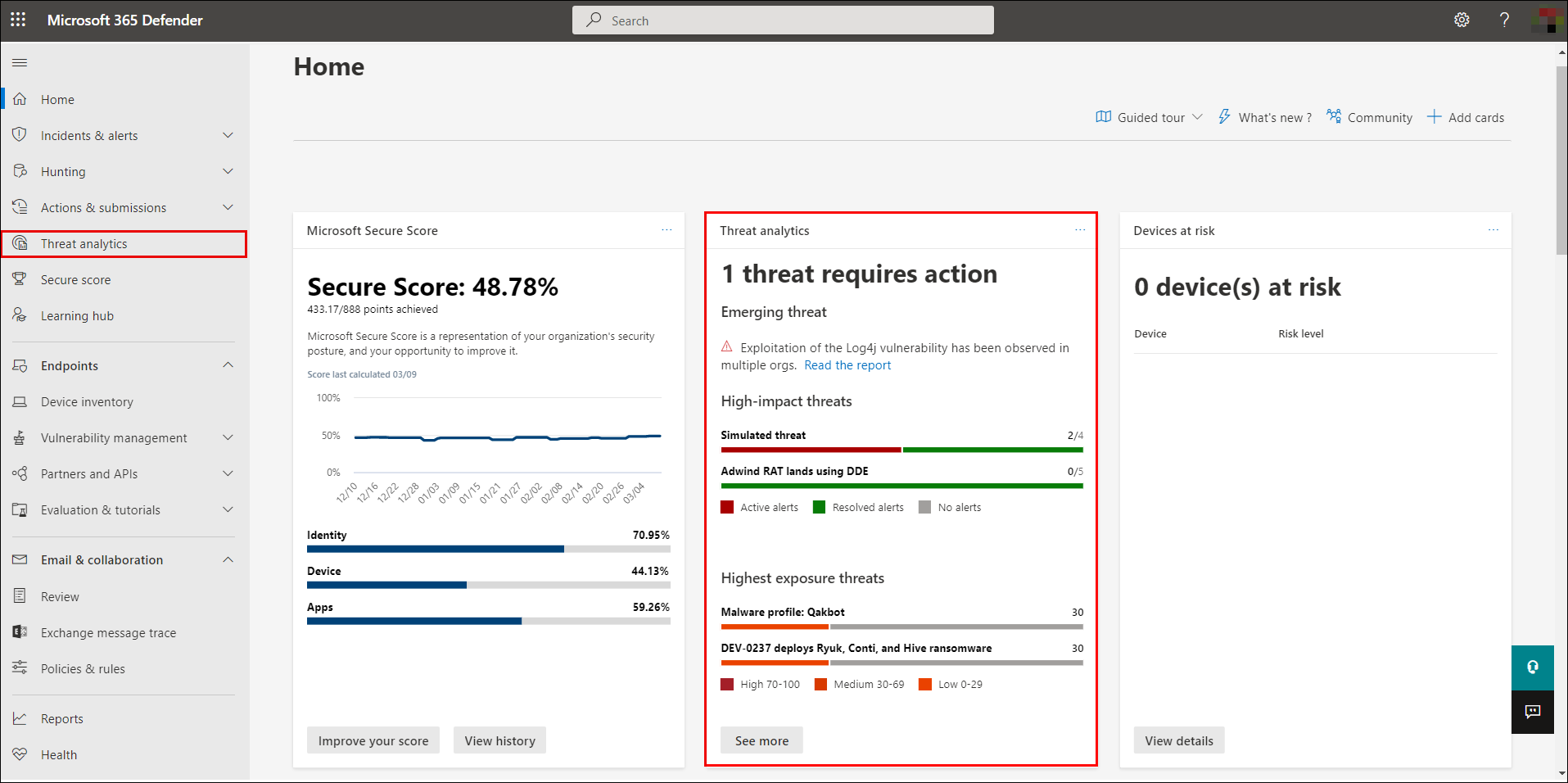

脅威分析には、Microsoft Defender ポータルのナビゲーション バーの左上から、または組織に対する上位の脅威を表示する専用のダッシュボード カードから、既知の影響と公開の両方の観点からアクセスできます。

アクティブまたは進行中の攻撃活動を可視化し、脅威の分析を通じて対処方法を把握することで、セキュリティ運用チームが情報に基づいた意思決定をすることができるようになります。

より高度な敵対者や新しい脅威が頻繁に出現し蔓延する中、次のことをすぐできることが重要です。

- 新たな脅威を特定して対応する

- 現在攻撃を受けているかどうかを確認する

- 資産に対する脅威の影響を評価する

- 脅威に対する回復性または脅威への露出を確認する

- 脅威を停止または封じ込めるために実行できる軽減策、回復、または防止アクションを特定する

各レポートには、追跡対象の脅威の分析と、その脅威に対する防御方法に関する広範なガイダンスが用意されています。 また、ネットワークからのデータも組み込まれており、脅威がアクティブかどうかと、該当する保護が適用されているかどうかを示します。

必要な役割と権限

次の表は、Threat Analytics にアクセスするために必要なロールとアクセス許可の概要を示しています。 テーブルで定義されているロールは、個々のポータルのカスタム ロールを参照し、Microsoft Entra ID のグローバル ロールには接続されません (同様の名前であっても)。

| Microsoft Defender XDR には、次のいずれかのロールが必要です | Microsoft Defender for Endpoint には、次のいずれかのロールが必要です | Microsoft Defender for Office 365 には、次のいずれかのロールが必要です | Microsoft Defender for Cloud Apps と Microsoft Defender for Identity には、次のいずれかのロールが必要です | Microsoft Defender for Cloud には、次のいずれかのロールが必要です |

|---|---|---|---|---|

| 脅威の分析 | アラートとインシデント データ:

|

アラートとインシデント データ:

|

|

|

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

前の表で説明した製品とそれに対応するロールが 1 つだけある場合でも、すべての脅威分析レポートを表示できます。 ただし、脅威に関連する製品固有のインシデント、資産、公開、推奨されるアクションを確認するには、各製品とロールが必要です。

詳細情報:

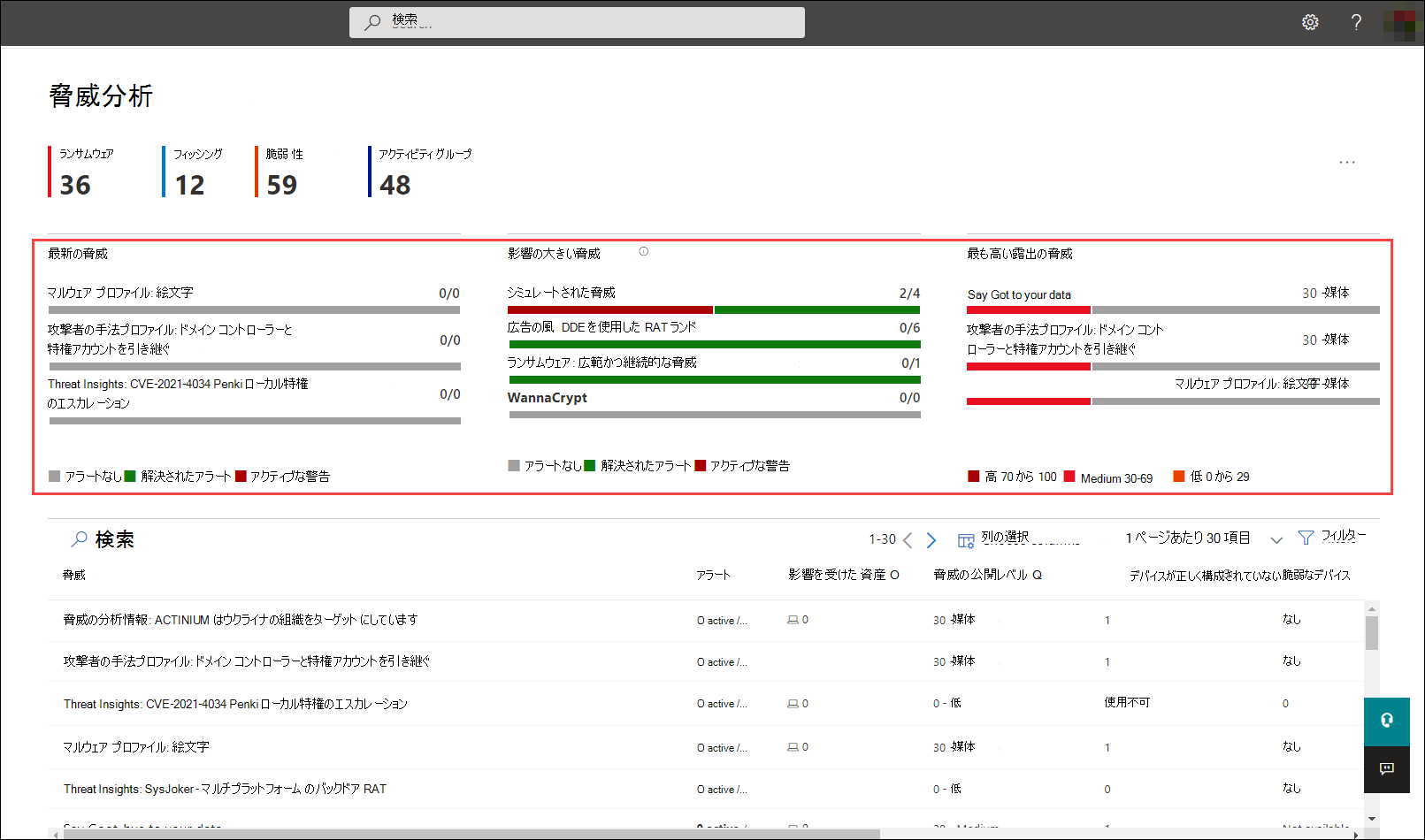

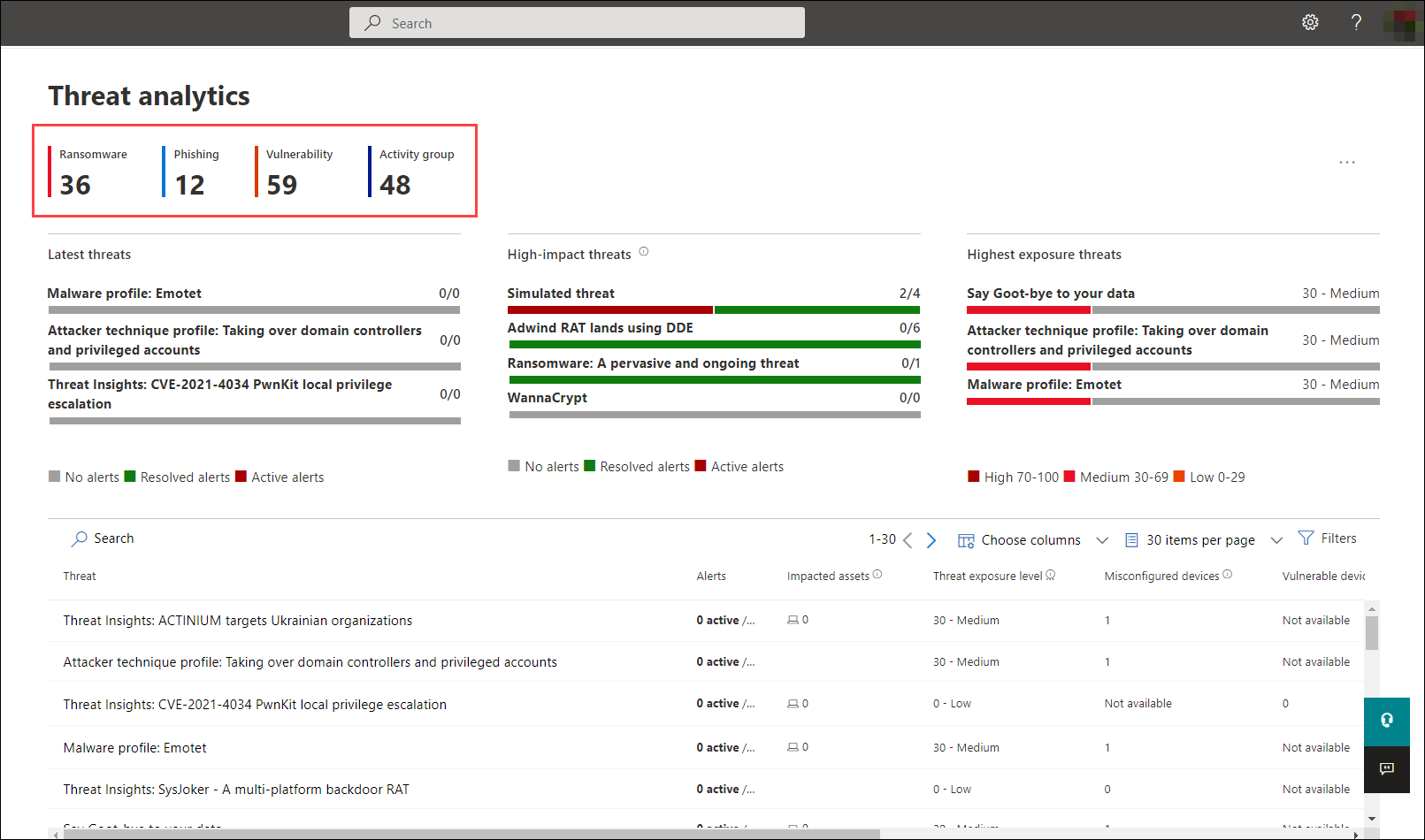

脅威分析ダッシュボードを表示する

脅威分析ダッシュボード (security.microsoft.com/threatanalytics3) では、組織に最も関連するレポートが強調表示されます。 脅威を次のセクションにまとめます。

- 最新の脅威 - 最新に公開または更新された脅威レポートと、アクティブなアラートと解決されたアラートの数が一覧表示されます。

- 影響の大きい脅威 — 組織に最も影響を与える脅威を一覧表示します。 このセクションでは、最初にアクティブなアラートと解決済みアラートの数が最も多い脅威の一覧を示します。

- 最も露出の高い脅威 — 組織が最も高い露出を持つ脅威を一覧表示します。 脅威に対する露出レベルは、脅威に関連する脆弱性の重大度と、それらの脆弱性によって悪用される可能性がある組織内のデバイスの数という 2 つの情報を使用して計算されます。

ダッシュボードから脅威を選択すると、その脅威のレポートが表示されます。 [ 検索 ] フィールドを選択して、読み取る脅威分析レポートに関連するキーワードでキーを設定することもできます。

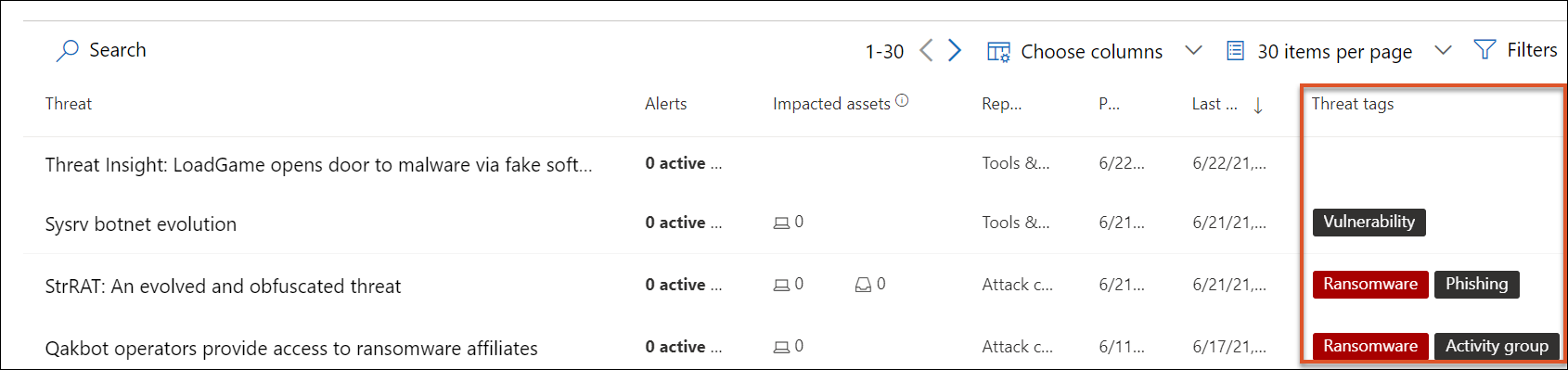

カテゴリ別にレポートを表示する

脅威レポートの一覧をフィルター処理し、特定の脅威の種類またはレポートの種類に応じて最も関連性の高いレポートを表示できます。

- 脅威タグ - 特定の脅威カテゴリに従って最も関連性の高いレポートを表示するのに役立ちます。 たとえば、[ランサムウェア] タグには、 ランサムウェア に関連するすべてのレポートが含まれます。

- レポートの種類 - 特定のレポートの種類に応じて、最も関連性の高いレポートを表示するのに役立ちます。 たとえば、[ ツール & 手法 ] タグには、ツールと手法に対応するすべてのレポートが含まれています。

さまざまなタグには同等のフィルターがあり、脅威レポートの一覧を効率的に確認し、特定の脅威タグまたはレポートの種類に基づいてビューをフィルター処理できます。 たとえば、ランサムウェア カテゴリに関連するすべての脅威レポート、または脆弱性に関連する脅威レポートを表示する場合などです。

Microsoft 脅威インテリジェンス チームは、各脅威レポートに脅威タグを追加します。 現在、次の脅威タグを使用できます。

- ランサムウェア

- 恐喝

- フィッシング詐欺

- キーボードの手

- アクティビティ グループ

- 脆弱性

- 攻撃キャンペーン

- ツールまたは手法

脅威タグは、脅威の分析ページの上部に表示されます。 各タグの下に使用可能なレポート数が表示されます。

一覧で目的のレポートの種類を設定するには、[ フィルター] を選択し、一覧から選択し、[ 適用] を選択します。

複数のフィルターを設定した場合、脅威分析レポートの一覧は、脅威タグ列を選択して脅威タグ別に並べ替えることもできます。

脅威分析レポートを表示する

各脅威分析レポートには、いくつかのセクションに関する情報が用意されています。

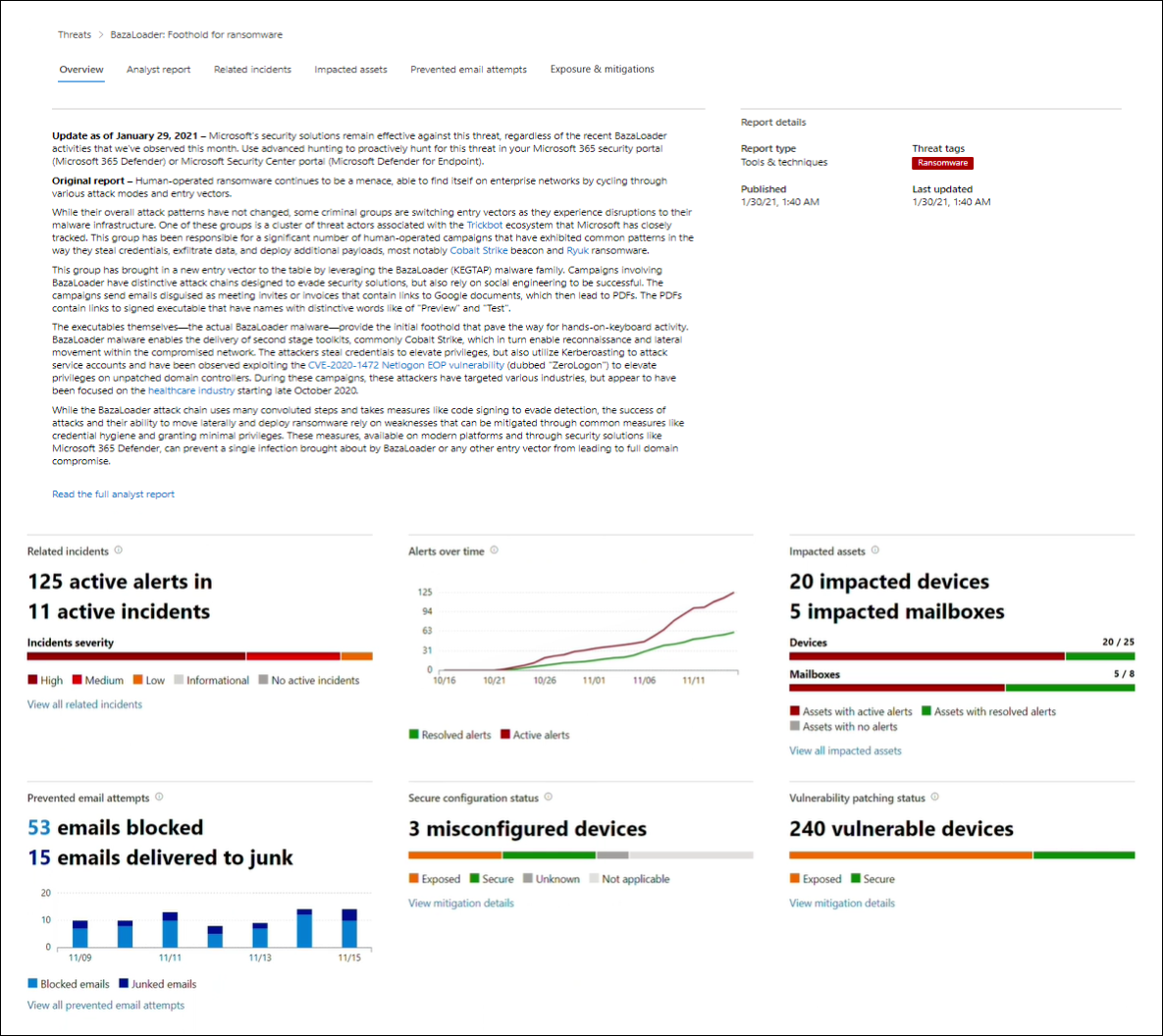

概要: 脅威をすばやく理解し、その影響を評価し、防御を確認する

[ 概要] セクションでは、詳細なアナリスト レポートのプレビューを提供します。 また、組織への脅威の影響と、正しく構成されていないデバイスとパッチが適用されていないデバイスを介した公開を示すグラフも提供されます。

組織への影響を評価する

各レポートには、脅威の組織への影響に関する情報を提供できるように設計されたグラフが含まれています。

-

関連インシデント - 追跡対象の脅威が組織に与える影響の概要と、次のデータを提供します。

- アクティブなアラートの数と、関連付けられているアクティブなインシデントの数

- アクティブなインシデントの重大度

- 時間の経過に伴うアラート - 関連する アクティブ アラートと 解決済み アラートの数が経時的に表示されます。 解決されたアラートの数は、組織が脅威に関連付けられたアラートに応答する速度を示します。 理想的には、数日以内に解決されているアラートがグラフに表示されます。

- 影響を受けた資産 - 追跡対象の脅威に関連付けられているアクティブなアラートが少なくとも 1 つ存在する個別の資産の数を示します。 脅威メールを受信したメールボックスに対してアラートがトリガーされます。 脅威メールの配信を引き起こすオーバーライドについては、組織レベルとユーザー レベルの両方のポリシーを確認します。

セキュリティの回復性と態勢を確認する

各レポートには、特定の脅威に対する組織の回復性の概要を示すグラフが含まれています。

- 推奨されるアクション - [アクションの状態 ] の割合、またはセキュリティ体制を改善するために達成したポイントの数が表示されます。 脅威への対処に役立つ推奨アクションを実行します。 [カテゴリ] または [状態] でポイントの内訳を表示できます。

- エンドポイントの公開 — 脆弱なデバイスの数を示します。 セキュリティ更新プログラムまたはパッチを適用して、脅威によって悪用された脆弱性に対処します。

アナリスト レポート: Microsoft セキュリティ研究者から専門家の分析情報を取得する

[ アナリスト レポート ] セクションで、詳細なエキスパートの書き込みを読みます。 ほとんどのレポートでは、MITRE ATT&CK フレームワークにマップされた戦術と手法、推奨事項の網羅的なリスト、強力な 脅威ハンティング ガイダンスなど、攻撃チェーンの詳細な説明が提供されます。

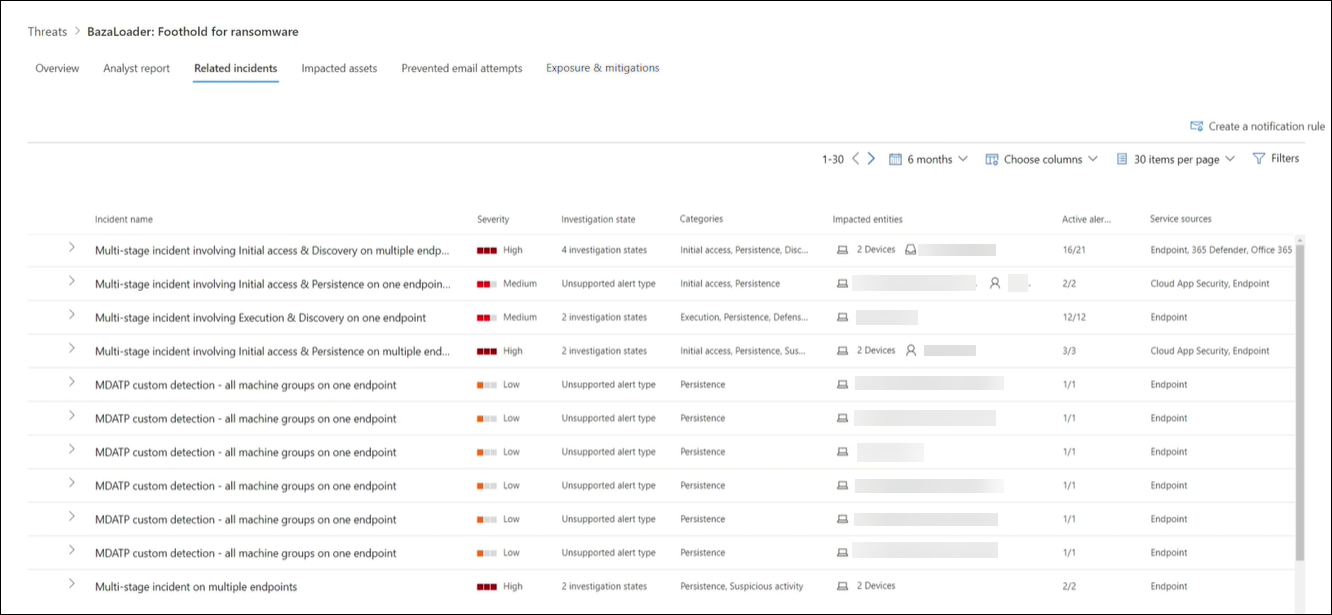

関連インシデント: 関連するインシデントの表示と管理

[関連インシデント] タブには、追跡対象の脅威に関連するすべてのインシデントの一覧が表示されます。 インシデントの割り当て、または各インシデントにリンクされているアラートの管理ができます。

注:

脅威に関連付けられたインシデントとアラートは、Defender for Endpoint、Defender for Identity、Defender for Office 365、Defender for Cloud Apps、Defender for Cloud から提供されます。

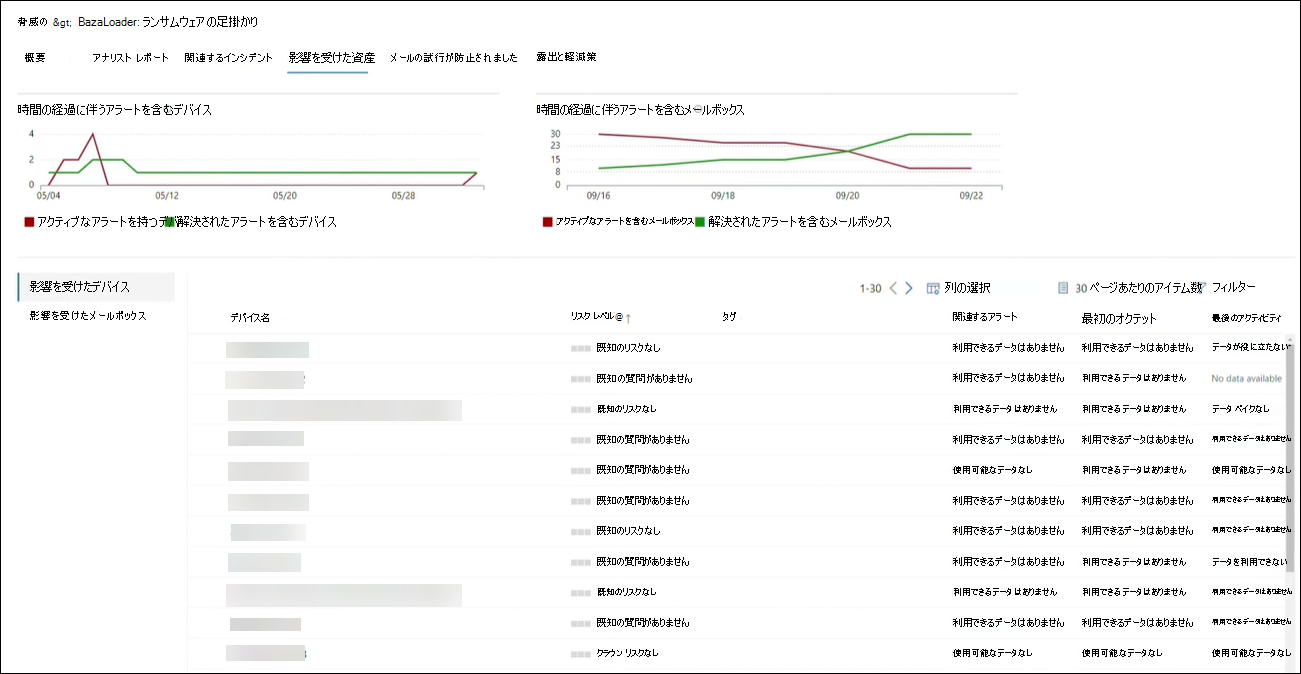

影響を受ける資産: 影響を受けるデバイス、ユーザー、メールボックス、アプリ、クラウド リソースの一覧を取得する

[ 影響を受けた資産 ] タブには、時間の経過に伴う脅威の影響を受けた資産が表示されます。 次の情報が表示されます。

- アクティブなアラートの影響を受ける資産

- 解決されたアラートの影響を受ける資産

- すべての資産、またはアクティブなアラートと解決されたアラートの影響を受ける資産の合計数

資産は次のカテゴリに分類されます。

- デバイス

- ユーザー

- メールボックス

- アプリ

- クラウド リソース

エンドポイントの公開: セキュリティ更新プログラムの展開状態を把握する

[ エンドポイントの公開 ] セクションでは、脅威に対する組織の 露出レベル を提供します。これは、当該脅威によって悪用された脆弱性と構成ミスの重大度と、これらの脆弱性を持つデバイスの数に基づいて計算されます。

このセクションでは、オンボードされたデバイスで見つかった脆弱性に対してサポートされているソフトウェア セキュリティ更新プログラムの展開状態についても説明します。 Microsoft Defender 脆弱性管理のデータが組み込まれており、レポート内のさまざまなリンクからの詳細なドリルダウン情報も提供されます。

推奨されるアクション: 軽減策の一覧とデバイスの状態を確認する

[ 推奨されるアクション ] タブで、脅威に対する組織の回復性を高めるのに役立つ特定の実用的な推奨事項の一覧を確認します。 追跡対象の軽減策の一覧には、次のようなサポートされているセキュリティ構成が含まれています。

- クラウドによる保護

- 望ましくない可能性のあるアプリケーション (PUA) 保護

- リアルタイム保護

レポートの更新に関する電子メール通知を設定する

脅威分析レポートの更新を送信する電子メール通知を設定できます。 電子メール通知を作成するには、「 Microsoft Defender XDR で脅威分析の更新プログラムの電子メール通知を取得する」の手順に従います。

その他のレポートの詳細と制限事項

脅威分析データを確認するときは、次の要因に注意してください。

- [ 推奨されるアクション ] タブのチェックリストには、 Microsoft Secure Score で追跡された推奨事項のみが表示されます。 [ アナリスト レポート ] タブで、セキュリティ スコアで追跡されないその他の推奨アクションを確認します。

- 推奨されるアクションは、完全な回復性を保証するわけではありません。また、改善に必要な最善のアクションのみが反映されます。

- ウイルス対策関連の統計は、Microsoft Defender ウイルス対策設定に基づいています。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。

![[フィルター] リストのスクリーンショット。](/ja-jp/defender/media/threat-analytics/ta-threattag-filters-mtp-tb.png)

![脅威分析レポートの [エンドポイントの公開] セクション](/ja-jp/defender/media/threat-analytics/ta_mitigations_mtp2.png)

![脆弱性の詳細を示す脅威分析レポートの [推奨されるアクション] セクション](/ja-jp/defender/media/threat-analytics/ta_mitigations_mtp.png)