チュートリアル: 脅威インテリジェンスとインフラストラクチャ チェーンの収集

重要

2024 年 6 月 30 日に、Microsoft Defender 脅威インテリジェンス (Defender TI) スタンドアロン ポータル (https://ti.defender.microsoft.com) は廃止され、アクセスできなくなります。 お客様は、Microsoft Defender ポータルまたはMicrosoft Copilot for Securityで Defender TI を引き続き使用できます。 詳細情報

このチュートリアルでは、Microsoft Defender ポータルでMicrosoft Defender 脅威インテリジェンス (Defender TI) を使用して、いくつかの種類のインジケーター検索を実行し、脅威と敵対的なインテリジェンスを収集する方法について説明します。

前提条件

Microsoft Entra IDまたは個人の Microsoft アカウント。 サインインまたはアカウントの作成

Defender TI Premium ライセンス。

注:

Defender TI Premium ライセンスを持たないユーザーは、引き続き無料の Defender TI オファリングにアクセスできます。

免責事項

Defender TI には、悪意のあるインフラストラクチャや敵対者の脅威ツールなど、リアルタイムのライブ監視と脅威インジケーターが含まれる場合があります。 Defender TI 内の IP アドレスとドメイン検索は安全に検索できます。 Microsoft は、明確で現在の危険を与える実際の脅威と見なされるオンライン リソース (IP アドレス、ドメイン名など) を共有します。 次のチュートリアルを実行するときに、悪意のあるシステムと対話しながら、最善の判断を行い、不要なリスクを最小限に抑えるようにお願いします。 Microsoft は、悪意のある IP アドレス、ホスト、ドメインを解放することでリスクを最小限に抑えます。

はじめに

免責事項が以前に述べていたように、不審なインジケーターと悪意のあるインジケーターは、あなたの安全のために恨まれます。 Defender TI で検索するときに、IP アドレス、ドメイン、ホストから角かっこを削除します。 ブラウザーでこれらのインジケーターを直接検索しないでください。

インジケーター検索を実行し、脅威と敵対的インテリジェンスを収集する

このチュートリアルでは、一連の 手順を実行 して、Magecart 侵害に関連する侵害 (IOC) のインジケーターをインフラストラクチャにまとめ、途中で脅威と敵対的なインテリジェンスを収集できます。

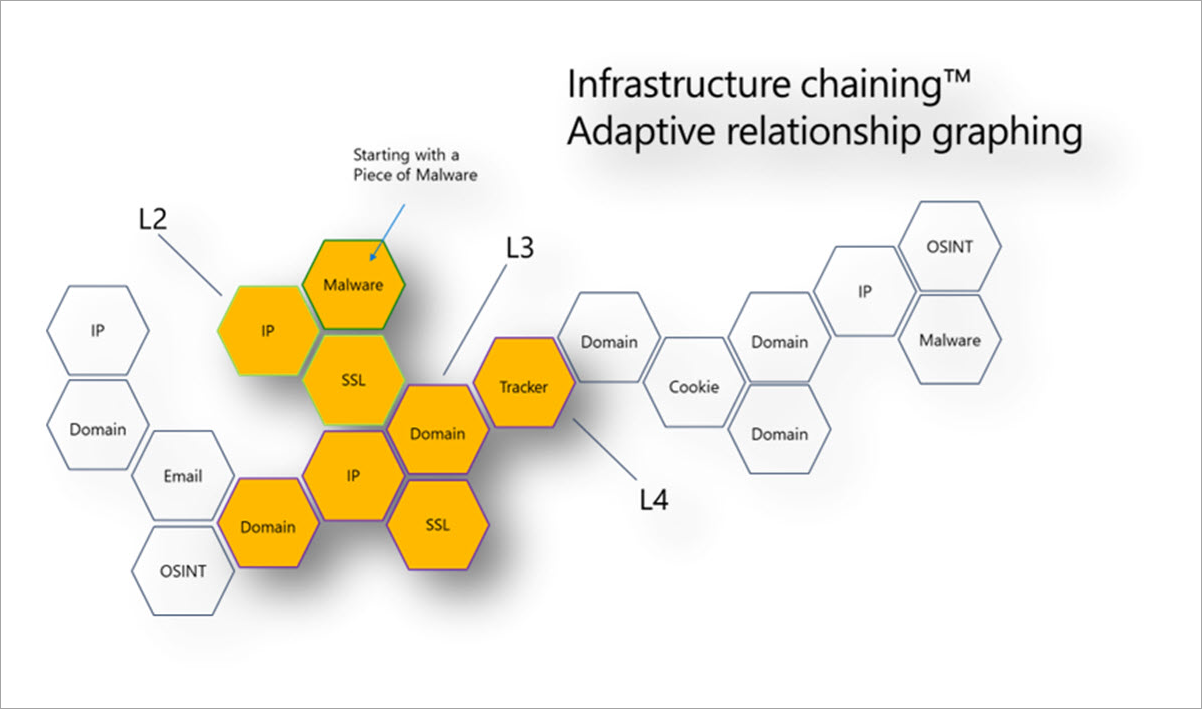

インフラストラクチャ チェーンでは、インターネットの高度に接続された性質を使用して、重複する詳細または共有特性に基づいて 1 つの IOC を多数に拡張します。 インフラストラクチャ チェーンを構築すると、脅威ハンターまたはインシデント対応者は敵対者のデジタルプレゼンスをプロファイリングし、これらのデータ セット間をすばやくピボットして、インシデントまたは調査に関するコンテキストを作成できます。 インフラストラクチャ チェーンを使用すると、organization内でより効果的なインシデントトリアージ、アラート、アクションを行うこともできます。

関連するペルソナ: 脅威インテリジェンス アナリスト、脅威ハンター、インシデント レスポンダー、セキュリティ運用アナリスト

Magecart 侵害の背景

Microsoft は、オンライン小売プラットフォームの何百もの侵害の背後にあるサイバー犯罪グループのシンジケートである Magecart のアクティビティをプロファイリングしてフォローしてきました。 Magecart は、オンライン支払いフォームに入る機密データを盗むスクリプトを、e コマース Web サイトで直接、または侵害されたサプライヤーを通じて挿入します。

2018 年 10 月に戻って、Magecart は MyPillow のオンライン Web サイト mypillow に侵入しました。com, 彼らのウェブストアにスクリプトを挿入することによって支払い情報を盗むために. スクリプトは、入力ミスのあるドメイン mypiltow でホストされました。com.

MyPillow 違反は 2 段階の攻撃であり、最初のスキマーは、違法と特定されて削除される前に、短時間だけアクティブでした。 しかし、攻撃者は依然として MyPillow のネットワークにアクセスでき、2018 年 10 月 26 日、Microsoft は新しいドメイン livechatinc を登録したことを確認しました。org.

通常、Magecart アクターは、正当なドメインと可能な限り類似したドメインを登録します。 したがって、アナリストが JavaScript コードを見ると、クレジットカード支払い情報をキャプチャし、それを Magecart 独自のインフラストラクチャにプッシュする Magecart の挿入されたスクリプトが見逃される可能性があります。 ただし、Microsoft の仮想ユーザーはドキュメント オブジェクト モデル (DOM) をキャプチャし、バックエンド上のクロールから JavaScript によって行われたすべての動的リンクと変更を見つけます。 そのアクティビティを検出し、挿入されたスクリプトを MyPillow Webstore にホストしていた偽のドメインを特定できます。

Magecart 侵害の脅威インテリジェンスの収集

Defender ポータルの Intel エクスプローラー ページで次の手順を実行して、 mypillow でインフラストラクチャ チェーンを実行します。com.

Defender ポータルにアクセスし、Microsoft 認証プロセスを完了します。 Defender ポータルの詳細

脅威インテリジェンス>Intel エクスプローラーに移動します。

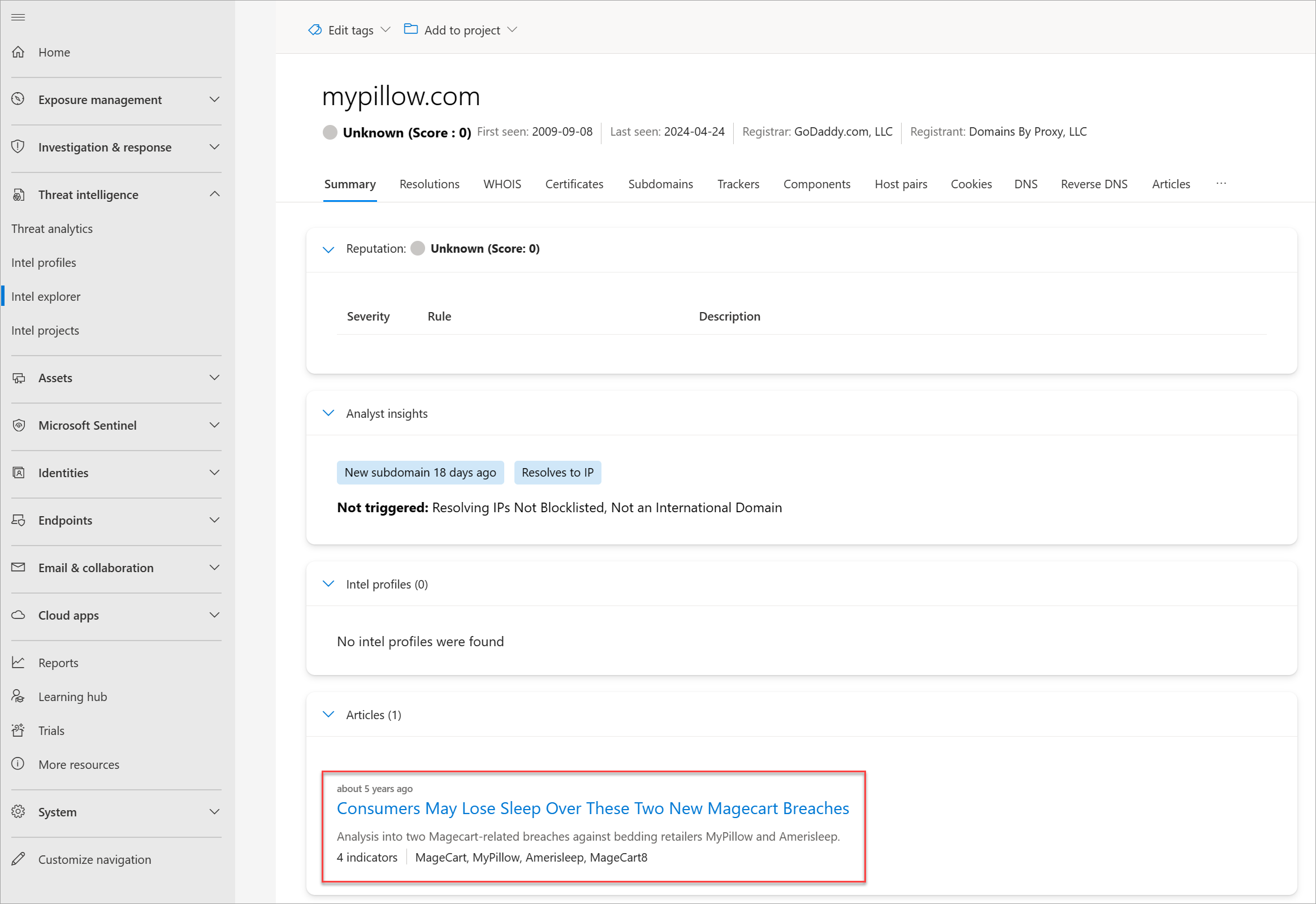

Search mypillow[.]IntelExplorer 検索バーの com。 このドメインに関連付けられている これら 2 つの Magecart 侵害に対して、コンシューマーがスリープを失う可能性がある 記事が表示されます。

記事を選択します。 この関連キャンペーンについては、次の情報を入手できます。

- この記事は 2019 年 3 月 20 日に公開されました。

- これは、2018 年 10 月に Magecart 脅威アクター グループが MyPillow に違反した方法に関する分析情報を提供します。

記事の [ パブリック インジケーター ] タブを選択します。 次の IOC が一覧表示されます。

- amerisleep.github[.]Io

- cmytuok[.]ページのトップへ

- livechatinc[.]組織

- mypiltow[.]Com

Intel エクスプローラーの検索バーに戻る、ドロップダウンで [すべて] を選択し、mypillow にクエリを実行します。com をもう一度実行します。

検索結果の [ ホスト ペア ] タブを選択します。 ホスト ペアは、パッシブ ドメイン ネーム システム (pDNS) や WHOIS などの従来のデータ ソースが表示されない Web サイト間の接続を明らかにします。 また、リソースが使用されている場所と、その逆の場所も確認できます。

ホスト ペアを First seen で並べ替え、 script.src で [原因] としてフィルター処理します。 2018 年 10 月に行われたホスト ペアの関係が見つかるまでページオーバーします。 mypillow[.]com は、入力ミスドメイン mypiltow[.] からコンテンツをプルしています。 2018 年 10 月 3 日から 5 日にスクリプトを使用して com を実行します。

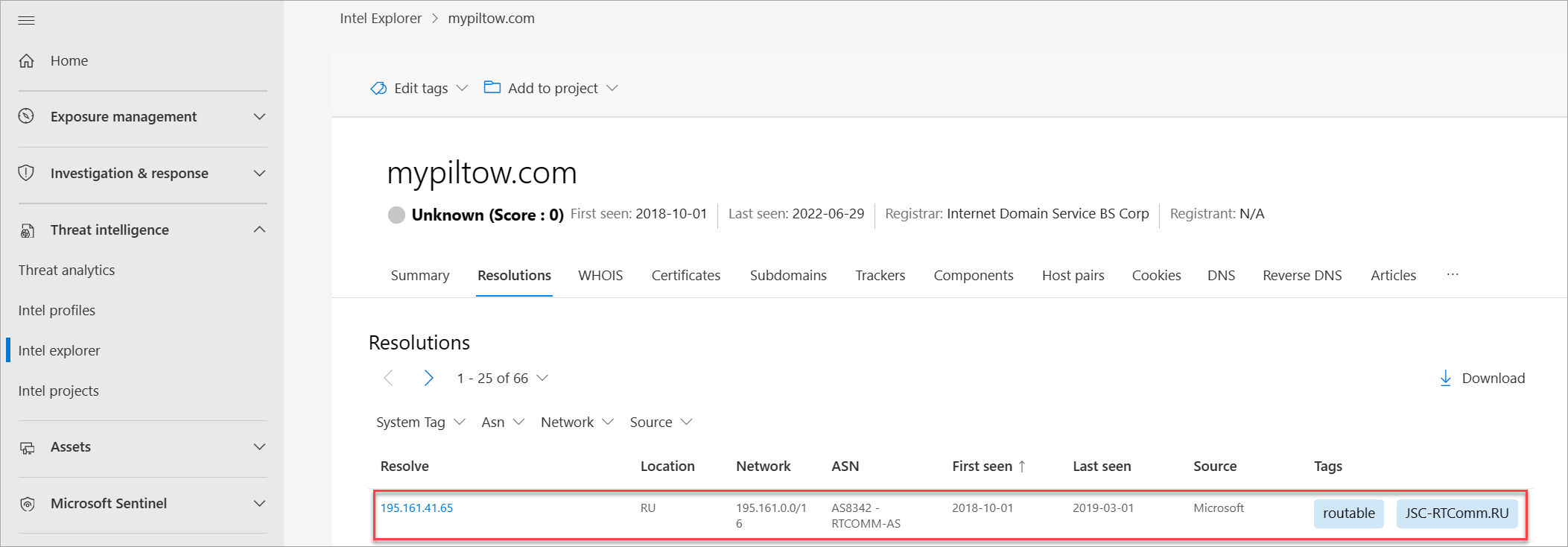

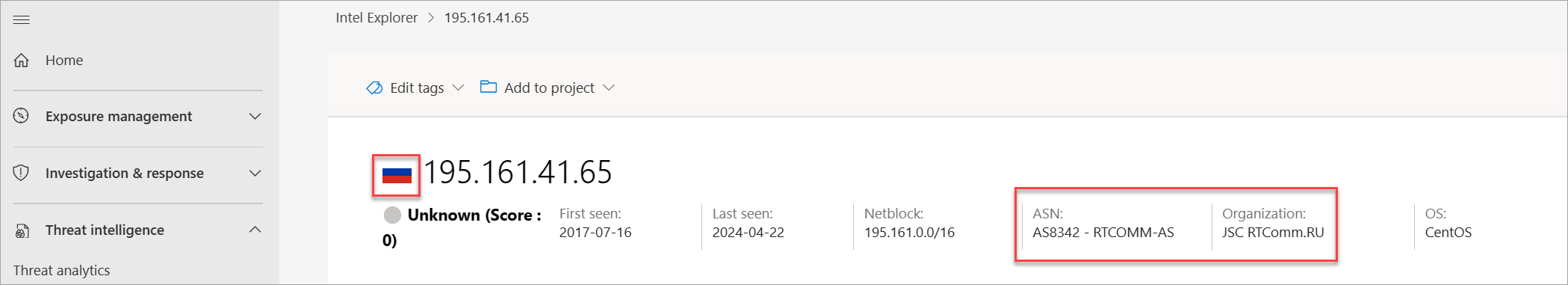

[解像度] タブ を 選択し、 mypiltow の IP アドレスをピボットオフします。com は 2018 年 10 月に に解決しました。

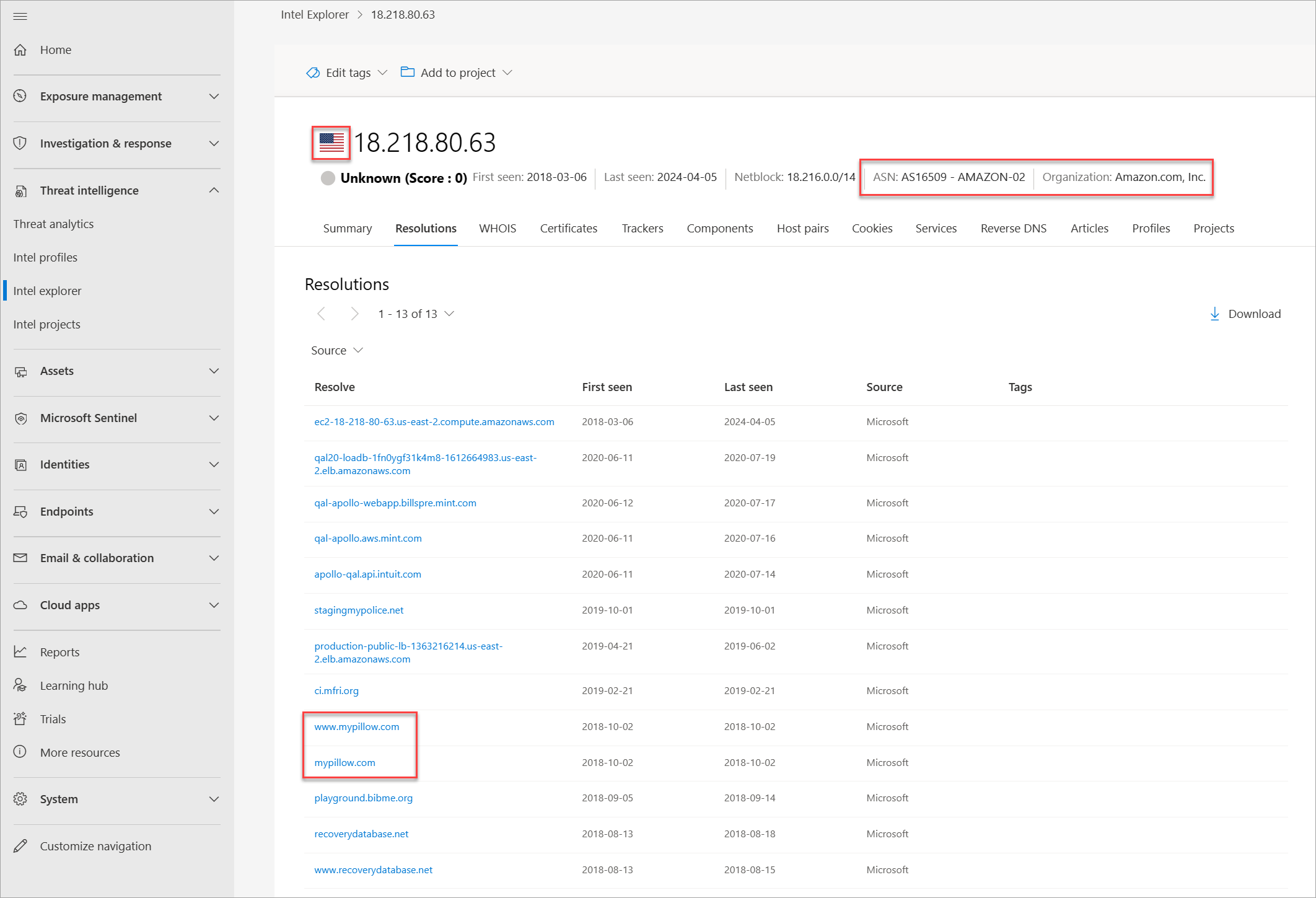

mypillow に対してこの手順を繰り返 します。com. 2018 年 10 月の 2 つのドメインの IP アドレスの違いは次のとおりです。

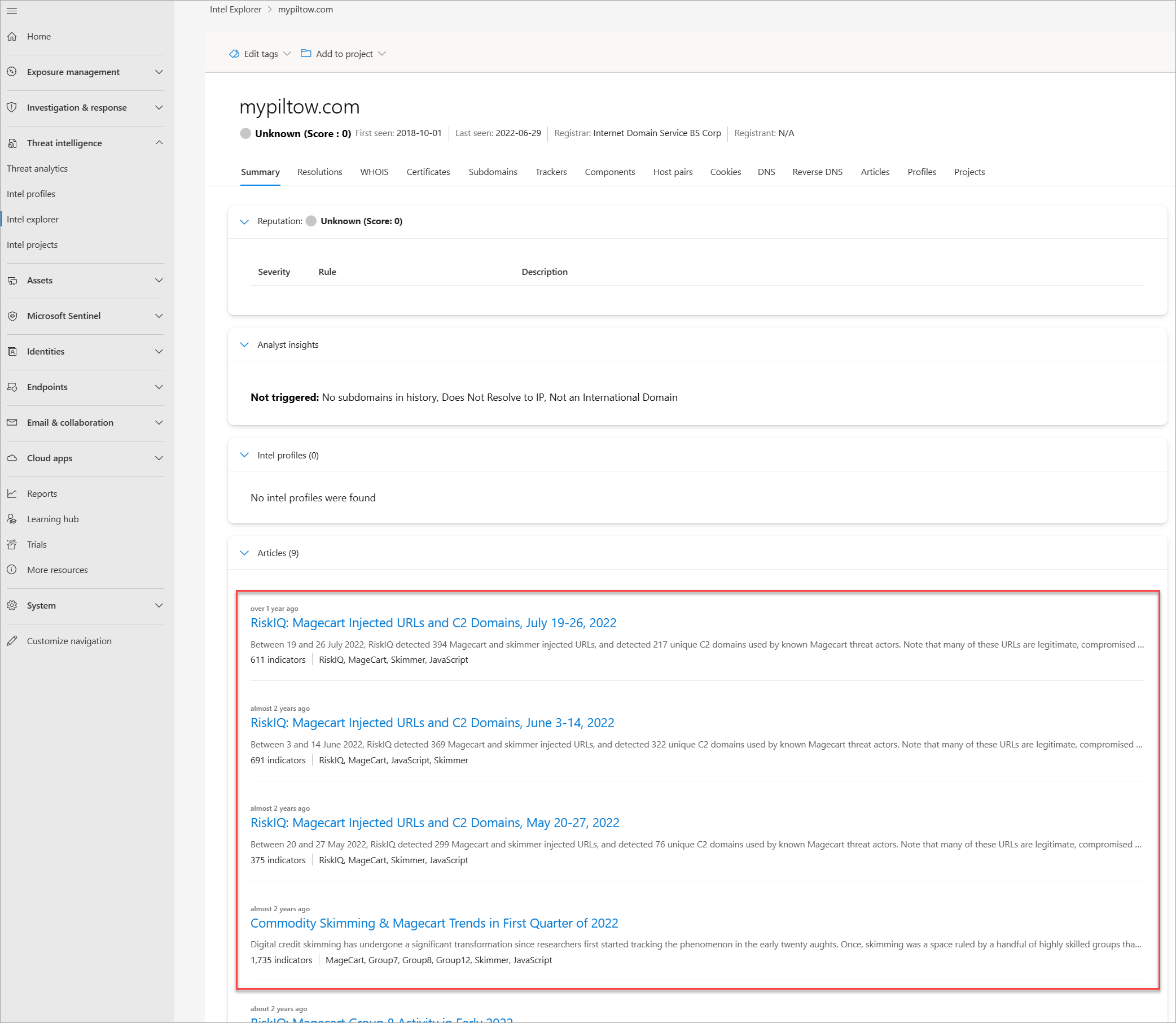

[ 概要 ] タブを選択し、[ アーティクル ] セクションまで下にスクロールします。 mypiltow に関連する次の公開された記事が表示 されます。com:

- RiskIQ: Magecart によって挿入された URL と C2 ドメイン、2022 年 6 月 3 日から 14 日

- RiskIQ: Magecart によって挿入された URL と C2 ドメイン、2022 年 5 月 20 日から 27 日

- 2022年第1四半期のコモディティ・スキミング & マジェカートの動向

- RiskIQ: 2022 年初頭のマジェカート グループ 8 の活動

- マジェカートグループ8不動産:スキミンググループに関連するホスティングパターン

- ホモグリフ攻撃で使用されるインタースキミングキット

- マジェカートグループ8は、被害者の増加リストに追加 NutriBullet.com にブレンド

これらの各記事を確認し、ターゲットなどの追加情報を書き留めます。戦術、手法、手順 (TCP);その他の IOC --Magecart 脅威アクター グループについて確認できます。

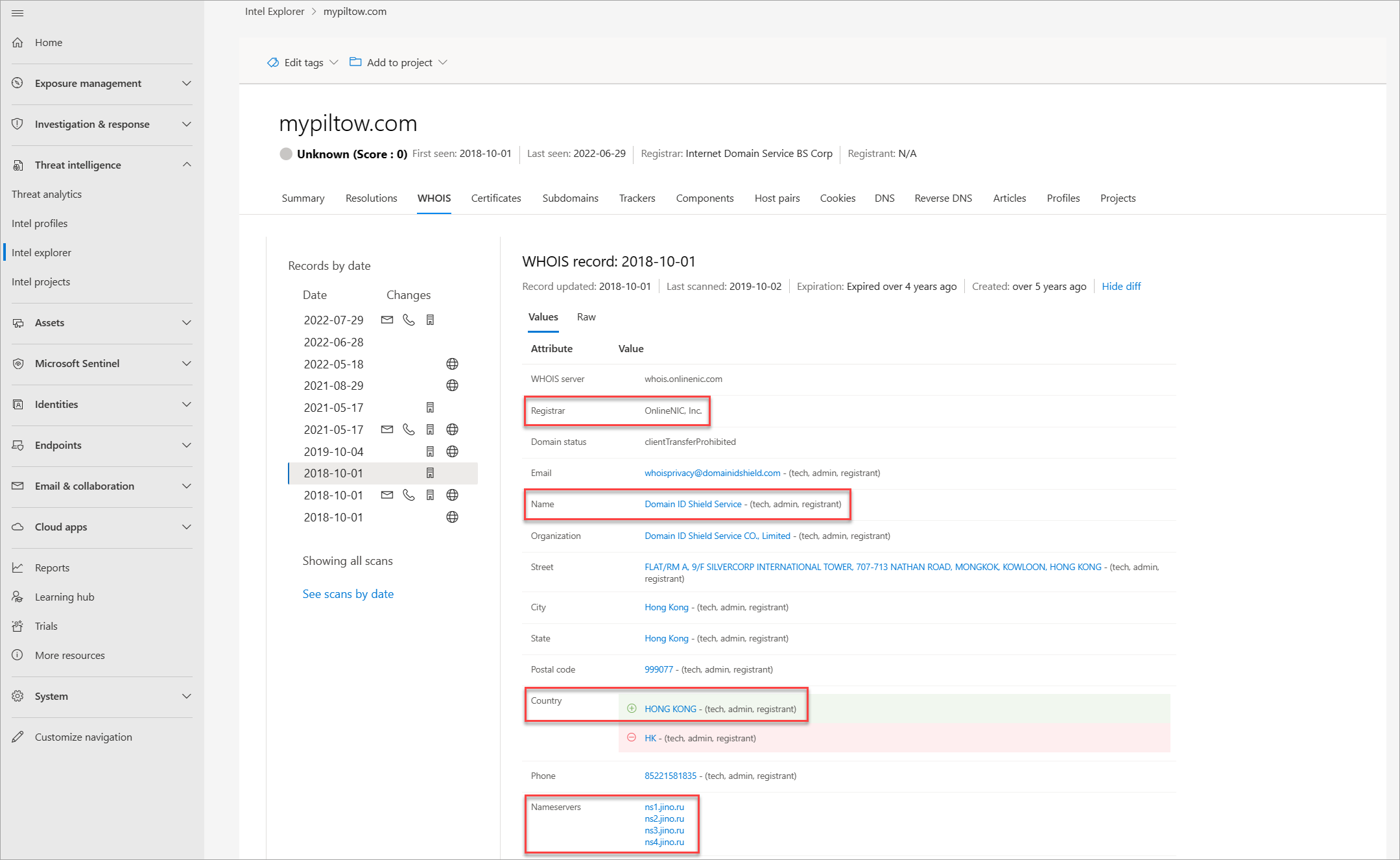

[ WHOIS ] タブを選択し、MYPillow 間の WHOIS 情報を比較 します。com と mypiltow[.]com. 次の詳細に注意してください。

mypillow の WHOIS レコード[.] 2011 年 10 月の com は、My Pillow Inc. がドメインを明確に所有していることを示しています。

mypiltow の WHOIS レコード[.]2018 年 10 月の com は、ドメインが香港特別行政区に登録され、ドメイン ID シールド サービス CO によってプライバシーが保護されていることを示します。

mypiltow のレジストラー[.]com は OnlineNIC, Inc. です。

これまでに分析された住所レコードと WHOIS の詳細を考えると、アナリストは、中国のプライバシー サービスが主に米国に拠点を置く企業のロシアの IP アドレスを保護しているのが奇妙だと思うはずです。

Intel エクスプローラーの検索バーに戻り、livechatinc を検索します。org.「Magecart Group 8 Blends to NutriBullet.com Adding to Their Growing List of Victims」が検索結果に表示されるようになりました。

記事を選択します。 この関連キャンペーンについては、次の情報を入手できます。

- 記事は 2020 年 3 月 18 日に公開されました。

- この記事では、Nutribullet、Amerisleep、ABS-CBN も Magecart 脅威アクター グループの犠牲者であることを示しています。

[ パブリック インジケーター ] タブを選択します。次の IOC が一覧表示されます。

- URL: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- ドメイン: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, ひよこaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com、js-cloud[.]com, キャンディーペン[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com,map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, セキュリティ支払い[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com、smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com、track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]Com

Intel エクスプローラーの検索バーに戻り、mypillow を検索します。com. 次に、[ ホスト ペア ] タブに移動し、[ 最初に表示] でホスト ペアを並べ替え、2018 年 10 月に発生したホスト ペアの関係を探します。

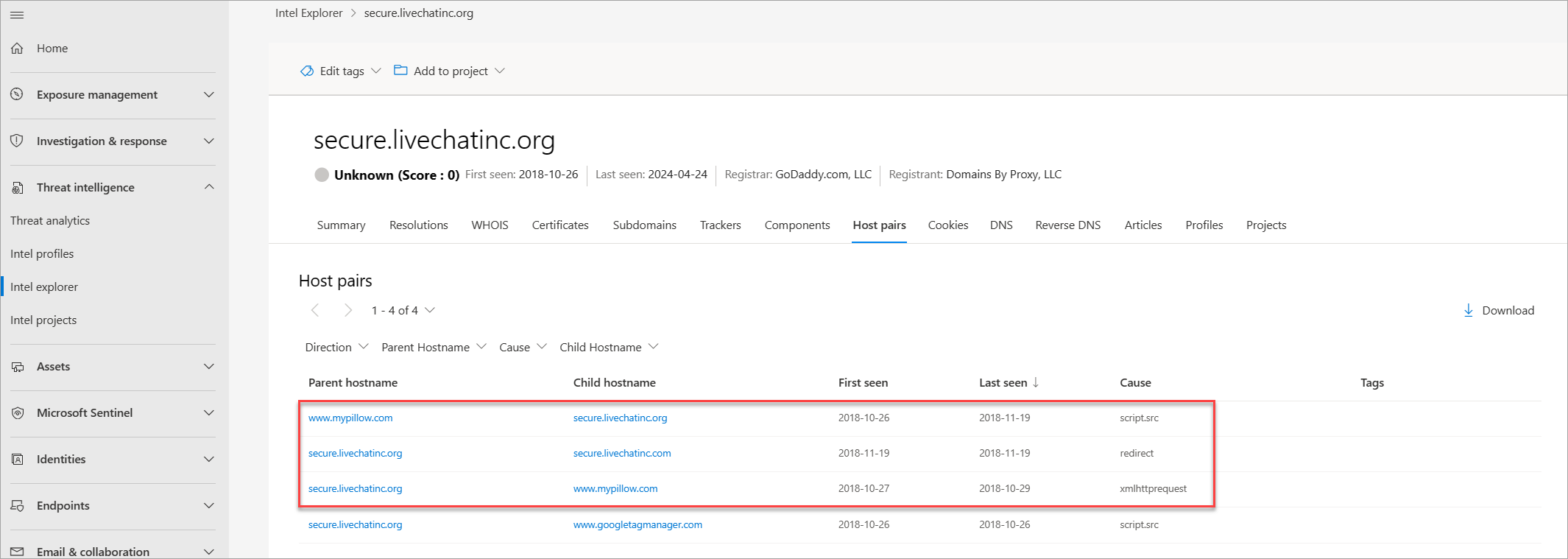

www.mypillow[.]com が secure.livechatinc に手を差し伸べ始めて観察されました。スクリプト GET 要求が www.mypillow から観察されたため、2018 年 10 月 26 日に org。com to secure.livechatinc[.]org.この関係は 2018 年 11 月 19 日まで続いた。

さらに、 secure.livechatinc[.]org が www.mypillow に手を差し伸べられた[.]com を使用して、後者のサーバー (xmlhttprequest) にアクセスします。

mypillow を確認する[.]com のホスト ペアのリレーションシップをさらに強化します。 mypillow[.]com には、次のドメインとのホスト ペア関係があります。これは、ドメイン名 secure.livechatinc と似ています。org:

- cdn.livechatinc[.]Com

- secure.livechatinc[.]Com

- api.livechatinc[.]Com

リレーションシップの原因は次のとおりです。

- script.src

- iframe.src

- 不明

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat は、オンライン小売業者がパートナー リソースとして Web サイトに追加できるライブ サポート チャット サービスです。 MyPillow を含む複数の e コマース プラットフォームで使用されます。 ライブチャットの公式サイトは実際に livechatinc であるため、この偽のドメインは興味深いです [.]com. したがって、この場合、脅威アクターはトップレベル ドメインの入力ミスを使用して、MyPillow Web サイトに 2 番目のスキマーを配置したという事実を隠しました。

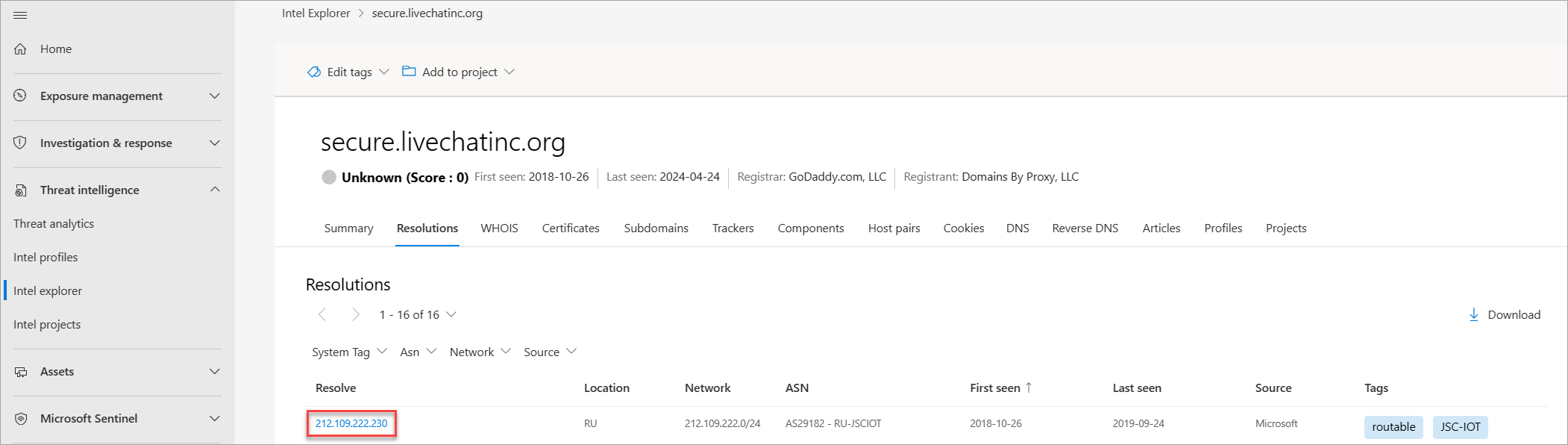

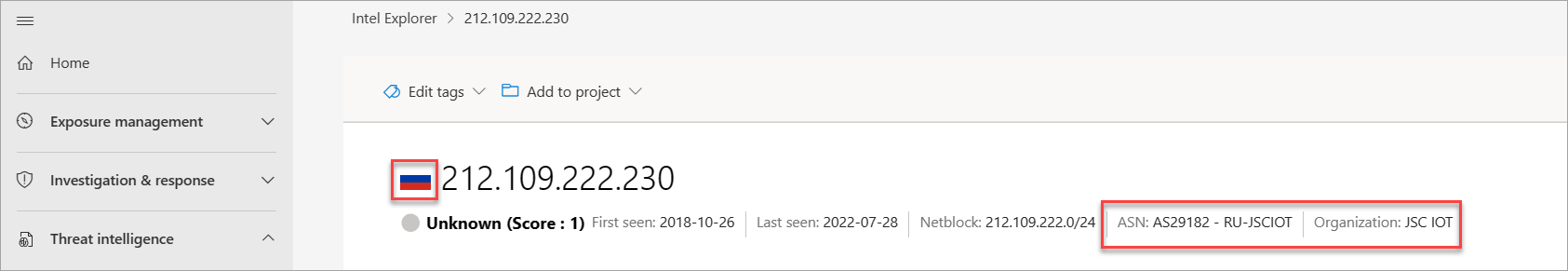

secure.livechatinc とのホスト ペア関係を戻るして見つける[.]を選択し、そのホスト名をピボットオフします。 [ 解決策 ] タブは、このホストが 212.109.222 に解決されたことを示す必要があります。2018 年 10 月に 230。

この IP アドレスはロシアでもホストされており、ASN organizationは JSC IOT であることに注意してください。

Intel エクスプローラーの検索バーに戻り、secure.livechatinc を検索します。org.次に、[WHOIS] タブに移動し、2018 年 12 月 25 日からレコードを選択します。

このレコードに使用されるレジストラーは OnlineNIC Inc.です。これは mypiltow の登録に使用されたものと同じです 。同 じキャンペーン中に com。 2018 年 12 月 25 日の記録に基づいて、ドメインで mypiltow と同じ中国のプライバシー保護サービス Domain ID Shield Service も使用されていることに注目 してください。com.

12 月のレコードでは、mypiltow の 2018 年 10 月 1 日のレコードで使用されたものと同じネーム サーバーが使用されました。Com。

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

[ ホスト ペア ] タブを選択します。2018 年 10 月から 11 月までのホスト ペアの関係は次のとおりです。

- secure.livechatinc[.]org は、2022 年 11 月 19 日にユーザーを secure.livechatinc.com にリダイレクトしました。 このリダイレクトは、検出を回避するための難読化手法である可能性が高くなります。

- www.mypillow[.]com は secure.livechatinc でホストされているスクリプトをプルしていました 。org (偽の LiveChat サイト) 2018 年 10 月 26 日から 2022 年 11 月 19 日まで。 この期間中、 www.mypillow[.]com のユーザー購入が侵害される可能性があります。

- secure.livechatinc[.]org がサーバー www.mypillow からデータ (xmlhttprequest) を要求していました [.]2018 年 10 月 27 日から 29 日まで、実際の MyPillow Web サイトをホストする com。

リソースをクリーンアップする

このセクションでは、クリーンするリソースはありません。