Azure SDK for .NET を使用して Azure でホストされたアプリを Azure リソースに対して認証する

Azure App Service、Azure Virtual Machines、Azure Container Instances などのサービスを使用してアプリが Azure でホストされている場合、Azure リソースに対してアプリを認証する方法として推奨されるのは、マネージド ID を使用することです。

マネージド ID では、シークレット キーやその他のアプリケーション シークレットを使用しなくても他の Azure リソースに接続できるように、アプリの ID を提供します。 内部的には、Azure でアプリの ID と、接続が許可されているリソースを把握します。 Azure では、この情報を使用してアプリの Microsoft Entra トークンを自動的に取得し、アプリケーション シークレットを管理しなくても、他の Azure リソースに接続できるようにします。

マネージド ID の種類

マネージド ID には、次の 2 種類があります。

- システム割り当て - この種類のマネージド ID は、Azure リソースによって提供され、直接関連付けられます。 Azure リソースでマネージド ID を有効にすると、そのリソースのシステム割り当てマネージド ID が取得されます。 システム割り当てマネージド ID は、関連付けられている Azure リソースのライフサイクルに関連付けられます。 リソースが削除されると、その ID も Azure によって自動的に削除されます。 コードをホストしている Azure リソースのマネージド ID を有効にすればよいだけなので、これが最も使いやすい種類のマネージド ID です。

- ユーザー割り当て - スタンドアロンの Azure リソースとしてマネージド ID を自分で作成することもできます。 これが最もよく使用されるのは、ソリューションに複数の Azure リソースで実行される複数のワークロードがあり、すべてが同じ ID と同じアクセス許可を共有する必要がある場合です。 たとえば、ソリューションに複数の App Service と仮想マシンのインスタンスで実行されるコンポーネントがあり、それらのすべてが同じ Azure リソース セットにアクセスする必要がある場合、それらのリソース全体でユーザー割り当てマネージド ID を作成して使用することは理にかなっています。

この記事では、アプリのシステム割り当てマネージド ID を有効にして使用する手順について説明します。 ユーザー割り当てマネージド ID を使用する必要がある場合は、「ユーザー割り当てマネージド ID の管理」の記事を参照して、ユーザー割り当てマネージド ID の作成方法を確認してください。

1 - アプリをホストしている Azure リソースでマネージド ID を有効にする

最初の手順では、アプリをホストしている Azure リソースでマネージド ID を有効にします。 たとえば、Azure App Service を使用して .NET アプリをホストしている場合は、そのアプリをホストしている App Service Web アプリのマネージド ID を有効にする必要があります。 仮想マシンを使用してアプリをホストしている場合は、VM でマネージド ID を使用できるようにします。

Azure portal または Azure CLI を使用して、マネージド ID を Azure リソースに使用できるようにすることができます。

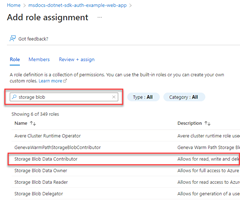

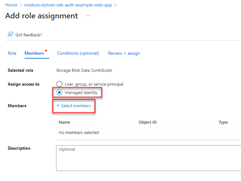

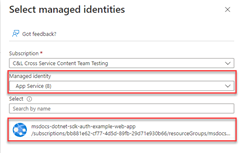

2 - マネージド ID にロールを割り当てる

次に、アプリに必要なロール (アクセス許可) を決定し、Azure 内でそれらのロールにマネージド ID を割り当てます。 マネージド ID には、リソース、リソース グループ、またはサブスクリプション スコープでロールを割り当てることができます。 この例では、ほとんどのアプリケーションですべての Azure リソースを 1 つのリソース グループにグループ化するため、リソース グループのスコープでロールを割り当てる方法を示します。

3 - アプリケーションに DefaultAzureCredential を実装する

DefaultAzureCredential は、Microsoft Entra に対して認証を行うための、厳格な、順序付けされたシーケンスのメカニズムです。 それぞれの認証メカニズムは、TokenCredential クラスから派生したクラスであり、"資格情報" と呼ばれます。 実行時に、DefaultAzureCredential は最初の資格情報を使用して認証を試みます。 その資格情報がアクセス トークンの取得に失敗した場合は、シーケンス内の次の資格情報が試みられ、正常にアクセス トークンが取得されるまでそれを続けます。 これにより、アプリは環境固有のコードを記述せずに、さまざまな環境でさまざまな資格情報を使用できます。

DefaultAzureCredential によって資格情報が検索される順序と場所は、DefaultAzureCredential にあります。

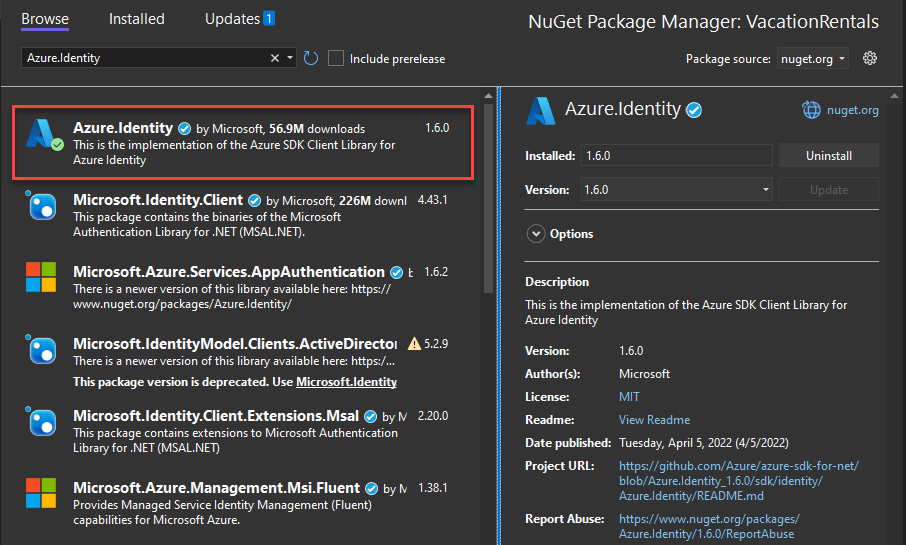

DefaultAzureCredential を使用するには、Azure.Identity と、必要に応じて Microsoft.Extensions.Azure パッケージをアプリケーションに追加します。

任意のターミナル内で、アプリケーションのプロジェクト ディレクトリに移動し、次のコマンドを実行します。

dotnet add package Azure.Identity

dotnet add package Microsoft.Extensions.Azure

Azure サービスには、さまざまな Azure SDK クライアント ライブラリの特殊なクライアント クラスを使用してアクセスします。 これらのクラスと独自のカスタム サービスは、アプリ全体で依存関係の挿入を介してアクセスできるように登録する必要があります。 Program.cs の中で、次の手順を実行してクライアント クラスと DefaultAzureCredential を登録します。

usingディレクティブを介してAzure.IdentityとMicrosoft.Extensions.Azure名前空間を含めます。Addプレフィックスが付いた、対応する拡張メソッドを使用して、Azure サービス クライアントを登録します。UseCredentialメソッドにDefaultAzureCredentialのインスタンスを渡します。

次に例を示します。

using Microsoft.Extensions.Azure;

using Azure.Identity;

builder.Services.AddAzureClients(clientBuilder =>

{

clientBuilder.AddBlobServiceClient(

new Uri("https://<account-name>.blob.core.windows.net"));

clientBuilder.UseCredential(new DefaultAzureCredential());

});

UseCredential の代替手段は、DefaultAzureCredential を直接インスタンス化することです。

using Azure.Identity;

builder.Services.AddSingleton<BlobServiceClient>(_ =>

new BlobServiceClient(

new Uri("https://<account-name>.blob.core.windows.net"),

new DefaultAzureCredential()));

上記のコードをローカルの開発ワークステーション上で実行すると、環境変数内でアプリケーション サービス プリンシパルが検索されるか、ローカルにインストールされた開発者ツール (Visual Studio など) で開発者の資格情報のセットが検索されます。 どちらのアプローチも、ローカル開発中に Azure リソースに対してアプリを認証するために使用できます。

Azure に配置すると、この同じコードで、アプリを他の Azure リソースに対して認証することもできます。 DefaultAzureCredential では、環境設定とマネージド ID 構成を取得し、他のサービスに対して自動的に認証することができます。

.NET

![Azure リソースの左側のメニューにある [ID] メニュー項目の場所を示すスクリーンショット。](../media/enable-managed-identity-azure-portal-2-240px.png)

![リソースの [ID] ページで Azure リソースのマネージド ID を有効にする方法を示すスクリーンショット。](../media/enable-managed-identity-azure-portal-3-240px.png)

![Azure リソース グループの左側のメニューにある [アクセス制御 (IAM)] メニュー項目の場所を示すスクリーンショット。](../media/assign-managed-identity-to-role-azure-portal-2-240px.png)

![[ロールの割り当て] タブへの移動方法と、ロールの割り当てをリソース グループに追加するボタンの場所を示すスクリーンショット。](../media/assign-managed-identity-to-role-azure-portal-3-240px.png)

![[ロールの割り当ての追加] の最終画面のスクリーンショット。ユーザーはここでロールの割り当てを確定するために [確認と割り当て] ボタンを選ぶ必要があります。](../media/assign-managed-identity-to-role-azure-portal-7-240px.png)