サービス ベースの認証でモバイル アプリを大規模に展開する

注記

Azure Active Directory は Microsoft Entra ID になりました。 詳細はこちら

重要

サービスベースの認証方法 (証明書やクライアント シークレットなど) は廃止されました。 代わりに ユーザー ベースの認証 (デバイス コード フローなど) を使用して認証することを強くお勧めします。 Warehouse Management モバイル アプリをユーザーベース認証用に大量導入する方法の詳細については、、ユーザー ベースの認証用にモバイル アプリを大規模に展開する を参照してください。

多数のデバイスを管理する場合、Warehouse Managementの自動展開と構成は、手動展開よりも効率的です。 この自動化を実現するひとつつの方法は、Microsoft Intune のようなモバイル デバイス管理 (MDM) ソリューションを使用することです。 Intune を使用してアプリを追加する一般的な方法については、Microsoft Intune にアプリを追加する を参照してください。

この記事では、Microsoft Intune を使用して、サービスベース認証用の Warehouse Management モバイルア プリを大量導入する方法について説明します。

前提条件

MDMソリューションを使用して倉庫管理モバイル アプリと関連する認証証明書を展開するには、次のリソースが利用可能である必要があります。

- Warehouse Management モバイル アプリのバージョン 2.0.41.0 以降 (このバージョン番号はすべてのモバイル プラットフォームに適用されます。)

- サポートするモバイルプラットフォームごとに有効なストア アカウント (Microsoft アカウント、Google アカウント または Apple ID)

- Microsoft Entra ID (Microsoft Entra ID プレミアム P2 ライセンス)

- Microsoft エンドポイント マネージャー管理センター (Intune Web サイト)

- 専用の Windows PC にインストールされた Microsoft Intune 用の Certificate Connector

- PowerShell

- Visual Studio 2022

また、以下のリソースが必要です。この記事の指示に従ってセットアップしてください:

- 証明書ベースの認証 (CBA) 用の PFX 証明書

- Warehouse Management アプリの接続設定 JavaScript Object Notation (JSON) ファイル

- Microsoft Endpoint Manager 管理センター用 PFXImport ツール

配布用のソース ファイルをセットアップする

各 MDM ソリューションは、エンド デバイスに配信するアプリを調達するためのいくつかの方法を提供します。 たとえば、ソリューションでは、ローカルに保存されたバイナリ ファイルを使用したり、アプリ ストアからバイナリを取得したりできます。 推奨される方法は、シンプルでアップデートを受け取る最も便利な方法であるアプリ ストアを使用することです。

次のサブセクションでは、さまざまなアプリ ストアからアプリを取得するように Intune をセットアップする方法を示す例を示します。

Intune をセットアップして Google Play からアプリを取得する

次の手順に従って、Google Play から Warehouse Management モバイル アプリを取得するように Intune を設定します。

- Microsoft Endpoint Manager 管理センターにサインインします。

- アプリ > Android に移動します。

- Android アプリ ページでのツールバーで、追加 を選択します。

- アプリの種類の選択 ダイアログ ボックスで、アプリの種類 フィールドで 管理された Google Play アプリ を選択します。 選択する を選択します。

- Google Play の管理 ページでは、Google Play を初めて設定する場合、Google Play にサインインするよう求められます。 Google アカウントを使用してサインインします。

- 検索 フィールドに Warehouse Management と入力します。 検索 を選択します。

- Warehouse Management アプリが見つかったら、承認 を選択します。

- 設定の承認 ダイアログ ボックスで、新しいバージョンのアプリが現在のバージョンより多くの権限を要求した場合の更新の処理方法を指定するオプションを選択します。 アプリが新しい権限を要求したときに承認を維持する オプションを選択することをお勧めします。 完了したら、保存 を選択して続行します。

- 同期 を選択します。

- Android アプリ ページに戻ります。 ツールバーで、更新 を選択して、アプリケーションのリストを更新します。 リストで、Warehouse Management を選択します。

- Warehouse Management ページの プロパティ タブで、割り当て の見出しの横にある 選択 リンクを選択します。

- アプリケーションの編集 ページの 割り当て タブで、Warehouse Management アプリが利用可能または必須であるべきユーザー グループまたはデバイスを追加します。 設定の使用方法については、Microsoft Intune でアプリをグループに割り当てる を参照してください。

- 完了したら、レビュー + 保存 を選択します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、保存 を選択して保存します。

Intune をセットアップして Microsoft Store からアプリを取得する

次の手順に従って、Microsoft Store から Warehouse Management モバイル アプリを取得するように Intune を設定します。

- Microsoft Endpoint Manager 管理センターにサインインします。

- アプリ > Windows に移動します。

- ツール バーの 追加 を選択します。

- アプリの種類の選択 ダイアログ ボックスで、アプリの種類 フィールドで Microsoft Store アプリ (新規) を選択します。 選択する を選択します。

- アプリの追加 ページの アプリ情報 タブで、 Microsoft Storeアプリ (新規) リンクを選択します。

- Microsoft Storeアプリの検索 (新規) ダイアログ ボックスで、検索 フィールドに Warehouse Management と入力します。

- Warehouse Management アプリが見つかったら、それを選択し、選択 を選択します。

- アプリ情報 タブに、Warehouse Management アプリに関する情報が表示されます。 次へ を選択して続行します。

- 割り当て タブで、Warehouse Management アプリが利用可能または必須であるべきユーザー グループまたはデバイスを追加します。 設定の使用方法については、Microsoft Intune でアプリをグループに割り当てる を参照してください。

- 完了したら、次へ を選択して続行します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、作成 を選択して保存します。

Intune をセットアップして Apple App からアプリを取得する

次の手順に従って、Apple App Store から Warehouse Management モバイル アプリを取得するように Intune を設定します。

- Microsoft Endpoint Manager 管理センターにサインインします。

- デバイス > iOS/iPadOS にアクセスします。

- iOS/iPad 登録 タブで、Apple MDM Push 証明書 タイルを選択します。

- MDM プッシュ証明書の構成 ダイアログ ボックスで、画面上の指示に従って、必要な Apple MDM プッシュ証明書を作成してアップロードします。 この手順の詳細については、Apple MDM プッシュ証明書を取得する を参照してください。

- アプリ > iOS/iPadOS に移動します。

- ツール バーの 追加 を選択します。

- アプリの種類の選択 ダイアログ ボックスで、アプリの種類 フィールドで iOS store アプリ を選択します。 選択する を選択します。

- アプリの追加 ページの アプリ情報 タブで、 App Store を検索 リンクを選択します。

- App Store の検索 ダイアログ ボックスで、検索 フィールドに Warehouse Management と入力します。 次に、横のドロップダウン リストで、検索 フィールドで、国または地域を選択します。

- Warehouse Management アプリが見つかったら、それを選択し、選択 を選択します。

- アプリ情報 タブに、Warehouse Management アプリに関する情報が表示されます。 次へ を選択して続行します。

- 割り当て タブで、Warehouse Management アプリが利用可能または必須であるべきユーザー グループまたはデバイスを追加します。 設定の使用方法については、Microsoft Intune でアプリをグループに割り当てる を参照してください。

- 完了したら、次へ を選択して続行します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、作成 を選択して保存します。

接続構成の管理

Warehouse Management モバイルアプリ (バージョン 2.0.41.0 以降) では、MDM ソリューションを通じて接続設定を管理構成としてインポートすることができます。 同じ ConnectionsJson 構成キキーは、すべてのプラットフォームで共有されます。

以下のサブセクションでは、サポートされている各モバイルプラット フォームに対してマネージド設定を提供するための Intune の設定方法を例として示します。 詳細については、Microsoft Intune のアプリ構成ポリシー を参照してください。

接続 JSON ファイルの作成

すべてのモバイル プラットフォームのマネージド構成を設定するための前提条件として、接続設定ファイルまたは QR コードの作成 で解説されているように、接続 JSON ファイルを作成する必要があります。 このファイルにより、モバイル アプリがご利用 Dynamics 365 Supply Chain Management 環境に接続し、認証できるようになります。

ヒント

JSON ファイルに複数の接続が含まれている場合、そのうちの 1 つを既定の接続として設定する必要があります (IsDefaultConnection パラメータを true に設定します)。 既定の接続が設定されていない場合、アプリはユーザーに、利用可能なオプションの中から初期接続を手動で選択するよう求めます。

Intune を設定して Android デバイスの管理構成をサポートする

以下の手順に従って、Intune をセットアップし、Android デバイスのマネージド構成をサポートします。

- Microsoft Endpoint Manager 管理センターにサインインします。

- アプリ > App Configuration ポリシー に移動します。

- App Configuration ポリシー ページのツールバーで、追加 > 管理対象デバイス を選択します。

- アプリ構成ポリシーの作成 ページの 基本 タブで、次のフィールドを設定します:

- 名前 – ポリシーの名前を入力します。

- プラットフォーム – Android エンタープライズを選択します。

- プロファイル タイプ – アプリ構成プロファイルが適用されるデバイス プロファイル タイプを選択します。

- 対象のアプリ – アプリの選択 リンクを選択します。 関連アプリ ダイアログ ボックスで、リストから Warehouse Management アプリを選択し、OK を選択して適用します。設定を変更してダイアログボックスを閉じます。

- 次へ を選択して続行します。

- 設定 タブの 権限 セクションで、追加 を選択します。

- 権限の追加 ダイアログボックスで、カメラ、外部ストレージ (読み取り)、外部ストレージ (書き込み) のチェックボックスを選択します。 その後、OK を選択してダイアログ ボックスを閉じ、これらの許可を 設定 タブに追加します。

- 先ほど追加した各許可の 権限の状態 フィールドで、自動付与 を選択します。

- 構成設定 セクションの 構成設定形式 フィールドで、構成デザイナー を選択します。

- 構成の設定 セクションで、追加 を選択します。

- ダイアログ ボックスで、ConnectionsJson チェックボックスを選択します。 次に、OK を選択してダイアログ ボックスを閉じます。

- 設定 タブの 構成設定 セクションのグリッドに新しい行が追加されます。構成キー フィールドは ConnectionsJason に設定されています。 値のタイプフィールドで、文字列を選択します。 次に、構成値 フィールドに、接続 JSON ファイルの作成 セクションで作成した JSON ファイルの内容全体を貼り付けます。

- 次へ を選択して続行します。

- 割り当て タブで、構成ポリシーを適用するユーザー グループやデバイスを追加します。 設定の使用方法については、管理対象のアプリ構成ポリシーを追加する Android エンタープライズ デバイス を参照してください。

- 完了したら、次へ を選択して続行します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、作成 を選択して保存します。

Intune を設定して Windows デバイスの管理構成をサポートする

以下の手順に従って、Intune をセットアップし、Windows デバイスのマネージド構成をサポートします。

- Microsoft Endpoint Manager 管理センターにサインインします。

- デバイス > Windows にアクセスします。

- Windows デバイス ページの 構成プロファイル タブのツールバーで プロフィールの作成 を選択します。

- プロフィールの作成 ダイアログ ボックスで、次のフィールドを設定します:

- プラットフォーム – Windows 10 以降 を選択します。

- プロフィールのの種類 – テンプレート を選択します。

- テンプレート名 – カスタム を選択します。

- 作成 を選択して設定を適用し、ダイアログ ボックスを閉じます。

- カスタム ページの 基本 タブで、構成プロファイルの名前を入力し、次へ を選択して続けます。

- 構成の設定 タブで 追加 を選択します。

- 行の追加ダイアログ ボックスで、次のフィールドを設定します:

名前 – 新規行の名前を入力します。

説明 – 新規行の簡単な説明を入力します。

OMA-URI – 次の値を入力します:

./User/Vendor/MSFT/EnterpriseModernAppManagement/AppManagement/AppStore/Microsoft.WarehouseManagement\_8wekyb3d8bbwe/AppSettingPolicy/ConnectionsJsonデータ型 - データ型 を選択します。

構成値 フィールドに、接続 JSON ファイルの作成 セクションで作成した JSON ファイルの内容全体を貼り付けます。

- 保存 を選択して設定を適用し、ダイアログ ボックスを閉じます。

- 次へ を選択して続行します。

- 割り当て タブで、構成プロファイルを適用するユーザー グループやデバイスを追加します。

- 完了したら、次へ を選択して続行します。

- 適用ルール タブでは、構成プロファイルが適用されるデバイスのセットを制限できます。 対象となるすべての Windows デバイスにプロファイルを適用するには、フィールドを空白のままにします。 設定の使用方法の詳細については、Microsoft Intune でデバイス プロファイルを作成する を参照してください。

- 完了したら、次へ を選択して続行します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、作成 を選択して保存します。

Intune を設定して iOS デバイスの管理構成をサポートする

以下の手順に従って、Intune をセットアップし、iOS デバイスのマネージド構成をサポートします。

- Microsoft Endpoint Manager 管理センターにサインインします。

- アプリ > App Configuration ポリシー に移動します。

- App Configuration ポリシー ページのツールバーで、追加 > 管理対象デバイス を選択します。

- アプリ構成ポリシーの作成 ページの 基本 タブで、次のフィールドを設定します:

- 名前 - App Configuration プロファイルに、名前を入力します。

- プラットフォーム – iOS/iPadOS を選択します。

- プロファイル タイプ – プロファイルを適用するデバイス プロファイル タイプを選択します。

- 対象のアプリ – アプリの選択 リンクを選択します。 関連アプリ ダイアログ ボックスで、リストから Warehouse Management アプリを選択し、OK を選択して適用します。設定を変更してダイアログボックスを閉じます。

- 次へ を選択して続行します。

- 設定 タブの 構成設定形式 フィールドで、構成デザイナー を選択します。

- ページ下部のグリッドで、最初の行に次のフィールドを設定します:

- 構成キー - ConnectionsJson を入力します。

- 値のタイプ – 文字列 を選択します。

- 構成値 フィールドに、接続 JSON ファイルの作成 セクションで作成した JSON ファイルの内容全体を貼り付けます。

- 次へ を選択して続行します。

- 割り当て タブで、構成ポリシーを適用するユーザー グループやデバイスを追加します。 設定の使用方法については、管理対象のアプリ構成ポリシーを追加する iOS/iPadOS デバイス を参照してください。

- 完了したら、次へ を選択して続行します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、作成 を選択して保存します。

認証ベースの認証のセットアップ

CBA は、安全で効率的な認証のために広く使用されています。 大規模展開シナリオでは、安全なアクセスが提供され、エンド デバイスへの証明書の展開が簡単であるため、利点があります。 したがって、大規模な導入において重大な懸念となる可能性があるセキュリティ侵害のリスクを軽減する際に役立ちます。

Warehouse mobile app を使用するには、各デバイスに証明書が保存されている必要があります。 デバイスの管理に Intune を使用している場合は Microsoft intune での認証に証明書を使用する に記載の指示や詳細情報をご参照ください。

目標は、ConnectionsJson ファイルで指定された拇印を持つ個人情報交換 (PFX) 証明書を各ターゲット デバイスに転送することです。 この目標を達成するために、このソリューションではインポートされた公開キー暗号化標準 (PKCS) 証明書構成プロファイルを使用します。これにより、同じ証明書をデバイス間で配信できるようになります。

証明書の作成とインポート

次のサブセクションでは、必要な証明書の作成、必要なツールの設定、および証明書を Microsoft Intune 用の証明書コネクタにインポートするプロセスについて説明します。

自己署名 PFX 証明書を作成する

Windows Server 認証局 (認証局のインストール を参照) または PowerShell (New-SelfSignedCertificate を参照) を使用して、自己署名の PFX 証明書 (.pfx ファイル) を取得します。 ソースに関係なく、証明書をエクスポートするときは、必ず秘密キーを含めて、パスワードで保護してください。

Microsoft Entra ID で PFXImport PowerShell のアプリ登録を作成します

以下の手順に従って、PFXImport PowerShell のアプリ登録を Microsoft Entra ID で作成してください。

- Azure へサインインします。

- ホーム ページから、 管理 Microsoft Entra ID に移動します。

- ナビゲーション ウィンドウで、アプリ登録 を選択します。

- ツール バーで 新規登録 を選択します。

- アプリケーションを登録する ページで、次のフィールドを設定します:

- 名前 – 名前を入力します。

- サポートされているアカウントの種類 – 新しいアプリケーションを使用できるユーザーを指定します。

- リダイレクト URI – このフィールドは空白のままにします。

- 登録 を選択します。

- 新しいアプリの登録が開きます。 証明書 & シークレット タブの クライアント シークレット タブで、新しいクライアント シークレット を選択します。

- クライアント シークレットの追加 ダイアログボックスで、ニーズに合った有効期限を選択し、追加 を選択します。

- 証明書 & シークレット タブに、新しいクライアント シークレットの詳細が表示されるようになりました。 詳細は一度だけ表示され、ページが再読み込みされると非表示になります。 そのため、この時点でコピーする必要があります。 値 の値をコピーし、テキスト ファイルに貼り付けます。 この値は、後で 証明書コネクタ マシンをセットアップする ときに必要になります。

- 認証 タブで、プラットフォームの追加 を選択します。

- プラットフォームの構成 ダイアログ ボックスで、モバイル アプリケーションとデスクトップ アプリケーション タイルを選択します。

- デスクトップ + デバイスの構成 ダイアログ ボックスで、使用する各リダイレクト URL のチェックボックスをオンにします。 (すべてを選択できます) 次に、構成 を選択します。

- 概要 タブで、 アプリケーション (クライアント) ID と ディレクトリ (テナント) ID 値を取得し、以前にクライアント シークレット値を貼り付けたテキスト ファイルに貼り付けます。 これらの値は、後で 証明書コネクタ マシンをセットアップする ときに必要になります。

PFXImport プロジェクトをダウンロードしてビルドする

PFXImport プロジェクトは、PFX 証明書を Intune にインポートするための PowerShell コマンドレットで構成されています。 これらのコマンドレットは、ワークフローに合わせて変更および調整できます。 詳細については、Intune で電子メールに署名して暗号化するための S/MIME の概要 を参照してください。

以下の手順に従って、PFXImport プロジェクトをダウンロードしてビルドしてください。

GitHub の PFXImport PowerShell プロジェクト にアクセスし、プロジェクトをダウンロードします。

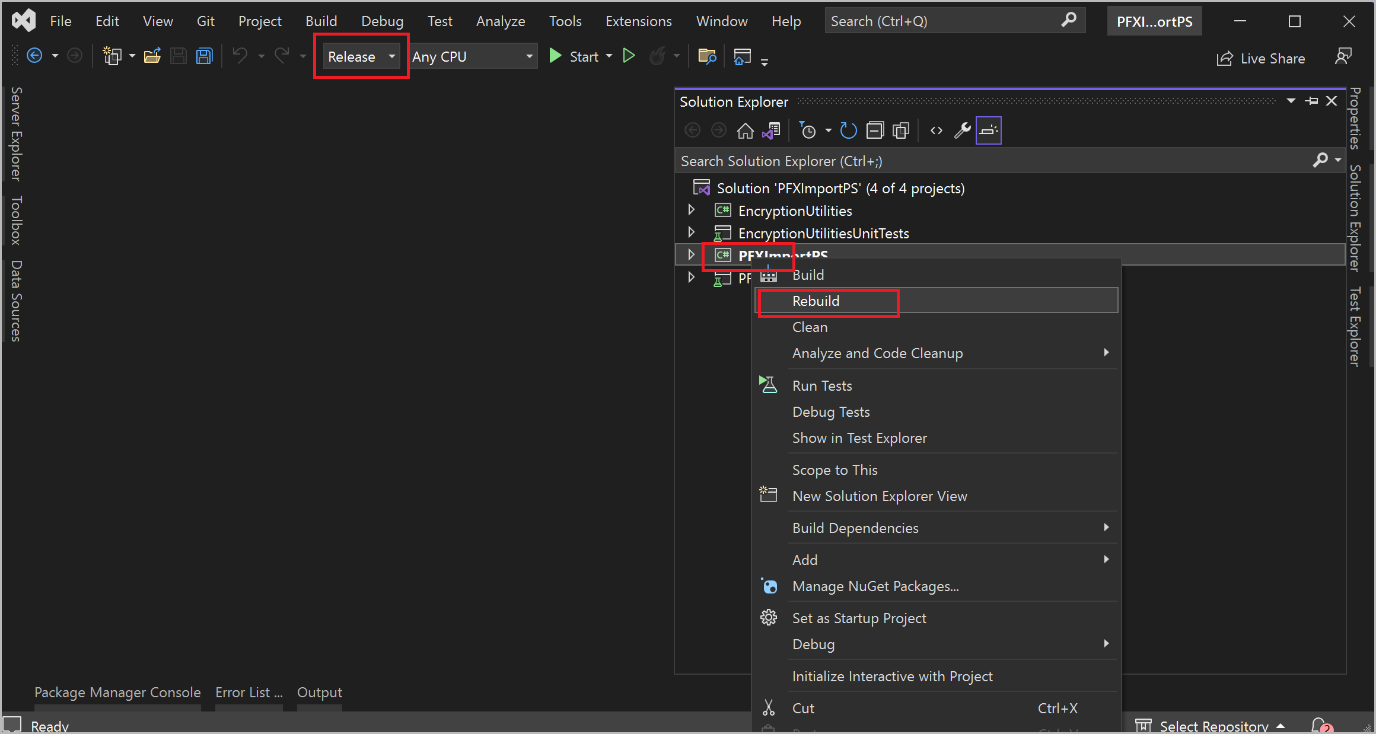

Visual Studio 2022 を開き、GitHub からダウンロードした PFXImportPS.sln ファイルを開きます。 リリース モードに切り替え、プロジェクトをビルド (またはリビルド) します。 詳細については、Intune でインポートされた PKCS 証明書を構成して使用する を参照してください。

証明書コネクタ用の専用マシンをセットアップする

以下の手順に従って、認証コネクタの専用マシンをセットアップしてください。

Microsoft Intune 用認証コネクタを実行するように指定したマシンにログインします。

自己署名 PFX 証明書の作成 セクションで作成した自己署名 PFX 証明書を 認証コネクタマシンにコピーします。

PFXImport プロジェクトのダウンロード とビルド セクションでビルドした PFXImport プロジェクトバイナリを 証コネクタ マシンにコピーし、以下のフォルダに保存します:

~\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release

リリース フォルダーで、 IntunePfxImport.psd1 ファイルを開き、次の変数の値を編集します:

- ClientId – Azure アプリ登録のクライアント ID に値を設定します。

- ClientSecret – Azure アプリ登録のクライアント シークレットに値を設定します。

- TenantId – Azure アプリ登録のテナント ID に値を設定します。 クライアント シークレットを使用する場合、この変数は必須です。

Microsoft Endpoint Manager 管理センターにサインインします。

テナント管理 > コネクタとトークン に移動します。

証明書コネクタ タブのツールバーで、追加 を選択します。

証明書コネクタのインストール ダイアログ ボックスで、証明書コネクタのリンクを選択して IntuneCertificateConnector.exe ファイルをダウンロードします。 このファイルは、証明書コネクタのインストーラーです。

IntuneCertificateConnector.exe ファイルを指定された証明書コネクタ マシンに転送します。 次にファイルを実行し、画面の指示に従います。 インストール プロセス中に、必ず選択してください PKCS インポートされた証明書 チェックボックスを選択します。

Microsoft Entra ID アカウントに管理ユーザーとしてサインインします。 認証コネクタが正常にインストールされると、エンドポイント マネージャーページに緑色のチェックマークが表示されます。 詳細については、Microsoft Intune の証明書コネクタをインストールする を参照してください。

PFX 証明書認証コネクタにインポートします

次の手順に従って、PFX 証明書を証明書コネクタ マシンにインポートし、証明書をユーザーに配布できるようにします。

Microsoft Intune 用認証コネクタを実行するように指定したマシンにログインします。

PowerShell ターミナルを管理者として実行します。

ターミナルで PFXImportPowershell リリースフォルダに移動します:

~\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release

以下のコマンドをこの順番で実行します:

Import-Module .\\IntunePfxImport.psd1Set-IntuneAuthenticationToken -AdminUserName "<AdminUserName>"Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"$SecureFilePassword = ConvertTo-SecureString -String "<PFXCertificatePassword>" -AsPlainText -Force$UserPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<PFXCertificatePathAndFile>" $SecureFilePassword "<EndUserName>" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Import-IntuneUserPfxCertificate -CertificateList $UserPFXObject

以下は、コマンドのプレースホルダーについての説明です:

- <AdminUserName> – 管理者ユーザーのユーザー名 (通常は電子メールアドレス)。

- <PFXCertificatePassword> – PFX ファイルのパスワード。

- <PFXCertificatePathAndFile> – PFX ファイルの完全なフォルダ パス (ドライブ レターを含む) とファイル名。

- <エンド ユーザー名> – システムが証明書を配信するユーザーのユーザー名 (通常は電子メール アドレス)。

証明書をさらに多くのユーザーに配信するには、追加のユーザーごとに 5 番目と 6 番目のコマンドを繰り返し、ユーザーのサインイン情報を含めます。

以下のコマンドを実行し、結果を検証します。

Get-IntuneUserPfxCertificate -UserList "<EndUserName>"

詳細については、 GitHub の PFXImport PowerShell プロジェクト を参照してください。

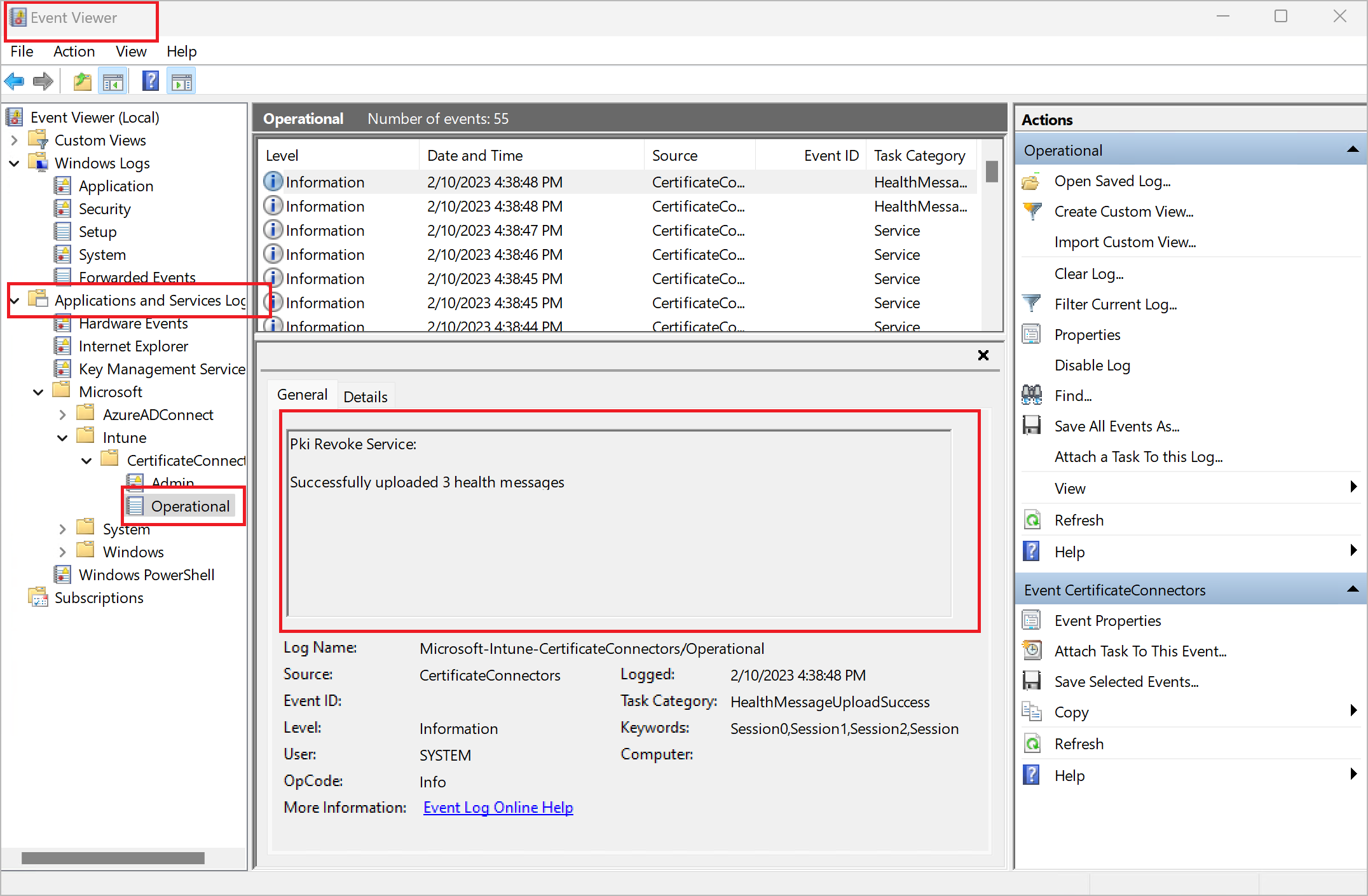

この設定をトラブルシューティングするには、以下の手順に従って、Windows イベントビューアを使用して CertificateConnectors ログを確認します。

- Windows の スタート メニューを開き、検索フォームに イベント ビューア と入力し、結果リストから イベント ビューア アプリを選択する。

- イベント ビューアのナビゲーション パネルで次の項目を選択します: アプリケーションとサービス ログ > Microsoft > Intune > CertificateConnectors > 運用。

- 表示されたイベントをレビューします。 イベントを選択すると、そのイベントの詳細が表示されます。

構成プロファイルを作成して証明書をエンドデバイスにプッシュする

構成プロファイルを使用すると、Microsoft エンドポイント マネージャーが証明書やその他の設定を組織内のデバイスにプッシュできるようになります。 (詳細については、Microsoft Intuneでデバイス プロファイルを作成する を参照してください。)

重要

残念ながら、iOS の Warehouse mobile app は現在、Intune を通じて配信される証明書を受け入れることができません。 そのため、証明書を (iCloud などを通じて) 手動で iOS デバイスに転送し、Warehouse Management アプリを使用してインポート する必要があります。 iOS デバイスのみをサポートする場合は、次の手順を省略できます。

次の手順に従って、サポートするモバイル プラットフォームごとに構成プロファイルを作成します。 (プロセスはすべてのプラットフォームでほぼ同じです。)

- Microsoft Endpoint Manager 管理センターにサインインします。

- ナビゲーションで、デバイス を選択し、セットアップするプラットフォーム (Windows、 iOS/iPadOS、または Android) を選択します。

- ツールバーの 構成プロファイル タブで、 プロファイルの作成 を選択します。

- プロファイルの作成 ダイアログ ボックスで必要な設定は、選択したプラットフォームによって異なります。

- Windows – プラットフォーム フィールドを Windows 10以降 に設定し、プロファイル タイプ フィールドを テンプレートに入力し、PKCS インポートされた証明書 という名前のテンプレートを選択します。

- iOS/iPadOS – プロファイルの種類 フィールドを テンプレートに設定し、PKCS インポートされた証明書 という名前のテンプレート。

- Android – プラットフォーム フィールドを Android エンタープライズ に設定し、プロファイル タイプ フィールドを PKCS にインポートされた証明書 に設定します。

- 作成 を選択してプロファイルを作成し、ダイアログ ボックスを閉じます。

- PKCS インポート証明書 ページの 基本 タブで、証明書の名前と説明を入力します。

- 次へ を選択して続行します。

- 構成設定 タブで、次のフィールドを設定します:

- 使用目的 – S/MIME 暗号化 を選択します。

- キー ストレージ プロバイダー (KSP) – Windows プラットフォーム用のプロファイルを作成している場合は、ソフトウェア KSP に登録 を選択します。 この設定は他のプラットフォームでは使用できません。

- 次へ を選択して続行します。

- 割り当て タブで、現在のプロファイルを適用するユーザー グループやデバイスを選択します。

- 完了したら、次へ を選択して続行します。

- 確認 + 保存 タブで、設定を確認します。 正しいと思われる場合は、作成 を選択して認証を作成します。

証明書が配布されたことを確認する

証明書システムが完全に構成され、必要な構成プロファイルを作成した後は、プロファイルのパフォーマンスを確認し、証明書が期待どおりに配布されていることを確認できます。 Microsoft エンドポイント マネージャー 管理センターで構成プロファイルのパフォーマンスを監視するには、次の手順に従います:

- Microsoft Endpoint Manager 管理センターにサインインします。

- デバイス > 構成プロファイル に移動します。

- 構成プロファイル ページで、確認するプロファイルを選択します。

- 選択したプロファイルの詳細が開きます。 ここから、すでに証明書を受信したデバイスの数、エラーが発生したかどうか、その他の詳細の概要を取得できます。

証明書が正しく配布されていることを確認するもう 1 つの方法は、エンド デバイスを検査することです。 デバイスのタイプに応じて、次のいずれかの手順に従って証明書を確認できます。

- Android デバイスの場合: 自分の証明書 などのアプリをインストールして、インストールされている証明書を表示できます。 Intune から配布された証明書にアクセスするには、自分の証明書 アプリ自体も Intune によってインストールされ、同じ仕事用プロファイルを使用する必要があります。

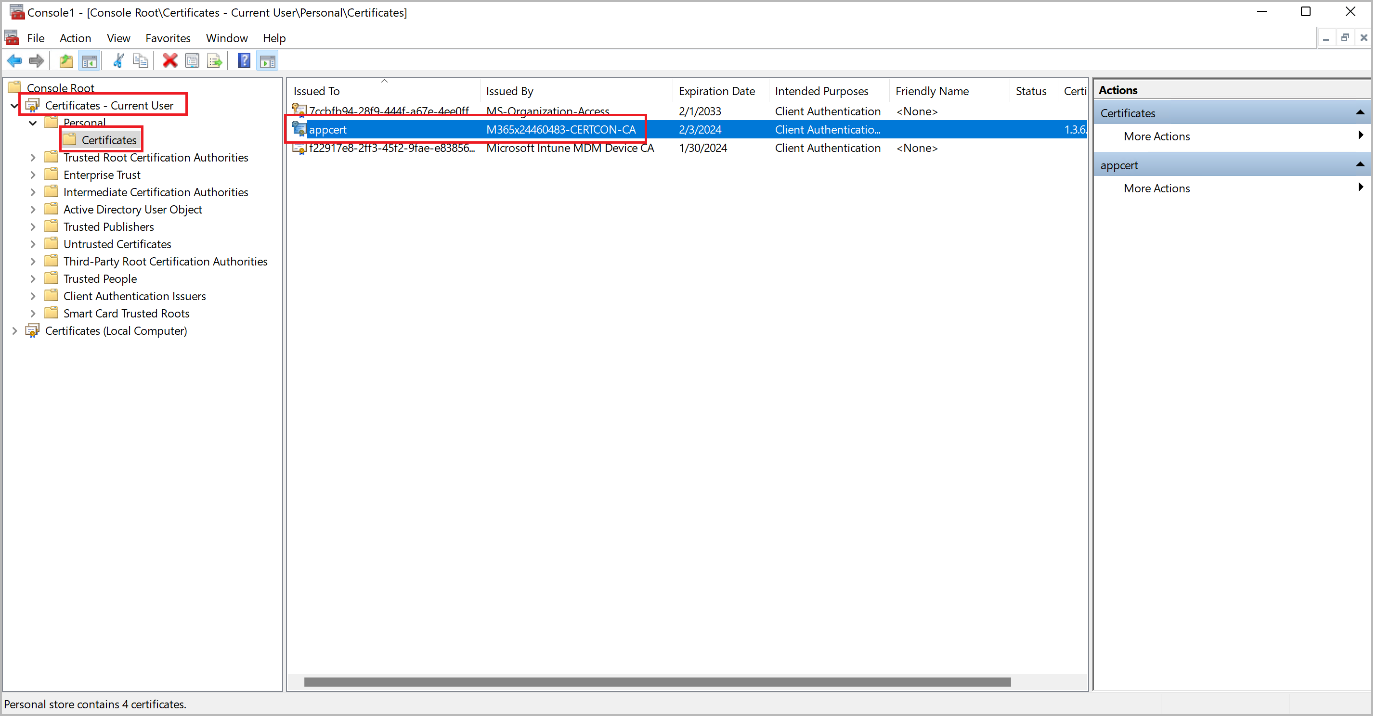

- Windows デバイスの場合: Windows スタート メニューを開き、ユーザー証明書の管理 に入力します。検索フォームをクリックし、結果リストで ユーザー証明書の管理 を選択して証明書マネージャーを開きます。 証明書マネージャで、ナビゲーションペインの 証明書 - 現在のユーザー > 個人 > 証明書 を展開して証明書を表示し、期待する証明書が到着したかどうかを確認します。

Intune でデバイスを登録する

Intune を使用して管理する各デバイスは、システムに 登録する 必要があります。 登録には、Intune への登録と、セキュリティのための組織ポリシーの適用が含まれます。 ポータル サイト アプリは複数のデバイスでアクセスでき、デバイスとプラットフォームの種類に応じてデバイスを登録するために使用できます。 登録プログラムでは、職場または学校のリソースへのアクセスが提供されます。

Android と iOS デバイス

Android または iOS デバイスを登録するには、そのデバイスに Intune Company Portal アプリ をインストールします。 次に、ローカル ユーザーは、会社アカウントを使用してポータル サイト アプリにログインする必要があります。

Windows デバイス

Windows デバイスを登録するにはいくつかの方法があります。 たとえば、Intune Company Portal アプリ をインストールすることができます。 会社ポータル アプリの設定方法や、その他のオプションの使用方法については、Intune に Windows 10/11 デバイスを登録する をご覧ください、