マルチテナント ユーザー管理の一般的なソリューション

この記事は、Microsoft Entra マルチテナント環境でユーザー ライフサイクル管理の構成、提供を行うためのガイダンスを提供するシリーズ記事の第 4 回目です。 シリーズ記事の次回以降は、下記のとおり、さらに詳しい情報について説明します。

- 「マルチテナント ユーザー管理の概要」がシリーズの最初の記事です。

- 「マルチテナント ユーザー管理のシナリオ」では、マルチテナント ユーザー管理機能を使用できる 3 つのシナリオ (エンド ユーザーによる実施、スクリプト化、自動化) について説明します。

- 「マルチテナント ユーザー管理に関する一般的な考慮事項」では、テナント間同期、ディレクトリ オブジェクト、Microsoft Entra 条件付きアクセス、追加のアクセス制御、Office 365 に関する考慮事項のガイダンスを提供します。

このガイダンスは、ユーザー ライフサイクル管理で整合性のとれた状態を実現するのに役立ちます。 ライフサイクル管理には、Microsoft Entra B2B コラボレーション (B2B) やテナント間同期を含む使用可能な Azure ツールを用いた、テナント間のユーザー プロビジョニング、ユーザー管理、ユーザー プロビジョニング解除が含まれます。

Microsoft では、できる限りシングル テナントを選ぶことをお勧めしています。 ご自分のシナリオでシングル テナントが機能しない場合は、Microsoft のお客様がこれらの課題に対して正常に実装した次のソリューションを参照してください。

- テナント間での自動ユーザー ライフサイクル管理とリソース割り当て

- テナント間でのオンプレミス アプリの共有

テナント間での自動ユーザー ライフサイクル管理とリソース割り当て

以前は密接なビジネス関係を持っていた競合他社をお客様が獲得するとします。 各組織は、会社の ID を維持したいと考えています。

現在の状態

現在、組織は互いにメール連絡先オブジェクトとしてユーザーを同期し、互いにディレクトリに表示しています。 各リソース テナントでは、他のテナント内のすべてのユーザーに対してメール連絡先オブジェクトが有効になっています。 テナント間では、アプリケーションにアクセスできません。

目標

お客様には次の目標があります。

- 各組織の GAL にすべてのユーザーを表示する。

- ホーム テナントのユーザー アカウント ライフサイクルの変更は、リソース テナント GAL に自動的に反映されます。

- ホーム テナントの属性の変更 (部署、名前、簡易メール転送プロトコル (SMTP) アドレスなど) が、リソース テナント GAL とホーム GAL に自動的に反映される。

- ユーザーは、リソース テナント内のアプリケーションとリソースにアクセスできます。

- ユーザーは、リソースへのアクセス要求をセルフサービスで実行できます。

ソリューションのアーキテクチャ

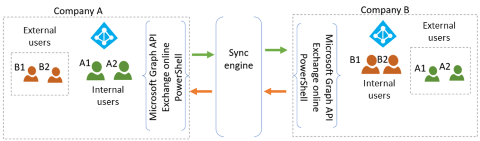

組織は、ポイント対ポイント アーキテクチャを、Microsoft Identity Manager (MIM) などの同期エンジンで使用します。 次の図は、このソリューションのポイント対ポイント アーキテクチャの例を示しています。

各テナント管理者は、ユーザー オブジェクトを作成するために次の手順を実行します。

- ユーザー データベースが最新の情報に更新されている必要があります。

- MIM をデプロイして構成する。

- 既存の連絡先オブジェクトにアドレスを指定します。

- 他のテナントの内部メンバー ユーザーに対して、外部メンバー ユーザー オブジェクトを作成します。

- ユーザー オブジェクト属性を同期します。

- エンタイトルメント管理アクセス パッケージをデプロイして構成します。

- 共有するリソース。

- 有効期限とアクセス レビュー ポリシー。

テナント間でのオンプレミス アプリの共有

複数のピア組織を持つお客様は、テナントの 1 つからオンプレミスのアプリケーションを共有する必要があります。

現在の状態

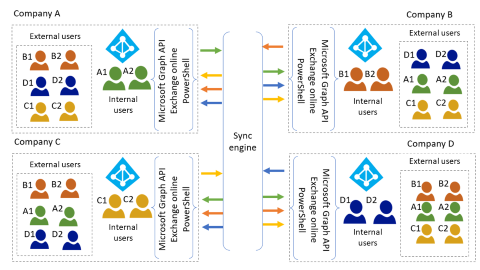

ピア組織がメッシュ トポロジで外部ユーザーを同期し、テナント間でクラウド アプリケーションへのリソース割り当てを有効にします。 お客様は、次の機能を提供しています。

- Microsoft Entra ID でのアプリケーションの共有。

- ホーム テナント上のリソース テナントでの自動ユーザー ライフサイクル管理 (追加、変更、削除の反映)。

次の図は、A 社の内部ユーザーのみが A 社のオンプレミス アプリにアクセスするという、このシナリオを示しています。

目標

現在の機能と共に、次の機能を提供したいと考えています。

- 外部ユーザーに対して、A 社のオンプレミス リソースへのアクセスを提供する。

- Security Assertion Markup Language (SAML) 認証を使用するアプリ。

- 統合 Windows 認証と Kerberos 認証を使用するアプリ。

ソリューションのアーキテクチャ

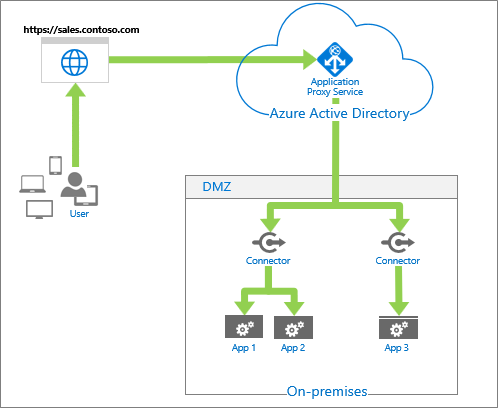

A 社は、次の図に示すように、Azure アプリケーション プロキシを使用して、社内ユーザー向けのオンプレミス アプリにシングル サインオン (SSO) を提供しています。

図のタイトル: Azure アプリケーション プロキシ アーキテクチャ ソリューション。 左上の https://sales.constoso.com というラベルのボックスには、Web サイトを表す地球アイコンが含まれています。 その下には、ユーザーを表すアイコンのグループが表示され、ユーザーから Web サイトへ矢印で接続されています。 右上の [Microsoft Entra ID] というラベルのクラウドのシェイプには、[アプリケーション プロキシ サービス] というラベルのアイコンが含まれています。 Web サイトからクラウド シェイプへ矢印で接続されています。 右下の [DMZ] というラベルのボックスには、[オンプレミス] というサブタイトルが付いています。 クラウド シェイプから [DMZ] ボックスへ矢印で接続され、[コネクタ] というラベルのアイコンを指すように 2 つに分かれています。 左側の [コネクタ] アイコンの下では、矢印が下向きになり、[アプリ 1] と [アプリ 2] というラベルのアイコンを指すように 2 つに分かれています。 右側の [コネクタ] アイコンの下では、矢印が下向きになり、[アプリ 3] というラベルのアイコンを指しています。

テナント A の管理者は、次の手順を実行して、外部ユーザーが同じオンプレミス アプリケーションにアクセスできるようにします。

- SAML アプリへのアクセスを構成します。

- 他のアプリケーションに対するアクセスを構成します。

- MIM または PowerShell を使用して、オンプレミス ユーザーを作成します。

次の記事では、B2B コラボレーションに関する追加の情報が提供されています。

- Microsoft Entra ID の B2B ユーザーに対するオンプレミス リソースへのアクセス権の付与に関する記事では、B2B ユーザーにオンプレミス アプリへのアクセス権を提供する方法について説明します。

- 「 Microsoft Entra のハイブリッド組織向けの B2B コラボレーション」では、外部パートナーに組織内のアプリやリソースへのアクセス権を付与する方法について説明します。

次のステップ

- 「マルチテナント ユーザー管理の概要」は、Microsoft Entra マルチテナント環境でユーザー ライフサイクル管理の構成と提供を行うためのガイダンスを提供するこのシリーズ記事の第 1 回目です。

- 「マルチテナント ユーザー管理のシナリオ」では、マルチテナント ユーザー管理機能を使用できる 3 つのシナリオ (エンド ユーザーによる実施、スクリプト化、自動化) について説明します。

- 「マルチテナント ユーザー管理に関する一般的な考慮事項」では、テナント間同期、ディレクトリ オブジェクト、Microsoft Entra 条件付きアクセス、追加のアクセス制御、Office 365 に関する考慮事項のガイダンスを提供します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示