Microsoft Entra 外部 ID の概要

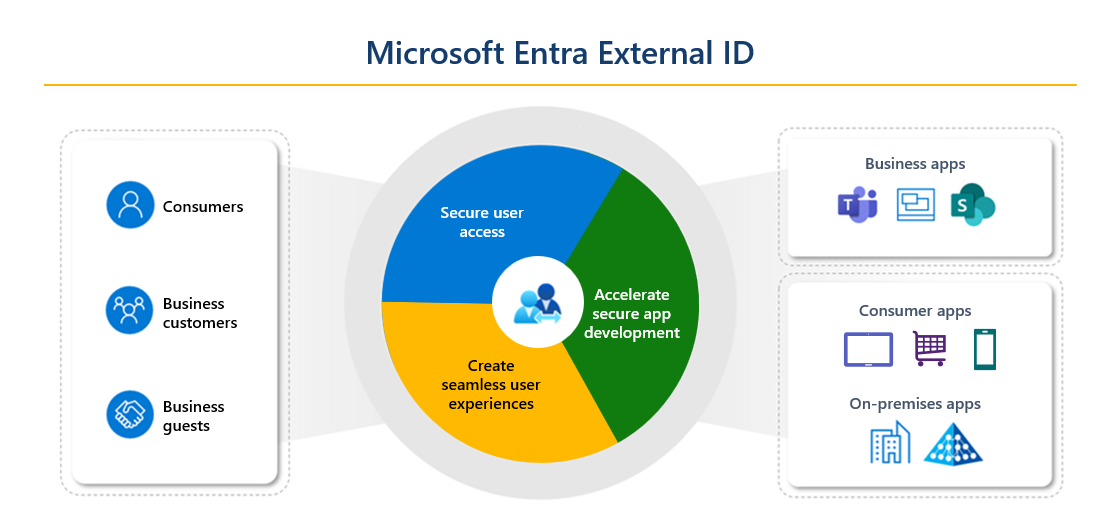

Microsoft Entra 外部 ID は、組織外のユーザーと連携するための強力なソリューションを組み合わせます。 外部 ID 機能を使用すると、外部 ID がアプリとリソースに安全にアクセスできるようにすることができます。 外部パートナー、コンシューマー、ビジネス顧客のいずれと連携している場合でも、ユーザーは自分の ID を持ち込むことができます。 これらの ID は、企業または政府が発行したアカウントから、Google や Facebook などのソーシャル ID プロバイダーまで多岐に渡ります。

次のシナリオは、Microsoft Entra 外部 ID のスコープ内に含まれます。

コンシューマー アプリを作成している組織または開発者の場合は、外部 ID を使用して、認証と顧客 ID とアクセス管理 (CIAM) をすばやくアプリケーションに追加します。 アプリを登録し、カスタマイズされたサインイン エクスペリエンスを作成し、"外部" 構成の Microsoft Entra テナントでアプリ ユーザーを 管理します。 このテナントは、従業員や組織のリソースとは別です。

従業員がビジネス パートナーやゲストと共同作業できるようにする場合は、B2B コラボレーションに外部 ID を使用します。 招待またはセルフサービス サインアップを使用して、エンタープライズ アプリへの安全なアクセスを許可します。 従業員と組織のリソースを含む Microsoft Entra テナント ("ワークフォース" 構成のテナント) に対してゲストが持つアクセス レベルを決定します。

Microsoft Entra 外部 ID は、認証と CIAM を必要とするコンシューマー指向のアプリ開発者と、セキュリティで保護された B2B コラボレーションを求める企業の両方に柔軟なソリューションです。

コンシューマーおよびビジネス顧客向けのアプリをセキュリティで保護する

組織や開発者は、コンシューマーやビジネス顧客にアプリを発行するときに、外部テナントの外部 ID を CIAM ソリューションとして使用できます。 "外部" 構成で個別の Microsoft Entra テナントを作成できます。これにより、従業員とは別にアプリとユーザー アカウントを管理できます。 このテナント内では、次のようにカスタム ブランドのサインアップ エクスペリエンスとユーザー管理機能を簡単に構成できます。

セルフサービス登録フローを設定し、顧客が従う一連のサインアップ手順と、使用できるサインイン方法 (メールとパスワード、ワンタイム パスコード、Google や Facebook のソーシャル アカウントなど) を定義します。

テナントの [会社のブランド化] 設定を構成して、アプリにサインインしているユーザーのカスタム外観を作成します。 これらの設定を使用すると、独自の背景画像、色、会社のロゴ、テキストを追加して、アプリ全体のサインイン エクスペリエンスをカスタマイズできます。

一連の組み込みユーザー属性から選択するか、独自のカスタム属性を追加することで、サインアップ時に顧客から情報を収集します。

ユーザー アクティビティとエンゲージメント データを分析して、戦略的な意思決定を支援し、ビジネスの成長を促進できる貴重な分析情報を明らかにします。

外部 ID を使用すると、顧客は既に持っている ID でサインインできます。 顧客がアプリケーションを使用するときにサインアップおよびサインインする方法をカスタマイズおよび制御できます。 これらの CIAM 機能は 外部 ID に組み込まれているため、セキュリティ、コンプライアンス、スケーラビリティの強化などの Microsoft Entra プラットフォーム機能の利点も得られます。

詳細については、外部テナントでの Microsoft Entra 外部 ID の概要に関するページを参照してください。

ビジネス ゲストとコラボレーションする

外部 ID B2B コラボレーションを使用すると、従業員は外部のビジネス パートナーと共同作業を行うことができます。 自身の資格情報を使用して Microsoft Entra 組織にサインインするように任意のユーザーを招待して、自分が共有したいアプリやリソースにそのユーザーがアクセスできるようにすることができます。 ビジネスゲストが Office 365 アプリ、サービスとしてのソフトウェア (SaaS) アプリ、およびラインオブビジネス アプリケーションにアクセスする必要がある場合は、B2B コラボレーションを使用します。 ビジネス ゲストに関連付けられている資格情報はありません。 代わりに、ホーム組織または ID プロバイダーで認証を行った後、組織はユーザーのゲスト コラボレーションの資格を確認します。

コラボレーションのためにビジネス ゲストを組織に追加するには、さまざまな方法があります。

ユーザーをコラボレーションに招待するには Microsoft Entra アカウント、Microsoft アカウント、または有効にするソーシャル ID (Google など) を使用します。 管理者は、Microsoft Entra 管理センターまたは PowerShell を使用して、ユーザーを共同作業に招待できます。 ユーザーは、職場、学校などのメール アカウントによる単純な引き換えプロセスを使用して、共有リソースにサインインします。

セルフサービス サインアップ ユーザー フローを使用して、ゲストがアプリケーション自体にサインアップできます。 このエクスペリエンスは、職場、学校、またはソーシャル ID (Google や Facebook など) によるサインアップを許可するようにカスタマイズできます。 サインアップ プロセスでユーザーに関する情報を収集することもできます。

Microsoft Entra エンタイトルメント管理を使用します。これは、アクセス要求ワークフロー、アクセス割り当て、レビュー、および失効処理を自動化することで、外部ユーザーの ID とアクセスを大規模に管理できる ID ガバナンス機能です。

ビジネス ゲストのユーザー オブジェクトは、従業員と同じディレクトリに作成されます。 このユーザー オブジェクトは、ディレクトリ内の他のユーザー オブジェクトのように管理し、グループに追加することができます。 (認証用に) ユーザー オブジェクトにアクセス許可を割り当てながら、既存の資格情報 (認証用) を使用することができます。

テナント間アクセス設定は、他の Microsoft Entra 組織とのコラボレーションおよび Microsoft Azure クラウド間のコラボレーションを管理するために使用できます。 Azure AD 以外の外部ユーザーや組織とのコラボレーションの場合は、外部コラボレーション設定を使用します。

"ワークフォース" テナントと "外部" テナントとは

"テナント" は、登録されたアプリやユーザーのディレクトリなど、組織のリソースを含む Microsoft Entra ID の専用の信頼できるインスタンスです。 テナントを構成するには、組織がテナントを使用する方法と管理するリソースに応じて、次の 2 つの方法があります。

- ワークフォース テナントの構成は、従業員、内部ビジネス アプリ、およびその他の組織リソースを含む標準の Microsoft Entra テナントです。 ワークフォース テナントでは、内部ユーザーは B2B コラボレーションを使用して外部のビジネス パートナーやゲストと共同作業できます。

- 外部テナント構成は、コンシューマーまたはビジネスユーザーに発行するアプリ専用に使用されます。 この特別なテナントは、標準の Microsoft Entra テナント モデルに従いますが、コンシューマー シナリオ用に構成されています。 アプリの登録と、コンシューマーアカウントまたは顧客アカウントのディレクトリが含まれます。

詳細については、「Microsoft Entra 外部 ID のワークフォースと外部テナントの構成」を参照してください。

外部 ID の機能セットの比較

次の表は、外部 ID で有効にできるシナリオを比較したものです。

| ワークフォース テナントの外部 ID | 外部テナントの外部 ID | |

|---|---|---|

| 主要なシナリオ | 従業員がビジネス ゲストと共同作業できるようにします。 ゲストが優先 ID を使用して、Microsoft Entra 組織内のリソースにサインインできるようにします。 Microsoft アプリケーションまたは独自のアプリケーション (SaaS アプリ、カスタム開発アプリなど) へのアクセスを提供します。 "例": 外部ユーザーを Microsoft アプリにサインインするか、Teams 内でゲスト メンバーになるよう招待します。 |

ID エクスペリエンスのために外部 ID を使用して、外部コンシューマーとビジネス 顧客にアプリを発行します。 最新の SaaS または独自に開発したアプリケーション (ファーストパーティの Microsoft アプリ以外) の ID とアクセスの管理を提供します。 "例": コンシューマー モバイル アプリのユーザー向けにカスタマイズされたサインイン エクスペリエンスを作成し、アプリの使用状況を監視します。 |

| 対象者 | サプライヤー、パートナー、ベンダーなどの外部組織のビジネス パートナーとの共同作業。 これらのユーザーは、Microsoft Entra ID またはマネージド ID を持っている場合と持っていない場合があります。 | アプリのコンシューマーとビジネス ユーザー。 これらのユーザーは、外部アプリとユーザー用に構成された Microsoft Entra テナントで管理されます。 |

| ユーザー管理 | B2B コラボレーション ユーザーは、従業員と同じワークフォース テナントで管理されますが、通常はゲスト ユーザーとして注釈が付けられます。 ゲスト ユーザーは、従業員と同じように管理したり、同じグループに追加したりできます。 テナント間のアクセス設定を使用して、B2B コラボレーションにアクセスできるユーザーを特定できます。 | アプリ ユーザーは、アプリケーションのコンシューマー向けに作成した外部テナントで管理されます。 外部テナントのユーザーには、従業員テナントのユーザーとは異なる既定のアクセス許可があります。 これらは、組織の従業員ディレクトリとは別に、外部テナントで管理されます。 |

| シングル サインオン (SSO) | すべての Microsoft Entra 接続アプリへの SSO がサポートされています。 たとえば、Microsoft 365 またはオンプレミスのアプリケーションや、Salesforce、Workday などの SaaS アプリへのアクセスを提供できます。 | 外部テナントに登録されているアプリへの SSO がサポートされています。 Microsoft 365 やその他の Microsoft SaaS アプリへの SSO はサポートされていません。 |

| 会社のブランド | 認証エクスペリエンスの既定の状態は、Microsoft のルック アンド フィールです。 管理者は、会社のブランドを使用してゲスト サインイン エクスペリエンスをカスタマイズできます。 | 外部テナントの既定のブランド化はニュートラルであり、既存の Microsoft ブランドは含まれません。 管理者は、組織またはアプリケーションごとにブランドをカスタマイズできます。 詳細情報。 |

| Microsoft クラウド設定 | サポートされています。 | 該当なし。 |

| エンタイトルメント管理 | サポートされています。 | 該当なし。 |

関連テクノロジ

外部のユーザーおよび組織とのコラボレーションに関連する Microsoft Entra テクノロジがいくつかあります。 外部 ID コラボレーション モデルを設計する際には、これらのその他の機能を検討してください。

B2B 直接接続

B2B 直接接続を使用すると、他の Microsoft Entra 組織との双方向の信頼関係を作成して、Teams Connect 共有チャネル機能を有効にすることができます。 この機能を使用すると、ユーザーはチャット、通話、ファイル共有、アプリ共有のために Teams 共有チャネルにシームレスにサインインできます。 2 つの組織が相互に B2B 直接接続を有効にした場合、ユーザーはホーム組織で認証を行い、アクセスのためにリソース組織からトークンを受け取ります。 B2B コラボレーションとは異なり、B2B 直接接続ユーザーはワークフォース ディレクトリにゲストとして追加されません。 Microsoft Entra External ID での B2B 直接接続の詳細については、こちらを参照してください。

外部組織との B2B 直接接続を設定すると、次の Teams 共有チャネル機能が利用可能になります。

Teams 内では、共有チャネル所有者は、外部組織の許可されたユーザーを検索して、共有チャネルに追加できます。

外部ユーザーは、組織を切り替えたり、別のアカウントでサインインしたりせずに、Teams 共有チャネルにアクセスできます。 Teams 内から、外部ユーザーは [ファイル] タブからファイルやアプリにアクセスできます。共有チャネルのポリシーによって、ユーザーのアクセスが決まります。

クロステナント アクセス設定を使用して、他の Microsoft Entra 組織との信頼関係を管理し、B2B 直接接続の受信と送信のポリシーを定義します。

Teams 共有チャネル経由で B2B 直接接続ユーザーが利用できる、リソース、ファイル、アプリケーションの詳細については、「Microsoft Teams のチャット、チーム、チャネル、およびアプリ」を参照してください。

ライセンスと課金は、月間アクティブ ユーザー (MAU) に基づいています。 Microsoft Entra 外部 ID の課金モデルの詳細をご覧ください。

Azure Active Directory B2C

Azure Active Directory B2C (Azure AD B2C) は、顧客 ID とアクセス管理のための Microsoft のレガシ ソリューションです。 Azure AD B2C には、Azure AD B2C サービスを介して Azure portal で管理する別のコンシューマーベースのディレクトリが含まれています。 各 Azure AD B2C テナントは、他の Microsoft Entra ID テナントや Azure AD B2C テナントとは別個のもので、区別されます。 Azure AD B2C ポータルのエクスペリエンスは Microsoft Entra ID と似ていますが、Identity Experience Framework を使用してユーザー体験をカスタマイズする機能など、重要な違いがあります。

Azure AD B2C テナントと Microsoft Entra テナントの違いについて詳しくは、Azure AD B2C でサポートされる Microsoft Entra の機能に関するページを参照してください。 Azure AD B2C の構成と管理の詳細については、「Azure AD B2C のドキュメント」を参照してください。

ビジネス ゲスト サインアップ用の Microsoft Entra エンタイトルメント管理

招待する側の組織は、だれが社外のコラボレーターであり、だれ企業のリソースへのアクセスを必要としているのが事前にわからないことがあります。 招待側の組織には、組織で制御するポリシーに従ってパートナー企業のユーザーがサインアップできるようにする方法が必要です。 他の組織のユーザーがアクセスを要求できるようにするには、Microsoft Entra エンタイトルメント管理を使用 して、外部ユーザーのアクセスを管理するポリシーを構成できます。 承認されると、これらのユーザーはゲスト アカウントでプロビジョニングされ、グループ、アプリ、および SharePoint Online サイトに割り当てられます。

条件付きアクセス

組織では、MFA などの適切なアクセス制御を外部ユーザーに適用することで、条件付きアクセス ポリシーを使用してセキュリティを強化できます。

外部テナントでの条件付きアクセスと MFA

外部テナントでは、組織は Microsoft Entra 条件付きアクセス ポリシーを作成し、MFA を追加して、サインアップとサインインのユーザー フローを作成することで、顧客に MFA を適用できます。 外部テナントでは、2 つ目の要素として認証のための 2 つの方法がサポートされています。

- メール ワンタイム パスコード: ユーザーが自分のメールとパスワードでサインインすると、メールに送信されるパスコードの入力を求められます。

- SMS ベースの認証: SMS は、外部テナントのユーザーに対する MFA の第 2 要素認証方法として使用できます。 メールとパスワード、メールとワンタイム パスコード、または Google や Facebook などのソーシャル ID を使用してサインインするユーザーは、SMS を使用した 2 回目の検証を求められます。

外部テナントでの認証方法の詳細をご覧ください。

B2B コラボレーションと B2B 直接接続の条件付きアクセス

従業員テナントでは、組織は、組織のフルタイムの従業員とメンバーに対して有効にしたのと同じ方法で、外部の B2B コラボレーションおよび B2B 直接接続ユーザーに条件付きアクセス ポリシーを適用できます。 Microsoft Entra テナント間シナリオでは、条件付きアクセス ポリシーで MFA またはデバイス コンプライアンスが要求される場合、外部ユーザーのホーム組織からの MFA 要求とデバイス コンプライアンス要求を信頼できるようになりました。 信頼設定が有効になっている場合、Microsoft Entra ID では、認証時に、MFA 要求のユーザーの資格情報またはデバイス ID を確認して、ポリシーが既に満たされているかどうかを判断します。 その場合、外部ユーザーには共有リソースへのシームレスなサインオンが許可されます。 そうでない場合、ユーザーのホーム テナントで MFA またはデバイスのチャレンジが開始されます。 従業員テナントの外部ユーザーの認証フローと条件付きアクセスの詳細をご覧ください。

マルチテナント アプリケーション

サービスとしてのソフトウェア (SaaS) アプリケーションを多数の組織に提供する場合、すべての Microsoft Entra テナントからのサインインを受け入れるようにアプリケーションを構成することができます。 この構成はアプリケーションのマルチテナント化と呼ばれます。 すべての Microsoft Entra テナントのユーザーは、アプリケーションで自分のアカウントを使用することに同意すれば、そのアプリケーションにサインインできるようになります。 マルチテナント サインインを有効にする方法を、参照してください。

マルチテナント組織

マルチテナント組織は、Microsoft Entra ID の複数のインスタンスを持つ組織です。 マルチテナントにはさまざまな理由があります。 たとえば、組織は複数のクラウドや地理的境界にまたがる場合があります。

マルチテナント組織の機能により、Microsoft 365 全体でシームレスなコラボレーションが可能になります。 これにより、Microsoft Teams や Microsoft Viva Engage などのアプリケーションで、複数のテナントの組織全体で従業員のコラボレーション エクスペリエンスが向上します。

テナント間同期機能は、一方向の同期サービスであり、招待メールを受け取る、または各テナントで同意プロンプトを受け入れることなく、ユーザーがリソースにアクセスできるようにします。

マルチテナント組織とテナント間同期の詳細については、マルチテナント組織のドキュメントと機能の比較をご覧ください。

Microsoft Graph API

すべての外部 ID 機能は、次のセクションに記載されているものを除き、Microsoft Graph API を使用した自動化でもサポートされています。 詳細については、「Microsoft Graph を使用して Microsoft Entra ID とネットワーク アクセスを管理する」を参照してください。

Microsoft Graph でサポートされていない機能

| 外部 ID 機能 | サポート対象 : | オートメーションの回避策 |

|---|---|---|

| 所属する組織を特定する | 従業員テナント | テナント - Azure Resource Manager API を一覧表示します。 Teams 共有チャネルと B2B 直接接続の場合は、Get tenantReferences Microsoft Graph API を使用します。 |

B2B コラボレーション用の Microsoft Entra Microsoft Graph API

テナント間アクセス設定 API: Microsoft Graph のテナント間アクセス API を使用すると、Azure portal で構成できる同じ B2B コラボレーションポリシーと B2B 直接接続ポリシーをプログラムで作成できます。 これらの API を使用して、受信コラボレーションと送信コラボレーションのポリシーを設定できます。 たとえば、すべてのユーザーの機能を既定で許可またはブロックし、特定の組織、グループ、ユーザー、アプリケーションへのアクセスを制限できます。 API を使用すると、他の Microsoft Entra 組織から多要素認証 (MFA) とデバイス要求 (準拠クレームと Microsoft Entra ハイブリッド参加済み要求) を受け入れることもできます。

B2B コラボレーション招待マネージャー: Microsoft Graph の招待マネージャー API は、ビジネス ゲスト向けに独自のオンボード エクスペリエンスを構築するために使用できます。 [招待 API の作成] を使用して、たとえば、カスタマイズされた招待メールを B2B ユーザーに自動的に送信することができます。 また、アプリは、作成応答で返された inviteRedeemUrl を使用して、(選択した通信メカニズムを介して) 招待するユーザーに対して独自の招待状を作成できます。