グローバル セキュア アクセス Web コンテンツ フィルタリングを構成する方法

Web コンテンツのフィルター処理を使用すると、Web サイトの分類に基づいて、組織の詳細なインターネット アクセス制御を実装できます。

Microsoft Entra Internet Access の最初の Secure Web Gateway (SWG) 機能には、ドメイン名に基づく Web コンテンツのフィルター処理が含まれます。 Microsoft では、詳細なフィルター ポリシーを Microsoft Entra ID と Microsoft Entra 条件付きアクセスと統合しています。その結果、ユーザーとコンテキストに対応し、管理が容易なフィルター ポリシーを実現できます。

Web フィルター機能は現在、ユーザーとコンテキストに対応した完全修飾ドメイン名 (FQDN) ベースの Web カテゴリ フィルター処理と FQDN フィルター処理に限定されています。

前提条件

グローバル セキュア アクセス機能を操作する管理者は、実行するタスクに応じて、次のロールの割り当ての 1 つ以上を持っている必要があります。

- グローバル セキュア アクセス機能を管理するためのグローバル セキュア アクセス管理者ロールのロール。

- 条件付きアクセス ポリシーを作成して操作する条件付きアクセス管理者。

グローバル セキュア アクセスの概要ガイドを完了します。

エンドユーザー デバイスにグローバル セキュア アクセス クライアントをインストールします。

ネットワーク トラフィックをトンネルするには、HTTPS 経由のドメイン ネーム システム (DNS) (Secure DNS) を無効にする必要があります。 トラフィック転送プロファイルで完全修飾ドメイン名 (FQDN) の規則を使用します。 詳細については、「DoH をサポートするための DNS クライアントを構成する」を参照してください。

Chrome および Microsoft Edge で組み込みの DNS クライアントを無効にします。

ユーザー データグラム プロトコル (UDP) トラフィック (つまり QUIC) は、インターネット アクセスの現在のプレビューではサポートされていません。 ほとんどの Web サイトでは、QUIC を確立できないときの TCP へのフォールバックがサポートされています。 ユーザー エクスペリエンスの向上のためには、送信 UDP 443 をブロックする Windows ファイアウォール規則を展開できます:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443。Web コンテンツのフィルター処理の概念を確認します。 詳細については、Web コンテンツのフィルター処理に関するページを参照してください。

手順の概要

Web コンテンツのフィルター処理を構成するには、いくつかの手順があります。 条件付きアクセス ポリシーを構成する必要がある場所を書き留めます。

- インターネット トラフィックの転送を有効にします。

- Web コンテンツのフィルター処理ポリシーを作成します。

- セキュリティ プロファイルを作成します。

- セキュリティ プロファイルを条件付きアクセス ポリシーにリンクします。

- ユーザーまたはグループをトラフィック転送プロファイルに割り当てます。

インターネット トラフィックの転送を有効にする

まず、Internet Access のトラフィック転送プロファイルを有効にします。 プロファイルとその有効化方法について詳しくは、「Internet Access トラフィック転送プロファイルを管理する方法」を参照してください。

Web コンテンツのフィルター処理ポリシーを作成する

- [グローバル セキュア アクセス]>[セキュア]>[Web コンテンツのフィルター処理ポリシー] に移動します。

- [ポリシーの作成] を選択します。

- ポリシーの名前と説明を入力し、[次へ] を選択します。

- [規則の追加] を選択します。

- 名前を入力し、[Web カテゴリ] または[有効な FQDN]を選択し、[追加] を選択します。

- この機能の有効な FQDN には、アスタリスク記号 *を使用してワイルドカードを含めることもできます。

- [次へ] を選択してポリシーを確認し、[ポリシーの作成] を選択します。

セキュリティ プロファイルを作成する

セキュリティ プロファイルは、フィルター処理ポリシーのグループです。 Microsoft Entra 条件付きアクセス ポリシーを使用して、セキュリティ プロファイルを割り当てたりリンクしたりできます。 1 つのセキュリティ プロファイルに複数のフィルター処理ポリシーを含めることができます。 また、1 つのセキュリティ プロファイルを複数の条件付きアクセス ポリシーに関連付けることができます。

この手順では、フィルター処理ポリシーをグループ化するためのセキュリティ プロファイルを作成します。 その後、セキュリティ プロファイルを条件付きアクセス ポリシーに割り当てるかリンクして、ユーザーまたはコンテキストに対応させます。

Note

Microsoft Entra 条件付きアクセス ポリシーの詳細については、「条件付きアクセス ポリシーの構築」を参照してください。

- [グローバル セキュア アクセス]>[セキュア]>[セキュリティ プロファイル] に移動します。

- [プロファイルの作成] を選択します。

- ポリシーの名前と説明を入力し、[次へ] を選択します。

- [ポリシーのリンク] を選択し、[既存のポリシー] を選択します。

- 既に作成した Web コンテンツのフィルター処理ポリシーを選択し、[追加] を選択します。

- [次へ] を選択して、セキュリティ プロファイルおよび関連付けられたポリシーを確認します。

- [プロファイルの作成] を選択します。

- [更新] を選択してプロファイル ページを更新し、新しいプロファイルを表示します。

条件付きアクセス ポリシーを作成およびリンクする

エンド ユーザーまたはグループの条件付きアクセス ポリシーを作成し、条件付きアクセス セッション制御を使用してセキュリティ プロファイルを配信します。 条件付きアクセスは、インターネット アクセス ポリシーに関してユーザーとコンテキストに対応するための配信メカニズムです。 セッション制御の詳細については、「条件付きアクセス: セッション」を参照してください。

- [ID]>[保護]>[条件付きアクセス] に移動します。

- [新しいポリシーの作成] を選択します。

- 名前を入力し、ユーザーまたはグループを割り当てます。

- ドロップダウン メニューの [ターゲット リソース] および [グローバル セキュア アクセス] を選択し、ポリシーの適用対象を設定します。

- ドロップダウン メニューから [インターネット トラフィック] を選択し、このポリシーが適用されるトラフィック プロファイルを設定します。

- [セッション]>[グローバル セキュア アクセス セキュリティ プロファイルを使用する] を選択し、セキュリティ処理プロファイルを選択します。

- [選択] を選択します。

- [ポリシーを有効にする] セクションで、[オン] が選択されていることを確認します。

- [作成] を選択します

ユーザーおよびグループの割り当て

インターネット アクセス プロファイルのスコープを、特定のユーザーとグループに設定できます。 ユーザーとグループの割り当ての詳細については、「トラフィック転送プロファイルを使用してユーザーおよびグループを割り当てて管理する方法」を参照してください。

エンド ユーザー ポリシーの適用を確認する

グローバル セキュア アクセスのクライアントがインストールされたWindowsデバイスを使用してください。 インターネット トラフィック取得プロファイルが割り当てられているユーザーとしてサインインします。 Web サイトへの移動が想定どおりに許可または制限されていることをテストします。

タスク マネージャー トレイのグローバル セキュア アクセス クライアント アイコンを右クリックし、[高度な診断]>[チャネル] を開きます。 インターネット アクセスの取得規則が存在することを確認します。 また、ユーザーのインターネット トラフィックのホスト名の取得とフローが参照中に取得されているかどうかを確認します。

許可されているサイトとブロックされているサイトに移動し、それらが適切に動作しているかを確認します。 [グローバル セキュア アクセス]>[監視]>[トラフィック ログ] に移動し、トラフィックが適切にブロックまたは許可されているかを確認します。

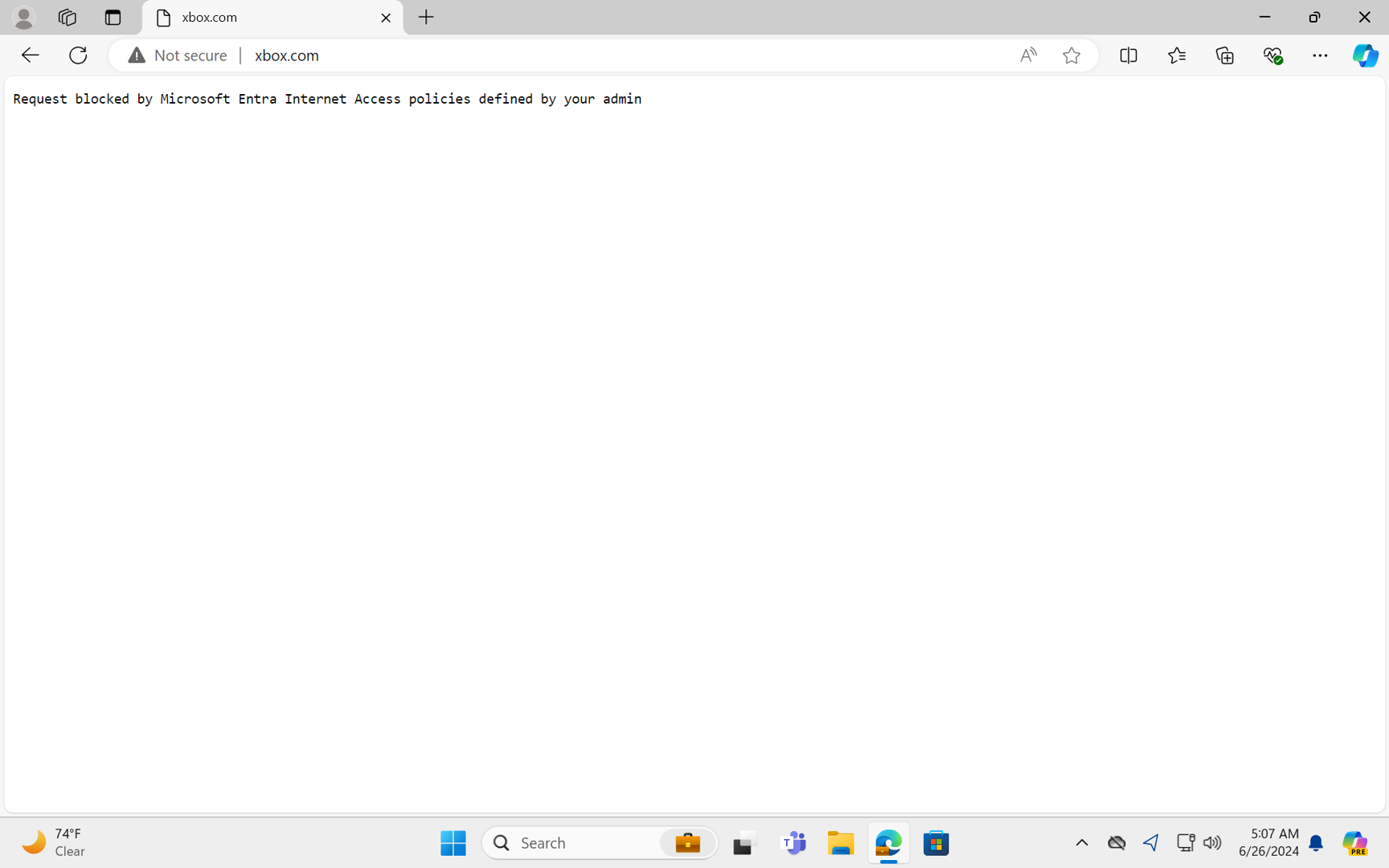

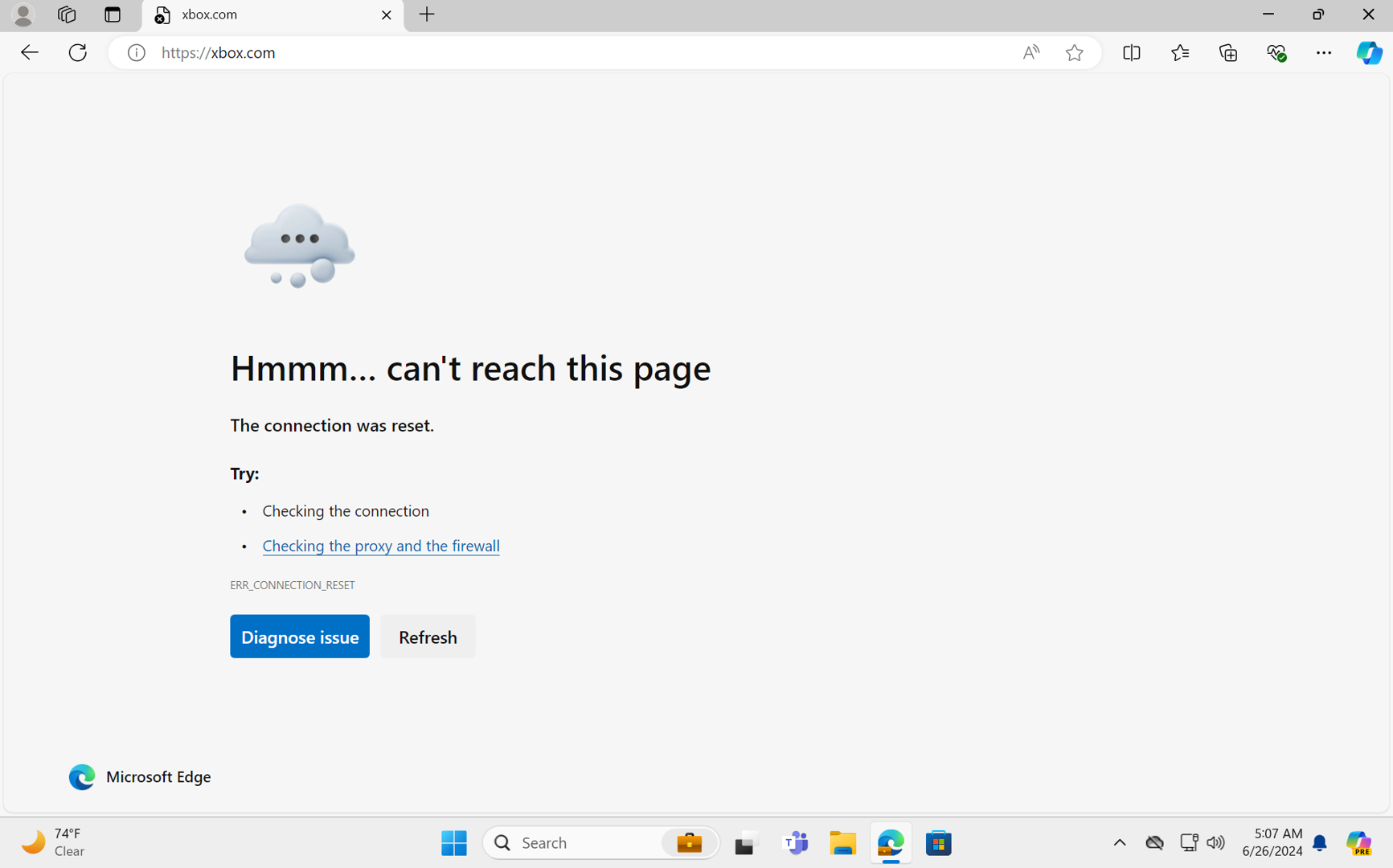

すべてのブラウザーに対する現在のブロック エクスペリエンスには、HTTP トラフィックに対するプレーンテキスト ブラウザー エラーと、HTTPS トラフィックに対する "接続リセット" ブラウザー エラーが含まれます。

Note

Web コンテンツのフィルター処理に関連するグローバル セキュア アクセス エクスペリエンスの構成の変更は、通常、5 分以内に有効になります。 Web コンテンツのフィルター処理に関連する条件付きアクセスの構成変更は、約 1 時間で有効になります。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示