グローバル セキュア アクセスのカスタム IKE ポリシーを使ってリモート ネットワークを作成する

IPSec トンネルは双方向の通信です。 この記事では、Microsoft Entra 管理センターと Microsoft Graph API で通信チャネルを設定する手順について説明します。 この通信の相手側の構成作業は、顧客のオンプレミス機器 (CPE) 上で行われます。

前提条件

カスタム IKE ポリシーを使用してリモート ネットワークを作成するには、以下が必要です。

- Microsoft Entra ID の Global Secure Access 管理者ロール。

- Global Secure Access オンボードから接続情報を受信していること。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

カスタム IKE ポリシーを使用してリモート ネットワークを作成する方法

リモート ネットワークにカスタム IKE ポリシーの設定を入力する場合、その作業はリモート ネットワークにデバイス リンクを追加するときに行えます。 この手順は、Microsoft Entra 管理センターまたは Microsoft Graph API を使用して実行できます。

カスタム IKE ポリシーを設定したリモート ネットワークを、Microsoft Entra 管理センターで作成するには、以下の手順を実行します。

Microsoft Entra 管理センターに、Global Secure Access 管理者としてサインインします。

[Global Secure Access]>[接続]>[リモート ネットワーク] の順に移動します。

[リモート ネットワークの作成] を選択します。

リモート ネットワークの名前とリージョンを指定して、[次へ: 接続] を選びます。

[+ リンクの追加] を選んで、CPE の接続の詳細を追加します。

リンクの追加 - [全般] タブ

[全般] タブには、入力する設定項目が数件あります。ピア BGP アドレスとローカル BGP アドレスの設定には特に注意してください。 構成作業を実行する場所によって、ピアとローカルの設定内容は逆になります。

![各フィールドに例が含まれている [全般] タブのスクリーンショット。](media/how-to-create-remote-network-custom-ike-policy/add-device-link.png)

次の詳細を入力します。

- リンク名: CPE の名前。

- デバイスの種類: ドロップダウン リストからデバイス オプションを選択します。

- デバイスの IP アドレス: デバイスのパブリック IP アドレス。

- デバイスの BGP アドレス: CPE の BGP IP アドレスを入力します。

- これは、CPE 側にはローカル BGP IP アドレスとして入力するアドレスです。

- デバイスの ASN: CPE の自律システム番号 (ASN) を指定します。

- 2 つのネットワーク ゲートウェイを BGP 対応接続で結ぶには、それらのゲートウェイが異なる ASN を持っている必要があります。

- 予約済みで使用できない値については、有効な ASN 値の一覧を参照してください。

- 冗長性: IPSec トンネルの [冗長性なし] または [ゾーン冗長] を選択します。

- ゾーン冗長ローカル BGP アドレス: これは、ゾーン冗長を選択した場合にのみ表示されるオプション フィールドです。

- CPE を設置するオンプレミス ネットワークに "含まれない"、かつ、ローカル BGP アドレスとは異なる BGP IP アドレスを入力します。

- 帯域幅容量 (Mbps): トンネル帯域幅を指定します。 使用可能なオプションは、250、500、750、1000 Mbps です。

- ローカル BGP アドレス: CPE が存在するオンプレミス ネットワークに含まれない BGP IP アドレスを入力します。

- たとえば、オンプレミス ネットワークが 10.1.0.0/16 である場合、10.2.0.4 はローカル BGP アドレスとして使用可能です。

- これは、CPE 側にはピア BGP IP アドレスとして入力するアドレスです。

- 予約済みで使用できない値については、有効な BGP アドレスの一覧を参照してください。

次へを選択します。

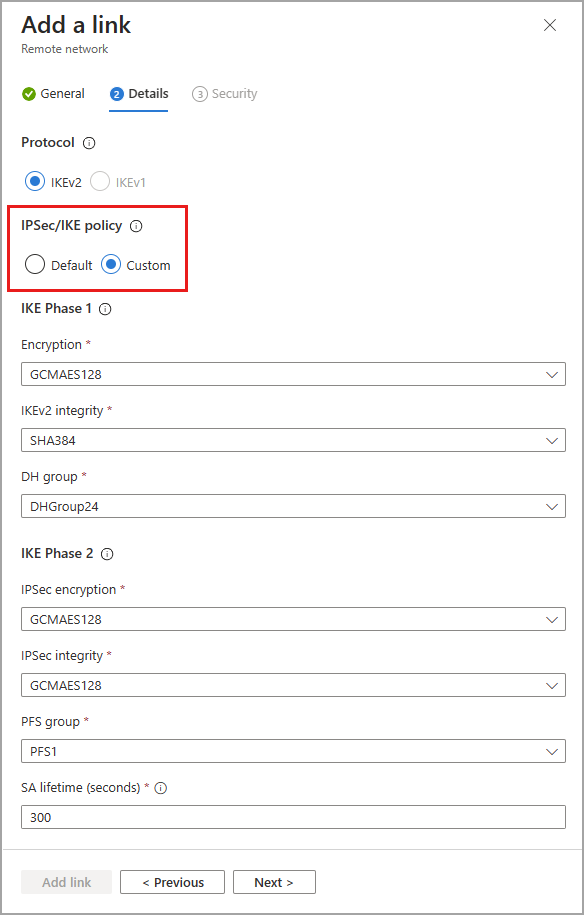

リンクの追加 - [詳細] タブ

重要

CPE では、フェーズ 1 とフェーズ 2 の両方の組み合わせを指定する必要があります。

IKEv2 が既定で選択されています。 現在サポートされている設定は IKEv2 のみです。

IPSec/IKE ポリシーを [カスタム] に変更します。

フェーズ 1 の組み合わせについて、暗号化、IKEv2 整合性、DHGroup の設定を選択します。

- 選択内容の組み合わせは、リモート ネットワークの有効な構成 リファレンス記事に記載されている使用可能なオプションに適合している必要があります。

フェーズ 2 の組み合わせについて、IPsec 暗号化、IPsec 整合性、PFS グループ、SA の有効期間 (秒) の設定を選択します。

- 選択内容の組み合わせは、リモート ネットワークの有効な構成 リファレンス記事に記載されている使用可能なオプションに適合している必要があります。

[既定] と [カスタム] のどちらを選択する場合も、指定する IPSec/IKE ポリシーは CPE の暗号化ポリシーと一致する必要があります。

[次へ] を選択します。

リンクの追加 - [セキュリティ] タブ

- 事前共有キー (PSK) とゾーン冗長事前共有キー (PSK) を入力します。 それぞれの CPE で同じ秘密鍵を使う必要があります。 ゾーン冗長事前共有キー (PSK) フィールドは、リンクを作成する最初のページで冗長が設定されている場合にのみ表示されます。

- [保存] を選択します。

![デバイス リンクを追加するための [セキュリティ] タブのスクリーンショット。](media/how-to-create-remote-network-custom-ike-policy/pre-shared-key.png)