Microsoft Entra Privileged Identity Management とは

Privileged Identity Management (PIM) は Microsoft Entra ID のサービスで、これにより、お客様の組織内の重要なリソースへのアクセスを管理、制御、監視できるようになります。 これらのリソースには、Microsoft Entra ID、Azure、および Microsoft 365 や Microsoft Intune などのその他の Microsoft Online Services 内のリソースが含まれます。 次のビデオでは、PIM の重要な概念と機能を紹介しています。

使用する理由

組織では、セキュリティで保護された情報やリソースへのアクセス権を持つユーザーの数を最小限に抑える必要があります。そうすることにより、次の可能性を軽減できます。

- 悪意のあるアクターによるアクセス権の取得

- 許可されているユーザーによる機密リソースの誤操作

ただし、ユーザーは、Microsoft Entra ID、Azure、Microsoft 365、または SaaS アプリで特権操作を実行する必要があります。 組織は、Azure および Microsoft Entra リソースに対する Just-In-Time 特権アクセスをユーザーに付与することができ、それらのユーザーが与えられた特権アクセスでどんな操作を実行しているかを監視することもできます。

ライセンス要件

Privileged Identity Management を使用するにはライセンスが必要です。 ライセンスの詳細については、「Microsoft Entra ID ガバナンス ライセンスの基礎」を参照してください。

内容

Privileged Identity Management では、時間ベースおよび承認ベースのロールのアクティブ化を提供して、対象リソースに対する過剰、不要、または誤用であるアクセス許可のリスクを軽減します。 以下に、Privileged Identity Management の主な機能をいくつか示します。

- Microsoft Entra ID と Azure のリソースに対する Just-In-Time の特権アクセスを提供する

- 開始日と終了日を使用した期限付きアクセス権をリソースに割り当てる

- 特権ロールをアクティブ化するために承認を要求する

- ロールをアクティブ化するために多要素認証を強制する

- なぜユーザーをアクティブ化するのかを把握するために理由を使用する

- 特権ロールがアクティブ化されたときに通知を受ける

- ユーザーにロールがまだ必要であることを確認するためにアクセス レビューを実施する

- 社内監査または外部監査に使用する監査履歴をダウンロードする

- 最後にアクティブだったグローバル管理者と特権ロール管理者のロールの割り当てが削除されないようにする

それで何ができるか

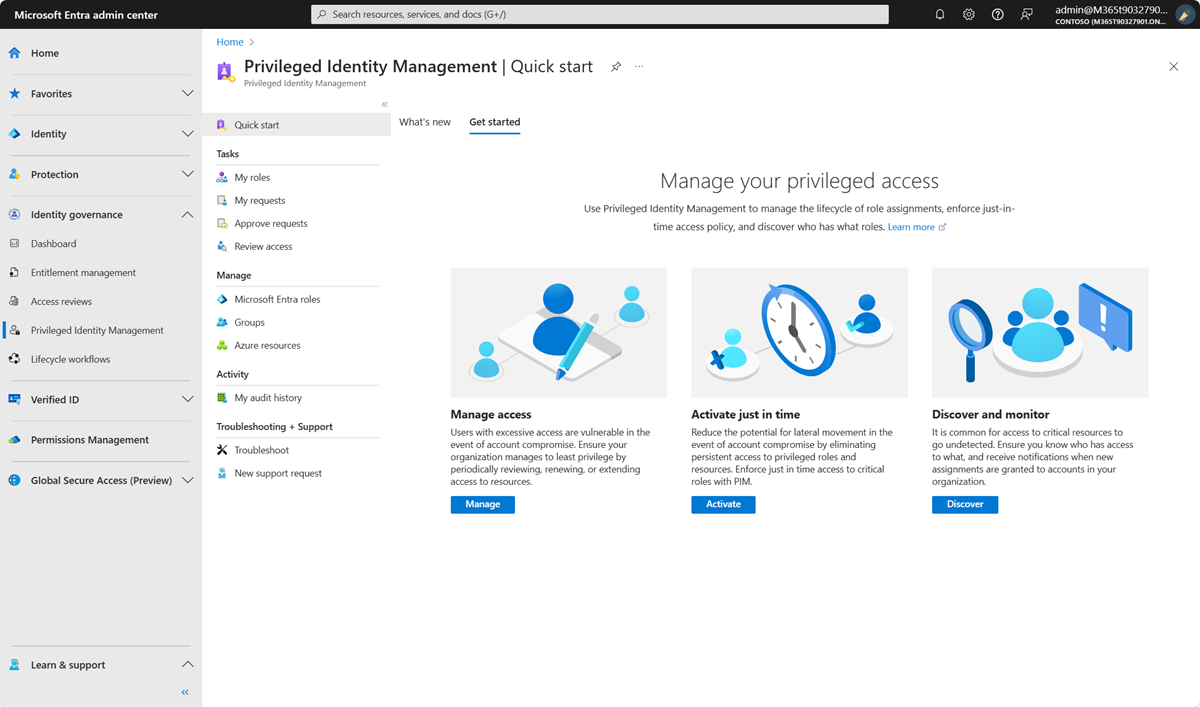

Privileged Identity Management を設定すると、左側のナビゲーション メニューに [タスク] 、 [管理] 、 [アクティビティ] の各オプションが表示されます。 管理者は、Microsoft Entra ロールの管理、Azure リソース ロールの管理、またはグループの PIM などのオプションを選択できます。 管理対象を選択すると、そのオプションに対する適切な一連のオプションが表示されます。

誰が何をできるか

Privileged Identity Management での Microsoft Entra ロールの場合、他の管理者の割り当てを管理できるのは、特権ロール管理者またはグローバル管理者ロールに属しているユーザーだけです。 グローバル管理者、セキュリティ管理者、グローバル閲覧者、およびセキュリティ閲覧者も、Privileged Identity Management における Microsoft Entra ロールへの割り当てを表示することができます。

Privileged Identity Management での Azure リソースのロールの場合、サブスクリプション管理者、リソース所有者、またはリソース ユーザー アクセス管理者だけが、他の管理者の割り当てを管理できます。 既定では、特権ロール管理者、セキュリティ管理者、またはセキュリティ閲覧者であるユーザーは、Privileged Identity Management での Azure リソースのロールへの割り当てを表示することはできません。

用語

Privileged Identity Management とそのドキュメントについてより深く理解するために、次の用語を確認してください。

| 用語または概念 | ロールの割り当てのカテゴリ | 説明 |

|---|---|---|

| 有資格 | Type | ロールを使用するユーザーは、1 つまたは複数のアクションを実行するために必要となるロールの割り当て。 あるロールに対して資格があるとは、特権タスクを実行する必要が生じたときに、ユーザーがそのロールをアクティブ化できることを意味します。 ロールへの永続的な割り当てと、有資格者としての割り当てに、アクセスの違いはありません。 常時のアクセスを必要としないユーザーがいる、というのが唯一の違いです。 |

| active | Type | ロールを使用するユーザーが、何のアクションを実行する必要がないロールの割り当て。 アクティブとして割り当てられたユーザーは、そのロールに割り当てられた特権を持ちます。 |

| アクティブ化 | ユーザーに資格のあるロールを使用するために、1 つまたは複数のアクションを実行するプロセス。 アクションには、多要素認証 (MFA) チェックの実行、業務上の妥当性の指定、指定された承認者に対する承認要求などがあります。 | |

| 割り当て済み | State | アクティブなロールの割り当てを持つユーザー。 |

| アクティブ化済み | State | ロールの割り当ての資格を持ち、ロールをアクティブ化するためのアクションを実行して、アクティブになったユーザー。 アクティブになったユーザーは、事前構成済みの期間、そのロールを使用でき、その期間の経過後は再度アクティブ化する必要があります。 |

| 永続的に有資格 | Duration | ロールをアクティブ化する資格が常にユーザーにあるロールの割り当て。 |

| 永続的にアクティブ | Duration | 何もアクションを実行しなくても、ユーザーがロールを常に使用できるロールの割り当て。 |

| 期限付き有資格 | Duration | 開始日から終了日の間だけ、ユーザーにロールをアクティブ化する資格があるロールの割り当て。 |

| 期限付きアクティブ | Duration | 開始日から終了日の間にのみ、ユーザーがロールを使用できるロールの割り当て。 |

| Just-In-Time (JIT) アクセス | 悪意のあるユーザーまたは未承認ユーザーがアクセス許可の期限が切れた後にアクセスできないように、ユーザーに特権タスクを実行する一時的なアクセス許可を与えるモデル。 ユーザーが必要な場合にのみ、アクセスが許可されます。 | |

| 最小特権アクセスの原則 | すべてのユーザーに、実行権限があるタスクを実行するのに必要な最小特権のみを与える、推奨されるセキュリティ プラクティス。 このプラクティスでは、グローバル管理者の数を最小限にする代わりに、特定のシナリオで特定の管理者ロールが使用されます。 |

ロールの割り当ての概要

PIM ロールの割り当てにより、組織内のリソースへのアクセス権を安全な方法で付与できます。 ここでは、割り当てのプロセスについて説明します。 これには、メンバーへのロールの割り当て、割り当てのアクティブ化、要求の承認または拒否、割り当ての延長と更新が含まれます。

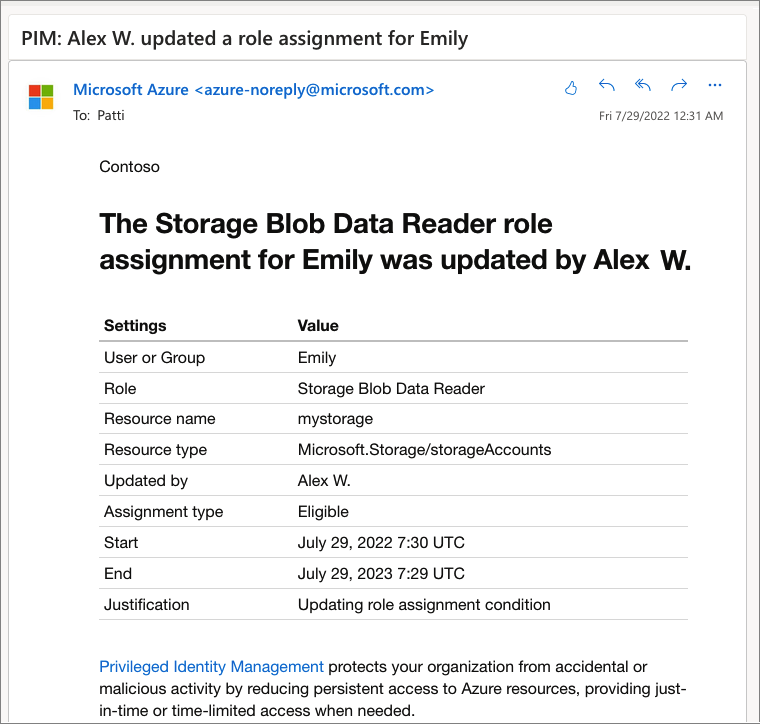

PIM では、自分や他の参加者に電子メール通知を送信して、最新情報を知らせることができます。 これらの電子メールには、関連するタスク (ロールのアクティブ化や要求の承認または拒否など) へのリンクが含まれる場合もあります。

次のスクリーンショットは、PIM によって送信された電子メール メッセージを示しています。 この電子メールでは、Alex が Emily のロールの割り当てを更新したことを Patti に通知しています。

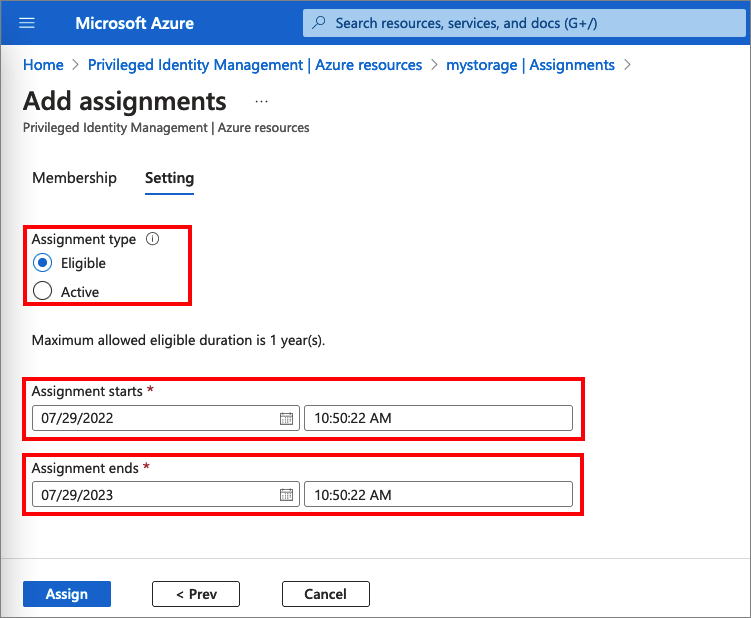

割り当て

割り当てのプロセスは、メンバーにロールを割り当てることから始まります。 リソースへのアクセスを付与するために、管理者はロールをユーザー、グループ、サービス プリンシパル、またはマネージド ID に割り当てます。 割り当てには、次のデータが含まれます。

- ロールを割り当てるメンバーまたは所有者。

- 割り当てのスコープ。 スコープによって、割り当てられたロールが特定のリソース セットに制限されます。

- 割り当ての種類

- [対象] 割り当ての場合、このロールのメンバーは、ロールを使用するにはアクションを実行する必要があります。 要求されるアクションには、アクティブ化、指定された承認者に対する承認要求などがあります。

- [アクティブ] 割り当ての場合、ロールを使用するために何らかのアクションを実行することをメンバーに要求しません。 アクティブとして割り当てられたメンバーは、そのロールに割り当てられた特権を持ちます。

- 開始日と終了日を使用する、または永続的に使用する割り当ての期間。 対象となる割り当ての場合、メンバーは開始日から終了日の間でアクティブ化または承認の要求ができます。 アクティブな割り当ての場合、メンバーはこの期間中に割り当てロールを使用できます。

次のスクリーンショットは、管理者がメンバーにロールを割り当てる方法を示しています。

詳細については、次の記事を参照してください。「Microsoft Entra ロールを割り当てる」、「Azure リソース ロールを割り当てる」、「グループの PIM の資格を割り当てる」

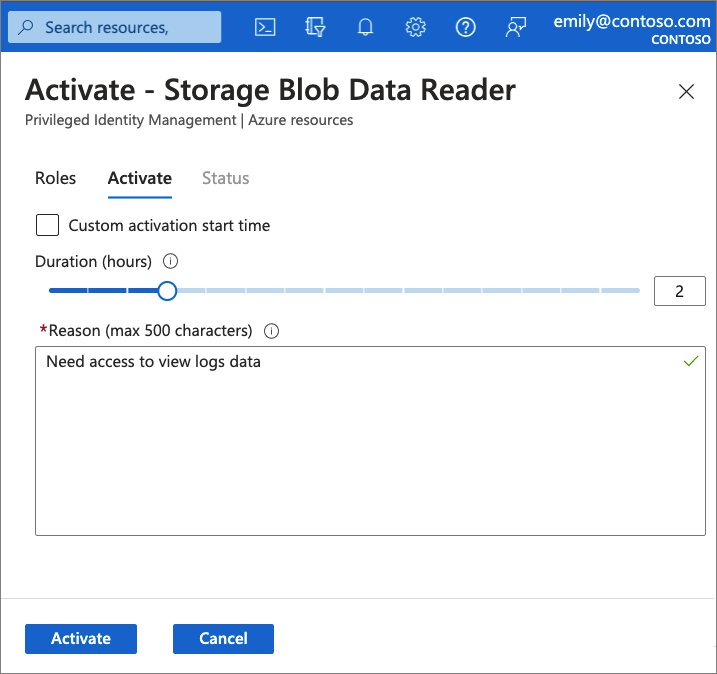

アクティブ化

ユーザーがロールの資格を持っている場合は、ロールを使用する前にロールの割り当てをアクティブにする必要があります。 ロールをアクティブにするには、ユーザーは最大範囲 (管理者が設定) 内で特定のアクティブ化期間と、アクティブ化要求の理由を選択します。

次のスクリーンショットは、メンバーが限られた期間のみロールをアクティブにする方法を示しています。

アクティブにするために承認が必要なロールの場合は、要求が承認待ちになっていることを示す通知が、ユーザーのブラウザーの右上隅に表示されます。 承認が必要ない場合、メンバーはロールの使用を開始できます。

詳細については、次の記事を参照してください。「Microsoft Entra ロールをアクティブ化する」、「自分の Azure リソース ロールをアクティブ化する」、「グループの PIM ロールをアクティブ化する」

承認または拒否

ロールの要求の承認が保留されていると、代理承認者には電子メール通知が届きます。 承認者は、PIM でこれらの保留中の要求を表示、承認、または拒否することができます。 要求が承認されると、メンバーはロールの使用を開始できます。 たとえば、ユーザーまたはグループは、リソース グループに対するコントリビューション ロールが割り当てられていれば、その特定のリソース グループを管理できます。

詳細については、次の記事を参照してください。「Microsoft Entra ロールの要求を承認または拒否する」、「Azure リソース ロールの要求を承認または拒否する」、「グループの PIM のアクティブ化要求を承認する」

割り当ての延長と更新

所有者またはメンバーの期限付き割り当てが管理者によって設定されたときにまず疑問に思うのは、割り当ての期限が切れるとどうなるかということです。 この新しいバージョンでは、このシナリオに対して 2 つの選択肢があります。

- 延長 – ロールの割り当ての期限が近づいたら、ユーザーは Privileged Identity Management を使用してそのロールの割り当ての延長を要求できます

- 更新 – ロールの割り当ての期限が既に切れている場合、ユーザーは Privileged Identity Management を使用してそのロールの割り当ての更新を要求できます

ユーザーが開始するどちらのアクションにも、グローバル管理者または特権ロール管理者からの承認が必要です。 管理者は、割り当ての有効期限を管理する担当者である必要はありません。 ユーザーは、延長要求または更新要求が許可されるか拒否されるのをただ待つだけですみます。

詳細については、次の記事を参照してください。「Microsoft Entra ロールの割り当てを延長または更新する」、「Azure リソース ロールの割り当てを延長または更新する」、「グループの PIM の割り当てを延長または更新する」

シナリオ

Privileged Identity Management では、次のシナリオがサポートされています。

特権ロール管理者のアクセス許可

- 特定のロールの承認を有効化する

- 要求を承認するユーザーまたはグループを指定する

- すべての特権ロールの要求と承認の履歴を表示する

承認者のアクセス許可

- 保留中の承認 (要求) を表示する

- ロールの昇格の要求を承認または拒否する (単独および一括)

- 自分の承認または却下の理由を説明する

有資格のロール ユーザーのアクセス許可

- 承認が必要なロールのアクティブ化を要求する

- アクティブ化要求の状態を表示する

- アクティブ化が承認された場合に Microsoft Entra ID でタスクを完了する

Microsoft Graph API

Privileged Identity Management は、次の Microsoft Graph API を使用してプログラムで使用できます。