Microsoft Entra ID 保護と B2B ユーザーについて

Microsoft Entra ID 保護は、Microsoft Entra ユーザーの認証情報のセキュリティ侵害を検出します。 認証情報のセキュリティ侵害が検出された場合は、他の誰かがパスワードを持っていて、それを不正に使用している可能性があることを意味します。 アカウントのリスクが高まるのを防ぐには、パスワードを安全にリセットし、悪意のある人物が侵害されたパスワードを使用できないようにすることが重要です。 ID 保護は、セキュリティ侵害されている可能性のあるアカウントを「リスクあり」としてマークします。

組織の認証情報を使用して、別の組織にゲストとしてサインインできます。 このプロセスは、企業間または B2B のコラボレーションと呼ばれます。 組織は、ユーザーの認証情報にリスクがあると見なされた場合に、そのユーザーがサインインできないようにするポリシーを構成できます。 自分のアカウントがリスクにさらされており、別の組織にゲストとしてサインインできないユーザーは、次の手順を使用して自身のアカウントを自己修復できる場合があります。 組織でセルフサービス パスワード リセットが有効になっていない場合は、管理者が手動でアカウントを修復する必要があります。

自分のアカウントのブロックを解除する方法

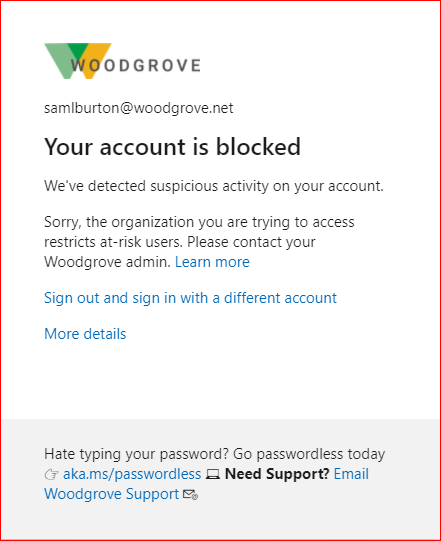

別の組織にゲストとしてサインインしようとして、リスクを理由にブロックされた場合は、「アカウントがブロックされています」というブロック メッセージが表示されます。 お客様のアカウントについて、疑わしいアクティビティが検出されました。」というブロック メッセージが表示されます。

組織でセルフサービスによるパスワード リセットを有効に設定している場合は、セルフサービスによるパスワード リセットによりアカウントのブロックを解除して、認証情報を安全な状態に戻すことができます。

- [パスワード リセット ポータル] に移動して、パスワード リセットを開始します。 セルフサービス パスワード リセットが自身のアカウントで有効になっておらず、続行できない場合は、以下の情報を使用して IT 管理者に連絡してください。

- セルフサービス パスワード リセットが自身のアカウントで有効になっている場合は、パスワードを変更する前に、セキュリティ手順を使用して本人確認を行うように求められます。 詳細については、「職場または教育機関のパスワードのリセット」に関する記事を参照してください。

- パスワードが正常かつ安全にリセットされると、ユーザーのリスクが修復されます。 もう一度、ゲスト ユーザーとしてサインインを試してください。

パスワードをリセットした後も、リスクを理由にゲストとしてブロックされている場合は、組織の IT 管理者に連絡してください。

管理者としてユーザーのリスクを修復する方法

ID 保護は、Microsoft Entra テナントにとってリスクのあるユーザーを自動的に検出します。 これまで ID 保護のレポートを確認していなかった場合、リスクのあるユーザーが多数存在する可能性があります。 リソース テナントがユーザー リスク ポリシーをゲスト ユーザーに適用できるため、ユーザーは、それまでリスクのある状態を認識していなくても、リスクを理由にブロックされる可能性があります。 ユーザーが、別のテナントでリスクを理由にゲスト ユーザーとしてブロックされていると報告してきた場合は、そのユーザーを修復してアカウントを保護し、コラボレーションができるようにすることが重要です。

ユーザーのパスワードをリセットする

[Microsoft Entra セキュリティ] メニューの [リスクのあるユーザー レポート] で、「ユーザー」フィルターを使用して、影響を受けたユーザーを検索します。 レポート内で影響を受けたユーザーを選択して、上部のツールバーで [パスワードのリセット] を選択します。 ユーザーに割り当てられる一時パスワードは、次のサインイン時に変更しなければなりません。 このプロセスによって、ユーザーのリスクが修復され、認証情報が安全な状態に戻ります。

ユーザーのリスクを手動で無視する

パスワードのリセットを選択できない場合は、ユーザーのリスクを手動で無視することができます。 ユーザーのリスクを無視しても、ユーザーの既存のパスワードに影響はありませんが、このプロセスにより、ユーザーの [リスクの状態] が [リスクあり] から [無視] に変更されます。 重要なのは、使用できる何らかの方法を使用してユーザーのパスワードを変更し、ID を安全な状態に戻すことです。

ユーザーのリスクを無視するには、[Microsoft Entra セキュリティ] メニューの [リスクのあるユーザー レポート] に移動します。 「ユーザー」フィルターを使用して影響を受けたユーザーを検索し、そのユーザーを選択します。 上部のツールバーで [ユーザー リスクを無視する] オプションを選択します。 このアクションの完了後、レポートのユーザーのリスク状態が更新されるまでに数分かかる場合があります。

Microsoft Entra ID 保護の詳細については、「ID 保護とは」を参照してください。

ID 保護は B2B ユーザーに対してどのように機能するか?

B2B コラボレーション ユーザーのユーザー リスクは、ホーム ディレクトリで評価されます。 これらのユーザーのリアルタイムなサインイン リスクは、ユーザーがリソースにアクセスしようとしたときに、リソース ディレクトリで評価されます。 Microsoft Entra B2B コラボレーションでは、ID 保護を使用して、B2B ユーザーに対するリスクベースのポリシーを適用できます。 これらのポリシーは、次の 2 つの方法で構成できます。

- 管理者は、サイン イン リスクを条件として使用し、ゲスト ユーザーを含めた条件付きアクセスポリシーを構成できます。

- 管理者は、組み込みの ID 保護によるリスクベースのポリシーを構成し、それをすべてのアプリに適用して、ゲスト ユーザーを含めることができます。

B2B コラボレーション ユーザーの ID 保護に関する制限事項

リソース ディレクトリ内の B2B コラボレーション ユーザーに対する ID 保護の実装については、複数の制限事項があります。これは、それらのユーザーの ID がホーム ディレクトリに存在するためです。 主な制限事項は次のとおりです。

- ゲスト ユーザーが ID 保護のユーザー リスク ポリシーをトリガーしてパスワードを強制リセットしようとすると、そのユーザーはブロックされます。 このブロックは、リソース ディレクトリ内ではパスワードをリセットできないことが原因です。

- ゲスト ユーザーは、「リスクのあるユーザー レポート」には表示されません。 この制限事項は、リスク評価が B2B ユーザーのホーム ディレクトリで実行されることに起因します。

- 管理者は、リソース ディレクトリ内のリスクのある B2B コラボレーション ユーザーを無視したり、修復したりすることはできません。 この制限事項は、リソース ディレクトリ内の管理者が B2B ユーザーのホーム ディレクトリにアクセスできないことに起因します。

ディレクトリ内のリスクのある B2B コラボレーション ユーザーを修復できないのはなぜですか?

B2B ユーザーのリスク評価と修復は、それらのユーザーのホーム ディレクトリで行われます。 そのため、ゲスト ユーザーはリソース ディレクトリの「リスクのあるユーザー レポート」には表示されず、リソース ディレクトリ内の管理者は、それらのユーザーに対して、セキュリティで保護されたパスワードのリセットを強制することができません。

組織内のリスクベース ポリシーによって B2B コラボレーション ユーザーがブロックされた場合はどうすればよいですか?

ディレクトリ内のリスクのある B2B ユーザーがリスクベースのポリシーによってブロックされた場合、そのユーザーは自分のホーム ディレクトリでそのリスクを修復する必要があります。 ユーザーは、前述の説明に従って、セキュリティで保護されたパスワードのリセットをホーム ディレクトリで実行してリスクを修復できます。 ユーザーのホーム ディレクトリでセルフサービス パスワード リセット が有効になっていない場合は、ユーザー自身で組織の IT スタッフに連絡して、管理者にリスクを手動で無視してもらうか、パスワードをリセットしてもらう必要があります。

B2B コラボレーション ユーザーがリスクベース ポリシーの影響を受けないようにするにはどうすればよいですか?

組織のリスクベース条件付きアクセスポリシーから B2B ユーザーを除外すると、B2B ユーザーがリスク評価によって影響を受けるのを防ぐことができます。 これらの B2B ユーザーを除外するには、組織のすべてのゲストユーザーを含むグループを Microsoft Entra ID に作成します。 その後、このグループを、組み込みの ID 保護ユーザー リスク ポリシーとサインイン リスク ポリシー、およびサインイン リスクを条件として使用している条件付きアクセス ポリシーの除外対象として追加します。

次のステップ

Microsoft Entra B2B コラボレーションに関する以下の記事を参照してください: