リスク データをエクスポートする方法

Microsoft Entra ID は、定義された期間にわたるレポートとセキュリティ信号を格納します。 リスク情報に関しては、その期間が十分ではない場合があります。

| レポート/信号 | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| 監査ログ | 7 日 | 30 日 | 30 日 |

| ログイン | 7 日 | 30 日 | 30 日 |

| Microsoft Entra 多要素認証の使用 | 30 日 | 30 日 | 30 日 |

| 危険なサインイン | 7 日 | 30 日 | 30 日 |

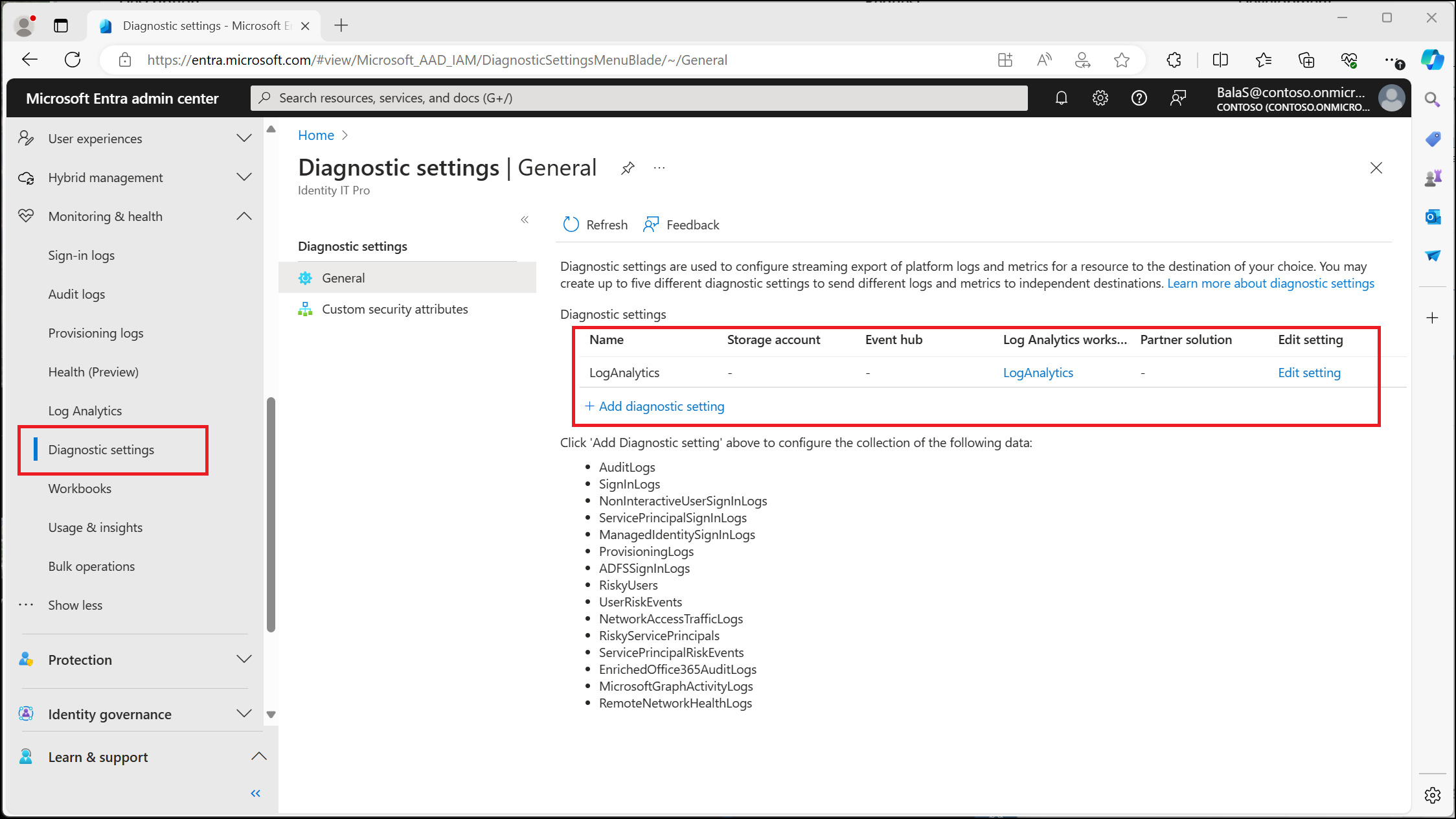

組織は、Microsoft Entra ID の診断設定を変更し、RiskyUsers、UserRiskEvents、RiskyServicePrincipals、ServicePrincipalRiskEvents のデータを Log Analytics ワークスペースに送信、データをストレージ アカウントにアーカイブ化、データをイベント ハブにストリーミング、データをパートナー ソリューションに送信することにより、データの長期間保存することができます。 これらのオプションは、[Microsoft Entra管理センター]>[ID]>[監視と正常性]>[診断設定]>[編集の設定]にあります。 診断設定がない場合、「プラットフォーム ログとメトリックを異なる宛先に送信するための診断設定の作成」の記事に記載されている手順に従って作成てください。

ログ分析

ログ分析は、組織がビルトイン クエリまたはカスタム作成された Kusto クエリを使用してデータのクエリ実行をできるようにします。詳細については、「Azure Monitor のログ クエリの入門ガイド」を参照してください。

有効にしたら、[Microsoft Entra 管理センター]>[ID]>[監視と正常性]>[ログ分析] でログ分析にアクセスできます。 次のテーブルでは、Microsoft Entra ID 保護の管理者を対象としています。

- AADRiskyUsers - 危険なユーザーレポートのようなデータを提供します。

- AADUserRiskEvents - リスク検出レポートのようなデータを提供します。

- RiskyServicePrincipals - 危険なワークロード IDレポートのようなデータを提供します。

- ServicePrincipalRiskEvents - ワークロード ID の検出レポートのようなデータを提供します。

メモ

ログ分析は、ストリーミング中のデータのみが可視化されます。 Microsoft Entra ID のイベント送信を有効にする前のイベントは表示されません。

サンプル クエリ

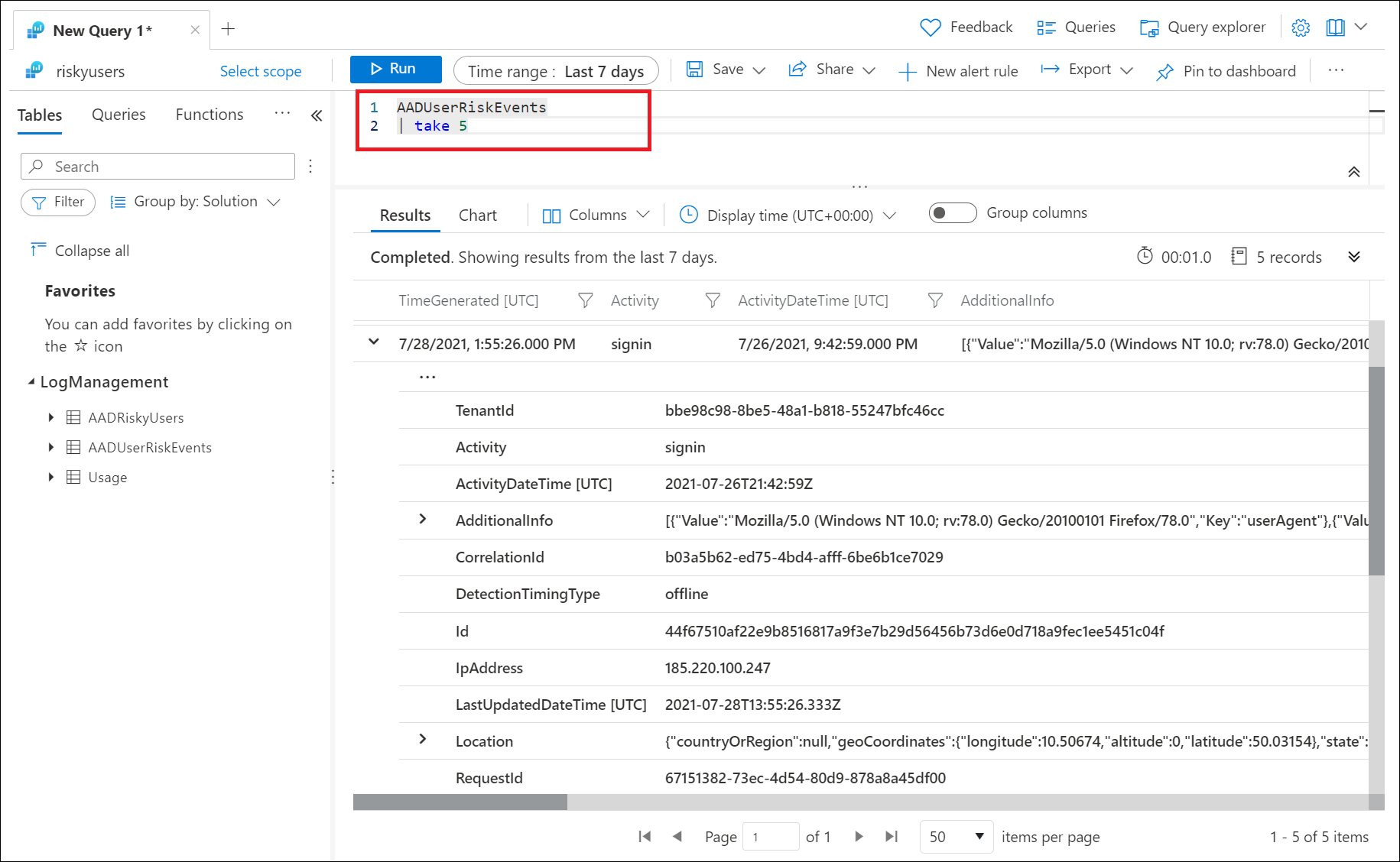

前の画像では、トリガーされた最新の 5 つのリスク検出を示すため、次のクエリが実行されました。

AADUserRiskEvents

| take 5

もう 1 つのオプションは、AADRiskyUsers テーブルに対してクエリを実行し、危険なユーザーをすべて表示する方法です。

AADRiskyUsers

リスクの高いユーザーの数を日別に表示します。

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

修復または無視されない高い危険度の検出について、ユーザー エージェント文字列などの役立つ調査の詳細を表示します。

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

リスク ベースのアクセス ポリシーの影響分析のブックで、AADUserRiskEvents と AADRisky のユーザー ログに基づくより多くのクエリと視覚的な分析情報にアクセスできます。

ストレージ アカウント

ログを Azure ストレージ アカウントにルーティングすることにより、デフォルトの保持期間より長く保持できます。 詳細については、「チュートリアル: Microsoft Entra ログを Azure ストレージ アカウントにアーカイブ」の記事を参照してください。

Azure Event Hubs

Azure Event Hubs は Microsoft Entra ID 保護のようなソースからの受信データを参照し、リアルタイムの分析と相関関係を提供できます。 詳細については、「チュートリアル: Azure Event Hub に Microsoft Entra ログのストリーミング」の記事を参照してください。

その他のオプション

組織は、さらなる処理のために Microsoft Entra データを Microsoft Sentinel に接続することも選択できます。

組織は Microsoft Graph API を使用し、リスク イベントをプログラムで対話できます。