Microsoft Entra ID Protection ダッシュボード

Microsoft Entra ID Protection は、ID 攻撃を検出し、リスクを報告することで、ID の侵害を防ぎます。 リスクを監視し、調査し、リスクベースのアクセス ポリシーを構成して機密性の高いアクセスを保護し、リスクを自動修復することで、組織を保護することができます。

ダッシュボードは、お客様がセキュリティ態勢をより適切に分析し、保護の程度を理解し、脆弱性を特定し、推奨されるアクションを実行するのに役立ちます。

このダッシュボードは、テナントに合わせた豊富な分析情報と実用的な推奨事項を組織に提供するように設計されています。 この情報により、組織のセキュリティ態勢をより適切に把握でき、それに応じて効果的な保護を有効にすることができます。 主要なメトリック、攻撃グラフィック、危険な場所を強調表示するマップ、セキュリティ態勢を強化するための上位の推奨事項、最近のアクティビティにアクセスできます。

前提条件

このダッシュボードにアクセスするには、次のものが必要です。

- ユーザー向けの Microsoft Entra ID Free、Microsoft Entra ID P1、または Microsoft Entra ID P2 のライセンス。

- 推奨事項の包括的な一覧を表示し、推奨アクションのリンクを選択するには、Microsoft Entra ID P2 のライセンスが必要です。

ダッシュボードにアクセスする

ダッシュボードには、次のようにしてアクセスできます。

- Microsoft Entra 管理センターにセキュリティ閲覧者以上としてサインインします。

- [保護]>[ID 保護]>[ダッシュボード] に移動します。

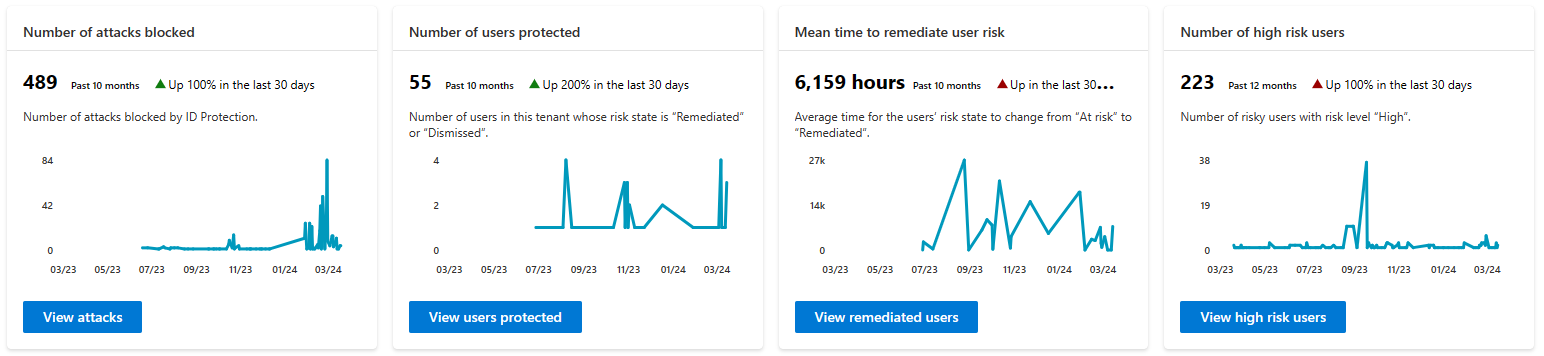

メトリック カード

リスクベースのポリシーなどのより多くのセキュリティ対策を実装すると、テナントの保護が強化されます。 そのため、現在、セキュリティ対策の有効性を理解するのに役立つ 4 つの主要なメトリックが提供されています。

| メトリック | メトリック定義 | 更新の頻度 | 詳細を確認する場所 |

|---|---|---|---|

| Number of attacks blocked (ブロックされた攻撃の数) | このテナントに対してブロックされた毎日の攻撃の数。 危険なサインインがアクセス ポリシーによって中断された場合、攻撃はブロックされたものと見なされます。 ポリシーにより要求されるアクセス制御では、攻撃者のサインインをブロックし、リアルタイムで攻撃をブロックする必要があります。 |

24 時間ごと | [リスク検出レポート] で、次の方法で "リスク状態" をフィルター処理して、攻撃を特定したリスク検出を表示します。 - 修復済み - Dismissed (破棄済み) - 安全であるとの確認済み |

| Number of users protected (保護されたユーザーの数) | リスク状態が [At risk] (リスクあり) から [修復済み] または [Dismissed] (破棄済み) に変更された、このテナント内のユーザーの数。 [修復済み] のリスク状態は、ユーザーが MFA またはセキュリティで保護されたパスワード変更を完了してリスクを自己修復し、そのアカウントが保護されていることを示します。 [無視] のリスク状態は、管理者が、ユーザーのアカウントが安全であることを識別したため、ユーザーのリスクを無視したことを示します。 |

24 時間ごと | [危険なユーザー レポート] で、次の方法で "リスク状態" をフィルター処理して、保護されているユーザーを表示します。 - 修復済み - Dismissed (破棄済み) |

| Mean time your users take to self-remediate their risks (ユーザーがリスクを自己修復するのにかかった平均時間) | テナント内の危険なユーザーのリスク状態が [At risk] (リスクあり) から [修復済み] に変わる平均時間。 ユーザーのリスク状態は、ユーザーが MFA またはセキュリティで保護されたパスワードの変更を通じてリスクを自己修復したときに、[修復済み] に変わります。 テナント内の自己修復時間を短縮するには、リスクベースの条件付きアクセス ポリシーをデプロイします。 |

24 時間ごと | [危険なユーザー レポート] で、次の方法で "リスク状態" をフィルター処理して、修復済みユーザーを表示します。 - 修復済み |

| Number of new high-risk users detected (検出された危険度の高い新しいユーザーの数) | リスク レベルが [高] と検出された新しい危険なユーザーの毎日の数。 | 24 時間ごと | [危険なユーザー レポート] で、次の方法でリスク レベルをフィルター処理して、リスクの高いユーザーを表示します。 - "高" |

次の 3 つのメトリックのデータ集計は 2023 年 6 月 22 日から開始されているため、これらのメトリックはその日付から使用できます。 Microsoft では、これを反映するようにグラフの更新に取り組んでいます。

- Number of attacks blocked (ブロックされた攻撃の数)

- Number of users protected (保護されたユーザーの数)

- Mean time to remediate user risk (ユーザー リスクの平均修復時間)

グラフは、ローリング 12 か月のデータ ウィンドウを提供します。

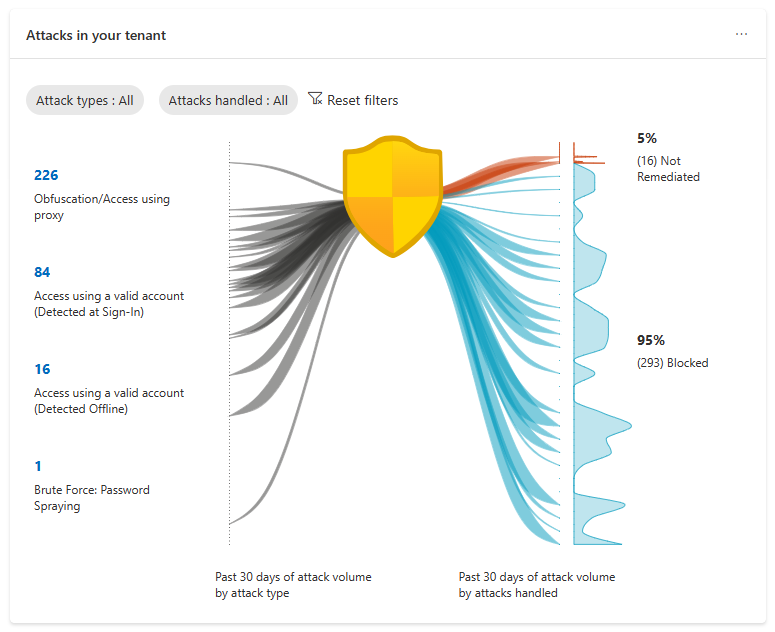

攻撃グラフィック

リスクにさらされるリスクをよりよく理解するために、攻撃グラフィックにはテナントについて検出された一般的な ID ベースの攻撃パターンが表示されます。 攻撃パターンは MITRE ATT&CK 手法によって表され、Microsoft の高度なリスク検出によって特定されます。 詳細については、「リスク検出の種類と MITRE 攻撃の種類のマッピング」セクションを参照してください。

Microsoft Entra ID Protection で攻撃と見なされる対象

攻撃とは、悪意のあるアクターが環境にサインインしようとしていることを検出するイベントです。 このイベントにより、対応する MITRE ATT&CK 手法にマップされるリアルタイム サインイン リスク検出がトリガーされます。 Microsoft Entra ID 保護のリアルタイム サインイン リスク検出と、MITRE ATT&CK 手法によって分類される攻撃のマッピングについては、下の表を参照してください。

攻撃グラフではリアルタイム サインイン リスク アクティビティのみが示されるため、危険なユーザー アクティビティは含まれません。 環境内の危険なユーザー アクティビティを目に見えるようにするには、危険なユーザー レポートを使用できます。

攻撃グラフィックを解釈する方法

このグラフィックは、過去 30 日間にテナントに影響を与えた攻撃の種類と、サインイン中にブロックされたかどうかを示しています。 左側には、各攻撃の種類のボリュームが表示されます。 右側には、ブロックされた攻撃とまだ修復されていない攻撃の数が表示されます。 グラフは 24 時間ごとに更新され、リアルタイムで発生する危険なサインインの検出がカウントされます。そのため、攻撃の合計数は検出の合計数と一致しません。

- ブロック済み: 関連する危険なサインインが、多要素認証の要求などのアクセス ポリシーによって中断された場合、攻撃はブロック済みとして分類されます。 このアクションにより、攻撃者のサインインを防ぎ、攻撃をブロックします。

- 修復されていない: 危険なサインインは中断されずに成功しており、修復が必要です。 そのため、これらの危険なサインインに関連付けられたリスク検出でも修復が必要です。 これらのサインインと関連するリスク検出は、[At risk] (リスクあり) のリスク状態でフィルター処理することで、危険なサインイン レポートで表示できます。

攻撃はどこで確認できますか?

攻撃の詳細を表示するには、グラフの左側にある攻撃の数を選びます。 このグラフでは、その攻撃の種類でフィルター処理されたリスク検出レポートが表示されます。

リスク検出レポートに直接移動し、攻撃の種類でフィルター処理できます。 攻撃と検出の数は、1 対 1 に対応してはいません。

リスク検出の種類と MITRE 攻撃の種類のマッピング

| リアルタイム サインイン リスク検出 | 検出の種類 | MITRE ATT&CK 手法のマッピング | 攻撃の表示名 | Type |

|---|---|---|---|---|

| 異常なトークン | リアルタイムまたはオフライン | T1539 | Steal Web Session Cookie/Token Theft (Web セッション Cookie/トークンを盗む) | Premium |

| 通常とは異なるサインイン プロパティ | リアルタイム | T1078 | Access using a valid account (有効なアカウントを使用したアクセス) (サインイン時に検出) | Premium |

| 検証済み脅威アクター IP | リアルタイム | T1078 | Access using a valid account (有効なアカウントを使用したアクセス) (サインイン時に検出) | Premium |

| 匿名 IP アドレス | リアルタイム | T1090 | Obfuscation/Access using proxy (プロキシを使用した難読化/アクセス) | Nonpremium |

| Microsoft Entra の脅威インテリジェンス | リアルタイムまたはオフライン | T1078 | Access using a valid account (有効なアカウントを使用したアクセス) (サインイン時に検出) | Nonpremium |

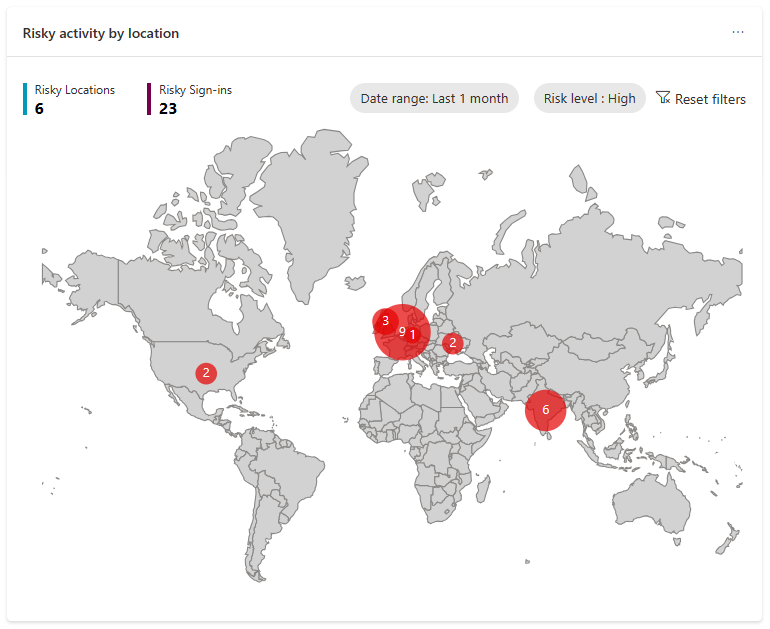

マップ

テナントでの危険なサインインの地理的な場所を表示するマップが用意されています。 バブルのサイズは、その場所でのリスク サインインの量を反映しています。 バブルの上にマウス ポインターを合わせると、コールアウト ボックスが表示され、国名とその場所からの危険なサインインの数が示されます。

これには次の要素が含まれています。

- 日付範囲: 日付範囲を選択し、マップ上のその時間範囲内からの危険なサインインを表示します。 使用できる値は、過去 24 時間、過去 7 日間、過去 1 か月間です。

- リスク レベル: 表示する危険なサインインのリスク レベルを選択します。 使用可能な値は、High (高)、Medium (中)、Low (低) です。

- 危険な場所の数:

- 定義: テナントの危険なサインインの発生元の場所の数。

- 日付範囲とリスク レベル フィルターは、このカウントに適用されます。

- この数を選択すると、選択した日付範囲とリスク レベルでフィルター処理された危険なサインイン レポートが表示されます。

- 危険なサインインの数:

- 定義: 選択した日付範囲の選択したリスク レベルを持つ危険なサインインの合計数。

- 日付範囲とリスク レベル フィルターは、このカウントに適用されます。

- この数を選択すると、選択した日付範囲とリスク レベルでフィルター処理された危険なサインイン レポートが表示されます。

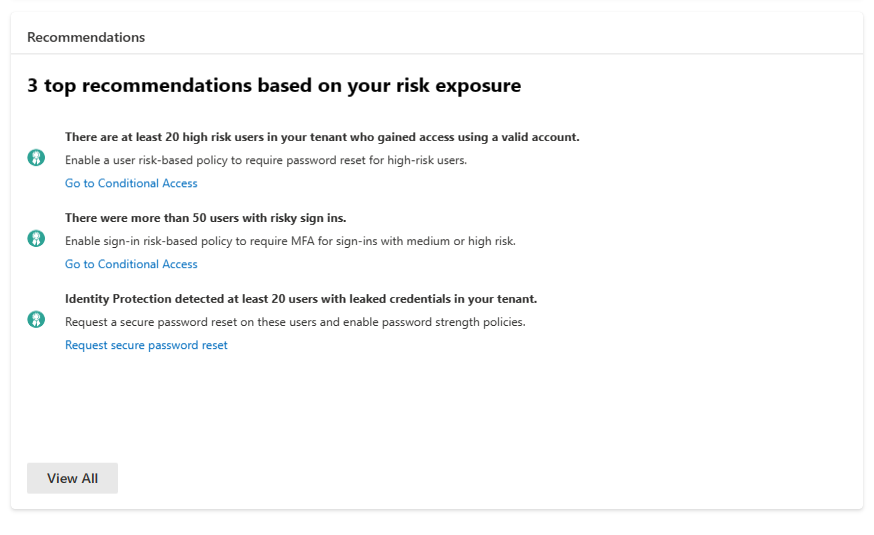

推奨事項

Microsoft Entra ID 保護の推奨事項は、お客様がセキュリティ態勢を強化するために環境を構成するのに役立ちます。 これらの推奨事項は、過去 30 日間にテナントで検出された攻撃に基づいています。 推奨事項は、セキュリティ スタッフに推奨される対処方法をガイドするために提供されます。

パスワード スプレー、テナント内の資格情報の漏洩、機密ファイルへの大量アクセスなど、一般的な攻撃は、侵害の可能性を示している場合があります。 前のスクリーンショットの例の、Identity Protection detected at least (Identity Protection でテナント内の少なくとも 20 ユーザーの資格情報漏洩を検出しました) の場合、推奨されるアクションは、危険なユーザーに対してセキュリティで保護されたパスワード リセットを要求する条件付きアクセス ポリシーを作成することです。

ダッシュボードの推奨事項コンポーネントには、次の情報が表示されます。

- テナントで特定の攻撃が発生した場合は、最大 3 つの推奨事項。

- 攻撃の影響に関する分析情報。

- 修復のための適切なアクションを実行するための直接リンク。

P2 ライセンスをお持ちのお客様は、分析情報とアクション提供する推奨事項の包括的な一覧を表示できます。 [すべて表示] を選ぶと、環境内の攻撃に基づいてトリガーされたその他の推奨事項が表示されるパネルが開きます。

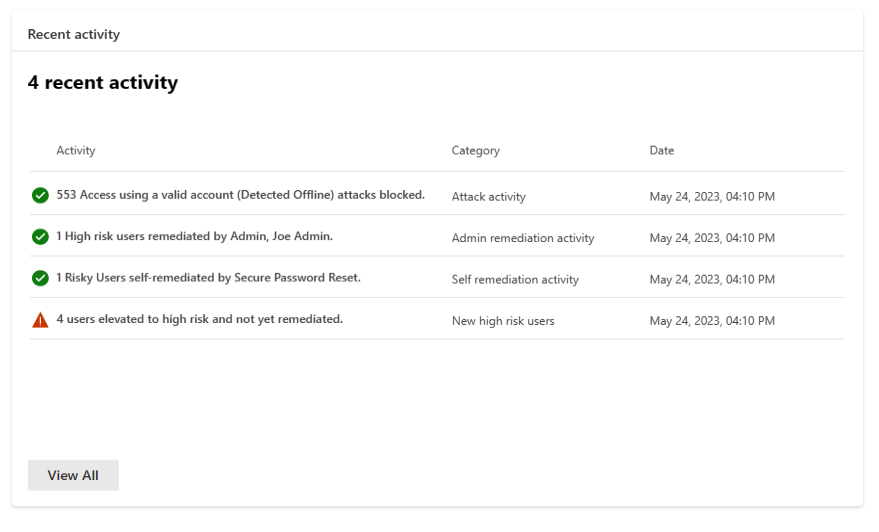

最近のアクティビティ

[最近のアクティビティ] には、テナント内の最近のリスク関連アクティビティの概要が表示されます。 表示される可能性があるアクティビティの種類は以下のとおりです。

- 攻撃アクティビティ

- 管理者の修復アクティビティ

- 自己修復アクティビティ

- 新しいリスクの高いユーザー

既知の問題

テナントの構成によっては、ダッシュボードに推奨事項や最近のアクティビティがない場合があります。