チュートリアル: Microsoft ID プラットフォームを使用するマルチテナント デーモンをビルドする

このチュートリアルでは、OAuth 2.0 クライアント資格情報の付与を使用して Microsoft Graph API を呼び出すためのアクセス トークンを取得する ASP.NET デーモン Web アプリをダウンロードして実行します。

このチュートリアルの内容:

- Microsoft ID プラットフォームにデーモン アプリを統合する

- 管理者がアプリケーションへのアクセス許可をアプリに直接付与する

- アクセス トークンを取得して Microsoft Graph API を呼び出す

- Microsoft Graph API を呼び出す。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

前提条件

- Visual Studio 2017 または 2019。

- Microsoft Entra テナント。 詳細については、Microsoft Entra テナントを取得する方法に関するページを参照してください。

- テナント内の 1 つ以上のユーザー アカウント。 このサンプルは、Microsoft アカウントでは正しく動作しません。 Microsoft アカウントを使用してサインインしたものの、ディレクトリ内にユーザー アカウントを作成したことがなければ、この時点でその作業を行ってください。

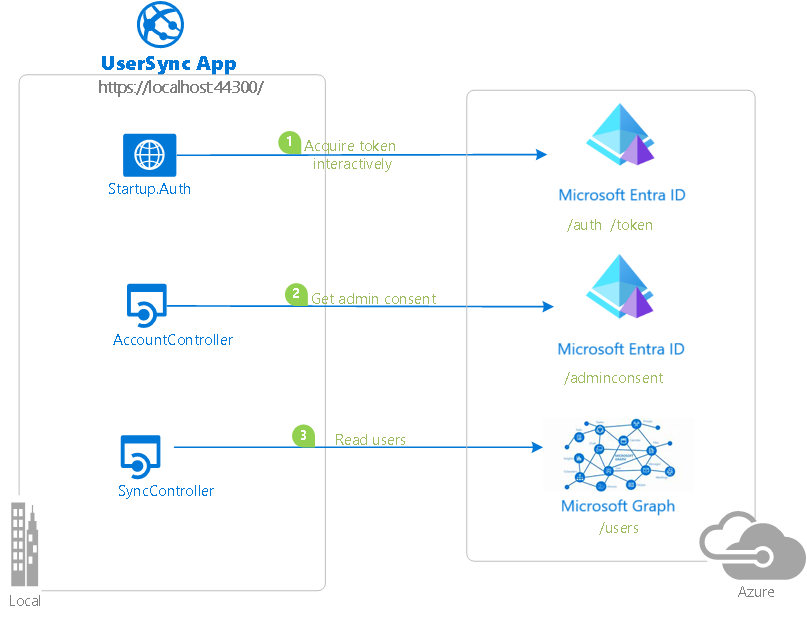

シナリオ

アプリは、ASP.NET MVC アプリケーションとしてビルドされています。 ユーザーのサインインには OWIN OpenID Connect ミドルウェアを使用します。

このサンプルの "デーモン" としてのコンポーネントは、API コントローラー SyncController.cs です。 このコントローラーを呼び出すと、顧客の Microsoft Entra テナントに存在するユーザーのリストが Microsoft Graph からプルされます。 SyncController.cs は、Web アプリケーション内の AJAX 呼び出しによってトリガーされます。 Microsoft Graph のアクセス トークンの取得には、Microsoft Authentication Library (MSAL) for .NET が使用されます。

このアプリは Microsoft の企業顧客を対象としたマルチテナント アプリであるため、顧客が "サインアップ" (つまり、その会社のデータにアプリケーションを "接続") する手段を備えている必要があります。 接続フローの過程で、全体管理者はまず、サインイン済みのユーザーがいなくてもアプリが非対話型形式で企業データにアクセスできるよう、"アプリケーションのアクセス許可" を直接アプリに付与します。 このサンプルのロジックの大部分は、ID プラットフォームの管理者の同意エンドポイントを使用してこの接続フローを実現する方法を示します。

このサンプルで使用されている概念の詳細については、ID プラットフォームのクライアント資格情報プロトコルに関するドキュメントをご覧ください。

このリポジトリをクローンまたはダウンロードする

シェルまたはコマンド ラインで、次のコマンドを実行します。

git clone https://github.com/Azure-Samples/active-directory-dotnet-daemon-v2.git

または、サンプルを ZIP ファイルとしてダウンロードします。

アプリケーションの登録

このサンプルには 1 つのプロジェクトがあります。 アプリケーションを Microsoft Entra テナントに登録するには、次のいずれかを実行します。

- 「テナントを選択する」と「テナントを使用するようにサンプルを構成する」内の手順に従ってください。

- 以下を実行する PowerShell スクリプトを使用する。

- Microsoft Entra アプリケーションとその関連オブジェクト (パスワード、アクセス許可、依存関係) を "自動的" に作成します。

- Visual Studio プロジェクトの構成ファイルに変更を加えます。

この自動化を使用する場合には、次のようにします。

Windows で PowerShell を実行し、クローンされたディレクトリのルートに移動します。

次のコマンドを実行します。

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope Process -Force次のスクリプトを実行して Microsoft Entra アプリケーションを作成し、サンプル アプリケーションのコードを適宜構成します。

.\AppCreationScripts\Configure.ps1スクリプトを実行するその他の方法については、アプリの作成スクリプトに関するページを参照してください。

Visual Studio ソリューションを開き、 [開始] を選択してコードを実行します。

この自動化を使用しない場合は、以降のセクションに示した手順を使用してください。

テナントを選択する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

アプリケーション開発者以上として Microsoft Entra 管理センターにサインインします。

複数のテナントにアクセスできる場合は、上部のメニューの [設定] アイコン

を使い、[ディレクトリとサブスクリプション] メニューからアプリケーションを登録するテナントに切り替えます。

を使い、[ディレクトリとサブスクリプション] メニューからアプリケーションを登録するテナントに切り替えます。[ID]>[アプリケーション]>[アプリの登録] を参照します。

[新規登録] を選択します。

アプリケーションの名前を入力します (例:

dotnet-web-daemon-v2)。 この名前は、アプリのユーザーに表示される場合があります。また、後で変更することができます。[サポートされているアカウントの種類] セクションで、 [任意の組織のディレクトリ内のアカウント] を選択します。

[リダイレクト URI (省略可能)] セクションで、コンボ ボックスの [Web] を選択し、リダイレクト URI として

https://localhost:44316/とhttps://localhost:44316/Account/GrantPermissionsを入力します。リダイレクト URI が 3 つ以上ある場合は、アプリが正常に作成された後、 [認証] タブから URI を追加する必要があります。

[登録] を選択して、アプリケーションを作成します。

アプリの [概要] ページで、 [アプリケーション (クライアント) ID] の値を見つけ、後で使用するために記録しておきます。 これは、このプロジェクトの Visual Studio 構成ファイルを構成するために必要になります。

[管理] で、 [認証] を選択します。

[Front-channel logout URL](フロントチャネル ログアウト URL) を

https://localhost:44316/Account/EndSessionに設定します。[Implicit grant and hybrid flows](暗黙的な許可およびハイブリッド フロー) セクションで、 [アクセス トークン] と [ID トークン] を選択します。 このサンプルでは、ユーザーのサインインと API の呼び出しのために、暗黙的な許可フローを有効にする必要があります。

[保存] を選択します。

[管理] で、[証明書とシークレット] を選択します。

[クライアント シークレット] セクションで、 [新しいクライアント シークレット] を選択します。

キーの説明 (例: アプリのシークレット) を入力します。

キーの有効期間として [1 年] 、 [2 年] 、または [有効期限なし] を選択します。

[追加] を選択します。 キー値を安全な場所に記録します。 このキーは、後から Visual Studio でプロジェクトを構成するために必要となります。

[管理] で、 [API のアクセス許可]>[アクセス許可の追加] の順に選択します。

[よく使用される Microsoft API] セクションで、 [Microsoft Graph] を選択します。

[アプリケーションのアクセス許可] セクションで、適切なアクセス許可 (User.Read.All) が選択されていることを確認します。

[アクセス許可の追加] を選択します.

テナントを使用するようにサンプルを構成する

以降の手順では、ClientID と "アプリケーションID" (AppId) は同じものを指します。

Visual Studio でソリューションを開いて、プロジェクトを構成します。

クライアント プロジェクトを構成する

セットアップ スクリプトを使用した場合、次の変更が自動的に適用されます。

- UserSync\Web.Config ファイルを開きます。

- アプリのキー ida:ClientId を探します。 既存の値を、先程記録した dotnet-web-daemon-v2 アプリケーションのアプリケーション ID で置き換えます。

- アプリのキー ida:ClientSecret を探します。 既存の値を、dotnet-web-daemon-v2 アプリの作成時に保存したキーで置き換えます。

サンプルの実行

ソリューションのクリーンとリビルドを実行し、UserSync アプリケーションを実行したら、Microsoft Entra テナントの管理者としてサインインします。 テスト用の Microsoft Entra テナントがない場合は、こちらの手順に従って取得してください。

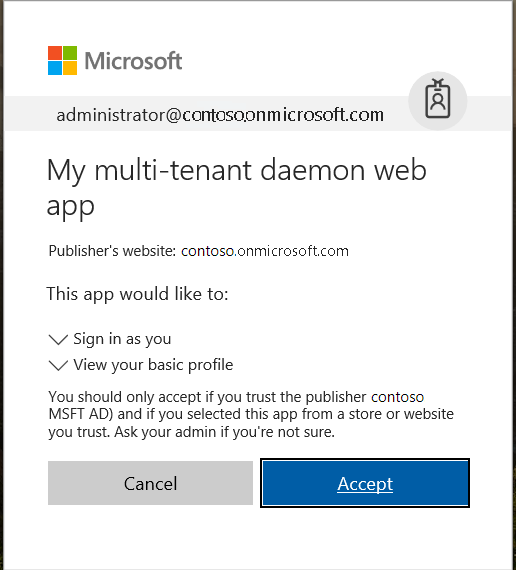

サインイン時には、まずアプリからサインインとユーザー プロファイルの読み取りのアクセス許可が求められます。 これに同意すると、あなたがビジネス ユーザーであることをアプリが認識できます。

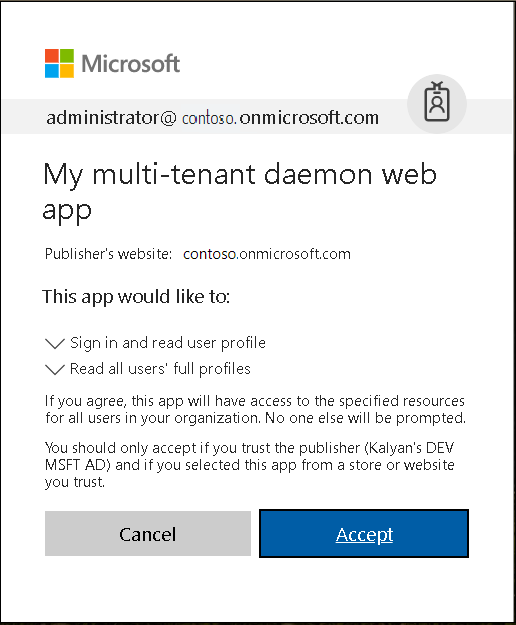

アプリはその後、Microsoft Graph を介して Microsoft Entra テナントのユーザーのリストを同期しようとします。 それができない場合には、テナント管理者は、そのテナントをアプリに接続するよう求められます。

その後、テナント内のユーザーのリストを読み取るためのアクセス許可がアプリから求められます。

アクセス許可を付与した後は、アプリからサインアウトされます。 このサインアウトは、トークン キャッシュから Microsoft Graph の既存のアクセス トークンを確実に削除するためものものです。 再度サインインすると、Microsoft Graph を呼び出すうえで必要なアクセス許可が、取得済みの最新のトークンに割り当てられます。

アクセス許可を付与すると、アプリがいつでもユーザーを照会できるようになります。 このことは、 [ユーザーの同期] ボタンを選択し、ユーザーのリストを最新の情報に更新すると確認できます。 ユーザーを追加または削除し、リストを再同期してみてください。 (ただし、同期されるのは最初のページのユーザーだけであることに注意してください)。

コードについて

このサンプルの主立ったコードは、次のファイルにあります。

- App_Start\Startup.Auth.cs、Controllers\AccountController.cs:初回サインイン。 特に、コントローラーに対するアクションには Authorize 属性が存在し、これによってユーザーはサインインすることを強制されます。 このアプリケーションでは、ユーザーのサインインに承認コード フローが使用されます。

- Controllers\SyncController.cs:ローカルのメモリ内ストアに対してユーザーのリストを同期させます。

- Controllers\UserController.cs:ローカルのメモリ内ストアにあるユーザーのリストを表示します。

- Controllers\AccountController.cs:管理者の同意エンドポイントを使用してテナント管理者からアクセス許可を取得します。

サンプル アプリを再作成する

- Visual Studio で、新しい Visual C#ASP.NET Web アプリケーション (.NET Framework) プロジェクトを作成します。

- 次の画面で、MVC プロジェクト テンプレートを選択します。 後で Web API コントローラーを追加するので、Web API 用のフォルダーと主要な参照も追加します。 プロジェクトで選択される認証モードは既定値 ( [認証なし] ) のままにします。

- ソリューション エクスプローラー ウィンドウでプロジェクトを選択し、F4 キーを押します。

- プロジェクトのプロパティで、 [SSL 有効] を True に設定します。 [SSL URL] に表示される情報を書き留めておきます。 これは、このアプリケーションの登録を Azure portal で構成する際に必要になります。

- 次の ASP.NET OWIN ミドルウェア NuGet パッケージを追加します。

- Microsoft.Owin.Security.ActiveDirectory

- Microsoft.Owin.Security.Cookies

- Microsoft.Owin.Host.SystemWeb

- Microsoft.IdentityModel.Protocol.Extensions

- Microsoft.Owin.Security.OpenIdConnect

- Microsoft.Identity.Client

- [App_Start] フォルダー内で、次のことを行います。

- Startup.Auth.cs という名前のクラスを作成します。

- 名前空間の名前から .App_Start を削除します。

- Startup クラスのコードを、サンプル アプリの同じファイルにあるコードに置き換えます。 必ずクラス定義全体を置き換えてください。 定義が public class Startup から public partial class Startup に変わります。

- Startup.Auth.cs で、Visual Studio の IntelliSense によって提示される using ステートメントを追加して、不足している参照を解決します。

- プロジェクトを右クリックし、 [追加] 、 [クラス] の順に選択します。

- 検索ボックスに「OWIN」と入力します。 OWIN Startup クラスが選択肢として表示されます。 それを選択して、クラスに Startup.cs という名前を付けます。

- Startup.cs で、Startup クラスのコードを、サンプル アプリの同じファイルにあるコードに置き換えます。 また、定義が public class Startup から public partial class Startup に変わります。

- [Models] フォルダーに、MsGraphUser.cs という新しいクラスを追加します。 その実装コードを、サンプルに含まれている同じ名前のファイルの内容に置き換えます。

- MVC 5 コントローラー - 空の新しいインスタンスを AccountController という名前で追加します。 その実装コードを、サンプルに含まれている同じ名前のファイルの内容に置き換えます。

- MVC 5 コントローラー - 空の新しいインスタンスを UserController という名前で追加します。 その実装コードを、サンプルに含まれている同じ名前のファイルの内容に置き換えます。

- Web API 2 コントローラー - 空の新しいインスタンスを SyncController という名前で追加します。 その実装コードを、サンプルに含まれている同じ名前のファイルの内容に置き換えます。

- ユーザー インターフェイスについては、Views\Account フォルダー内に、空の (モデルのない) ビューのインスタンスを GrantPermissions、Index、UserMismatch. という名前で 3 つ追加します。 また、Views\User フォルダーにも Index という名前で 1 つ追加します。 その実装コードを、サンプルに含まれている同じ名前のファイルの内容に置き換えます。

- Shared_Layout.cshtml と Home\Index.cshtml を更新して、各種ビューを正しく関連付けます。

サンプルを Azure にデプロイする

このプロジェクトには、Web アプリ プロジェクトと Web API プロジェクトがあります。 それらを Azure Web サイトにデプロイするには、それぞれについて次の作業が必要です。

- Azure Web サイトを作成する。

- Web アプリと Web API を Web サイトに発行する。

- IIS Express ではなく Web サイトを呼び出すようにクライアントを更新する。

dotnet-web-daemon-v2 を作成し、Azure Web サイトに発行する

- Azure portal にサインインします。

- 左上隅にある [リソースの作成] を選びます。

- [Web]>[Web アプリ] の順に選択し、Web サイトに名前を付けます。 たとえば、dotnet-web-daemon-v2-contoso.azurewebsites.net という名前を付けます。

- サブスクリプション、リソース グループ、アプリ サービスのプランと場所に関する情報を選択します。 [OS] は [Windows] 、 [発行] は [コード] とします。

- [作成] を選択し、アプリ サービスが作成されるのを待ちます。

- [デプロイが成功しました] という通知が表示されたら [リソースに移動] を選択し、新しく作成されたアプリ サービスに移動します。

- Web サイトが作成されたら、 [ダッシュボード] でそれを探して選択し、アプリ サービスの [概要] 画面を開きます。

- アプリ サービスの [概要] タブで、 [発行プロファイルの取得] リンクを選択して発行プロファイルをダウンロードし、保存します。 ソース管理のデプロイなど、他のデプロイ メカニズムを使用することもできます。

- Visual Studio に切り替えて、次の操作を行います。

- dotnet-web-daemon-v2 プロジェクトに移動します。

- ソリューション エクスプローラーでプロジェクトを右クリックして、 [発行] をクリックします。

- 下部のバーにある [プロファイルのインポート] を選択し、前にダウンロードした発行プロファイルをインポートします。

- [構成] をクリックします。

- [接続] タブで、接続先 URL を "https" を使ったものに更新します。たとえば、

https://dotnet-web-daemon-v2-contoso.azurewebsites.netを使用します。 [次へ] を選択します。 - [設定] タブで、 [組織認証の有効化] が選択されていないことを確認します。

- [保存] を選択します。 メイン画面で [発行] を選択します。

Visual Studio によってプロジェクトが発行され、ブラウザーでプロジェクトの URL が自動的に開きます。 プロジェクトの既定の Web ページが表示された場合には、発行が成功しています。

dotnet-web-daemon-v2 用に Microsoft Entra テナント アプリケーションの登録を更新する

- Microsoft Entra管理センターに戻ってから、[アプリの登録] で dotnet-web-daemon-v2 アプリケーションを選択します。

- アプリケーションの [認証] ページで、 [Front-channel logout URL](フロントチャネル ログアウト URL) フィールドをサービスのアドレスで更新します。 たとえば、

https://dotnet-web-daemon-v2-contoso.azurewebsites.net/Account/EndSessionを使用します。 - [ブランド] メニューで、 [ホーム ページ URL] をサービスのアドレスに更新します。 たとえば、

https://dotnet-web-daemon-v2-contoso.azurewebsites.netを使用します。 - 構成を保存します。

- 同じ URL を、 [認証]>[リダイレクト URI] メニューの値のリストに追加します。 複数のリダイレクト URL がある場合には、リダイレクト URL ごとにそのアプリ サービスの URI を使用している新しいエントリを用意する必要があります。

リソースをクリーンアップする

必要がなくなったら、「アプリケーションの登録」の手順で作成したアプリ オブジェクトを削除します。 アプリケーションを削除するには、「自分または自分の組織が作成したアプリケーションを削除する」の手順に従います。

ヘルプを参照する

Microsoft Q&A を利用すれば、コミュニティからサポートを受けることができます。

質問がある場合にはまず Microsoft Q&A に投稿してください。また、既存の問題を参照し、以前に同じ質問が挙がっていないかどうかを確認してください。

質問やコメントに azure-ad-adal-deprecation、azure-ad-msal、dotnet-standard のタグがついていることを確認してください。

サンプルにバグを見つけた場合は、GitHub の [Issues] で問題を提起してください。

MSAL.NET にバグを見つけた場合は、MSAL.NET GitHub の Issues に問題を提起してください。

ご提案をお寄せいただく場合は、ユーザーの声の投稿ページにアクセスしてください。

次のステップ

Microsoft ID プラットフォームを使用して、保護された Web API にアクセスするデーモン アプリの作成について詳しい情報をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示