インバウンド プロビジョニング API へのアクセスを付与する

はじめに

API 駆動インバウンド プロビジョニング アプリを構成したら、API クライアントがプロビジョニング /bulkUpload API に要求を送信し、プロビジョニング ログ API に対してクエリを実行できるように、アクセス許可を付与する必要があります。 このチュートリアルでは、これらの権限を構成する手順について説明します。

お使いの API クライアントが Microsoft Entra ID で認証を行う方法に応じて、次の 2 つの構成オプションから選択できます。

- サービス プリンシパルの構成: お使いの API クライアントで Microsoft Entra 登録済みアプリのサービス プリンシパルを使用し、OAuth クライアント資格情報付与フローを使用して認証することを計画している場合は、こちらの手順に従ってください。

- マネージド ID の構成: お使いの API クライアントで Microsoft Entra マネージド ID を使用することを計画している場合は、こちらの手順に従ってください。

サービス プリンシパルの構成

この構成により、外部 API クライアントを表すアプリが Microsoft Entra ID に登録され、それにインバウンド プロビジョニング API を呼び出す権限が付与されます。 OAuth クライアント資格情報付与フローでは、サービス プリンシパルのクライアント ID とクライアント シークレットを使用できます。

- 少なくともアプリケーション管理者 のログイン資格情報で Microsoft Entra 管理センター (https://entra.microsoft.com) にログインします。

- [Microsoft Entra ID] ->[アプリケーション] ->[アプリの登録] の順に移動します。

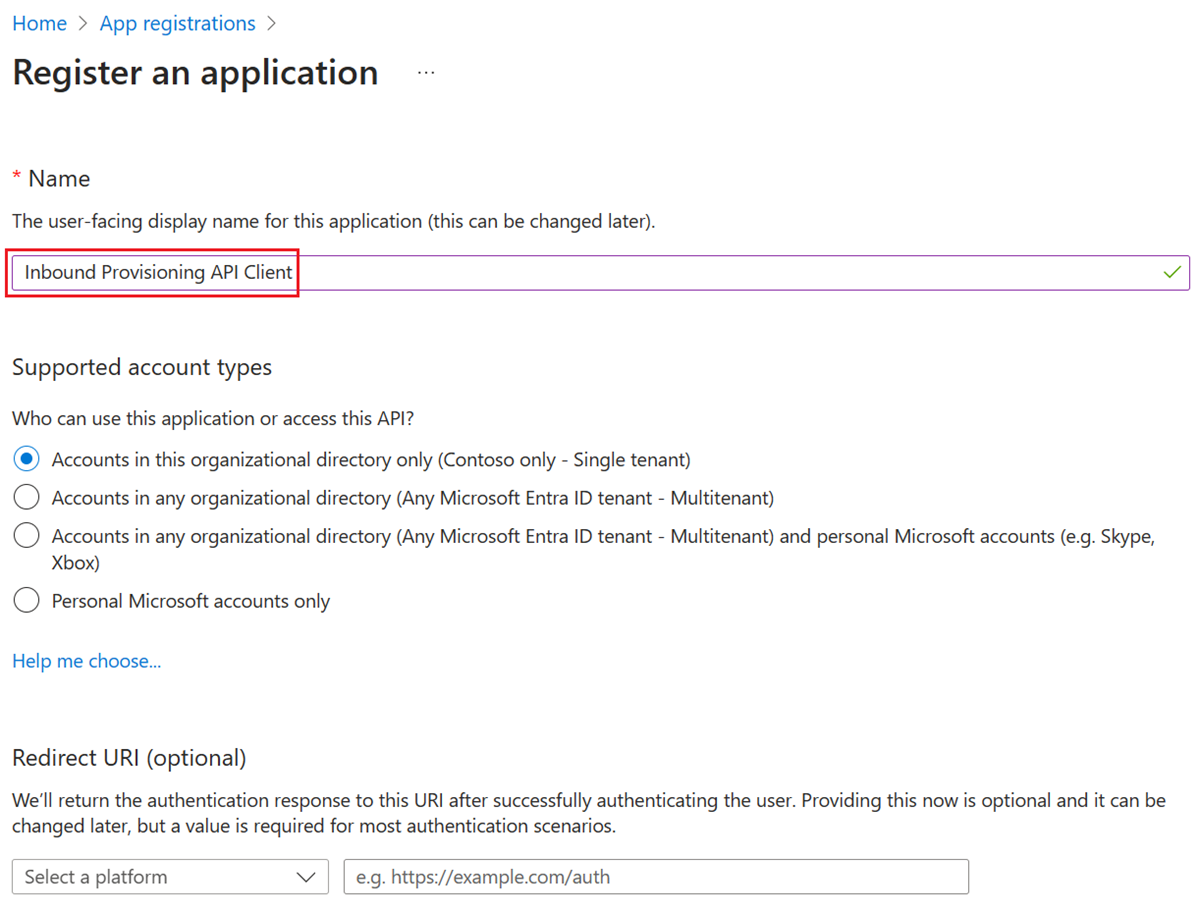

- オプション [新規登録] をクリックします。

- アプリ名を指定し、既定のオプションを選択して、[登録] をクリックします。

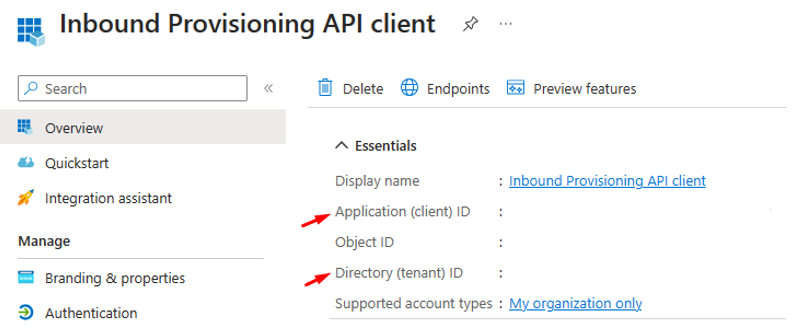

- [概要] ブレードから [アプリケーション (クライアント) ID] と [ディレクトリ (テナント) ID] の値をコピーし、後で API クライアントで使用できるように保存します。

- アプリのコンテキスト メニューで、[証明書とシークレット] オプションを選択します。

- 新しいクライアント シークレットを作成します。 シークレットと有効期限の説明を入力します。

- 生成されたクライアント シークレットの値をコピーし、後で API クライアントで使用するために保存します。

- コンテキスト メニュー [API 権限] から、オプション [権限の追加] を選択します。

- [API 権限の要求] で、[Microsoft Graph] を選択します。

- [アプリケーションのアクセス許可] を選択します。

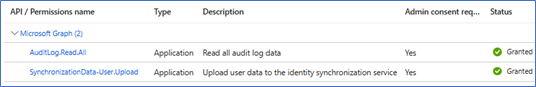

- 権限 [AuditLog.Read.All] と [SynchronizationData-User.Upload] を検索して選択します。

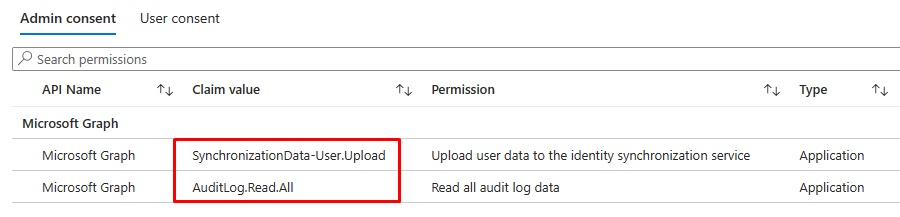

- 次の画面で [管理者の同意の付与] をクリックして、権限の割り当てを完了します。 確認ダイアログで [はい] をクリックします。 アプリには次の権限セットがあるはずです。

- これで、API クライアントでサービス プリンシパルを使用する準備ができました。

- 運用環境のワークロードに対しては、クライアント証明書ベースの認証でサービス プリンシパルまたはマネージド ID を使用することをお勧めします。

マネージド ID の構成

このセクションでは、マネージド ID に必要な権限を割り当てる方法について説明します。

Azure リソースで使用するマネージド ID を構成します。

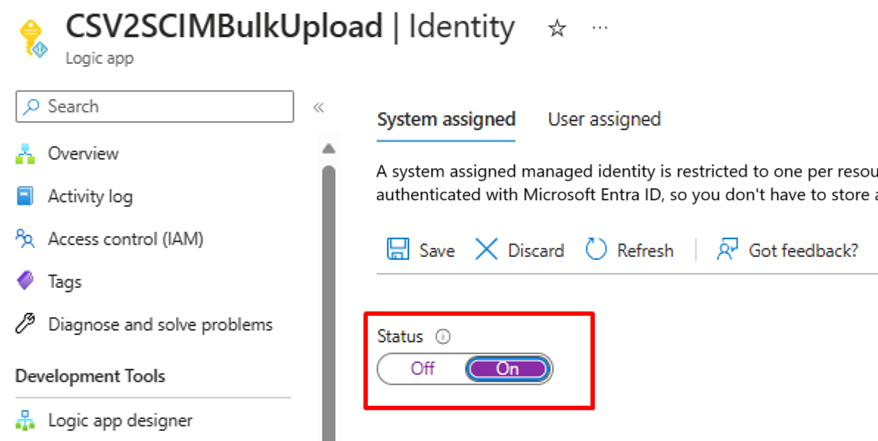

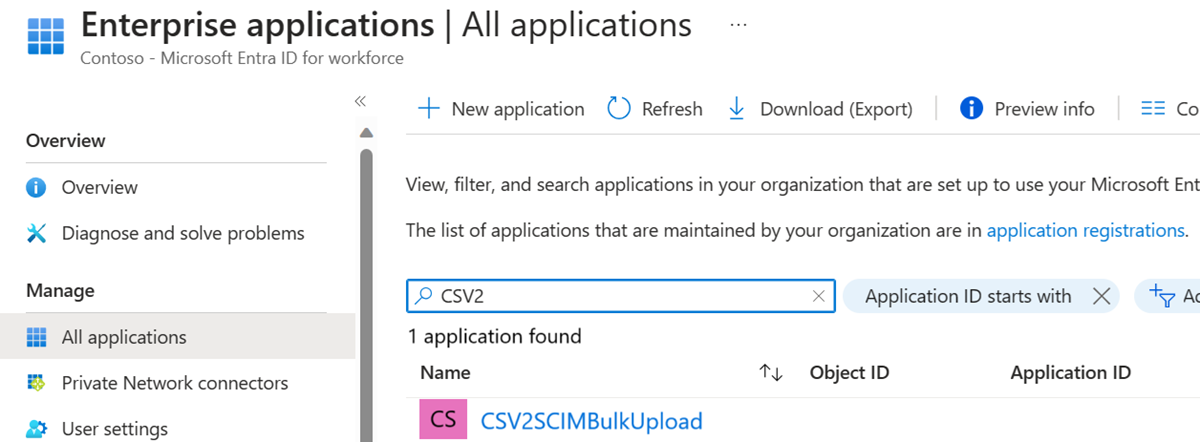

Microsoft Entra 管理センターからマネージド ID の名前をコピーします。 たとえば、次のスクリーンショットは、"CSV2SCIMBulkUpload" という名前の Azure Logic Apps ワークフローに関連付けられているシステム割り当てマネージド ID の名前を示しています。

次の PowerShell スクリプトを実行して、マネージド ID に権限を割り当てます。

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id権限が適用されたことを確認するには、Microsoft Entra ID の [エンタープライズ アプリケーション] でマネージド ID サービス プリンシパルを見つけます。 [アプリケーションの種類] フィルターを削除して、すべてのサービス プリンシパルを表示します。

これで、API クライアントでマネージド ID を使用する準備ができました。