アプリケーション プロキシを使用するオンプレミス アプリケーションに対する Security Assertion Markup Language (SAML) シングル サインオン (SSO)

Security Assertion Markup Language (SAML) 認証でセキュリティ保護されたオンプレミス アプリケーションにシングル サインオン (SSO) を提供します。 アプリケーション プロキシを使用して SAML ベースの SSO アプリケーションにリモート アクセスを提供します。 SAML によるシングル サインオンでは、ユーザーの Microsoft Entra アカウントを使用して、Microsoft Entra がアプリケーションに対して認証を行います。 Microsoft Entra ID は、接続プロトコルを通してアプリケーションにシングル サインオンの情報を伝達します。 また、SAML 要求で定義するルールに基づいて、ユーザーを特定のアプリケーション ロールにマップできます。 SAML SSO に加えてアプリケーション プロキシを有効にすると、ユーザーには、アプリケーションへの外部アクセスと、シームレスな SSO エクスペリエンスが提供されます。

アプリケーションでは、Microsoft Entra ID によって発行された SAML トークンを使用できる必要があります。 この構成は、オンプレミスの ID プロバイダーを使用するアプリケーションには適用されません。 このようなシナリオの場合は、「アプリケーションを Microsoft Entra ID に移行するためのリソース」を参照することをお勧めします。

アプリケーション プロキシを使う SAML SSO は、SAML トークンの暗号化機能でも動作します。 詳細については、「Microsoft Entra の SAML トークン暗号化を構成する」を参照してください。

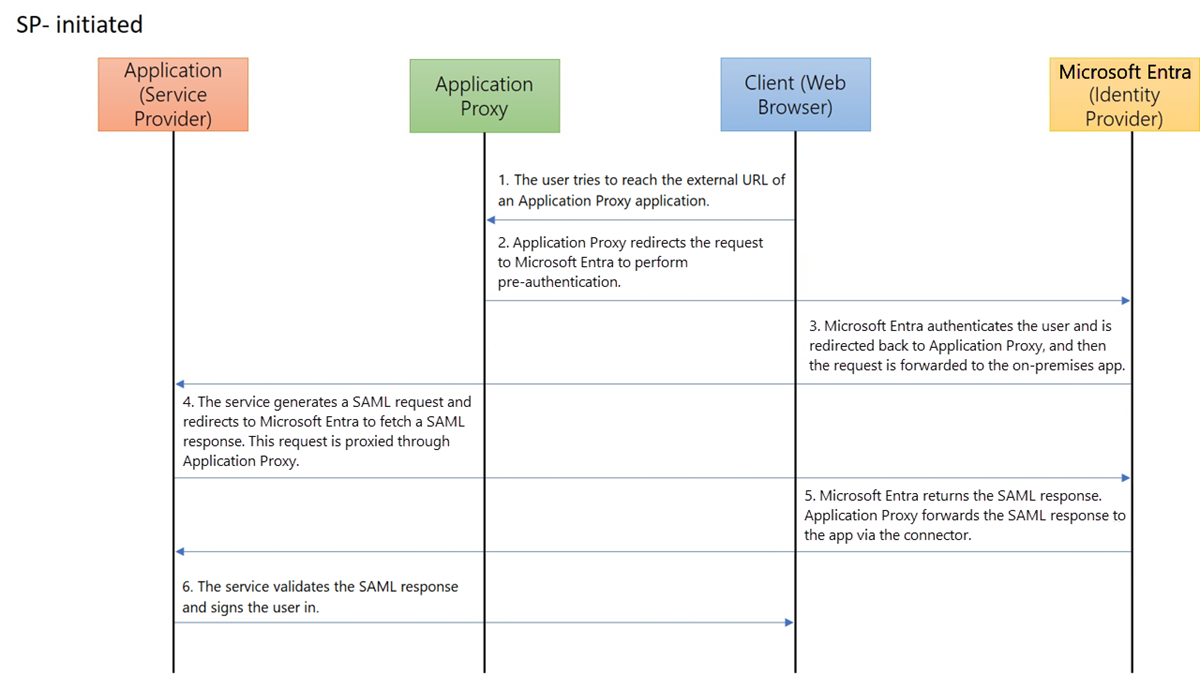

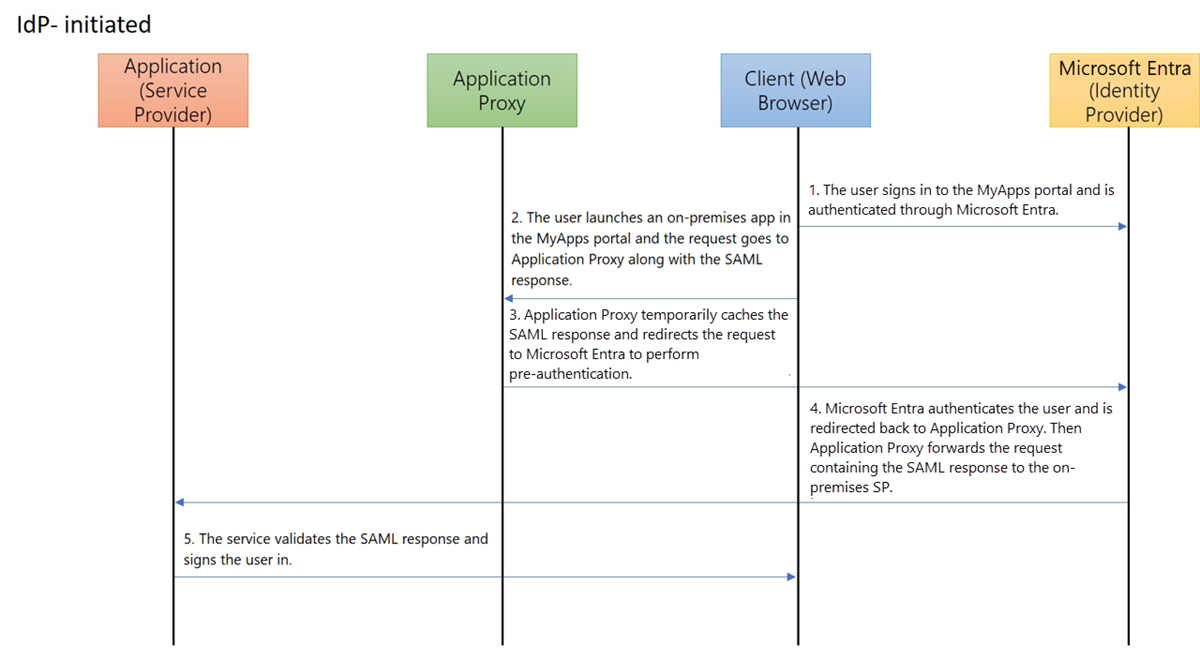

このプロトコル図は、サービス プロバイダーによって開始される (SP によって開始される) フローと ID プロバイダーによって開始される (IdP によって開始される) フローの両方に対するシングル サインオン シーケンスを示しています。 アプリケーション プロキシは、オンプレミス アプリケーションとの間で SAML 要求と応答をキャッシュすることによって、SAML SSO と連携します。

アプリケーションの作成と SAML SSO の設定

Microsoft Entra 管理センターで、[Microsoft Entra ID] > [エンタープライズ アプリケーション] の順に選び、[新しいアプリケーション] を選びます。

新しいアプリケーションの表示名を入力し、 [ギャラリーに見つからないその他のアプリケーションを統合します] を選択して、 [作成] を選択します。

アプリの [概要] ページで、 [シングル サインオン] を選択します。

シングル サインオンの方法として、 [SAML] を選択します。

まず、企業ネットワーク上で動作するように SAML SSO を設定します。「SAML ベースのシングル サインオン」の「基本的な SAML の構成」セクションを参照して、アプリケーションに対して SAML ベースの認証を構成してください。

アプリケーションに少なくとも 1 人のユーザーを追加し、テスト アカウントにアプリケーションへのアクセス権があることを確認します。 企業ネットワークに接続しているときに、テスト アカウントを使用して、アプリケーションへのシングル サインオンがあるかどうかを確認します。

注意

アプリケーション プロキシを設定した後、戻って SAML 応答 URL を更新します。

アプリケーション プロキシを使ってオンプレミスのアプリケーションを発行する

オンプレミスのアプリケーションに SSO を提供する前に、アプリケーション プロキシを有効にして、コネクタをインストールします。 オンプレミス環境を準備し、コネクタをインストールして登録し、コネクタをテストする方法について説明します。 コネクタを設定したら、これらの手順に従って、アプリケーション プロキシを使って新しいアプリケーションを発行します。

Microsoft Entra 管理センターでアプリケーションを開いた状態で、[アプリケーション プロキシ] を選びます。 アプリケーションの [内部 URL] を指定します。 カスタム ドメインを使用している場合は、アプリケーションの TLS/SSL 証明書もアップロードする必要があります。

注意

ベスト プラクティスとして、最適化されたユーザー エクスペリエンスのため、可能な限り、カスタム ドメインを使用します。 詳しくは、「Microsoft Entra アプリケーション プロキシでのカスタム ドメインの使用」を参照してください。

アプリケーションの事前認証方法として [Microsoft Entra ID] を選択します。

アプリケーションの外部 URL をコピーします。 SAML 構成を完了するには、この URL が必要です。

テスト アカウントを使って、外部 URL によってアプリケーションを開き、アプリケーション プロキシが正しく設定されていることを確認します。 問題がある場合は、「アプリケーション プロキシの問題とエラー メッセージのトラブルシューティング」をご覧ください。

SAML 構成の更新

Microsoft Entra 管理センターでアプリケーションを開いた状態で、[シングル サインオン] を選びます。

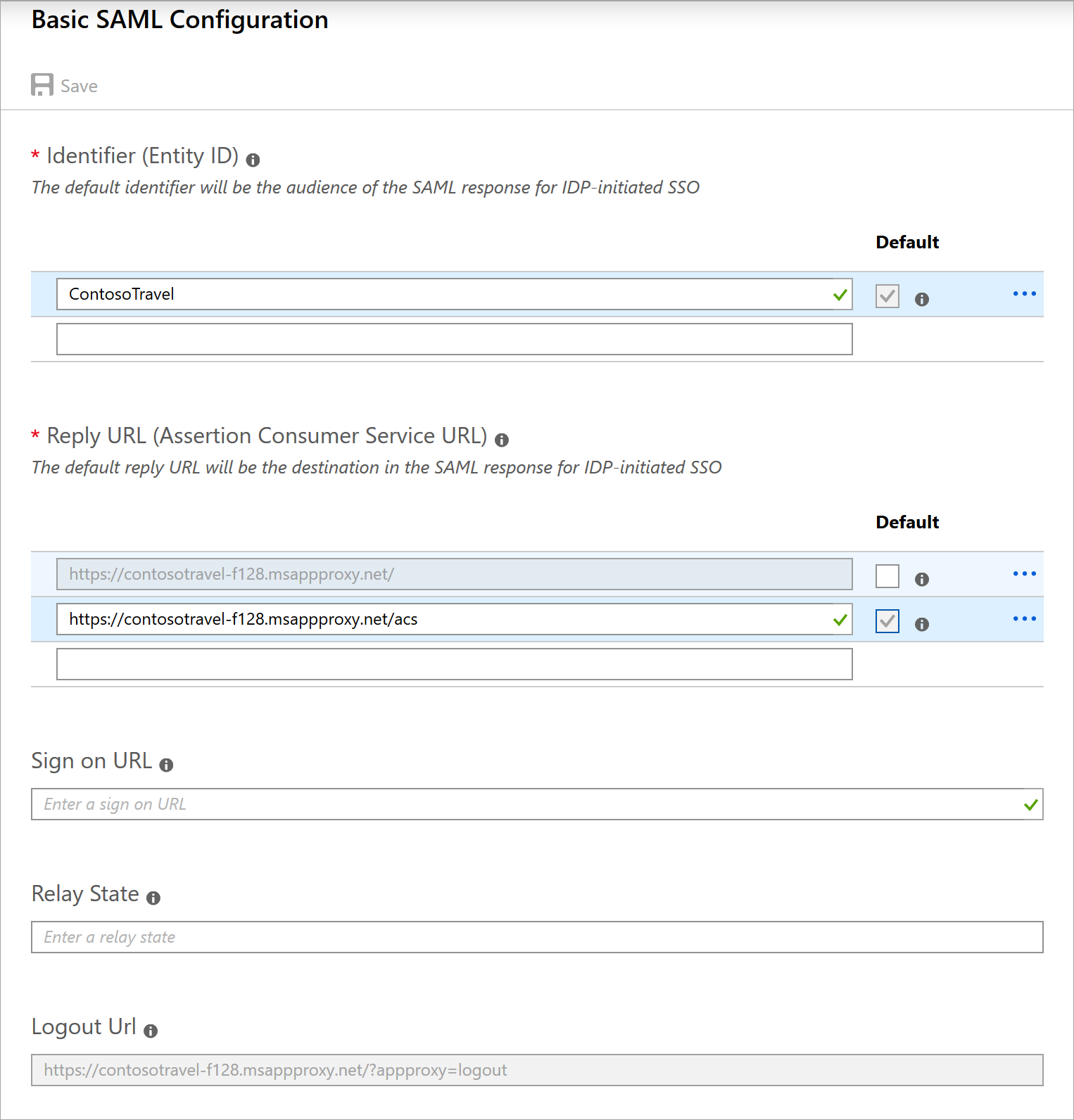

[SAML によるシングル サインオンのセットアップ] ページで、[基本的な SAML 構成] の見出しに移動し、その [編集] アイコン (鉛筆) を選択してください。 アプリケーション プロキシ内で構成した外部 URL が、[識別子]、[応答 URL]、[ログアウト URL] の各フィールドに入力されていることを確認します。 これらの URL は、アプリケーション プロキシが正常に動作するために必要です。

以前に構成した [応答 URL] を編集して、そのドメインがアプリケーション プロキシ経由でインターネットに到達できるようにします。 たとえば、外部 URL が

https://contosotravel-f128.msappproxy.netで、元の応答 URL がhttps://contosotravel.com/acsの場合、元の応答 URL をhttps://contosotravel-f128.msappproxy.net/acsに更新する必要があります。

更新された応答 URL の横にあるチェックボックスをオンにして、既定値としてマークします。

必須の応答 URL を既定値としてマークした後は、内部 URL が使用されており、以前に構成した応答 URL は削除することもできます。

SP によって開始されたフローの場合、バックエンド アプリケーションで認証トークンを受け取るための適切な応答 URL または Assertion Consumer Service URL が指定されていることを確認します。

Note

バックエンド アプリケーションで応答 URL が内部 URL である必要がある場合は、カスタム ドメインを使用して内部と外部の URL を一致させるか、マイ アプリのセキュリティで保護されたサインイン拡張機能をユーザーのデバイスにインストールする必要があります。 この拡張機能では、適切なアプリケーション プロキシ サービスに自動的にリダイレクトされます。 拡張機能のインストールについては、「マイ アプリによるセキュリティで保護されたサインイン拡張機能」をご覧ください。

アプリをテストする

アプリが稼働しています。 アプリをテストするには:

- ブラウザーを開き、アプリを発行したときに作成した外部 URL に移動します。

- サインインには、アプリに割り当てたテスト アカウントを使用します。 アプリケーションを読み込み、アプリケーションにシングル サインオンできるようになります。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示