Microsoft Entra 証明書ベースの認証の概要

Microsoft Entra ID の証明書ベースの認証 (CBA) を使用すると、アプリケーションやブラウザーのサインイン時に、ユーザーに Microsoft Entra ID に対して X.509 証明書による認証を直接、許可または要求することができます。 この機能により、顧客はフィッシングに抵抗できる認証を採用し、公開キー基盤 (PKI) に対して X.509 証明書で認証を行うことができます。

Microsoft Entra CBA とは何ですか?

Microsoft Entra ID で CBA がクラウドでサポートされるようになる前は、顧客はフェデレーションの証明書ベースの認証を実装する必要がありました。ここで、Microsoft Entra ID に対して X.509 証明書を使用して認証を行うために、Active Directory フェデレーション サービス (AD FS) をデプロイする必要があります。 Microsoft Entra の証明書ベースの認証を使用すると、顧客は Microsoft Entra に対して直接認証することができ、お客様の環境を簡素化し、コストを削減することで、フェデレーション AD FS の必要性を排除できます。

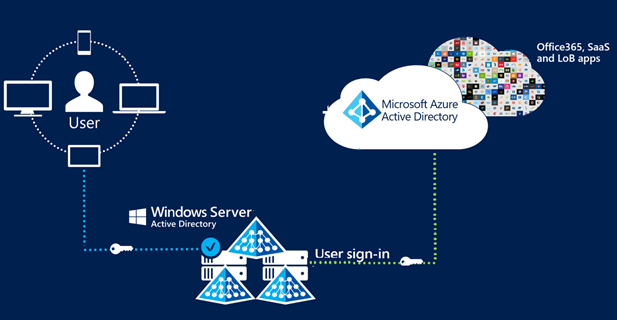

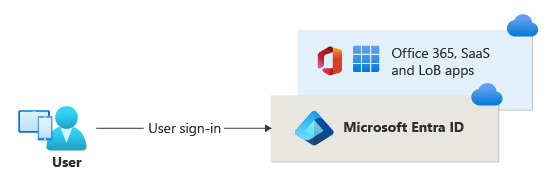

次の図は、Microsoft Entra CBA がフェデレーション AD FS の排除することで、顧客環境を簡略化する様子を示しています。

Active Directory フェデレーション サービス (AD FS) による証明書ベースの認証

Microsoft Entra 証明書ベースの認証

Microsoft Entra CBA を使用する主な利点

| メリット | 説明 |

|---|---|

| 優れたユーザー エクスペリエンス | - 証明書ベースの認証を必要とするユーザーは、Microsoft Entra ID に対して直接直接認証できるようになり、 フェデレーション サービス (AD FS) に投資する必要がなくなりました。 - ポータル UI を使用すると、ユーザーは証明書フィールドをユーザー オブジェクト属性にマップしてテナント内のユーザーを検索する方法を簡単に構成できます (証明書ユーザー名のバインド) - 単一要素と多要素の証明書を判断するのに役立つ認証ポリシーを構成するためのポータル UI。 |

| デプロイと管理が容易 | - Microsoft Entra CBA は無料の機能です。この機能を使用するために Microsoft Entra ID の有料エディションは不要です。 - 簡単にオンプレミスにデプロイしてネットワーク構成できます。 - Microsoft Entra ID に対して直接認証します。 |

| セキュリティで保護 | - オンプレミス パスワードは、いかなる形でもクラウドに保存する必要はありません。 - フィッシングに強い多要素認証 (MFA にはライセンス エディションが必要) やレガシ認証のブロックを含む、Microsoft Entra 条件付きアクセス ポリシーを使用してシームレスに連携することによって、ユーザー アカウントを保護できます。 - ユーザーが発行者やポリシー OID (オブジェクト識別子) などの証明書フィールドを使用して認証ポリシーを定義して、証明書が単一要素と多要素のどちらとして適格か判断できる強力な認証サポート。 - この機能は、条件付きアクセス機能と認証強度機能とシームレスに連携して、ユーザーのセキュリティ保護に役立つ MFA を適用します。 |

サポートされるシナリオ

次のシナリオがサポートされます。

- すべてのプラットフォームでの Web ブラウザー ベースのアプリケーションへのユーザー サインイン。

- iOS/Android プラットフォーム上の Office モバイル アプリと、Windows 内の Office ネイティブ アプリ (Outlook、OneDrive などを含む) へのユーザー サインイン。

- モバイル ネイティブ ブラウザーでのユーザー サインイン。

- 証明書の発行者のサブジェクトおよびポリシー OID を使用した多要素認証の詳細な認証規則のサポート。

- 任意の証明書フィールドを使用して、証明書とユーザー アカウントのバインドを構成します。

- サブジェクト代替名 (SAN) PrincipalName と SAN RFC822Name

- サブジェクト キー識別子 (SKI) と SHA1PublicKey

- 発行元 + サブジェクト、サブジェクト、発行元 + SerialNumber

- 任意のユーザー オブジェクト属性を使用して、証明書とユーザー アカウントのバインドを構成します。

- ユーザー プリンシパル名

- onPremisesUserPrincipalName

- CertificateUserIds

サポートされていないシナリオ

以下のシナリオはサポートされていません。

- 証明機関のヒントはサポートされていないため、証明書ピッカー UI でユーザーに対して表示される証明書のリストにはスコープが設定されていません。

- 信頼された CA に対してサポートされている CRL 配布ポイント (CDP) は 1 つのみです。

- CDP には HTTP URL のみを指定できます。 オンライン証明書状態プロトコル (OSCP) およびライトウェイト ディレクトリ アクセス プロトコル (LDAP) の URL はサポートされていません。

- 認証方法としてのパスワードを無効にすることはできません。また、Microsoft Entra CBA の方法をユーザーが使用できる場合でも、パスワードを使ってサインインするオプションが表示されます。

Windows Hello For Business 証明書に関する既知の制限事項

- Windows Hello For Business (WHFB) は Microsoft Entra ID の多要素認証に使用できますが、WHFB は最新の MFA ではサポートされていません。 WHFB キー ペアを使用してユーザーの証明書を登録することを選べます。 適切に構成すると、これらの WHFB 証明書を Microsoft Entra ID の多要素認証に使用できます。 WHFB 証明書は、Edge および Chrome ブラウザーの Microsoft Entra 証明書ベースの認証 (CBA) と互換性があります。ただし現時点では、WHFB 証明書はブラウザー以外のシナリオ (Office 365 アプリケーションなど) では Microsoft Entra CBA と互換性がありません。 回避策としては、[Windows Hello にサインインするかセキュリティ キーを使用する] オプションを使ってサインインします (使用可能な場合)。これらのオプションは認証に証明書を使用しないため、Microsoft Entra CBA の問題を回避できます。ただし、一部の古いアプリケーションではこのオプションを使用できない場合があります。

対象外

次のシナリオは、Azure AD CBA の範囲外です:

- クライアント証明書を作成するための公開キー基盤。 お客様は、独自の公開キー基盤 (PKI) を構成し、ユーザーとデバイスに証明書をプロビジョニングする必要があります。