管理者の強力な認証範囲にギャップがないか見つけて対処する

テナントの管理者に対して多要素認証 (MFA) を要求することは、テナントのセキュリティを強化するために実行できる最初の手順の 1 つです。 この記事では、すべての管理者を確実に多要素認証の対象とする方法について説明します。

Microsoft Entra ビルトイン Administrator ロールの現在の使用状況を検出する

Microsoft Entra ID のセキュア スコアを使うと、テナントで管理者ロールに対して MFA が必須になっているかどうかについてのスコアが提供されます。 この改善のための処置では、管理者ロールを持つユーザーの MFA 使用状況を追跡します。

管理者が MFA ポリシーの対象となっているかどうかは、さまざまな方法で確認できます。

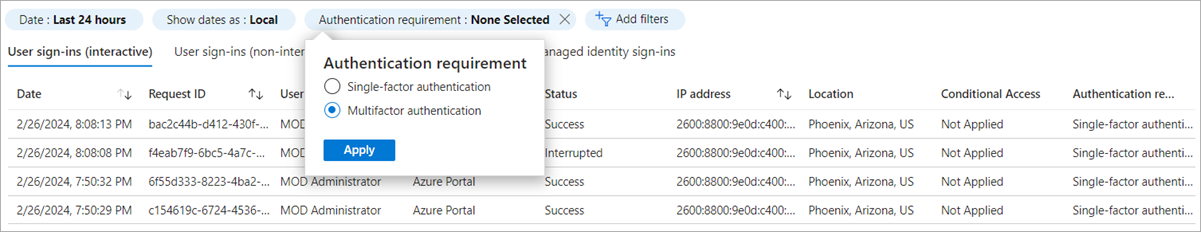

特定の管理者のサインインのトラブルシューティングを行う場合は、サインイン ログを使用できます。 サインイン ログでは、特定のユーザーの [認証要件] をフィルター処理できます。 [認証要件] が [単一要素認証] となっているサインインは、サインインに必要な多要素認証ポリシーが適用されていないことを意味します。

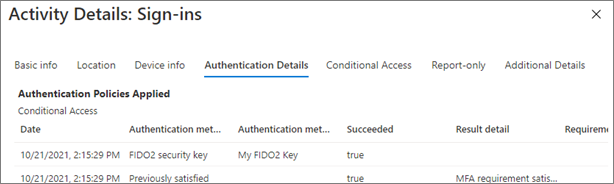

特定のサインインの詳細を表示する場合は、[認証の詳細] タブを選択して、MFA 要件の詳細を確認します。 詳細については、「サインイン ログ アクティビティの詳細」を参照してください。

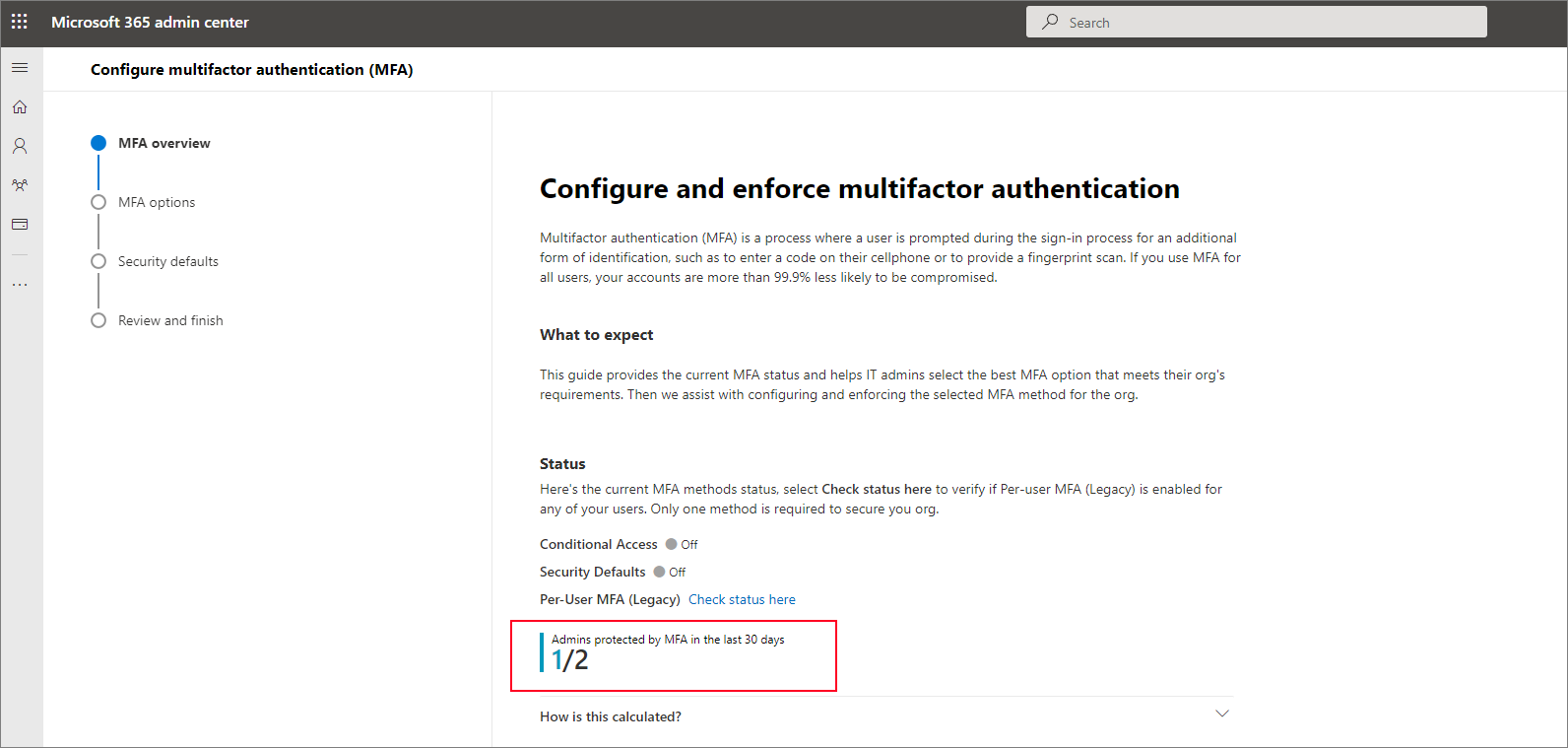

ユーザー ライセンスに基づいて有効にするポリシーを選択できるように、MFA ポリシーを比較し、組織にとって最適な手順を確認するうえで役立つ新しい MFA 有効化ウィザードが用意されています。 ウィザードには、過去 30 日間に MFA によって保護された管理者が表示されます。

このスクリプトを実行すると、過去 30 日間に MFA を使用して、またはなしでサインインしたディレクトリ ロールの割り当てを持つすべてのユーザーのレポートをプログラムで生成できます。 このスクリプトでは、アクティブな組み込みとカスタム ロールの割り当て、すべての有資格の組み込みとカスタム ロールの割り当て、およびロールが割り当てられたグループが列挙されます。

管理者に多要素認証を適用する

多要素認証で保護されていない管理者を見つけた場合は、次のいずれかの方法で保護できます。

管理者に Microsoft Entra ID P1 または P2 のライセンスが付与されている場合は、条件付きアクセス ポリシーを作成して管理者に MFA を適用することができます。 このポリシーを更新することで、カスタム ロールに含まれるユーザーに MFA を要求することもできます。

MFA 有効化ウィザードを実行して MFA ポリシーを選択します。

Privileged Identity Management でカスタムまたは組み込みの管理者ロールを割り当てると、ロールのアクティブ化時に多要素認証が必要になります。

管理者に対してパスワードレスおよびフィッシングに抵抗できる認証方法を使用する

管理者に多要素認証を適用してからしばらく経ったら、さらに強力な認証になるようにハードルを上げて、パスワードレスおよびフィッシングに抵抗できる認証方法を使用するようにします。

これらの認証方法とそのセキュリティに関する考慮事項の詳細については、Microsoft Entra の認証方法に関するページ参照してください。