Microsoft Authenticator でパスキーを有効にする (プレビュー)

この記事では、Microsoft Entra ID の Microsoft Authenticator でのパスキーの使用を有効にして適用する手順を一覧表示します。 まず、認証方法ポリシーを更新して、エンド ユーザーが Authenticator でパスキーを使用して登録およびサインインできるようにします。 その後、条件付きアクセス認証の強度ポリシーを使用して、ユーザーが機密リソースにアクセスするときにパスキー サインインを適用できます。

要件

- Microsoft Entra 多要素認証 (MFA)

- Android 14 以降または iOS 17 以降

- パスキー登録/認証プロセスの一部である任意のデバイス上のアクティブなインターネット接続

- クロスデバイス間の登録/認証では、両方のデバイスで Bluetooth が有効になっている必要があります

Note

ユーザーは、パスキーを使用するには、Android または iOS 用の Authenticator の最新バージョンをインストールする必要があります。

Authenticator でパスキーを使用してサインインできる場所の詳細については、「Microsoft Entra ID を使用した FIDO2 認証のサポート」を参照してください。

管理センターで Authenticator でのパスキーを有効にする

Microsoft Authenticator ポリシーには、Authenticator でパスキーを有効にするオプションはありません。 代わりに、Authenticator でパスキーを有効にするには、FIDO2 セキュリティ キー認証方法ポリシーを編集する必要があります。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

[保護]、[認証方法]、[認証方法ポリシー] の順に移動します。

[FIDO2 セキュリティ キー] の方法で、[すべてのユーザー] または [グループの追加] を選択して特定のグループを選択します。 セキュリティ グループのみがサポートされています。

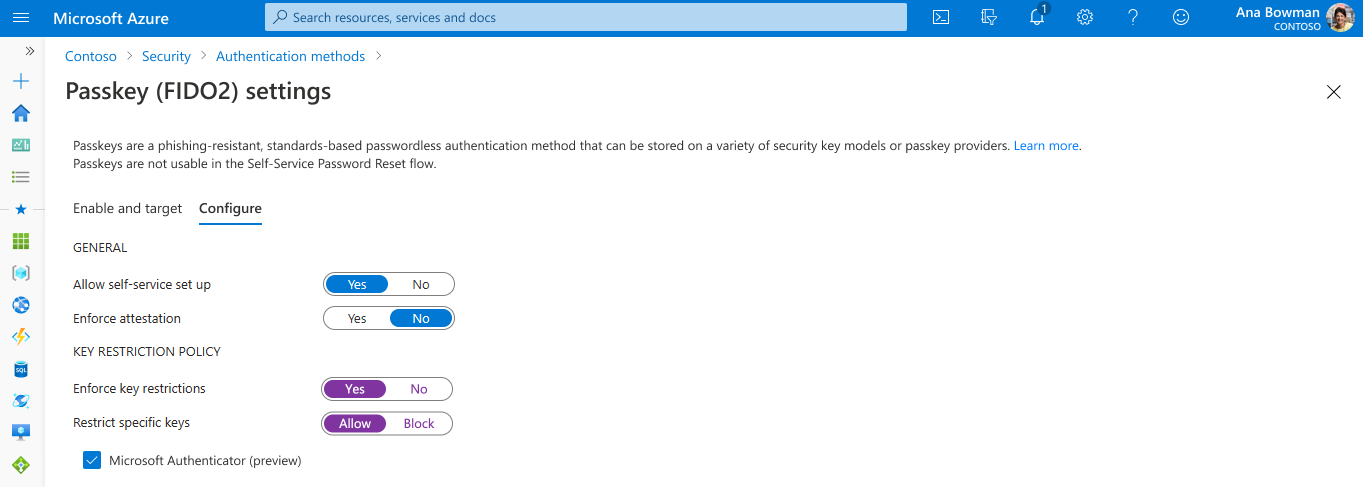

[構成] タブで、次のように設定します。

セルフサービス設定を許可: はい

構成証明の適用: いいえ

キーの制限の適用: はい

特定のキーを制限: 許可

管理センターにチェックボックスが表示されている場合は、[Microsoft Authenticator (プレビュー)] を選択します。 この設定により、キー制限リストに Authenticator アプリの AAGUID が自動的に設定されます。 それ以外の場合は、次の AAGUID を手動で追加して、Authenticator のパスキー プレビューを有効にできます。

- Android 用 Authenticator: de1e552d-db1d-4423-a619-566b625cdc84

- iOS 用 Authenticator: 90a3ccdf-635c-4729-a248-9b709135078f

警告

キーの制限により、登録と認証の両方について特定のパスキーを使用できるかどうかが設定されます。 キーの制限を変更し、以前は許可していた AAGUID を削除すると、許可された方法を前に登録していたユーザーはサインインにそれを使用できなくなります。 現在、組織でキー制限が適用されておらず、アクティブなパスキーが既に使用されている場合は、現在使用されているキーの AAGUID を収集する必要があります。 これらを Authenticator AAGUID と共に許可リストに追加して、このプレビューを有効にします。 このタスクは、登録の詳細やサインイン ログなどのログを分析する自動化されたスクリプトを使用して実行できます。

次の一覧では、その他のオプション設定について説明します。

全般

- [セルフサービス セットアップを許可する] を [はい] に設定したままにしてください。 [いいえ] に設定すると、認証方法ポリシーによって有効になっている場合でも、ユーザーは MySecurityInfo を使用してパスキーを登録できなくなります。

- [構成証明の適用] は、プレビューでは [いいえ] に設定する必要があります。 構成証明のサポートは一般提供で予定されています。

キーの制限ポリシー

組織が Authenticator Attestation GUID (AAGUID) によって識別される特定のパスキーのみを許可または禁止する場合にのみ、[キーの制限の適用] を [はい] に設定する必要があります。 必要に応じて、Authenticator アプリ AAGUID を手動で入力するか、または Android または iOS デバイスのみを明示的に制限することができます。 それ以外の場合は、次の AAGUID を手動で追加して、Authenticator のパスキー プレビューを有効にできます。

- Android 用 Authenticator: de1e552d-db1d-4423-a619-566b625cdc84

- iOS 用 Authenticator: 90a3ccdf-635c-4729-a248-9b709135078f

構成が完了したら、[保存] を選択します。

Graph エクスプローラーを使用して Authenticator でのパスキーを有効にする

Microsoft Entra 管理センターを使用するだけでなく、Graph エクスプローラーを使用して Authenticator でのパスキーを有効にすることもできます。 少なくとも認証ポリシー管理者ロールが割り当てられているユーザーは、認証方法ポリシーを更新して、Authenticator の AAGUID を許可できます。

Graph エクスプローラーを使用してポリシーを構成するには:

Graph エクスプローラーにサインインし、Policy.Read.All および Policy.ReadWrite.AuthenticationMethod のアクセス許可に同意します。

認証方法ポリシーを取得します。

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2構成証明の適用を無効にして、Microsoft Authenticator の AAGUID のみを許可するようにキー制限を適用するには、次の要求本文を使用して PATCH 操作を実行します。

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }パスキー (FIDO2) ポリシーが正しく更新されていることを確認してください。

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

パスキーを削除する

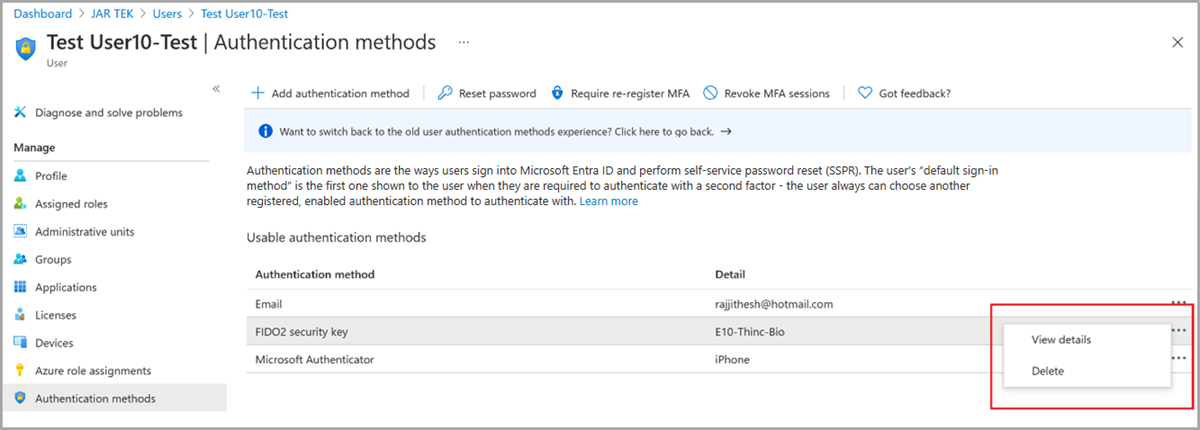

ユーザー アカウントに関連付けられたパスキーを削除するには、ユーザーの認証方法からキーを削除します。

Microsoft Entra 管理センターにサインインし、パスキーを削除する必要があるユーザーを検索します。

[Authentication methods]\(認証方法\) で [FIDO2 security key]\(FIDO2 セキュリティ キー\) を>右クリックし、[Delete]\(削除\) を選択します。

Note

ユーザーは、デバイスの Authenticator でパスキーを削除する必要もあります。

Authenticator でパスキーを使用したサインインを適用する

機密リソースにアクセスする際に、ユーザーにパスキーを使用してサインインさせるには、組み込みのフィッシングに強い認証強度を使用するか、次の手順に従ってカスタム認証強度を作成します。

条件付きアクセス管理者として Microsoft Entra 管理センターにサインインします。

[保護]>[認証方法]>[認証強度] に移動します。

[新しい認証強度] を選びます。

新しい認証強度のわかりやすい [名前] を指定します。

必要に応じて、[説明] を入力します。

[パスキー (FIDO2)] を選択し、[高度なオプション] を選択します。

Authenticator でのパスキーの AAGUID を追加します。

- Android 用 Authenticator: de1e552d-db1d-4423-a619-566b625cdc84

- iOS 用 Authenticator: 90a3ccdf-635c-4729-a248-9b709135078f

[次へ] を選んで、ポリシー構成を確認します。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示