チュートリアル: ユーザー サインインのリスク検出を使用して、Microsoft Entra 多要素認証またはパスワード変更をトリガーする

ユーザーを保護するため、危険な行為に自動的に対応するリスクベースの Microsoft Entra 条件付きアクセス ポリシーを構成できます。 これらのポリシーでは、サインインの試みを自動的にブロックしたり、安全なパスワードの変更の要求や Microsoft Entra 多要素認証の要求といった追加のアクションを要求したりできます。 これらのポリシーは、既存の Microsoft Entra 条件付きアクセス ポリシーと共に、組織の追加の保護レイヤーとして機能します。 ユーザーがこれらのポリシーのいずれかで危険な行為をトリガーすることはないと思われますが、セキュリティを侵害しようとする試みがあった場合、組織は保護されます。

重要

このチュートリアルでは、管理者のためにリスクベースの多要素認証 (MFA) を有効にする方法を示します。

IT チームが Microsoft Entra 多要素認証を使用するための機能を有効にしていない場合、またはサインイン時に問題が発生している場合は、ヘルプ デスクに連絡して追加のサポートを依頼してください。

このチュートリアルでは、次の作業を行う方法について説明します。

- 利用できるポリシーを理解する

- Microsoft Entra 多要素認証登録を有効にする

- リスクベースのパスワードの変更を有効にする

- リスクベースの多要素認証を有効にする

- ユーザー サインイン試行に対するリスクベースのポリシーをテストする

前提条件

このチュートリアルを完了するには、以下のリソースと特権が必要です。

- 少なくとも Microsoft Entra ID P2 または試用版のライセンスが有効になっている稼働中の Microsoft Entra テナント。

- 必要に応じて、無料で作成できます。

- セキュリティ管理者特権を持つアカウント。

- セルフサービス パスワード リセットと Microsoft Entra 多要素認証の構成がされている Microsoft Entra ID

Microsoft Entra ID Protection の概要

Microsoft では、ユーザーのサインイン試行の一環として、毎日、何兆もの匿名化されたシグナルを収集して分析しています。 これらのシグナルは、適切なユーザー サインイン動作のパターンを構築し、潜在的に危険なサインイン試行を識別するのに役立ちます。 Microsoft Entra ID Protection は、ユーザーによるサインインの試みを確認し、疑わしい行為がある場合は追加のアクションを実行できます。

Microsoft Entra ID Protection のリスク検出をトリガーする可能性があるアクションの一部を次に示します。

- 資格情報が漏洩したユーザー。

- 匿名の IP アドレスからのサインイン。

- 特殊な場所へのあり得ない移動。

- 感染しているデバイスからのサインイン。

- 不審なアクティビティのある IP アドレスからのサインイン。

- 未知の場所からのサインイン。

この記事では、ユーザーを保護して、疑わしいアクティビティへの応答を自動化する、3 つのポリシーを有効にする手順について説明します。

- 多要素認証登録ポリシー

- ユーザーが Microsoft Entra 多要素認証に登録されていることを確認します。 サインイン リスク ポリシーで MFA を要求する場合は、ユーザーが Microsoft Entra 多要素認証に登録済みである必要があります。

- ユーザー リスクのポリシー

- 資格情報が侵害された可能性のあるユーザー アカウントを識別して自動的に対処します。 ユーザーに新しいパスワードの作成を促すことができます。

- サインイン リスク ポリシー

- 疑わしいサインインの試みを識別して自動的に対処します。 Microsoft Entra 多要素認証を使って、追加の検証フォームを提供するようユーザーに要求できます。

リスクベースのポリシーを有効にするときは、リスク レベルのしきい値 ("低"、"中"、または "高") を選ぶこともできます。 この柔軟性により、不審なサインイン イベントの制御をどの程度積極的に行うかを決定できます。 次のポリシー構成をお勧めします。

Microsoft Entra ID Protection の詳細については、「Microsoft Entra ID Protection とは?」を参照してください

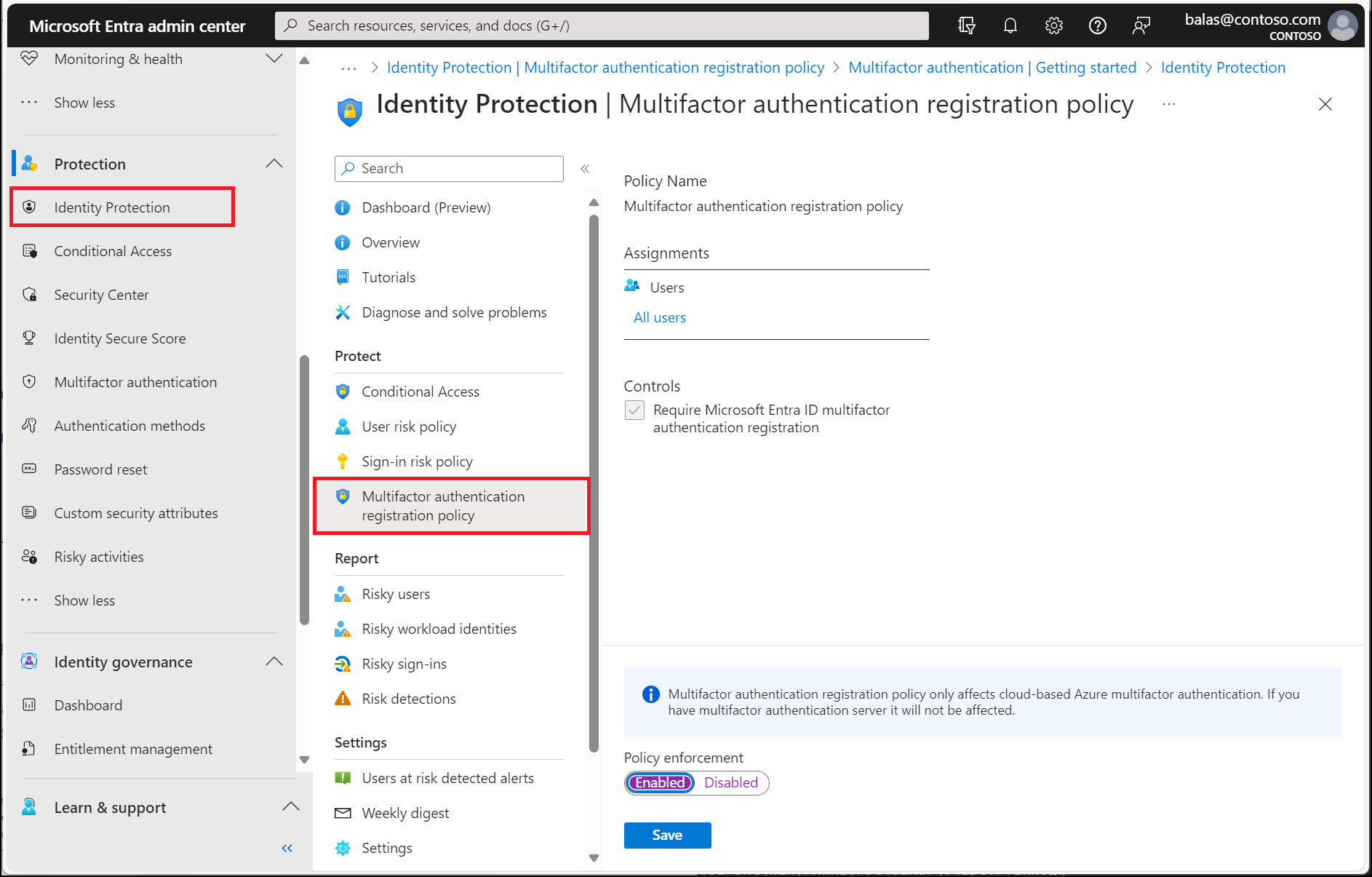

多要素認証登録ポリシーを有効にする

Microsoft Entra ID Protection には、Microsoft Entra 多要素認証にユーザーを登録するのに役立つ既定のポリシーが含まれています。 他のポリシーを使ってサインイン イベントを保護する場合は、ユーザーが MFA に既に登録されている必要があります。 このポリシーを有効にすると、ユーザーはサインイン イベントごとに MFA を実行する必要がなくなります。 このポリシーは、ユーザーの登録状態のみを調べ、必要があればユーザーに事前登録を求めます。

多要素認証を使うユーザーに対しては、この登録ポリシーを有効にすることをお勧めします。 このポリシーを有効にするには、次の手順を実行します。

- セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

- [保護]>[Identity Protection]>[多要素認証登録ポリシー] に移動します。

- 既定では、ポリシーは [すべてのユーザー] に適用されます。 必要に応じて、 [割り当て] を選択し、ポリシーを適用するユーザーまたはグループを選択します。

- [制御] で、 [アクセス] を選択します。 [Microsoft Entra 多要素認証登録の要求] のオプションにチェックが入っていることを確認してから、[選択] を選択します。

- [ポリシーの適用] を [オン] にして、 [保存] を選択します。

ユーザー リスク ポリシーを有効にしてパスワード変更を求める

Microsoft では、研究者、法執行機関、Microsoft のさまざまなセキュリティ チーム、その他の信頼できる情報源と協力して、ユーザー名とパスワードのペアを調査しています。 それらのペアのいずれかが環境内のアカウントに一致すると、リスクベースのパスワード変更を要求できます。 このポリシーとアクションでは、以前に流出した資格情報を無効にするために、ユーザーは、サインインする前にパスワードを更新する必要があります。

このポリシーを有効にするには、次の手順を実行します。

- 条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

- 保護>条件付きアクセス を参照します。

- [新しいポリシー] を選択します。

- ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

- [割り当て] で、 [ユーザーまたはワークロード ID] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択します。

- [除外] で、 [ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- 完了 を選択します。

- [ Cloud アプリまたはアクション>Includeで、 すべてのリソース (旧称 "すべてのクラウド アプリ") を選択します。

- [条件]>[ユーザー リスク] で、[構成] を [はい] に設定します。

- [ポリシーを適用するために必要なユーザー リスク レベルを構成する] で、[高] を選びます。 このガイダンスは Microsoft の推奨事項に基づいており、組織ごとに異なる場合があります

- 完了 を選択します。

- [アクセス制御]>[許可] で、 [アクセス権の付与] を選択します。

- [認証強度を選択し、組み込みの多要素認証認証強度を一覧から選択します。

- [パスワードの変更を選択します。

- [選択] を選択します。

- [セッション] で

- [サインインの頻度] を選択します。

- [毎回] が選択されていることを確認します。

- [選択] を選択します。

- 設定を確認し、 [ポリシーの有効化] を [レポート専用] に設定します。

- [作成] を選択して、ポリシーを作成および有効化します。

管理者は、レポート専用モードを使用して設定を確認したら、[ポリシーの有効化] トグルを [レポートのみ] から [オン] に移動できます。

パスワードなしのシナリオ

passwordless 認証方法を採用する組織の場合は次の変更を行います。

パスワードなしのユーザー リスク ポリシーを更新する

- [ Users:

- 含める、 ユーザーとグループを選択し パスワードレス ユーザーを対象にします。

- Access コントロール>Blockパスワードレス ユーザーのアクセス。

ヒント

パスワードレスメソッドのデプロイ中に、一定期間、2 つのポリシーが必要になる場合があります。

- パスワードレスメソッドを使用していないユーザーに対して自己修復を可能にする方法。

- リスクの高いパスワードレス ユーザーをブロックするもう 1 つ。

パスワードレス ユーザー リスクの修復とブロック解除

- 管理者 リスクの検出と修復 が必要です。

- ユーザーのブロックを解除します。

サインイン リスク ポリシーを有効にして MFA を求める

ほとんどのユーザーは、追跡可能な通常の動作を行うものです。 ユーザーがその通常動作から外れた場合、そのユーザーに正常なサインインを許可すると、危険である可能性があります。 代わりに、そのユーザーをブロックしたり、多要素認証の実行を求めたりすることもできます。 ユーザーが MFA チャレンジを正常に完了した場合は、それを有効なサインイン試行と見なして、アプリケーションまたはサービスへのアクセスを許可することができます。

このポリシーを有効にするには、次の手順を実行します。

- 条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

- 保護>条件付きアクセス を参照します。

- [新しいポリシー] を選択します。

- ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

- [割り当て] で、 [ユーザーまたはワークロード ID] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択します。

- [除外] で、 [ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- 完了 を選択します。

- [ Cloud アプリまたはアクション>Includeで、 すべてのリソース (旧称 "すべてのクラウド アプリ") を選択します。

- [条件]>[ログイン リスク] で、[構成] を [はい] に設定します。

- [このポリシーを適用するサインイン リスク レベルを選択します] で、 [高] と [中] を選択します。 このガイダンスは Microsoft の推奨事項に基づいており、組織ごとに異なる場合があります

- 完了 を選択します。

- [アクセス制御]>[許可] で、 [アクセス権の付与] を選択します。

- [認証強度を選択し、組み込みの多要素認証認証強度を一覧から選択します。

- [選択] を選択します。

- [セッション] で

- [サインインの頻度] を選択します。

- [毎回] が選択されていることを確認します。

- [選択] を選択します。

- 設定を確認し、 [ポリシーの有効化] を [レポート専用] に設定します。

- [作成] を選択して、ポリシーを作成および有効化します。

管理者は、レポート専用モードを使用して設定を確認したら、[ポリシーの有効化] トグルを [レポートのみ] から [オン] に移動できます。

パスワードなしのシナリオ

passwordless 認証方法を採用する組織の場合は次の変更を行います。

パスワードレス サインイン リスク ポリシーを更新する

- [ Users:

- 含める、 ユーザーとグループを選択し パスワードレス ユーザーを対象にします。

- [ このポリシーが適用されるサインイン リスク レベルを選択しますで、 High を選択します。

- Access コントロール>Blockパスワードレス ユーザーのアクセス。

ヒント

パスワードレスメソッドのデプロイ中に、一定期間、2 つのポリシーが必要になる場合があります。

- パスワードレスメソッドを使用していないユーザーに対して自己修復を可能にする方法。

- リスクの高いパスワードレス ユーザーをブロックするもう 1 つ。

パスワードレス サインイン リスクの修復とブロック解除

- 管理者 リスクの検出と修復 が必要です。

- ユーザーのブロックを解除します。

危険なサインイン イベントをテストする

ほとんどのユーザー サインイン イベントでは、前の手順で構成したリスクベースのポリシーがトリガーされることはありません。 MFA やパスワードのリセットを求めるプロンプトを、ユーザーが一度も目にしない可能性もあります。 ユーザーの資格情報が安全に保たれ、その動作が一貫している場合、そのユーザーのサインイン イベントは成功します。

前の手順で作成した Microsoft Entra ID Protection ポリシーをテストするには、リスクのある振舞いまたは潜在的な攻撃をシミュレートする手段が必要です。 これらのテストを実行する手順は、検証したい Microsoft Entra ID Protection ポリシーによって異なります。 シナリオと手順の詳細については、「Microsoft Entra ID Protection でのリスク検出のシミュレーション」を参照してください。

リソースをクリーンアップする

テストを完了し、リスクベースのポリシーを有効にする必要がなくなったら、無効にする各ポリシーに戻って、[ポリシーの有効化] を [オフ] に設定するか、ポリシーを削除します。

次のステップ

このチュートリアルでは、Microsoft Entra ID Protection のリスクベースのユーザー ポリシーを有効にしました。 以下の方法を学習しました。

- Microsoft Entra ID Protection で使用可能なポリシーを理解する

- Microsoft Entra 多要素認証登録を有効にする

- リスクベースのパスワードの変更を有効にする

- リスクベースの多要素認証を有効にする

- ユーザー サインイン試行に対するリスクベースのポリシーをテストする