カスタム コントロール (プレビュー)

カスタム コントロールは、Microsoft Entra ID のプレビュー機能です。 カスタム コントロールを使用すると、Microsoft Entra ID の外部で認証要件を満たすために、ユーザーが互換性のあるサービスにリダイレクトされます。 このコントロールを満たすために、ユーザーのブラウザーは外部サービスにリダイレクトされ、すべての必要な認証を実行してから、Microsoft Entra ID にリダイレクトされます。 Microsoft Entra ID は応答を検証し、ユーザーが正常に認証または検証された場合には、そのユーザーは条件付きアクセス フロー内にとどまります。

Note

Nitika Gupta が、自身のブログ投稿「パブリック プレビュー: Microsoft Entra ID での外部認証方法」でメンションしました。

...外部認証方法はカスタム コントロールの代替であり、カスタム コントロールのアプローチと比べていくつかの利点があります。 これには以下が含まれます。

- 業界標準を使用し、オープン モデルをサポートしている外部認証方法の統合

- 外部認証方法は、Entra メソッドと同じ方法で管理されます

- 外部認証方法は、さまざまな Entra ID ユース ケース (PIM アクティブ化を含む) でサポートされています

詳細については、記事「Microsoft Entra ID で外部認証方法を管理する (プレビュー)」を参照してください。

カスタム コントロールの作成

重要

カスタムコントロールは、Microsoft Entra 多要素認証、Microsoft Entra セルフサービス パスワード リセット (SSPR) を必要とし、サインイン頻度コントロールを使用した多要素認証の要求要件を満たすこと、Privileged Identity Manager (PIM) でのロールの昇格のため、Intune デバイス登録の一環として、テナント間の信頼のための Microsoft Entra ID Protection の自動化において、または Microsoft Entra ID にデバイスを参加させる場合には使用できません。

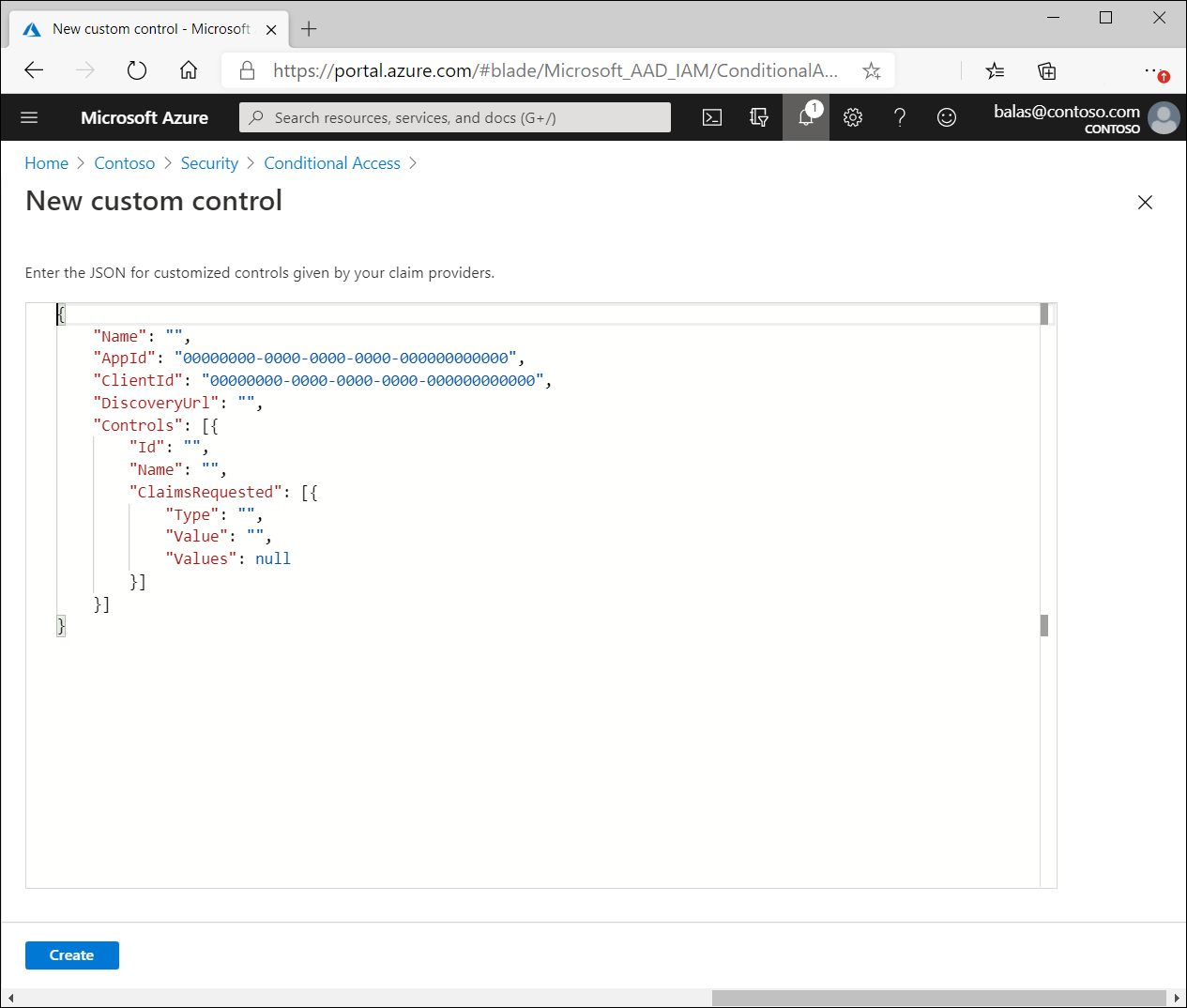

カスタム コントロールを使用できるのは、一部の承認された認証プロバイダーだけです。 カスタム コントロールを作成するには、まず利用するプロバイダーに連絡する必要があります。 Microsoft 以外の各プロバイダーには、サインアップ、サブスクライブ、またはサービスの一部になることや、条件付きアクセスとの統合の意思表示について、独自のプロセスと要件があります。 その時点で、プロバイダーからは JSON 形式のデータ ブロックが提供されます。 このデータにより、プロバイダーと条件付きアクセスがユーザーのテナント用に連携して動作できるようになり、新しいコントロールが作成され、ユーザーがプロバイダーの検証を正常に実行した場合は条件付きアクセスからどのように伝えられるかが定義されます。

その JSON データをコピーし、それを関連するテキスト ボックスに貼り付けます。 自分が行う変更を明示的に理解していない限り、JSON を変更しないでください。 少しでも変更すると、プロバイダーと Microsoft の間の接続が中断され、アカウントからロック アウトされる可能性があります。

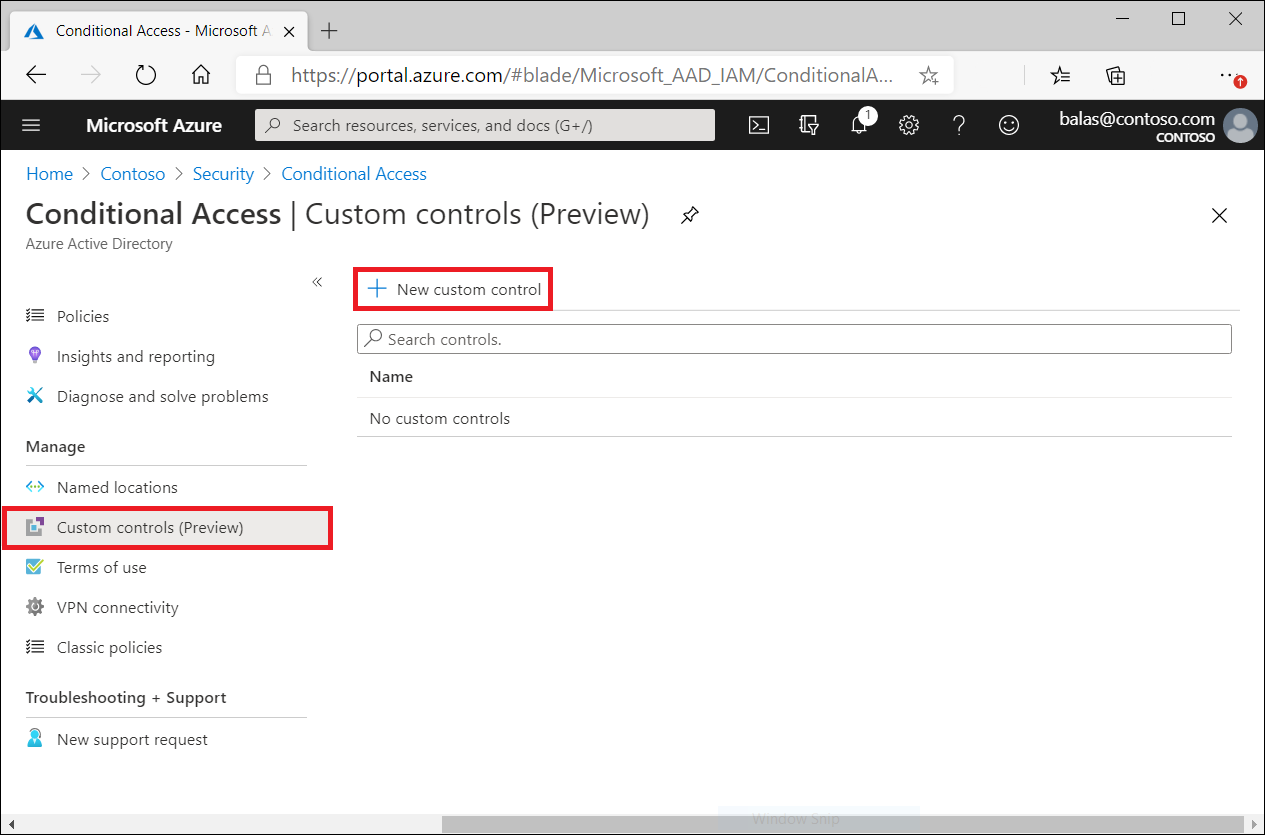

カスタム コントロールを作成するオプションは、 [条件付きアクセス] ページの [管理] セクションにあります。

[新しいカスタム コントロール] をクリックし、コントロールの JSON データ用のテキスト ボックスを含むブレードを開きます。

カスタム コントロールの削除

カスタム コントロールを削除するには、まず、それがどの条件付きアクセス ポリシーでも使用されていないことを確認する必要があります。 完了したら、次のことを行います。

- [Custom controls] \(カスタム コントロール) 一覧に移動します。

- […] を選択します

- [削除] を選択します。

カスタム コントロールの編集

カスタム コントロールを編集するには、現在のコントロールを削除し、更新された情報で新しいコントロールを作成する必要があります。

既知の制限事項

カスタムコントロールは、Microsoft Entra 多要素認証、Microsoft Entra セルフサービス パスワード リセット (SSPR) を必要とし、サインイン頻度コントロールを使用した多要素認証の要求要件を満たすこと、Privileged Identity Manager (PIM) でのロールの昇格のため、Intune デバイス登録の一環として、テナント間の信頼のための Microsoft Entra ID Protection の自動化において、または Microsoft Entra ID にデバイスを参加させる場合には使用できません。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示