Microsoft Entra Domain Services マネージド ドメイン内の内部アプリケーションに安全にアクセスするために Microsoft Entra アプリケーション プロキシをデプロイする

Microsoft Entra Domain Services を使用して、オンプレミスで実行されているレガシ アプリケーションを Azure にリフトアンドシフトすることができます。 その後、Microsoft Entra アプリケーション プロキシにより、インターネット経由でアクセスできるように、Domain Services マネージド ドメインの一部として内部アプリケーションを安全に公開して、リモート ワーカーをサポートできます。

Microsoft Entra アプリケーション プロキシを使用したことがなく、詳細を確認したい場合は、内部アプリケーションに安全なリモート アクセスを提供する方法に関する記事を参照してください。

この記事では、Microsoft Entra プライベート ネットワーク コネクタを作成および構成して、マネージド ドメイン内のアプリケーションへの安全なアクセスを提供する方法について説明します。

開始する前に

この記事を完了するには、以下のリソースと特権が必要です。

- 有効な Azure サブスクリプション

- Azure サブスクリプションをお持ちでない場合は、アカウントを作成してください。

- ご利用のサブスクリプションに関連付けられた Microsoft Entra テナント (オンプレミス ディレクトリまたはクラウド専用ディレクトリと同期されていること)。

- 必要に応じて、Microsoft Entra テナントを作成するか、ご利用のアカウントに Azure サブスクリプションを関連付けます。

- Microsoft Entra アプリケーション プロキシを使用するには、Microsoft Entra ID P1 または P2 のライセンスが必要です。

- Microsoft Entra テナントで有効にされていて、構成されている Microsoft Entra Domain Services マネージド ドメイン。

ドメインに参加している Windows VM を作成する

環境内で実行されているアプリケーションにトラフィックをルーティングするために、Microsoft Entra プライベート ネットワーク コネクタ コンポーネントをインストールします。 この Microsoft Entra プライベート ネットワーク コネクタは、マネージド ドメインに参加している Windows Server 仮想マシン (VM) にインストールする必要があります。 アプリケーションによっては、それぞれにコネクタがインストールされている複数のサーバーをデプロイできます。 このデプロイ オプションにより、可用性が向上し、負荷の高い認証を処理できます。

Microsoft Entra プライベート ネットワーク コネクタを実行する VM は、マネージド ドメインと同じであるか、ピアリングされている仮想ネットワーク上に存在する必要があります。 アプリケーション プロキシを使用して発行するアプリケーションをホストする VM も、同じ Azure 仮想ネットワークにデプロイする必要があります。

Microsoft Entra プライベート ネットワーク コネクタ用の VM を作成するために、次の手順を実行します。

- カスタム OU を作成します。 このカスタム OU を管理する権限を、マネージド ドメイン内のユーザーに委任できます。 Microsoft Entra アプリケーション プロキシ用の VM とアプリケーションを実行する VM は、既定の Microsoft Entra DC Computers OU ではなく、カスタム OU の一部である必要があります。

- 仮想マシンをドメインに参加させます。Microsoft Entra プライベート ネットワーク コネクタを実行しているものと、アプリケーションを実行しているものの両方をマネージド ドメインに参加させます。 前の手順のカスタム OU 内に、これらのコンピューター アカウントを作成します。

Microsoft Entra プライベート ネットワーク コネクタをダウンロードする

次の手順を実行して、Microsoft Entra プライベート ネットワーク コネクタをダウンロードします。 ダウンロードしたセットアップ ファイルは、次のセクションでアプリケーション プロキシ VM にコピーします。

Microsoft Entra 管理センターにグローバル管理者としてサインインします。

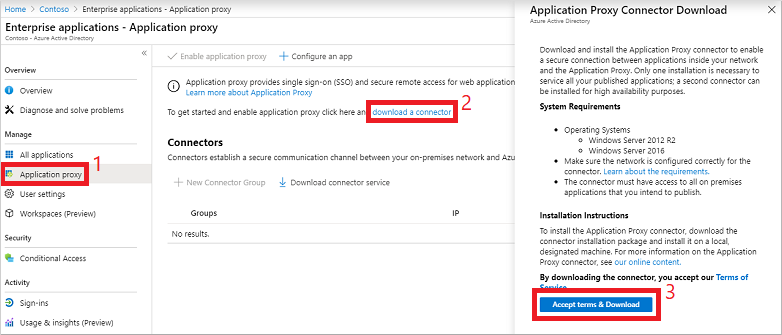

[エンタープライズ アプリケーション] を選択します。

左側のメニューから [アプリケーション プロキシ] を選択します。 最初のコネクタを作成してアプリケーション プロキシを有効にするには、コネクタをダウンロードするためのリンクを選びます。

ダウンロード ページでライセンス条項とプライバシー アグリーメントに同意し、[使用条件に同意してダウンロードする] を選択します。

Microsoft Entra プライベート ネットワーク コネクタをインストールして登録する

VM を Microsoft Entra プライベート ネットワーク コネクタとして使用する準備ができたら、Microsoft Entra 管理センターからダウンロードしたセットアップ ファイルをコピーして実行します。

Microsoft Entra プライベート ネットワーク コネクタのセットアップ ファイルを VM にコピーします。

MicrosoftEntraPrivateNetworkConnectorInstaller.exe などのセットアップ ファイルを実行します。 ソフトウェア ライセンス条項に同意します。

インストール時に、Microsoft Entra ディレクトリのアプリケーション プロキシにコネクタを登録するように求められます。

Microsoft Entra ディレクトリの全体管理者の資格情報を指定します。 Microsoft Entra の全体管理者の資格情報は、ポータルの Azure 資格情報とは異なる場合があります。

Note

コネクタの登録に使用する全体管理者アカウントは、アプリケーション プロキシ サービスを有効にしたのと同じディレクトリに属している必要があります。

たとえば、Microsoft Entra ドメインが contoso.com の場合、全体管理者は

admin@contoso.comか、そのドメインの別の有効なエイリアスである必要があります。コネクタをインストールする VM で [Internet Explorer セキュリティ強化の構成] がオンになっていると、登録画面がブロックされることがあります。 アクセスを許可するには、エラー メッセージの指示に従うか、インストールプロセス中に Internet Explorer のセキュリティ強化をオフにします。

コネクタの登録が失敗する場合は、アプリケーション プロキシのトラブルシューティングに関する記事をご覧ください。

セットアップの最後に、送信プロキシを使用している環境に対してメモが表示されます。 送信プロキシ経由で動作するように Microsoft Entra プライベート ネットワーク コネクタを構成するには、提供されたスクリプト (

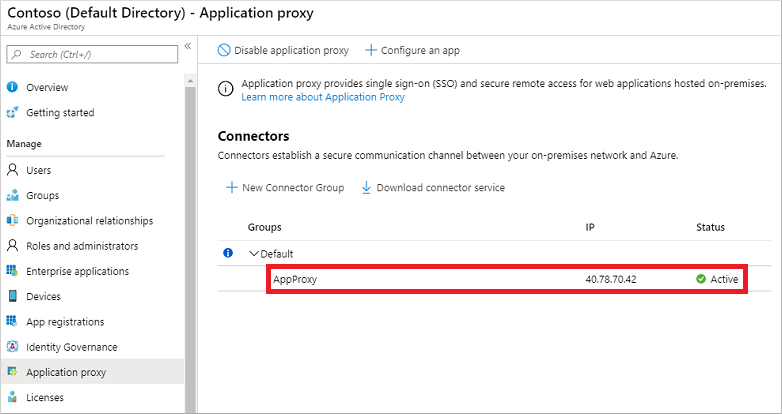

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1など) を実行します。Microsoft Entra 管理センターのアプリケーション プロキシ ページで、次の例に示すように、新しいコネクタが "アクティブ" の状態で一覧の中に表示されます。

Note

Microsoft Entra アプリケーション プロキシを介して認証を行うアプリケーションの高可用性を実現するために、複数の VM にコネクタをインストールできます。 前のセクションと同じ手順を繰り返して、マネージド ドメインに参加している他のサーバーにコネクタをインストールします。

リソースベースの Kerberos の制約付き委任を有効にする

統合 Windows 認証 (IWA) を使用するアプリケーションへのシングル サインオンを使用するには、ユーザーの権限を借用して代理でトークンを送受信するためのアクセス許可を Microsoft Entra プライベート ネットワーク コネクタに付与します。 これらのアクセス許可を付与するには、コネクタに対してマネージド ドメインのリソースにアクセスするための Kerberos の制約付き委任 (KCD) を構成します。 マネージド ドメインのドメイン管理者特権がないため、マネージド ドメインに従来のアカウントレベルの KCD を構成することはできません。 代わりに、リソースベースの KCD を使用します。

詳細については、「Microsoft Entra Domain Services で Kerberos の制約付き委任 (KCD) を構成する」を参照してください。

Note

次の PowerShell コマンドレットを実行するには、Microsoft Entra テナントの "Microsoft Entra DC 管理者" グループのメンバーであるユーザー アカウントにサインインする必要があります。

プライベート ネットワーク コネクタ VM とアプリケーション VM 用のコンピューター アカウントは、リソースベースの KCD を構成するアクセス許可を持つカスタム OU 内にある必要があります。 組み込みの Microsoft Entra DC Computers コンテナー内にあるコンピューター アカウントに対して、リソースベースの KCD を構成することはできません。

Get-ADComputer を使用して、Microsoft Entra プライベート ネットワーク コネクタがインストールされているコンピューターの設定を取得します。 ドメインに参加している管理 VM で、"Microsoft Entra DC 管理者" グループのメンバーであるユーザー アカウントとしてログインし、次のコマンドレットを実行します。

次の例では、appproxy.aaddscontoso.com という名前のコンピューター アカウントに関する情報を取得します。 前の手順で構成した Microsoft Entra アプリケーション プロキシ VM に独自のコンピューター名を指定します。

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Microsoft Entra アプリケーション プロキシの背後にあるアプリを実行するアプリケーション サーバーごとに Set-ADComputer PowerShell コマンドレットを使用して、リソースベースの KCD を構成します。 次の例では、Microsoft Entra プライベート ネットワーク コネクタに appserver.aaddscontoso.com コンピューターを使用するためのアクセス許可が付与されます。

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

複数の Microsoft Entra プライベート ネットワーク コネクタをデプロイする場合は、コネクタ インスタンスごとにリソースベースの KCD を構成する必要があります。

次のステップ

Domain Services と統合された Microsoft Entra アプリケーション プロキシを使用して、ユーザーがアクセスできるようにアプリケーションを発行します。 詳しくは、Microsoft Entra アプリケーション プロキシを使用したアプリケーションの発行に関する記事をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示