Microsoft Entra ID ガバナンスを使用してオンプレミスの Active Directory ベースのアプリ (Kerberos) を管理する

重要

Microsoft Entra Connect Sync のグループ ライトバック v2 のパブリック プレビューは、2024 年 6 月 30 日以降は利用できなくなります。 この機能はこの日に廃止され、クラウド セキュリティ グループを Active Directory にプロビジョニングするために Connect Sync でサポートされなくなります。

Microsoft Entra Cloud Sync には、Active Directory へのグループ プロビジョニングと呼ばれる同様の機能が用意されています。これは、クラウド セキュリティ グループを Active Directory にプロビジョニングするためにグループ ライトバック v2 の代わりに使用できます。 Cloud Sync で開発しているその他の新機能と共に、Cloud Sync でこの機能の強化に取り組んでいます。

Connect Sync でこのプレビュー機能を使用しているお客様は、構成を Connect Sync から Cloud Sync に切り替える必要があります。すべてのハイブリッド同期を Cloud Sync に移動することを選択できます (ニーズがサポートされている場合)。 また、クラウド同期をサイド バイ サイドで実行し、クラウド セキュリティ グループ のプロビジョニングのみを Active Directory に Cloud Sync に移動することもできます。

Microsoft 365 グループを Active Directory にプロビジョニングするお客様は、この機能にグループ ライトバック v1 を使用し続けることができます。

ユーザー同期ウィザードを使用して、Cloud Sync への移動のみを評価できます。

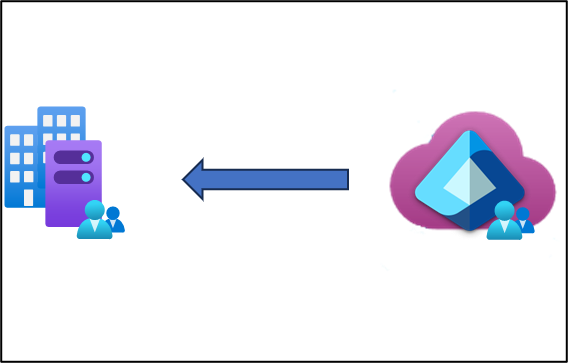

シナリオ: クラウドでプロビジョニングおよび管理される Active Directory グループを使用してオンプレミス アプリケーションを管理します。 Microsoft Entra クラウド同期を使用すると、Microsoft Entra ID ガバナンスの機能を利用してアクセス関連の要求を制御および修復しながら、AD でのアプリケーションの割り当てを完全に管理できます。

プロビジョニング エージェント 1.1.1370.0 のリリースにより、クラウド同期で、オンプレミスの Active Directory 環境にグループを直接プロビジョニングできるようになりました。 エンタイトルメント管理アクセス パッケージにグループを含めるなど、ID ガバナンス機能を使用して AD ベースのアプリケーションへのアクセスを管理できます。

グループ書き戻し動画を見る

Active Directory へのクラウド同期グループ プロビジョニングの概要とその利点については、下の動画を参照してください。

前提条件

このシナリオを実装するには、次の前提条件を満たす必要があります。

- 少なくともハイブリッド管理者ロールを持つ Microsoft Entra アカウント。

- Windows Server 2016 オペレーティング システム以降のオンプレミスの Active Directory Domain Services 環境。

- AD スキーマ属性 - msDS-ExternalDirectoryObjectId に必要です。

- ビルド バージョンが 1.1.1367.0 以降のプロビジョニング エージェント。

Note

サービス アカウントへのアクセス許可は、クリーン インストール時にのみ割り当てられます。 以前のバージョンからアップグレードする場合は、PowerShell コマンドレットを使用して手動でアクセス許可を割り当てる必要があります。

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -TargetDomainCredential $credential

権限が手動で設定されている場合、すべての子孫のグループおよびユーザー オブジェクトのプロパティをすべて確実に読み取り、書き込み、作成、および削除する必要があります。

既定では、これらのアクセス許可は AdminSDHolder オブジェクトには適用されません

Microsoft Entra プロビジョニング エージェント gMSA PowerShell コマンドレット

- プロビジョニング エージェントで、ポート TCP/389 (LDAP) および TCP/3268 (グローバル カタログ) 上の 1 つ以上のドメイン コントローラーと通信できる必要があります。

- 無効なメンバーシップ参照をフィルターで除外するためのグローバル カタログ検索に必要です。

- ビルド バージョンが 2.2.8.0 以降の Microsoft Entra Connect。

- Microsoft Entra Connect を使用して同期されるオンプレミスのユーザー メンバーシップをサポートするために必要です。

- AD:user:objectGUID を Microsoft Entra ID:user:onPremisesObjectIdentifier に同期するために必要です。

サポートされるグループ

このシナリオでは、以下のグループのみがサポートされます。

- クラウドで作成されたセキュリティ グループのみがサポートされます

- これらのグループは、割り当てられたメンバーシップでも動的メンバーシップでもかまいません

- これらのグループは、オンプレミスの同期されたユーザーと、クラウドで作成されたセキュリティ グループのみを含むことができます

- 同期され、このクラウド作成セキュリティ グループのメンバーであるオンプレミスのユーザー アカウントは、同じドメインのものでもクロスドメインでもかまいませんが、フォレストはすべて同じでなければなりません

- これらのグループがユニバーサルの AD グループ スコープ使用して書き戻される。 オンプレミス環境で、ユニバーサル グループ スコープがサポートされている必要があります

- メンバーが 50,000 を超えるグループはサポートされていません

- 直接の子が入れ子になった各グループは、参照グループ内の 1 メンバーとしてカウントされます

サポートされるシナリオ

以下のセクションで、クラウド同期グループのプロビジョニングでサポートされるシナリオについて説明します。

サポートされるシナリオの構成

Windows 認証を使用する Active Directory アプリケーションに接続できるかどうかを制御したい場合は、アプリケーション プロキシと Microsoft Entra セキュリティ グループを使用できます。 アプリケーションで Kerberos または LDAP を介してユーザーの AD グループ メンバーシップをチェックする場合は、AD ユーザーが、アプリケーションにアクセスする前に、クラウド同期グループのプロビジョニングを使用して、それらのグループ メンバーシップを確実に持っているようにできます。

以下のセクションで、クラウド同期グループのプロビジョニングでサポートされる 2 つのシナリオ オプションについて説明します。 これらのシナリオ オプションは、アプリケーションに割り当てられているユーザーがアプリケーションに対して認証するときにグループ メンバーシップを持っていることを確実にするためのものです。

- 新しいグループを作成し、アプリケーションが既に存在する場合は更新して、新しいグループをチェックする、または

- 新しいグループを作成し、アプリケーションでチェックしていた既存のグループを更新して、新しいグループをメンバーとして含める

開始する前に、ご自分がアプリケーションがインストールされているドメインのドメイン管理者であることを確認します。 ドメイン コントローラーにサインインできるようにする、または Active Directory Domain Services (AD DS) 管理用のリモート サーバー管理ツールが Windows PC にインストールされていることを確認します。

新しいグループ オプションの構成

このシナリオ オプションでは、クラウド同期グループのプロビジョニングによって作成された新しいグループの SID、名前、または識別名をチェックするようにアプリケーションを更新します。 このシナリオは以下に適用されます。

- 初めて AD DS に接続される新しいアプリケーションのデプロイ。

- アプリケーションにアクセスするユーザーの新しいコーホート。

- アプリケーションの最新化の場合、既存の AD DS グループへの依存関係を減らします。

Domain Adminsグループのメンバーシップを現在チェックしているアプリケーションは、新しく作成された AD グループもチェックするように更新する必要があります。

アプリケーションで新しいグループを使用するには、次の手順を使用します。

アプリケーションとグループを作成する

- Microsoft Entra 管理センターを使用して、AD ベースのアプリケーションを表す Microsoft Entra ID でアプリケーションを作成し、ユーザーの割り当てを要求するようにアプリケーションを構成します。

- アプリケーション プロキシを使用してユーザーがアプリケーションに接続できるようにする場合は、アプリケーション プロキシを構成します。

- Microsoft Entra ID で新しいセキュリティ グループを作成します。

- AD へのグループ プロビジョニングを使用して、このグループを AD にプロビジョニングします。

- Active Directory ユーザーとコンピューターを起動し、新しい ADグループが AD ドメインに作成されるのを待ちます。 作成されたら、新しい AD グループの識別名、ドメイン、アカウント名、SID を記録します。

新しいグループを使用するようにアプリケーションを構成する

- アプリケーションで LDAP を介して AD を使用する場合は、新しい AD グループの識別名を使用してアプリケーションを構成します。 アプリケーションで Kerberos を介して AD を使用する場合は、新しい AD グループの SID、またはドメインおよびアカウント名を使用してアプリケーションを構成します。

- アクセス パッケージを作成します。 アクセス パッケージのリソースとして、#1 のアプリケーション、#3 のセキュリティ グループを追加します。 アクセス パッケージで直接割り当てポリシーを構成します。

- エンタイトルメント管理で、AD ベースのアプリへのアクセスを必要とする同期されたユーザーをアクセス パッケージに割り当てます。

- 新しい AD グループが新しいメンバーで更新されるまで待ちます。 Active Directory ユーザーとコンピューターを使用して、正しいユーザーがグループのメンバーとして存在することを確認します。

- AD ドメインの監視で、プロビジョニング エージェントを実行する gMSA アカウントのみに新しい AD グループのメンバーシップを変更する認可を与えます。

これで、この新しいアクセス パッケージを使用して、AD アプリケーションへのアクセスを管理できるようになりました。

既存のグループ オプションの構成

このシナリオ オプションでは、新しい AD セキュリティ グループを既存のグループの入れ子になったグループ メンバーとして追加します。 このシナリオは、特定のグループ アカウント名、SID、または識別名にハードコーディングされた依存関係があるアプリケーションのデプロイに適用できます。

そのグループをアプリケーションの既存の AD グループに入れ子にすると、次のことが可能になります。

- ガバナンス機能によって割り当てられた Microsoft Entra ユーザーが、その後アプリにアクセスして、適切な Kerberos チケットを取得できるようになります。 このチケットには、既存のグループの SID が含まれます。 この入れ子は、AD グループの入れ子規則によって許可されます。

アプリで LDAP を使用し、入れ子になったグループ メンバーシップをフォローしている場合、アプリは、Microsoft Entra ユーザーが既存のグループを自分のメンバーシップの 1 つとして持っていると見なすようになります。

既存のグループの適格性を判断する

- Active Directory ユーザーとコンピューターを起動し、アプリケーションで使用されている既存の AD グループの識別名、種類、スコープを記録します。

- 既存のグループが

Domain Admins、Domain Guests、Domain Users、Enterprise Admins、Enterprise Key Admins、Group Policy Creation Owners、Key Admins、Protected Users、またはSchema Adminsの場合、これらのグループはクラウド同期で使用できないため、前述したように、新しいグループを使用するようにアプリケーションを変更する必要があります。 - グループがグローバル スコープを持つ場合は、ユニバーサル スコープを持つようにグループを変更します。 グローバル グループは、ユニバーサル グループをメンバーとして持つことはできません。

アプリケーションとグループを作成する

- Microsoft Entra 管理センターで、AD ベースのアプリケーションを表す Microsoft Entra ID でアプリケーションを作成し、ユーザーの割り当てを要求するようにアプリケーションを構成します。

- アプリケーション プロキシを使用してユーザーがアプリケーションに接続できるようにする場合は、アプリケーション プロキシを構成します。

- Microsoft Entra ID で新しいセキュリティ グループを作成します。

- AD へのグループ プロビジョニングを使用して、このグループを AD にプロビジョニングします。

- Active Directory ユーザーとコンピューターを起動し、新しい ADグループが AD ドメインに作成されるまで待ちます。作成されたら、新しい AD グループの識別名、ドメイン、アカウント名、SID を記録します。

新しいグループを使用するようにアプリケーションを構成する

- Active Directory ユーザーとコンピューターを使用して、新しい AD グループを既存の AD グループのメンバーとして追加します。

- アクセス パッケージを作成します。 アクセス パッケージのリソースとして、#1 のアプリケーション、#3 のセキュリティ グループを追加します。 アクセス パッケージで直接割り当てポリシーを構成します。

- エンタイトルメント管理で、AD ベースのアプリへのアクセスを必要とする同期されたユーザーをアクセス パッケージに割り当てます。 これには、引き続きアクセスが必要になる既存の AD グループのユーザー メンバーがすべて含まれます。

- 新しい AD グループが新しいメンバーで更新されるまで待ちます。 Active Directory ユーザーとコンピューターを使用して、正しいユーザーがグループのメンバーとして存在することを確認します。

- Active Directory ユーザーとコンピューターを使用して、新しい AD グループとは別に、既存の AD グループの既存のメンバーを削除します。

- AD ドメインの監視で、プロビジョニング エージェントを実行する gMSA アカウントのみに新しい AD グループのメンバーシップを変更する認可を与えます。

これで、この新しいアクセス パッケージを使用して、AD アプリケーションへのアクセスを管理できるようになります。

トラブルシューティング

新しい AD グループのメンバーであり、既に AD ドメインにログインしている Windows PC 上のユーザーが、新しい AD グループ メンバーシップが含まれない AD ドメイン コントローラーによって発行された既存のチケットを持っている可能性があります。 これは、クラウド同期グループをプロビジョニングして新しい AD グループに追加する前にチケットが発行されている場合があるからです。 ユーザーはアプリケーションにアクセスするためのチケットを提示できないため、チケットの有効期限が切れるのを待って新しいチケットを発行するか、チケットを消去し、ログアウトしてからドメインにログインし直す必要があります。 詳細については、klist コマンドを参照してください。

既存の Microsoft Entra Connect グループの書き戻し v2 をご利用のお客様

Microsoft Entra Connect グループの書き戻し v2 を使用している場合は、クラウド同期グループのプロビジョニングを利用する前に、AD へのクラウド同期プロビジョニングに移行する必要があります。 「Microsoft Entra Connect 同期グループの書き戻し V2 を Microsoft Entra クラウド同期に移行する」を参照してください

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示