クラウド同期のトラブルシューティング

クラウドの同期にはさまざまな依存関係と相互作用があり、さまざまな問題が発生する可能性があります。 この記事は、これらの問題のトラブルシューティングを行うために役立ちます。 ここでは、注目すべき一般的な領域、追加情報を収集する方法、および問題を追跡するために使用できるさまざまな手法について説明します。

エージェントに関する問題

エージェントの問題のトラブルシューティングでは、エージェントが正しくインストールされていること、および Microsoft Entra ID と通信していることを確認します。 エージェントに関して検証する最初の項目は、次のとおりです。

- インストール済みであるか。

- エージェントはローカルで実行されているか。

- エージェントはポータル内にあるか。

- エージェントは正常とマークされているか。

これらの項目については、ポータルと、エージェントを実行しているローカル サーバーで確認できます。

Microsoft Entra管理センター エージェントの検証

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

Azureがエージェントを検出し、エージェントが正常であることを確認するには、次の手順を実行します。

- Microsoft Entra 管理センターに少なくともハイブリッド管理者としてサインインします。

- [ID]、[ハイブリッド管理]、[Microsoft Entra Connect]、[クラウド同期] の順に移動します。

- [クラウド同期] を選択します。

- インストール済みのエージェントが表示されます。 該当するエージェントが存在していることを確認します。 すべてが適切な場合は、エージェントの アクティブ な状態 (緑) が表示されます。

開く必要があるポートを確認する

Microsoft Entra プロビジョニング エージェントが Azure データセンターと正常に通信できていることを確認します。 パスにファイアウォールがある場合は、送信トラフィックに対して次のポートが開いていることを確認してください。

| ポート番号 | 用途 |

|---|---|

| 80 | TLS または SSL 証明書の検証時に、証明書失効リスト (CRL) をダウンロード。 |

| 443 | アプリケーション プロキシ サービスとのすべての送信通信を処理します。 |

ファイアウォールが送信元ユーザーに応じてトラフィックを処理している場合は、ネットワーク サービスとして実行されている Windows サービスからのトラフィック用にポート 80 と 443 も開きます。

URL へのアクセスを許可する

次の URL へのアクセスを許可します。

| URL | Port | 用途 |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | コネクタとアプリケーション プロキシ クラウド サービスの間の通信。 |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | コネクタでは、証明書の検証にこれらの URL が使用されます。 |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | コネクタでは、登録プロセスの間にこれらの URL が使用されます。 |

ctldl.windowsupdate.com |

80/HTTP | コネクタでは、登録プロセスの間にこの URL が使用されます。 |

ファイアウォールまたはプロキシでドメインのサフィックスに基づいてアクセス規則を構成できる場合は、上記の *.msappproxy.net、*.servicebus.windows.net、およびその他の URL への接続を許可することができます。 そうでない場合は、Azure IP 範囲とサービス タグ - パブリック クラウドへのアクセスを許可する必要があります。 これらの IP 範囲は毎週更新されます。

重要

Microsoft Entra プライベート ネットワーク コネクタと Microsoft Entra アプリケーション プロキシ クラウド サービス間の送信 TLS 通信では、すべての形式のインライン検査と終了を回避してください。

Microsoft Entra アプリケーション プロキシ エンドポイントの DNS 名解決

Microsoft Entra アプリケーション プロキシ エンドポイントのパブリック DNS レコードは、A レコードを指すチェーン CNAME レコードです。 これにより、フォールト トレランスと柔軟性が確保されます。 Microsoft Entra プライベート ネットワーク コネクタは、常にドメイン サフィックス *.msappproxy.net または *.servicebus.windows.net を持つホスト名にアクセスすることが保証されています。

ただし、名前解決の際に、CNAME レコードにホスト名やサフィックスが異なるDNS レコードが含まれる場合があります。 このため、デバイスがチェーン内のすべてのレコードを解決し、解決された IP アドレスに確実に接続できるようにする必要があります。 チェーン内の DNS レコードは随時変更される可能性があるため、DNS レコードの一覧を提供することはできません。

ローカル サーバーの場合

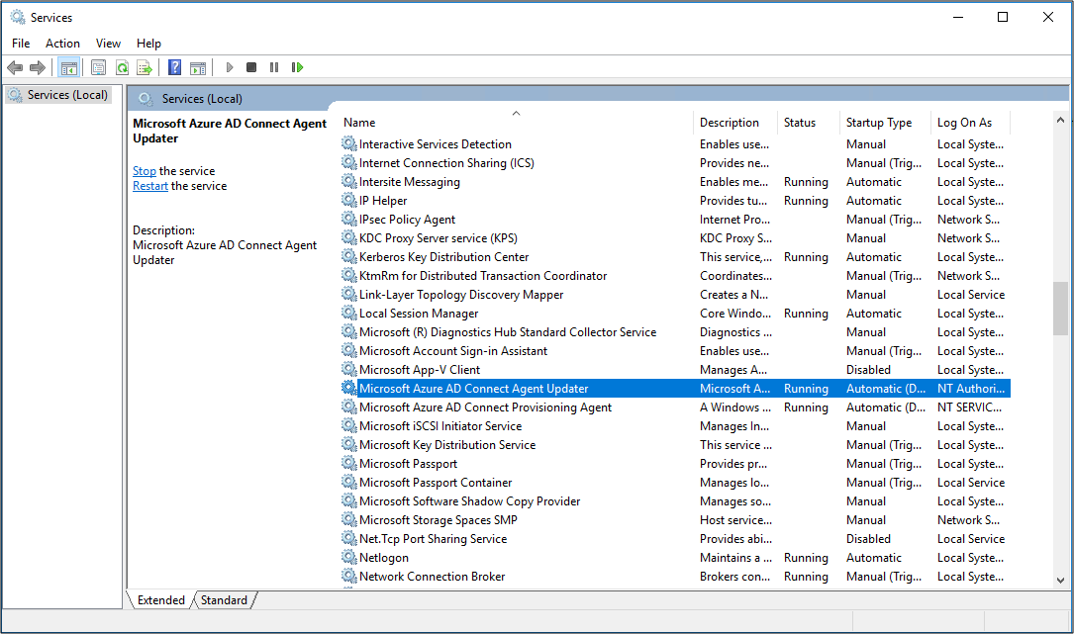

エージェントが実行されていることを確認するには、次の手順に従います。

エージェントがインストールされているサーバーで、[サービス] を開きます。 これを行うには、「services.mscの>実行> を開始する」に進みます。

[サービス] で、Microsoft Entra Connect Agent Updater と Microsoft Entra Provisioning Agent が表示されていることを確認します。 また、状態が[実行中] であることも確認します。

エージェントのインストールに関する一般的な問題

以下のセクションでは、エージェントのインストールに関する一般的な問題と一般的な解決策について説明します。

エージェントが起動しない

次の内容のエラー メッセージが表示されることがあります。

サービス 'Microsoft Entra Provisioning Agent' が起動しませんでした。 システム サービスを起動するための十分な特権を持っていることを確認してください。

この問題は、通常、グループポリシーによって発生します。 インストーラによって作成されたローカルNTサービスのサインインアカウントに、ポリシーによってパーミッションが適用されません。 (NT SERVICE\AADConnectProvisioningAgent). サービスを開始するには、これらのアクセス許可が必要です。

この問題を解決するには、次の手順に従ってください。

管理者アカウントでサーバーにサインインします。

[スタート]に進み、[サービス] を開いて、>[実行]>[Services.msc] を選択します。

[サービス] で、Microsoft Entra Provisioning Agent をダブルクリックします。

[ログオン] タブで、 [このアカウント] をドメイン管理者に変更します。その後、サービスを再起動します。

![[ログオン] タブで使用できるオプションを示すスクリーンショット。](media/how-to-troubleshoot/troubleshoot-3.png)

エージェントのタイムアウトまたは証明書が無効

エージェントを登録しようとしたときに、次のエラー メッセージが表示されることがあります。

この問題は、通常、エージェントがハイブリッド ID サービスに接続できないことが原因で発生します。 この問題を解決するには、送信プロキシを構成します。

プロビジョニング エージェントでは、送信プロキシの使用がサポートされます。 構成するには、エージェントの構成ファイル C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config を編集します。

ファイルの末尾近くにある </configuration> の終了タグの直前に次の行を追加します。 [proxy-server] 変数と [proxy-port] 変数をお使いのプロキシ サーバー名とポート値に置き換えてください。

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

セキュリティ エラーが発生してエージェントの登録が失敗する

クラウド プロビジョニング エージェントのインストール時にエラー メッセージが表示されることがあります。 この問題は、通常、ローカルの PowerShell 実行ポリシーが原因で、エージェントで PowerShell 登録スクリプトを実行できないことが原因で発生します。

この問題を解決するには、サーバー上の PowerShell 実行ポリシーを変更します。 マシンとユーザーのポリシーを Undefined または RemoteSigned に設定する必要があります。 Unrestricted として設定されている場合、このエラーが表示されます。 詳細については、PowerShell 実行ポリシーに関する記事を参照してください。

ログ ファイル

既定では、エージェントによって発行されるエラー メッセージとスタック トレース情報は最小限に抑えられています。 これらのトレース ログは、C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace フォルダー内にあります。

エージェント関連の問題をトラブルシューティングするための追加の詳細情報を収集するには、次の手順に従います。

- AADCloudSyncTools PowerShell モジュールをインストールする.

Export-AADCloudSyncToolsLogsPowerShell コマンドレットを使用して情報をキャプチャします。 以下のオプションを使用して、データ収集を細かく調整することができます。SkipVerboseTrace: 詳細ログをキャプチャせずに現在のログのみをエクスポートします (既定値 = false)。TracingDurationMins別のキャプチャ期間を指定します (既定値 = 3 分)。OutputPath別の出力パスを指定します (既定値 = ユーザーのドキュメントファルダ―)。

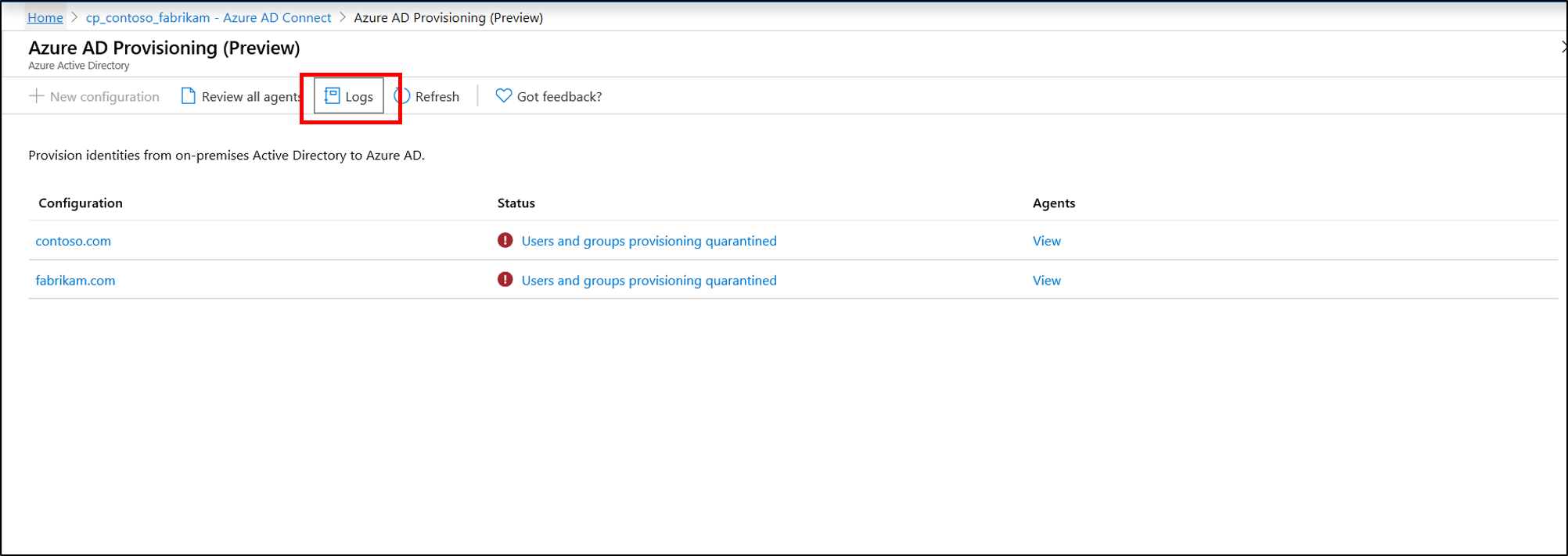

オブジェクトの同期に関する問題

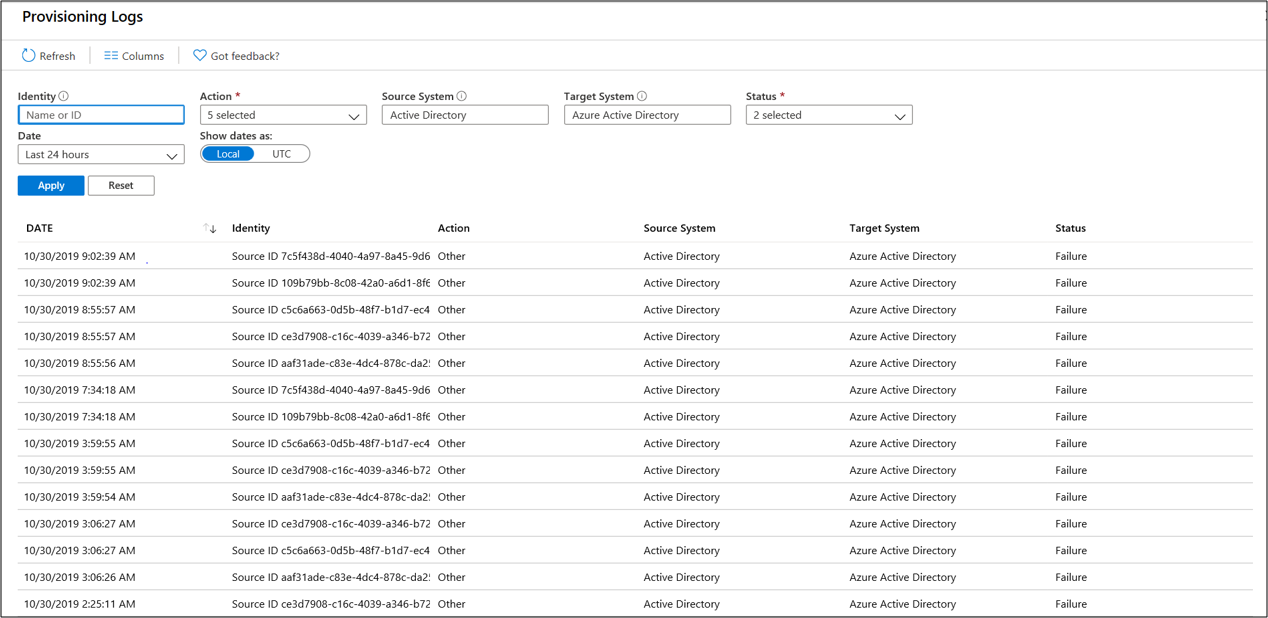

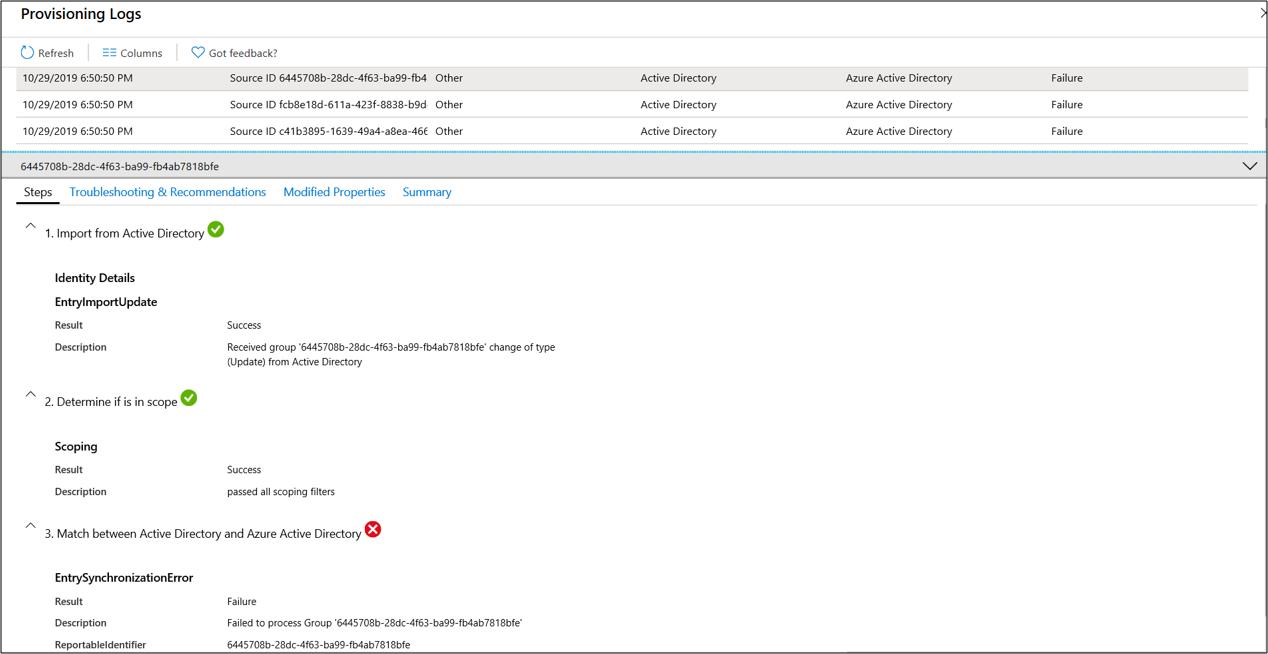

オブジェクト同期の問題に関する追跡とトラブルシューティングには、ポータルで参照できるプロビジョニング ログが役立ちます。 ログを表示するには、 [ログ] を選択します。

プロビジョニング ログは、オンプレミスの Active Directory 環境と Azure の間で同期されているオブジェクトの状態に関するさまざまな情報を提供します。

日付など、特定の問題に焦点を当てたフィルタリング表示を行うことができます。 また、Active Directory オブジェクトに関連するアクティビティは、その Active Directory ObjectGuid を使って、ログで検索できます。 個々のイベントをダブルクリックすると、追加情報が表示されます。

この情報は、詳しい手順と、同期に関する問題が発生している場所を示しています。 この方法で、問題の正確な場所を特定できます。

スキップされたオブジェクト

Active Directory からユーザーとグループを同期している場合は、Microsoft Entra ID で 1 つ以上のグループを見つけることができないことがあります。 これは、同期がまだ完了していない、同期が Active Directory でのオブジェクトの作成をキャッチアップしていない、同期エラーによって Microsoft Entra ID で作成中のオブジェクトがブロックされている、または同期規則のスコープ規則が適用されたためオブジェクトが除外されているという理由のいずれかによるものです。

同期を再開した後にプロビジョニング サイクルが完了した場合は、オブジェクトに関連するアクティビティを、そのオブジェクトの Active Directory ObjectGuid を使って、プロビジョニング ログで検索します。 ソース ID と Skipped の状態のみを含む ID を持つイベントがログ内に存在する場合は、スコープ外であるという理由からエージェントによって Active Directory オブジェクトがフィルター処理されたことを示している可能性があります。

既定では、スコープ規則により、次のオブジェクトは Microsoft Entra ID に同期されません。

IsCriticalSystemObjectが TRUE に設定されているユーザー、グループ、連絡先 (Active Directory の組み込みユーザーとグループの多くを含みます)- レプリケーション対象オブジェクト

同期スキーマには、追加の制限があります。

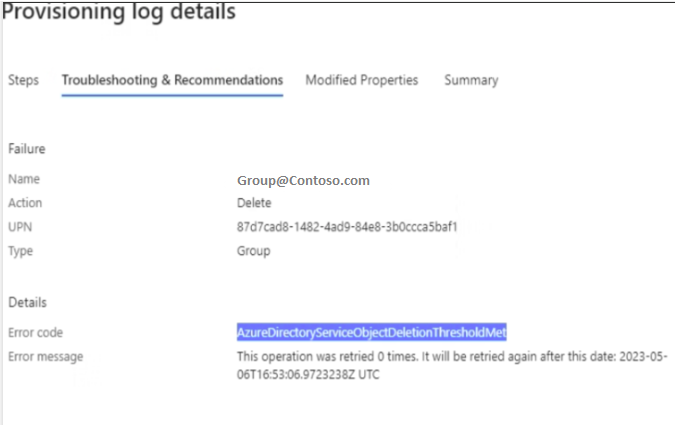

Microsoft Entra オブジェクトの削除しきい値

お使いの実装トポロジに Microsoft Entra Connect と Microsoft Entra Cloud Sync が含まれ、両方から同じ Microsoft Entra テナントへのエクスポートを行う場合、または、完全に Microsoft Entra Connect から Microsoft Entra Cloud Sync への移行が済んでいる場合に、定義されたスコープ内にある複数のオブジェクトを削除または移動すると、次のエクスポート エラー メッセージが表示されることがあります。

このエラーは、Microsoft Entra Connect クラウド同期の誤削除防止機能とは関係ありません。これは、Microsoft Entra Connect から Microsoft Entra ディレクトリ内に設定された誤削除防止機能によってトリガーされたエラー メッセージです。 この機能の有効、無効の切り替えができる Microsoft Entra Connect サーバーをインストールしていない場合は、その削除操作が必要かつ想定済みの操作であることを確認した後、"AADCloudSyncTools" PowerShell モジュール (Microsoft Entra Connect クラウド同期エージェントと一緒にインストールされます) でテナントに対する設定を無効にし、ブロックされていた削除を許可することで、エクスポートの削除が可能になります。 次のコマンドを使用します:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

削除対象としてマークされたオブジェクトは、次回のプロビジョニング サイクル中に Microsoft Entra ディレクトリから正常に削除されます。

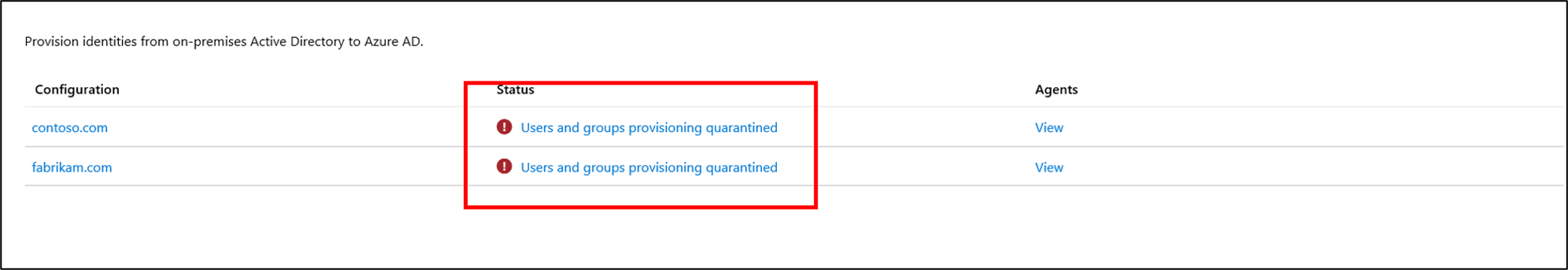

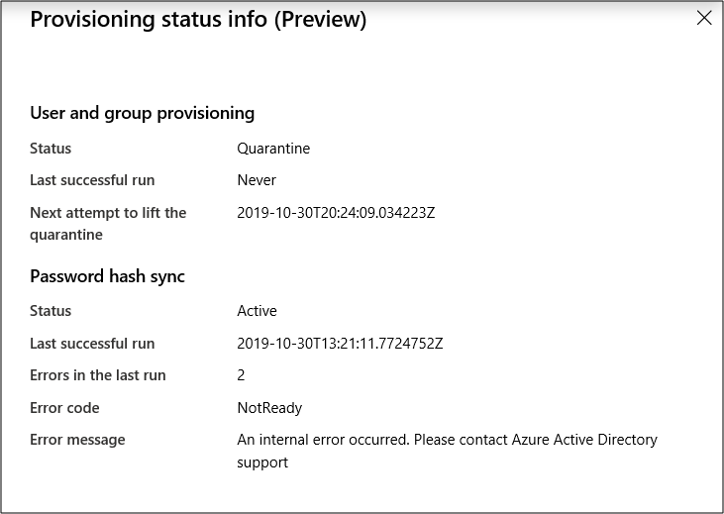

プロビジョニングの検疫に関する問題

クラウド同期では、構成の正常性が監視され、正常でないオブジェクトは検疫状態に置かれます。 ターゲット システムに対する呼び出しのほとんど、またはすべてが、管理者の資格情報が無効であるなどの理由で常にエラーで失敗する場合、同期ジョブは検疫状態になります。

この状態を選択することで、検疫に関する追加情報を表示できます。 エラー コードとメッセージも取得できます。

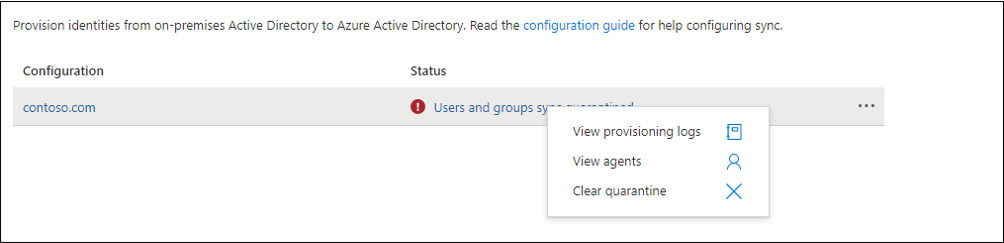

状態を右クリックすると、追加のオプションが表示されます:

- プロビジョニング ログの表示。

- エージェントを表示します。

- 検疫をクリアします。

検疫を解決する

検疫を解決するには、2 つの異なる方法があります。 検疫をクリアするか、またはプロビジョニングジョブを再開することができます。

検疫をクリアします

透かしをクリアし、確認後にプロビジョニング ジョブで差分同期を実行するには、状態を右クリックし、[検疫のクリア] を選択します。

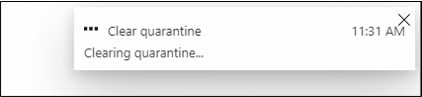

検疫がクリアされていることを示す通知が表示されます。

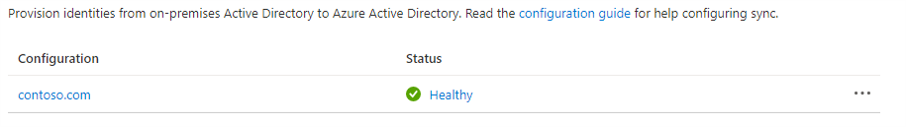

これで、エージェントの状態が正常であることを確認できます。

プロビジョニング ジョブを再起動する

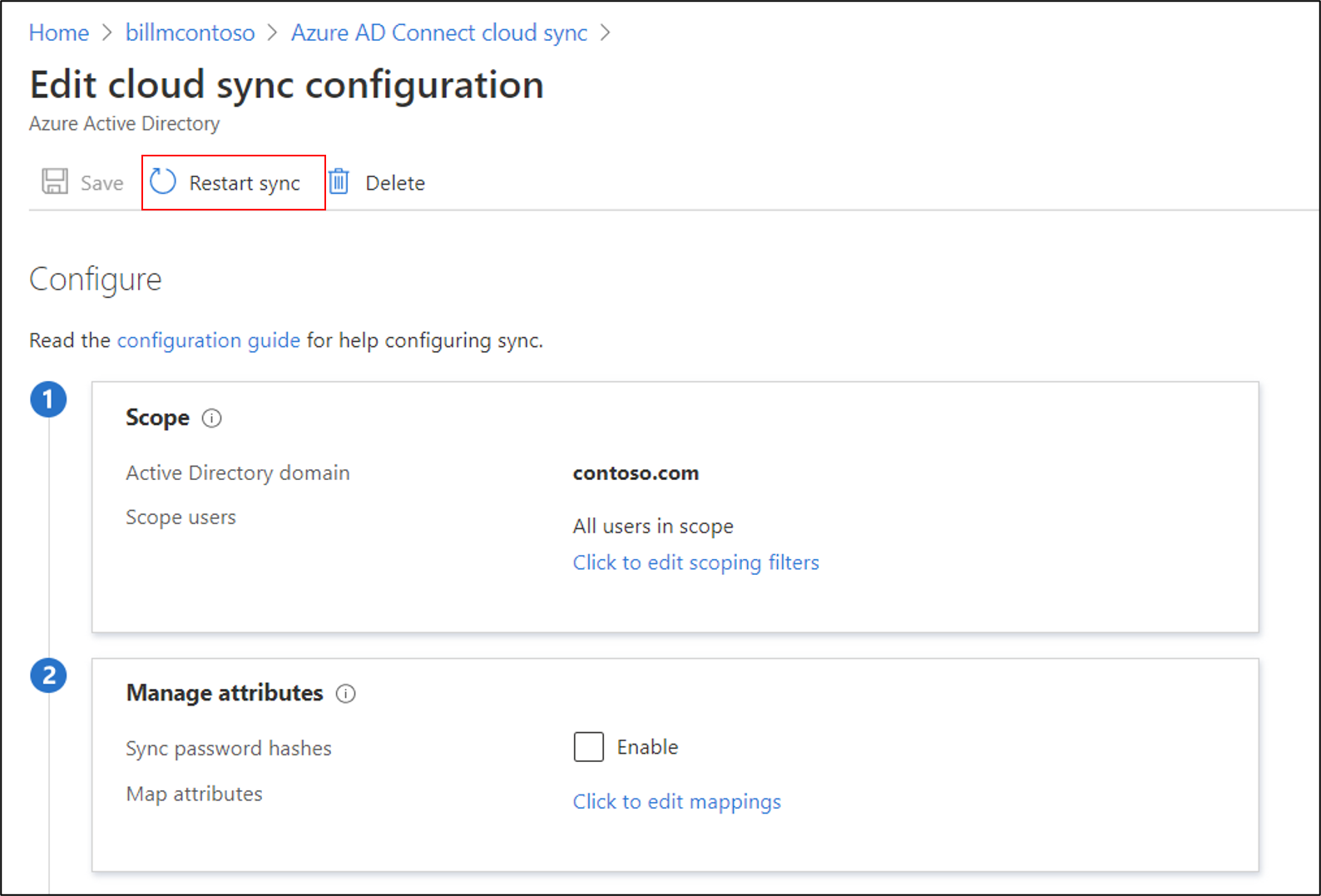

ポータルを使用して、プロビジョニング ジョブを再開します。 エージェントの構成ページで [同期の再起動] を選択します。

または、Microsoft Graph を使用してプロビジョニングジョブを再開することもできます。 再起動する対象は、完全に制御可能です。 次のものをクリアすることを選択できます。

- エスクロー。検疫状態を発生させるエスクロー カウンターを再起動します。

- 検疫。アプリケーションを検疫から削除します。

- ウォーターマーク。

次の要求を使用します。

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

クラウド同期サービス アカウントの修復

クラウド同期サービス アカウントを修復する必要がある場合は、Repair-AADCloudSyncToolsAccount コマンドを使用できます。

管理者特権を持つ PowerShell セッションから、次を入力するか、コピーして貼り付けます。

Connect-AADCloudSyncToolsMicrosoft Entra グローバル管理者の資格情報を入力します。

次のように入力するか、コピーして貼り付けます。

Repair-AADCloudSyncToolsAccountこれが完了すると、アカウントが正常に修復されたことが示されます。

パスワードの書き戻し

クラウド同期でパスワードライトバックを有効にして使用するには、次の点に注意してください:

- gMSA アクセス許可を更新する必要がある場合、ディレクトリ内のすべてのオブジェクトにこれらのアクセス許可がレプリケートされるまで、最大 1 時間以上かかる場合があります。 これらのアクセス許可を割り当てないと、ライトバックが正しく構成されているように見えても、ユーザーがクラウドからオンプレミスのパスワードを更新するときにエラーが発生する場合があります。 期限切れではないパスワードが表示されるためには、[このオブジェクトとすべての子オブジェクト] にアクセス許可が割り当てられている必要があります。

- 一部のユーザー アカウントのパスワードがオンプレミスのディレクトリに書き戻されない場合は、オンプレミスの AD DS 環境でそのアカウントの継承が無効になっていないことを確認してください。 この機能を正常に動作させるには、パスワードの書き込みアクセス許可を子孫オブジェクトに適用する必要があります。

- オンプレミスの AD DS 環境のパスワード ポリシーによって、パスワードのリセットが正しく処理されない場合があります。 この機能をテストしていて、ユーザーのパスワードを 1 日に複数回リセットする場合は、[パスワードの変更禁止期間] のグループ ポリシーを 0 に設定する必要があります。 この設定は次の場所にあります。コンピューターの構成>ポリシー>>Windows 設定>セキュリティ設定アカウントポリシー、gpmc. .msc.の中に入っています。

- グループ ポリシーを更新する場合は、更新されたポリシーがレプリケートされるまで待つか、

gpupdate /forceコマンドを使用します。 - パスワードがすぐに変更されるようにするには、パスワードの最低年齢を0に設定する必要があります。 ただし、ユーザーがオンプレミスのポリシーに準拠していて、パスワードの最低年齢が0より大きい値に設定されている場合、オンプレミスポリシーの評価後にパスワード ライトバックが機能しません。

- グループ ポリシーを更新する場合は、更新されたポリシーがレプリケートされるまで待つか、