チュートリアル: Microsoft Entra シングル サインオン (SSO) と Eccentex AppBase for Azure の統合

このチュートリアルでは、Eccentex AppBase for Azure と Microsoft Entra ID を統合する方法について説明します。 Microsoft Entra ID と Eccentex AppBase for Azure を統合すると、次のことができます。

- Eccentex AppBase for Azure へのアクセス権を持つ Microsoft Entra ID 内でのコントロール。

- ユーザーは自分の Microsoft Entra アカウントにより、自動的に Eccentex AppBase for Azure にサインインされるようになります。

- 1 つの場所でアカウントを管理します。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- Eccentex AppBase for Azure でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

Eccentex AppBase for Azure では、SP Initiated SSO がサポートされます。

Eccentex AppBase for Azure では、Just In Time ユーザー プロビジョニングがサポートされます。

ギャラリーから Eccentex AppBase for Azure を追加する

Microsoft Entra ID への Eccentex AppBase for Azure の統合を構成するには、自分のマネージド SaaS アプリの一覧に、ギャラリーから Eccentex AppBase for Azure を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Eccentex AppBase for Azure」と入力します。

- 結果パネルから [Eccentex AppBase for Azure] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

Eccentex AppBase for Azure での Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、Eccentex AppBase for Azure と Microsoft Entra SSO を構成してテストします。 SSO を機能させるためには、Microsoft Entra ユーザーと Eccentex AppBase for Azure 内の関連ユーザーとの間に、リンク関係を確立する必要があります。

Eccentex AppBase for Azure と Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成する - ユーザーによるこの機能の使用を可能にします。

- Microsoft Entra のテスト ユーザーの作成 - B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Eccentex AppBase for Azure の SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- Eccentex AppBase for Azure テスト ユーザーの作成 - Microsoft Entra を代表するユーザーにリンクされた Eccentex AppBase for Azure 内に、B.Simon に対応する相手を作成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[Eccentex AppBase for Azuzre]、[シングルサインオン] の順に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

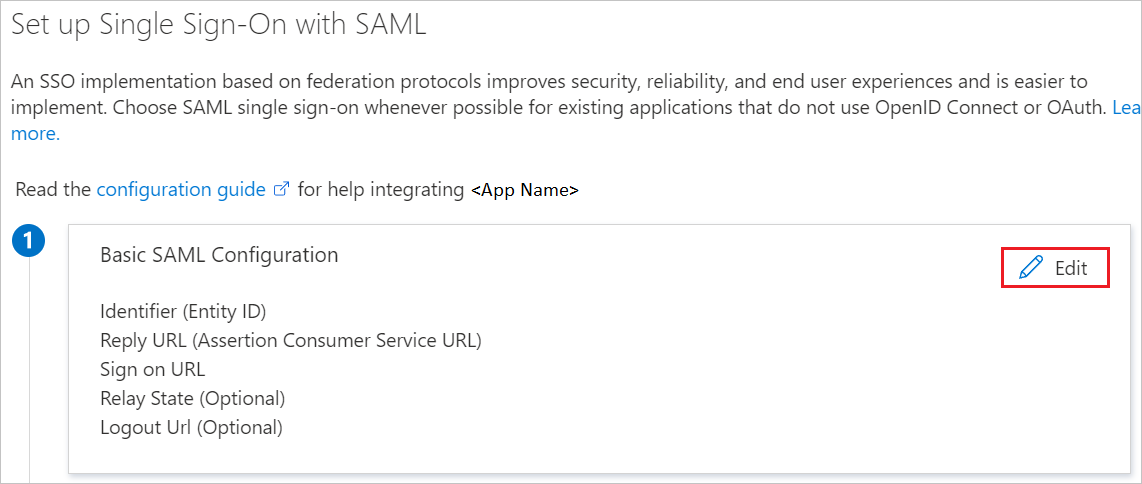

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [識別子 (エンティティ ID)] ボックスに、次のいずれかのパターンを使用して URL を入力します。

Identifier https://<CustomerName>.appbase.com/Ecx.Webhttps://<CustomerName>.eccentex.com:<PortNumber>/Ecx.Webb. [サインオン URL] テキスト ボックスに、次のいずれかのパターンを使用して URL を入力します。

サインオン URL https://<CustomerName>.appbase.com/Ecx.Web/Account/sso?tenantCode=<TenantCode>&authCode=<AuthConfigurationCode>https://<CustomerName>.eccentex.com:<PortNumber>/Ecx.Web/Account/sso?tenantCode=<TenantCode>&authCode=<AuthConfigurationCode>注意

これらは実際の値ではありません。 これらの値を実際の識別子とサインオン URL で更新してください。 これの値の取得については、Eccentex AppBase for Azure クライアント サポート チームにお問い合わせください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

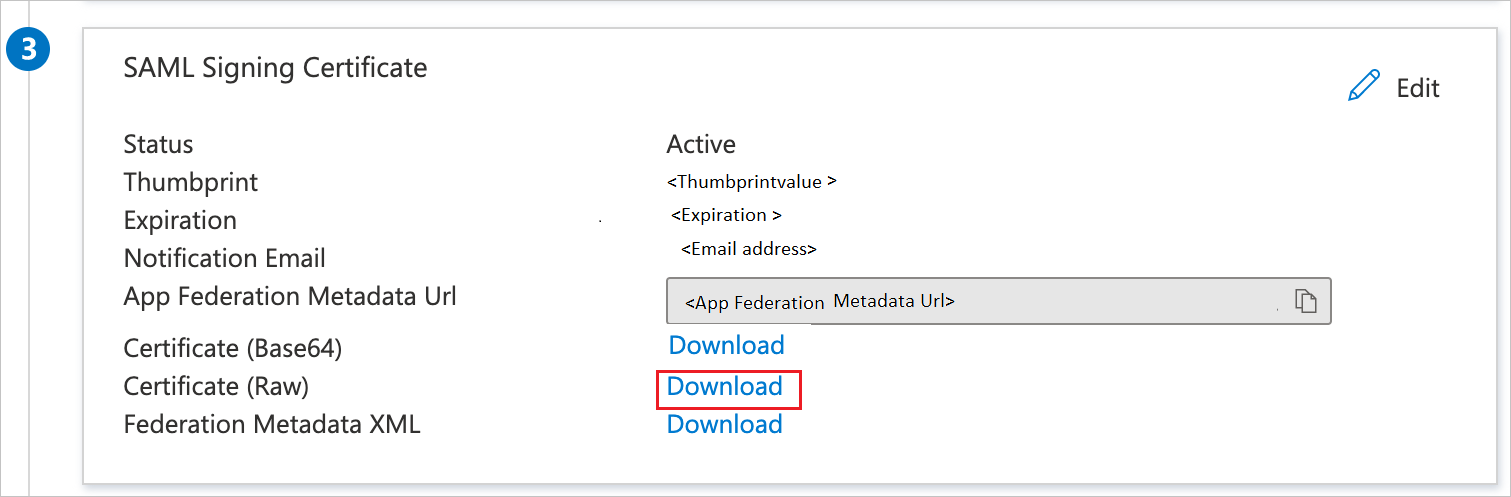

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、[証明書 (未加工)] を見つけます。[ダウンロード] を選択して証明書をダウンロードし、お使いのコンピューターに保存します。

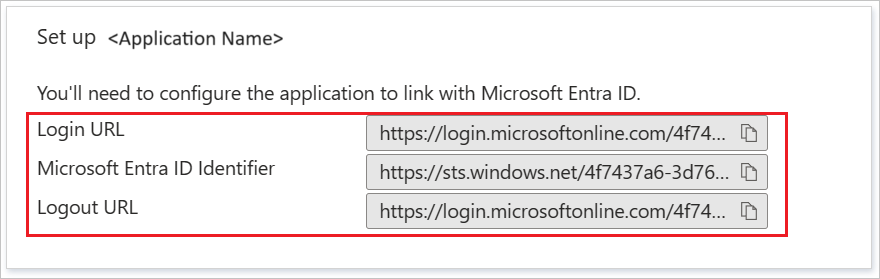

[Eccentex AppBase for Azure のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に Eccentex AppBase for Azure へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[Eccentex AppBase for Azuzre] の順に移動します。

- アプリの概要ページで、[ユーザーとグループ] を選択します。

- [ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B.Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

Eccentex AppBase for Azure の SSO の構成

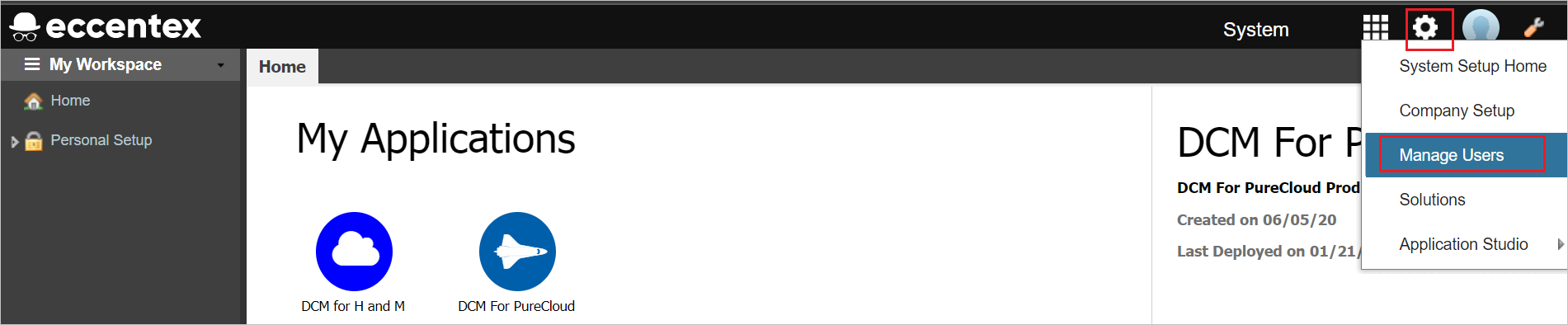

Eccentex AppBase for Azure 企業サイトに管理者としてログインします。

歯車アイコンに移動し、 [Manage Users](ユーザーの管理) をクリックします。

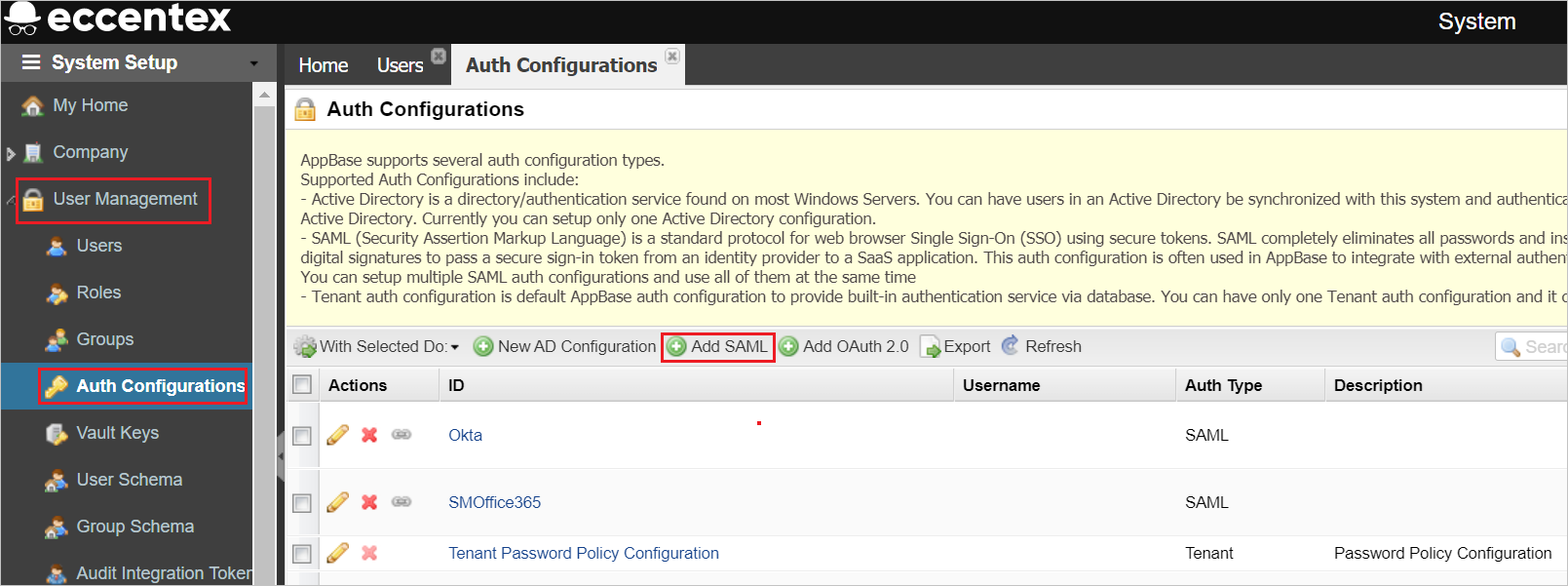

[User Management](ユーザー管理)>[Auth Configurations](認証構成) に移動し、 [Add SAML](SAML の追加) ボタンをクリックします。

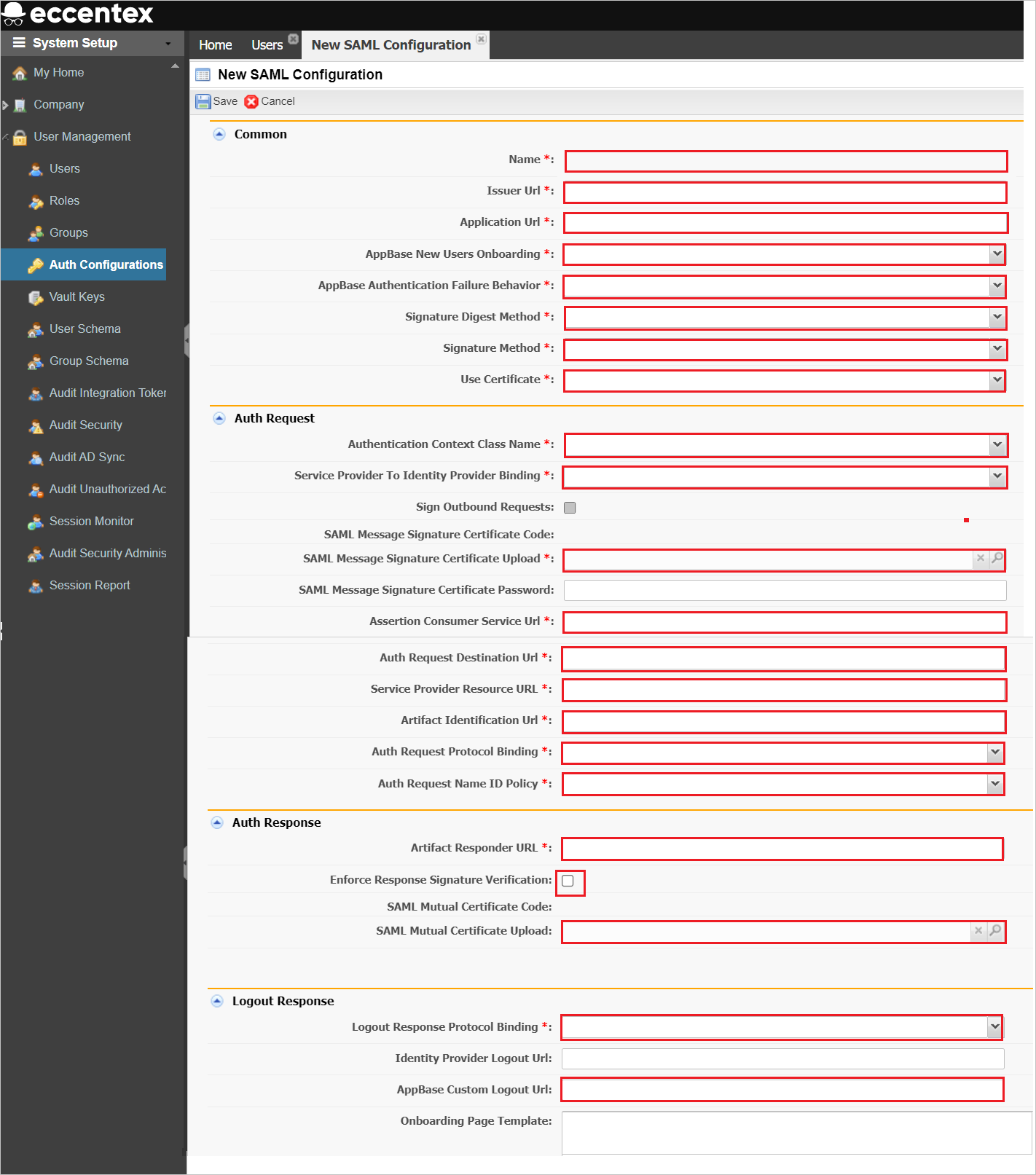

[New SAML Configuration](新しい SAML 構成) ページで、次の手順を実行します。

[Name](名前) テキスト ボックスに、短い構成名を入力します。

[発行者 URL] テキスト ボックスに、前にコピーした Azure アプリケーション ID を貼り付けます。

[アプリケーション URL] の値をコピーし、基本 SAML 構成] セクションの [ID (エンティティ ID)] テキスト ボックスに貼り付けます。

[AppBase New Users Onboarding](AppBase 新規ユーザー オンボード) で、ドロップダウンから [Invitation Only](招待のみ) を選択します。

[AppBase Authentication Failure Behavior](AppBase 認証エラーの動作) で、ドロップダウンから [Display Error Page](エラー ページの表示) を選択します。

証明書の暗号化に応じて [Signature Digest Method](署名ダイジェスト方法) および [Signature Method](署名方法) を選択します。

[Use Certificate](証明書の使用) で、ドロップダウンから [Manual Uploading](手動アップロード) を選択します。

[Authentication Context Class Name](認証コンテキスト クラス名) で、ドロップダウンから [Password](パスワード) を選択します。

[Service Provider to Identity Provider Binding](サービス プロバイダーから ID プロバイダーへのバインド) で、ドロップダウンから [HTTP-Redirect](HTTP リダイレクト) を選択します。

注意

[Sign Outbound Requests](送信要求の署名) がチェックされていないことを確認します。

[Assertion Consumer Service URL] の値をコピーし、[基本的な SAML 構成] セクションの [応答 URL] テキスト ボックスに貼り付けます。

[認証要求宛先 URL] テキスト ボックスに、前にコピーしたログイン URL の値を貼り付けます。

[サービス プロバイダー リソース URL] テキストボックスに、前にコピーしたログイン URL の値を貼り付けます。

[成果物 ID の URL] ボックスに、前にコピーしたログイン URL の値を貼り付けます。

[Auth Request Protocol Binding](認証要求プロトコル バインド) で、ドロップダウンから [HTTP-POST] を選択します。

[Auth Request Name ID Policy](認証要求名 ID ポリシー) で、ドロップダウンから [Persistent](永続) を選択します。

[成果物レスポンダーの URL] ボックスに、前にコピーしたログイン URL の値を貼り付けます。

[Enforce Response Signature Verification](応答署名の検証を強制する) チェックボックスを有効にします。

ダウンロードした証明書 (未加工) をメモ帳で開き、その内容を [SAML 相互証明書のアップロード] テキスト ボックスに貼り付けます。

[Logout Response Protocol Binding](ログアウト応答プロトコル バインド) で、ドロップダウンから [HTTP-POST] を選択します。

[AppBase カスタム ログアウト URL] テキストボックスに、前にコピーしたログアウト URL の値を貼り付けます。

[保存] をクリックします。

Eccentex AppBase for Azure のテスト ユーザーの作成

このセクションでは、Britta Simon というユーザーを Eccentex AppBase for Azure に作成します。 Eccentex AppBase for Azure では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションでは、ユーザー側で必要な操作はありません。 Eccentex AppBase for Azure にユーザーがまだ存在していない場合は、認証後に新規に作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[このアプリケーションをテスト] をクリックします。これにより、ログイン フローを開始できる Eccentex ppBase for Azure サインオン URL にリダイレクトされます。

Eccentex AppBase for Azure のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [Eccentex AppBase for Azure] タイルをクリックすると、Eccentex AppBase for Azure サインオン URL にリダイレクトされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

Eccentex AppBase for Azure を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示