チュートリアル: Microsoft Entra SSO と Oracle Cloud Infrastructure Console の統合

このチュートリアルでは、Oracle Cloud Infrastructure Console と Microsoft Entra ID を統合する方法について学習します。 Oracle Cloud Infrastructure Console と Microsoft Entra ID を統合すると、次のことが可能になります。

- Oracle Cloud Infrastructure Console にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントで Oracle Cloud Infrastructure Console に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- Oracle Cloud Infrastructure Console でのシングル サインオン (SSO) が有効なサブスクリプション。

Note

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- Oracle Cloud Infrastructure Console では、SP Initiated SSO がサポートされます。

- Oracle Cloud Infrastructure Console では、自動化されたユーザー プロビジョニングとプロビジョニング解除 (推奨) がサポートされます。

ギャラリーからの Oracle Cloud Infrastructure Console の追加

Microsoft Entra ID への Oracle Cloud Infrastructure Console の統合を構成するには、マネージド SaaS アプリの一覧にギャラリーから Oracle Cloud Infrastructure Console を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Oracle Cloud Infrastructure Console」と入力します。

- 結果のパネルから [Oracle Cloud Infrastructure Console] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

Microsoft Entra SSO の構成とテスト

B. Simon というテスト ユーザーを使用して、Oracle Cloud Infrastructure Console に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるためには、Microsoft Entra ユーザーと Oracle Cloud Infrastructure Console の関連ユーザーとの間にリンク関係を確立する必要があります。

Oracle Cloud Infrastructure Console に対して Microsoft Entra SSO を構成してテストするには、次の手順を行います。

- Microsoft Entra SSO を構成して、ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーを作成して、B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てて、B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Oracle Cloud Infrastructure Console SSO の構成 - アプリケーション側で SSO 設定を構成します。

- Oracle Cloud Infrastructure Console のテスト ユーザーを作成して、Oracle Cloud Infrastructure Console で B. Simon に対応するユーザーを作成し、Microsoft Entra の B. Simon にリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Oracle Cloud Infrastructure Console] アプリケーション統合ページに移動し、[管理] セクションを見つけて、[シングル サインオン] を選びます。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

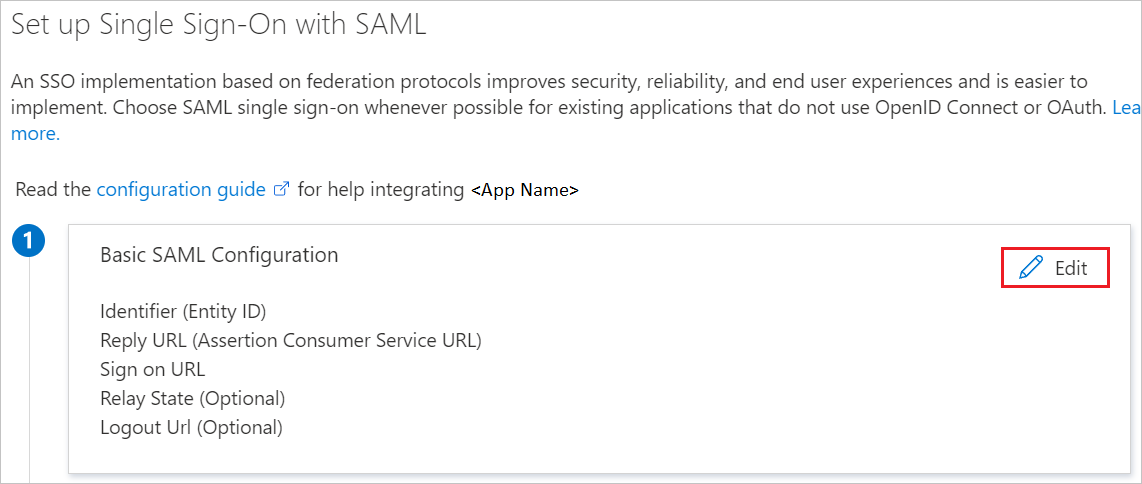

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

注意

チュートリアルの「Oracle Cloud Infrastructure Console シングルサインオンの構成」セクションで、サービス プロバイダー メタデータ ファイルを取得します。

[メタデータ ファイルをアップロードします] をクリックします。

フォルダー ロゴをクリックしてメタデータ ファイルを選択し、 [アップロード] をクリックします。

メタデータ ファイルが正常にアップロードされると、識別子と応答 URL の値が、 [基本的な SAML 構成] セクションのテキストボックスに自動的に設定されます。

注意

識別子と応答 URL の値が自動的に設定されない場合は、要件に応じて手動で値を入力してください。

[サインオン URL] ボックスに、

https://cloud.oracle.com/?region=<REGIONNAME>という形式で URL を入力します。注意

この値は実際のものではありません。 実際のサインオン URL でこの値を更新してください。 この値を取得するには、Oracle Cloud Infrastructure Console のクライアント サポート チームに問い合わせてください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

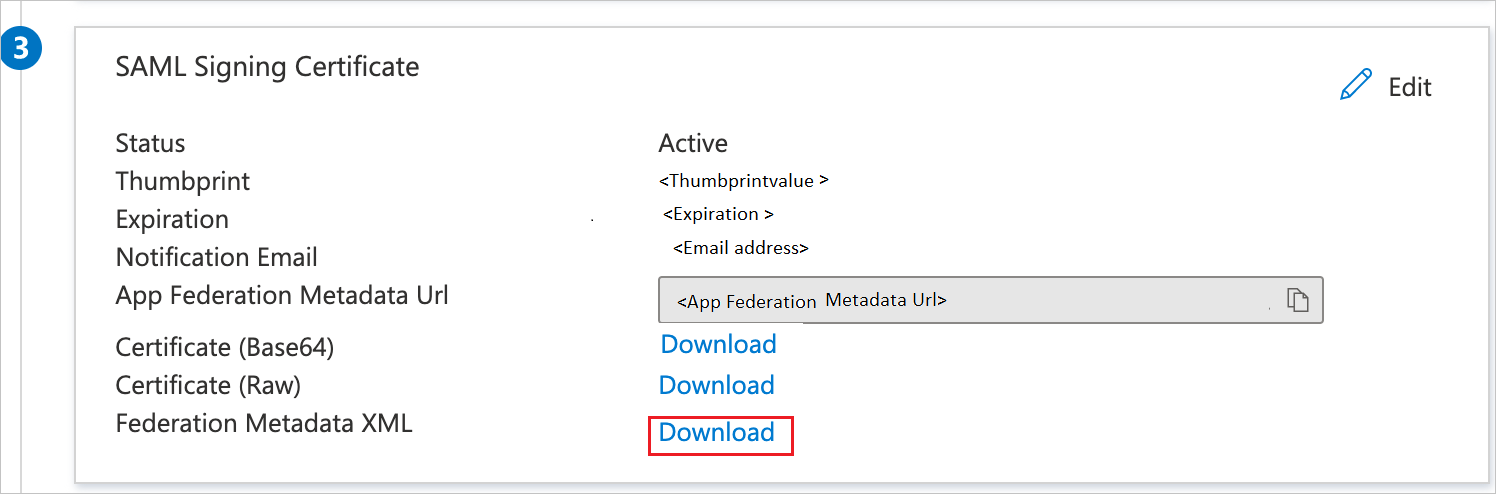

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [フェデレーション メタデータ XML] を探して [ダウンロード] を選択し、証明書をダウンロードしてコンピューターに保存します。

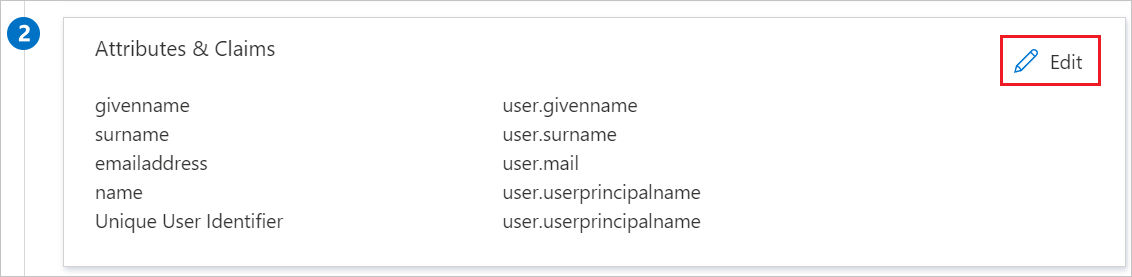

Oracle Cloud Infrastructure Console アプリケーションでは、特定の形式の SAML アサーションを受け取るため、SAML トークン属性の構成にカスタム属性マッピングを追加する必要があります。 次のスクリーンショットには、既定の属性一覧が示されています。 [編集] アイコンをクリックして、[ユーザー属性] ダイアログを開きます。

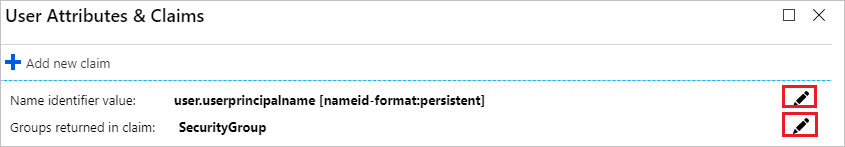

その他に、Oracle Cloud Infrastructure Console アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。 [グループ要求 (プレビュー)] ダイアログの [ユーザー属性とクレーム] セクションで、次の手順を実行します。

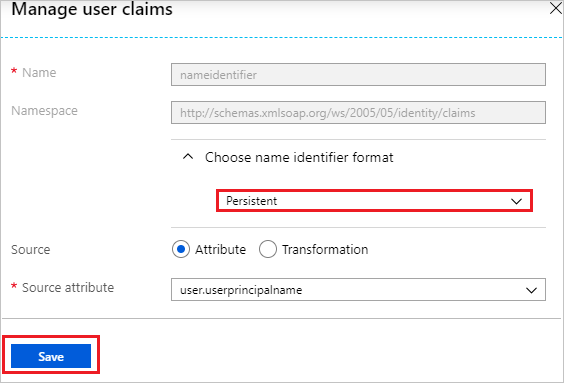

[名前識別子の値] の横にあるペンをクリックします。

[名前識別子の形式の選択 ] として [Persistent] を選択します。

[保存] をクリックします。

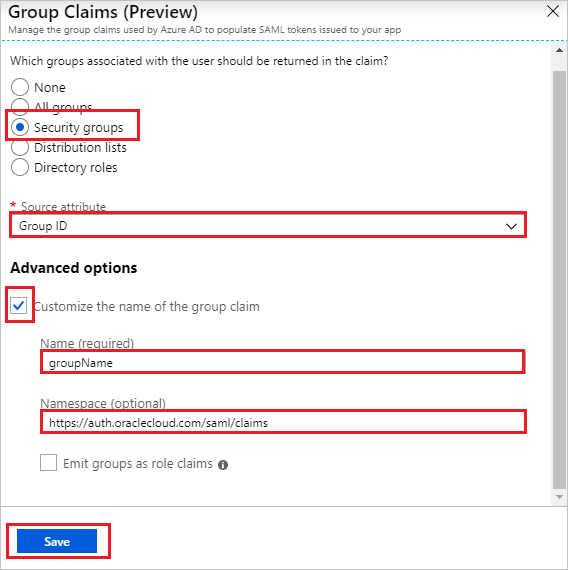

[Groups returned in claim](要求で返されるグループ) の横にあるペンをクリックします。

ラジオ ボタンのリストから [セキュリティ グループ] を選択します。

[グループ ID] の [ソース属性] を選択します。

[グループ要求の名前をカスタマイズする] をオンにします。

[名前] ボックスに「groupName」と入力します。

[名前空間 (省略可能)] ボックスに「

https://auth.oraclecloud.com/saml/claims」と入力します。[保存] をクリックします。

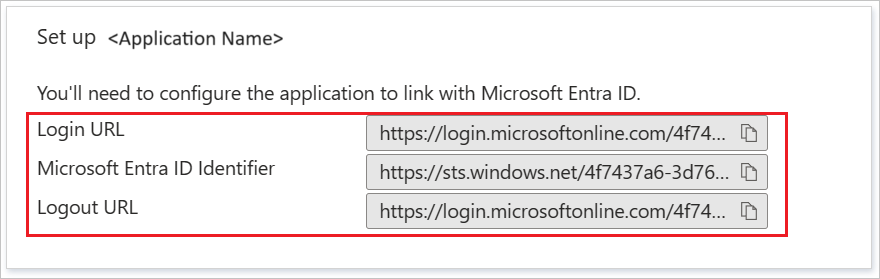

[Set up Oracle Cloud Infrastructure Console](Oracle Cloud Infrastructure Console の設定) セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B. Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B. Simon に Oracle Cloud Infrastructure Console へのアクセスを許可することで、このユーザーが Azure シングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Oracle Cloud Infrastructure Console] の順に参照します。

- アプリの概要ページで、 [管理] セクションを見つけて、 [ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B. Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

Oracle Cloud Infrastructure Console SSO の構成

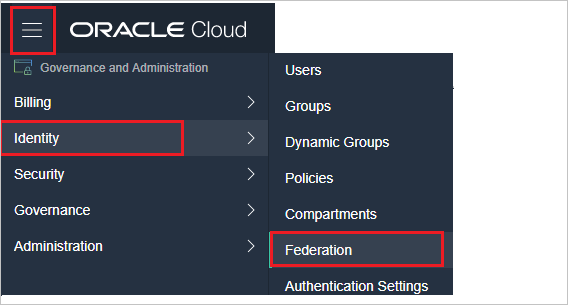

別の Web ブラウザー ウィンドウで、Oracle Cloud Infrastructure Console に管理者としてサインインします。

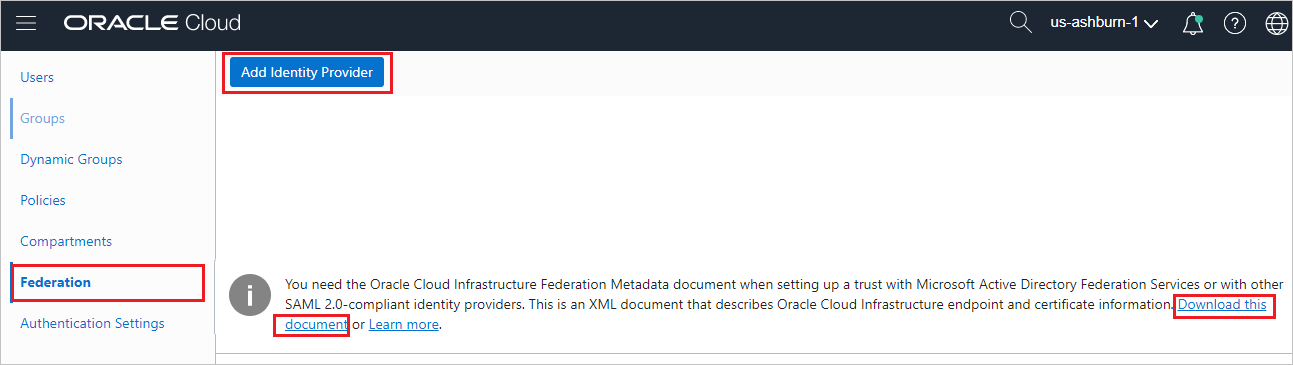

メニューの左側をクリックし、 [ID] をクリックして [Federation](フェデレーション) に移動します。

[Download this document](このドキュメントをダウンロードする) リンクをクリックしてサービス プロバイダー メタデータ ファイルを保存し、Azure portal の [基本的な SAML 構成] セクションにアップロードして、 [ID プロバイダーの追加] をクリックします。

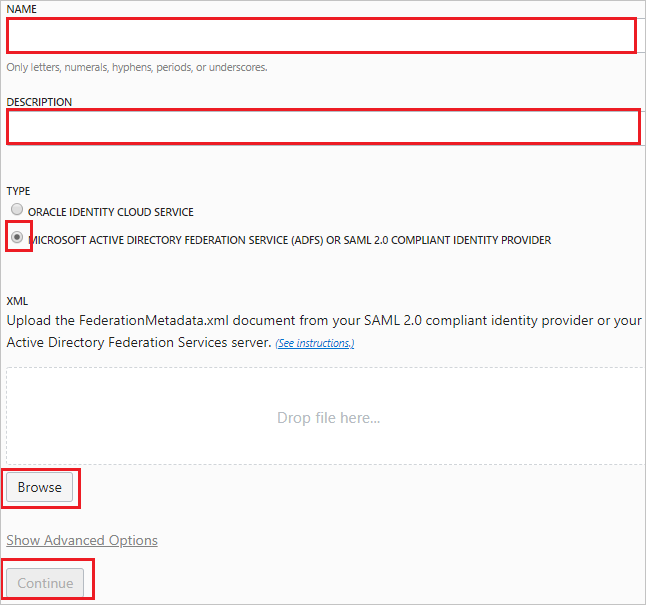

[ID プロバイダーの追加] ポップアップで、次の手順に従います。

[NAME](名前) ボックスに自分の名前を入力します。

[DESCRIPTION](説明) ボックスに説明を入力します。

[MICROSOFT ACTIVE DIRECTORY FEDERATION SERVICE (ADFS) または SAML 2.0 に準拠している ID プロバイダー](MICROSOFT ACTIVE DIRECTORY FEDERATION SERVICE (ADFS) または SAML 2.0 に準拠している ID プロバイダー) を [TYPE](種類) として選択します。

[参照] をクリックし、以前ダウンロードしたフェデレーション メタデータ XML をアップロードします。

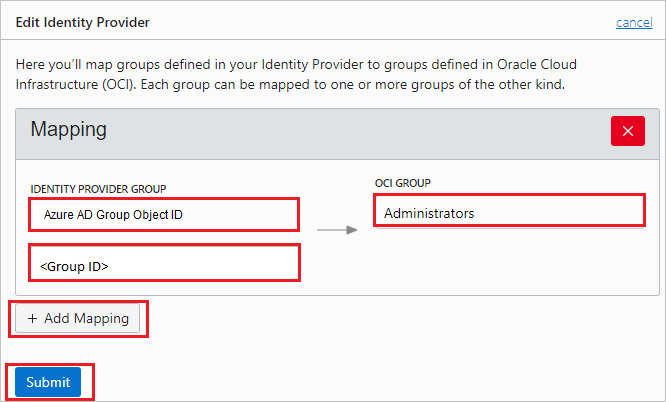

[Continue](続行) をクリックし、 [Edit Identity Provider](ID プロバイダーの編集) セクションで次の手順を実行します。

[ID プロバイダー グループ] では、[Microsoft Entra グループ オブジェクト ID] が選択されている必要があります。 [グループ ID] は Microsoft Entra ID のグループの GUID である必要があります。 このグループを、 [OCI GROUP](OCI グループ) フィールド内の対応するグループとマップする必要があります。

Azure portal での設定と組織のニーズに応じて複数のグループをマップできます。 [+ Add mapping](+ マッピングの追加) をクリックして、必要に応じていくつでもグループを追加してください。

[送信] をクリックします。

Oracle Cloud Infrastructure Console のテスト ユーザーの作成

Oracle Cloud Infrastructure Console では、Just-In-Time プロビジョニングがサポートされています。この設定は、既定で有効になっています。 このセクションでは、ユーザー側で必要な操作はありません。 アクセスの試行時に新しいユーザーは作成されず、またユーザーを作成する必要もありません。

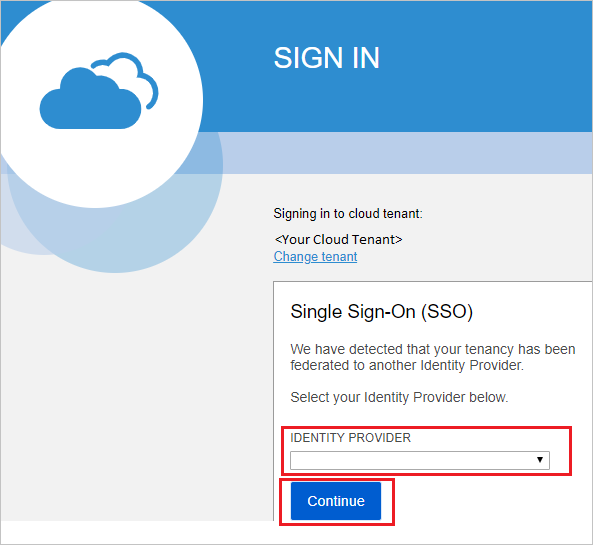

SSO のテスト

マイアプリで [Oracle Cloud Infrastructure Console] タイルを選択すると、Oracle Cloud Infrastructure Console のサインイン ページにリダイレクトされます。 次のようにドロップダウン メニューから [IDENTITY PROVIDER](ID プロバイダー) を選択し、 [Continue](続行) をクリックしてサインインします。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

Oracle Cloud Infrastructure Console を構成したら、組織の機密データの流出や侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示