チュートリアル:自動ユーザー プロビジョニングに対応するように Templafy OpenID Connect を構成する

このチュートリアルの目的は、Templafy OpenID Connect に対するユーザーやグループのプロビジョニングまたはプロビジョニング解除を自動的に実行するように Microsoft Entra ID を構成するために、Templafy OpenID Connect と Microsoft Entra ID で実行される手順を示すことです。

Note

このチュートリアルでは、Microsoft Entra ユーザー プロビジョニング サービスの上に構築されるコネクタについて説明します。 このサービスが実行する内容、しくみ、よく寄せられる質問の重要な詳細については、「Microsoft Entra ID による SaaS アプリへのユーザー プロビジョニングとプロビジョニング解除の自動化」を参照してください。

前提条件

このチュートリアルで説明するシナリオでは、次の前提条件目があることを前提としています。

- Microsoft Entra テナント。

- Templafy テナント。

- 管理者アクセス許可がある Templafy のユーザー アカウント。

手順 1:プロビジョニングのデプロイを計画する

- プロビジョニング サービスのしくみを確認します。

- プロビジョニングの対象となるユーザーを決定します。

- Microsoft Entra ID と Templafy OpenID Connect の間でマップするデータを決定します。

Templafy OpenID Connect へのユーザーの割り当て

Microsoft Entra ID では、選択されたアプリへのアクセスが付与されるユーザーを決定する際に割り当てという概念が使用されます。 自動ユーザー プロビジョニングのコンテキストでは、Microsoft Entra ID 内のアプリケーションに割り当て済みのユーザーやグループのみが同期されます。

自動ユーザー プロビジョニングを構成して有効にする前に、Templafy OpenID Connect へのアクセスが必要な Microsoft Entra ID のユーザーやグループを決定しておく必要があります。 決定したら、次の手順に従って、これらのユーザーやグループを Templafy OpenID Connect に割り当てることができます。

ユーザーを Templafy OpenID Connect に割り当てる際の重要なヒント

1 つの Microsoft Entra ユーザーを Templafy OpenID Connect に割り当て、自動ユーザー プロビジョニングの構成をテストすることをお勧めします。 さらに多くのユーザーやグループは、後で割り当てることができます。

Templafy OpenID Connect にユーザーを割り当てるときは、割り当てダイアログでアプリケーション固有の有効なロール (使用可能な場合) を選択する必要があります。 既定のアクセス ロールのユーザーは、プロビジョニングから除外されます。

手順 2: Microsoft Entra ID を使ったプロビジョニングをサポートするように Templafy OpenID Connect を構成する

Microsoft Entra ID を使った自動ユーザー プロビジョニングに対応するように Templafy OpenID Connect を構成する前に、Templafy OpenID Connect 上で SCIM プロビジョニングを有効にする必要があります。

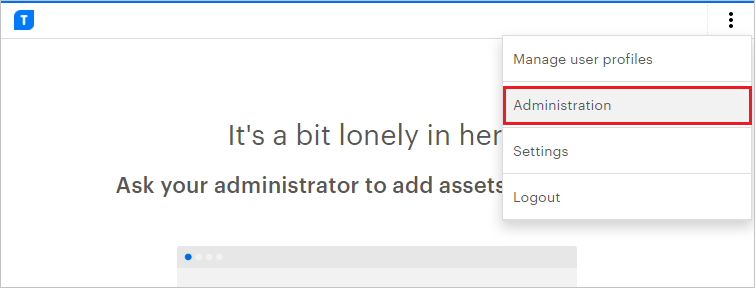

Templafy 管理コンソールにサインインします。 [管理] をクリックします。

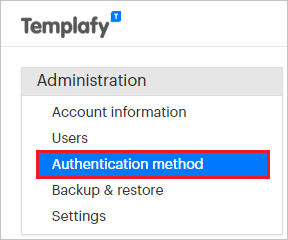

[認証方法] をクリックします。

SCIM Api キーの値をコピーします。 この値は、Templafy OpenID Connect アプリケーションの [プロビジョニング] タブの [シークレット トークン] フィールドに入力します。

手順 3: ギャラリーから Templafy OpenID Connect を追加する

Microsoft Entra ID を使った自動ユーザー プロビジョニング用に Templafy OpenID Connect を構成するには、Templafy OpenID Connect を Microsoft Entra アプリケーション ギャラリーから管理対象 SaaS アプリケーションの一覧に追加する必要があります。

Microsoft Entra アプリケーション ギャラリーから Templafy OpenID Connect を追加するには、次の手順を行います。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

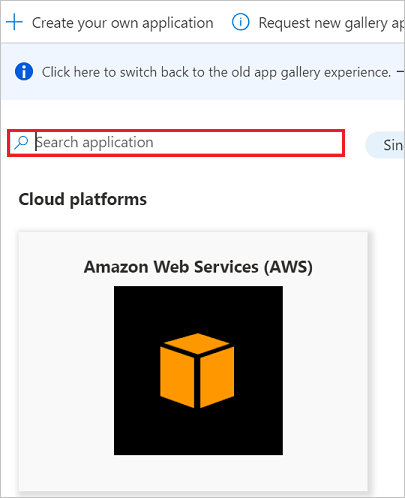

- [ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[新しいアプリケーション] の順に移動します。

- [ギャラリーから追加する] セクションで、「Templafy OpenID Connect」とタイプし、検索ボックスで [Templafy OpenID Connect] を選択します。

- 結果のパネルから [Templafy OpenID Connect] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

手順 4: Templafy OpenID Connect への自動ユーザー プロビジョニングを構成する

このセクションでは、Microsoft Entra ID でのユーザーやグループの割り当てに基づいて、Templafy OpenID Connect でユーザーとグループが作成、更新、無効化されるように Microsoft Entra プロビジョニング サービスを構成する手順について説明します。

ヒント

Templafy で OpenID Connect ベースのシングル サインオンを有効にすることもできます。これを行うには、Templafy シングル サインオンのチュートリアルに記載されている手順に従います。 シングル サインオンは自動ユーザー プロビジョニングとは別に構成できますが、これらの 2 つの機能は相補的な関係にあります。

Microsoft Entra ID で Templafy OpenID Connect の自動ユーザー プロビジョニングを構成するには:

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

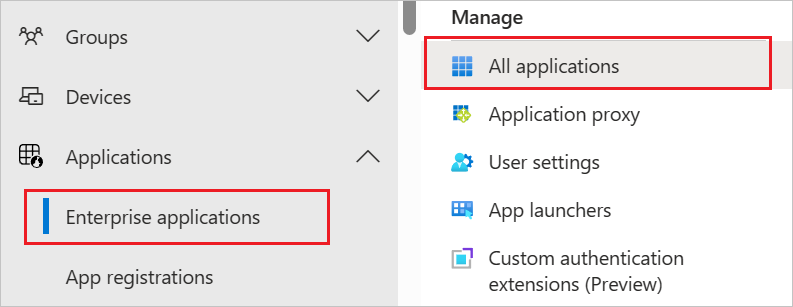

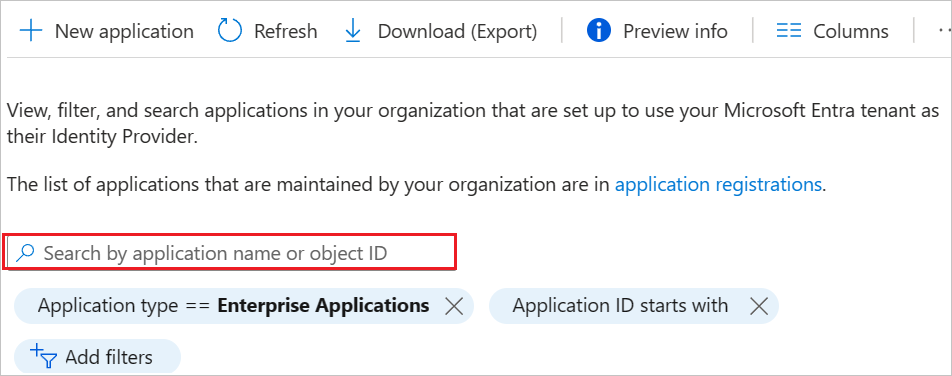

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] の順に移動します

アプリケーションの一覧で [Templafy OpenID Connect] を選択します。

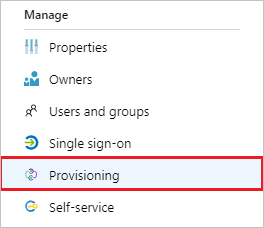

[プロビジョニング] タブを選択します。

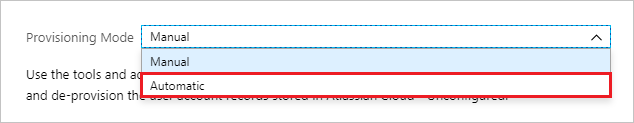

[プロビジョニング モード] を [自動] に設定します。

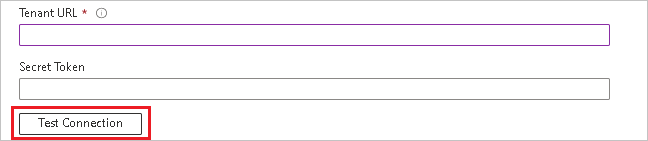

[管理者資格情報] セクションの [テナントの URL] に「

https://scim.templafy.com/scim」と入力します。 [シークレット トークン] に、前に取得した SCIM API キーの値を入力します。 [テスト接続] をクリックして、Microsoft Entra ID で Templafy に接続できることを確かめます。 接続できない場合は、使用中の Templafy アカウントに管理者アクセス許可があることを確認してから、もう一度試します。

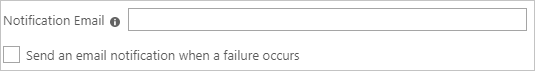

[通知用メール] フィールドに、プロビジョニングのエラー通知を受け取るユーザーまたはグループの電子メール アドレスを入力して、 [エラーが発生したときにメール通知を送信します] チェック ボックスをオンにします。

[保存] をクリックします。

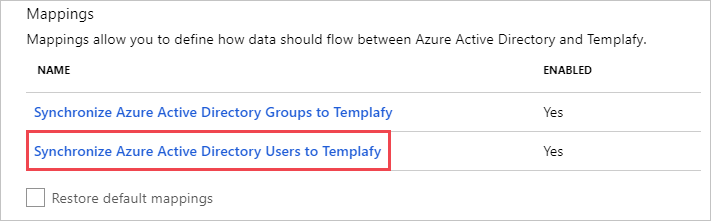

[マッピング] セクションで、[Microsoft Entra ユーザーを Templafy OpenID Connect に同期する] を選びます。

[属性マッピング] セクションで、Microsoft Entra ID から Templafy OpenID Connect に同期されるユーザー属性を確認します。 [照合] プロパティとして選択されている属性は、更新操作で Templafy OpenID Connect のユーザー アカウントとの照合に使用されます。 [保存] ボタンをクリックして変更をコミットします。

属性 Type フィルター処理のサポート userName String ✓ active Boolean displayName String title String preferredLanguage String name.givenName String name.familyName String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "fax"].value String externalId String addresses[type eq "work"].locality String addresses[type eq "work"].postalCode String addresses[type eq "work"].region String addresses[type eq "work"].streetAddress String addresses[type eq "work"].country String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String 注意

このアプリケーションでは、スキーマ検出機能が有効になっています。

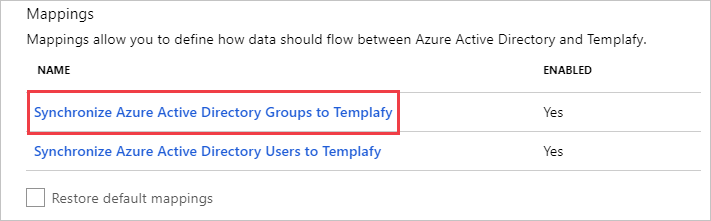

[マッピング] セクションで、[Microsoft Entra グループを Templafy に同期する] を選びます。

[属性マッピング] セクションで、Microsoft Entra ID から Templafy OpenID Connect に同期されるグループ属性を確認します。 [照合] プロパティとして選択されている属性は、更新操作で Templafy OpenID Connect のグループとの照合に使用されます。 [保存] ボタンをクリックして変更をコミットします。

属性 Type フィルター処理のサポート displayName String ✓ members リファレンス externalId String 注意

このアプリケーションでは、スキーマ検出機能が有効になっています。

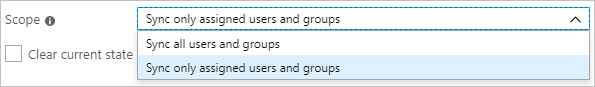

スコープ フィルターを構成するには、スコープ フィルターのチュートリアルの次の手順を参照してください。

Templafy OpenID Connect に対して Microsoft Entra プロビジョニング サービスを有効にするには、[設定] セクションで [プロビジョニングの状態] を [オン] に変更します。

[設定] セクションの [スコープ] で必要な値を選択して、Templafy OpenID Connect にプロビジョニングするユーザーやグループを定義します。

プロビジョニングの準備ができたら、 [保存] をクリックします。

これにより、 [設定] セクションの [スコープ] で 定義したユーザーやグループの初期同期が開始されます。 初期同期は後続の同期よりも実行に時間がかかります。後続の同期は、Microsoft Entra のプロビジョニング サービスが実行されている限り約 40 分ごとに実行されます。 [同期の詳細] セクションを使用すると、進行状況を監視できるほか、リンクをクリックしてプロビジョニング アクティビティ レポートを取得できます。これには Microsoft Entra プロビジョニング サービスによって Templafy OpenID Connect に対して実行されたすべてのアクションが記載されています。

手順 5: デプロイを監視する

プロビジョニングを構成したら、次のリソースを使用してデプロイを監視します。

- プロビジョニング ログを使用して、正常にプロビジョニングされたユーザーと失敗したユーザーを特定します。

- 進行状況バーを確認して、プロビジョニング サイクルの状態と完了までの時間を確認します。

- プロビジョニング構成が異常な状態になったと考えられる場合、アプリケーションは検疫されます。 検疫状態の詳細については、こちらを参照してください。

ログの変更

- 2023 年 5 月 4 日 - スキーマ検出のサポートが追加されました。

その他のリソース

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示