Exchange Online でサード パーティのクラウド サービスを使用してメール フローを管理する

このトピックでは、Exchange Online を使用した次の複雑なメール フロー シナリオについて説明します。

シナリオ 1 - MX レコードがサード パーティ製のスパム フィルタリングを指している

シナリオ 2 - MX レコードがスパム フィルタリングを使用しないサード パーティ製のソリューションを指している

注:

このトピックの例では、ドメイン contoso.com を所有し、Exchange Online のテナントである架空の組織 Contoso を使用します。 これは単なる例です。 この例は、必要に応じて組織のドメイン名とサード パーティのサービス IP アドレスに合わせて調整できます。

Microsoft 365 または Office 365 でサード パーティのクラウド サービスを使用する

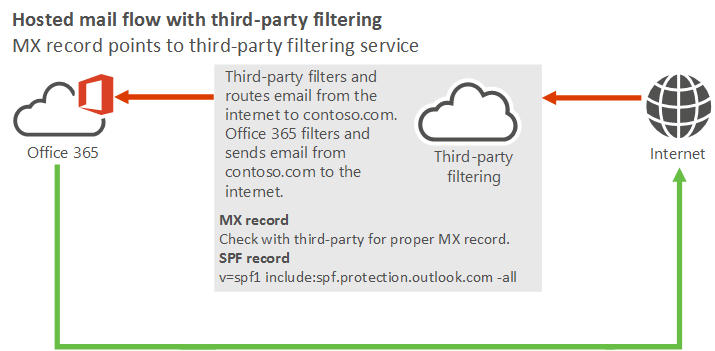

シナリオ 1 - MX レコードがサード パーティのスパム フィルター処理を指す

重要

Microsoft では、コネクタの拡張フィルター処理を有効にするか、メール フロー ルールを使用してフィルター処理を完全にバイパスすることを強くお勧めします (チェックアウト ポイント 5)。 この手順に従わないと、必然的に受信メインが組織に誤って分類され、Microsoft 365 の電子メールと保護機能のサブパー エクスペリエンスが発生します。

また、サービスが ARC シールをサポートしている場合は、転送中のメッセージを 信頼できる ARC シーラーとして変更するサード パーティのサービスを追加することもお勧めします。 信頼できる ARC シーラーとしてサービスを追加すると、影響を受けるメッセージが電子メール認証チェックに合格し、正当なメッセージが迷惑メール フォルダーに配信されたり、検疫されたり、拒否されたりするのを防ぐことができます。 メッセージを変更し、ARC シールをサポートしていないサード パーティのサービスは、それらのメッセージの DKIM 署名を無効にします。 このような場合は、 なりすまし検出レポート を確認し、 なりすまし送信者の許可エントリを作成 して、正当なメッセージの電子メール認証エラーをオーバーライドする必要があります。

Exchange Online を使用して、組織のすべてのメールボックスをホストする予定です。 組織では、スパム、マルウェア、フィッシング フィルタリングにサードパーティのクラウド サービスを使用しています。 インターネットからのすべてのメールは、Microsoft 365 または Office 365 にルーティングされる前に、このサード パーティのクラウド サービスによって最初にフィルター処理される必要があります。

このシナリオでは、組織のメール フロー セットアップが次の図のようになります。

Microsoft 365 または Office 365 でサード パーティのクラウド フィルタリング サービスを使用するためのベスト プラクティス

Microsoft 365 または Office 365 にカスタム ドメインを追加します。 ドメインを所有していることを証明するには、「 Microsoft 365 にドメインを追加する」の手順に従います。

Exchange Online でユーザー メールボックスを作成 するか、 すべてのユーザーのメールボックスを Microsoft 365 または Office 365 に移動します。

手順 1 で追加したドメインの DNS レコードを更新します。 (これを行う方法がわからない場合は? このページの指示に従ってください。次の DNS レコードは、メール フローを制御します。

MX レコード: ドメインの MX レコードは、サード パーティのサービス プロバイダーを指している必要があります。 MX レコードを構成する方法については、サードパーティのガイドラインに従ってください。

SPF レコード: ドメインからインターネットに送信されるすべてのメールは Microsoft 365 または Office 365 で送信されるため、SPF レコードには Microsoft 365 または Office 365 の標準値が必要です。

v=spf1 include:spf.protection.outlook.com -allSPF レコードにサード パーティサービスを含める必要があるのは、組織がサービスを介して 送信 インターネットメールを送信する場合のみです (サード パーティサービスがドメインからのメールの送信元になります)。

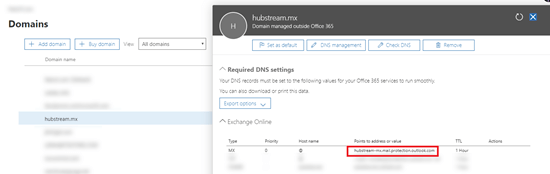

このシナリオを構成する場合は、サード パーティのサービスから電子メールを受信するように構成する必要がある "ホスト" が MX レコードで指定されます。 例:

この例では、Microsoft 365 または Office 365 ホストのホスト名を hubstream-mx.mail.protection.outlook.com する必要があります。 この値はドメインによって異なる場合があるため、実際の値を確認するには、Configuration>Domain select domain><> で値を確認します。

Exchange Online 組織をロックダウンして、サード パーティサービスからのメールのみを受け入れます。

TlsSenderCertificateName (優先) または SenderIpAddresses パラメーターを使用してパートナー受信コネクタを作成して構成し、対応する RestrictDomainsToCertificate パラメーターまたは RestrictDomainsToIPAddresses パラメーターを$Trueに設定します。 Exchange Online に直接ルーティングされたスマート ホストのメッセージはすべて拒否されます (指定した証明書または指定した IP アドレスを使用して接続経由で受信されなかったためです)。

例:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $trueまたは

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>注:

同じ証明書または送信者 IP アドレスの OnPremises 受信コネクタが既にある場合でも、 パートナー 受信コネクタを作成する必要があります ( RestrictDomainsToCertificate パラメーターと RestrictDomainsToIPAddresses パラメーターは パートナー コネクタにのみ適用されます)。 2 つのコネクタは問題なく共存できます。

この手順には、次の 2 つのオプションがあります。

コネクタの拡張フィルター処理を使用する (強くお勧めします): サード パーティ製アプリケーションからメッセージを受信するパートナー受信コネクタで 、コネクタの拡張フィルター処理 (リストのスキップとも呼ばれます) を使用します。 これにより、EOP と Microsoft Defender XDR for Office 365 でメッセージをスキャンできます。

注:

サード パーティのアプリケーションがオンプレミスの Exchange サーバーを使用して Exchange Online に送信するハイブリッド シナリオの場合は、Exchange Online の OnPremises 受信コネクタでコネクタの拡張フィルター処理を有効にする必要もあります。

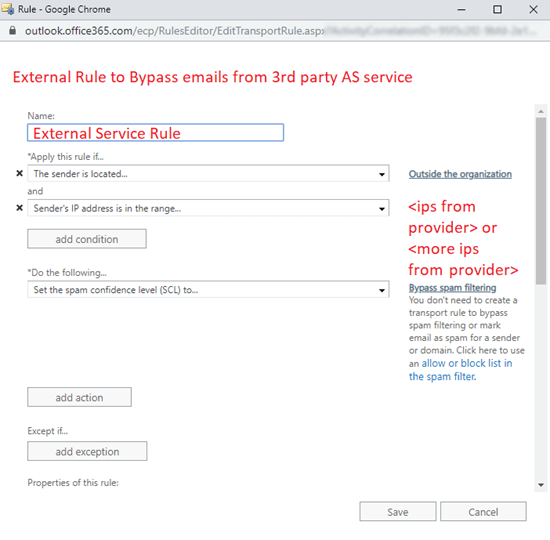

スパム フィルター処理をバイパスする: スパム フィルター処理をバイパスするには、メール フロー ルール (トランスポート ルールとも呼ばれます) を使用します。 このオプションは、ほとんどの EOP および Defender for Office 365 コントロールを防止するため、二重スパム対策チェックを防ぎます。

重要

メール フロー ルールを使用してスパム フィルター処理をバイパスする代わりに、 コネクタの拡張フィルター処理 (リストのスキップとも呼ばれます) を有効にすることを強くお勧めします。 ほとんどのサードパーティのクラウドスパム対策プロバイダーは、多くの顧客の間で IP アドレスを共有しています。 これらの IP でスキャンをバイパスすると、これらの IP アドレスからのなりすましメッセージやフィッシング メッセージが発生する可能性があります。

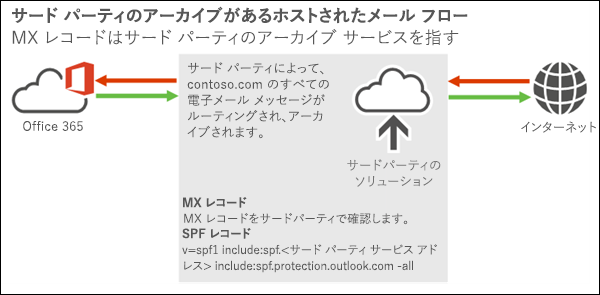

シナリオ 2 - MX レコードがスパム フィルター処理を行わずにサード パーティ製ソリューションを指す

Exchange Online を使用して、組織のすべてのメールボックスをホストする予定です。 インターネットから自分のドメインに送信されるすべてのメールは、Exchange Online に到着する前に、まずサード パーティのアーカイブまたは監査サービスを経由する必要があります。 Exchange Online 組織からインターネットに送信されるすべての送信メールも、サービス経由で送信する必要があります。 ただし、サービスではスパム フィルタリング ソリューションは提供されません。

このシナリオでは、コネクタの 拡張フィルター処理を使用する必要があります。 それ以外の場合、すべてのインターネット送信者からのメールは、インターネット上の真のソースからではなく、サードパーティのサービスから発信されているようです。

Microsoft 365 または Office 365 でサード パーティのクラウド サービスを使用するためのベスト プラクティス

Microsoft 365 および Office 365 によって提供されるアーカイブおよび監査ソリューションを使用することを強くお勧めします。

関連項目

Exchange Online、Microsoft 365、Office 365 のメール フローのベスト プラクティス (概要)

一元化されたメール トランスポートを使用すると、一部のメッセージがオンプレミス組織を経由してルーティングされない

パートナー組織とのセキュリティで保護されたメール フロー用のコネクタを設定する

Microsoft 365 または Office 365 を使用して、すべてのメールボックスとメール フローを管理する

複数の場所 (Microsoft 365 または Office 365 およびオンプレミス Exchange) のメールボックスを使用してメール フローを管理する

Exchange Online とオンプレミスのメールボックスを使用してサード パーティのクラウド サービスを使用してメール フローを管理する