Azure 機密コンピューティング

Microsoft Cloud for Sovereignty は、お特定の規制、セキュリティ、および主権に関する要件に準拠するための方法で、データとリソースを構成および保護することを可能にします。 このプロセスにより、クラウドプロバイダー、管理者、ユーザーであっても、顧客の管理外の関係者が顧客データにアクセスできないことが保証されます。 Azure 機密コンピューティング (ACC) と Microsoft Cloud for Sovereignty を組み合わせると、顧客のワークロードへのアクセスを制御できるようになります。

コンフィデンシャル コンピューティングは、コンフィデンシャル コンピューティング コンソーシアム (CCC) によって定義された業界用語です。 CCC は、機密コンピューターとは、ハードウェアベースの信頼された実行環境 (Trusted Execution Environment: TEE)で計算を実行することにより、使用中のデータを保護すること であると定義しています。

TEE は、許可されたコードのみを実行することを強制する環境です。 その環境の外部にあるコードは、TEE 内のデータを読んだり、改ざんしたりすることはできません。 機密コンピューティング脅威モデルは、実行中のコードやデータにクラウド プロバイダーのオペレータやテナントのドメイン内の他のアクターがアクセスする能力を除去または低減することを目的としています。

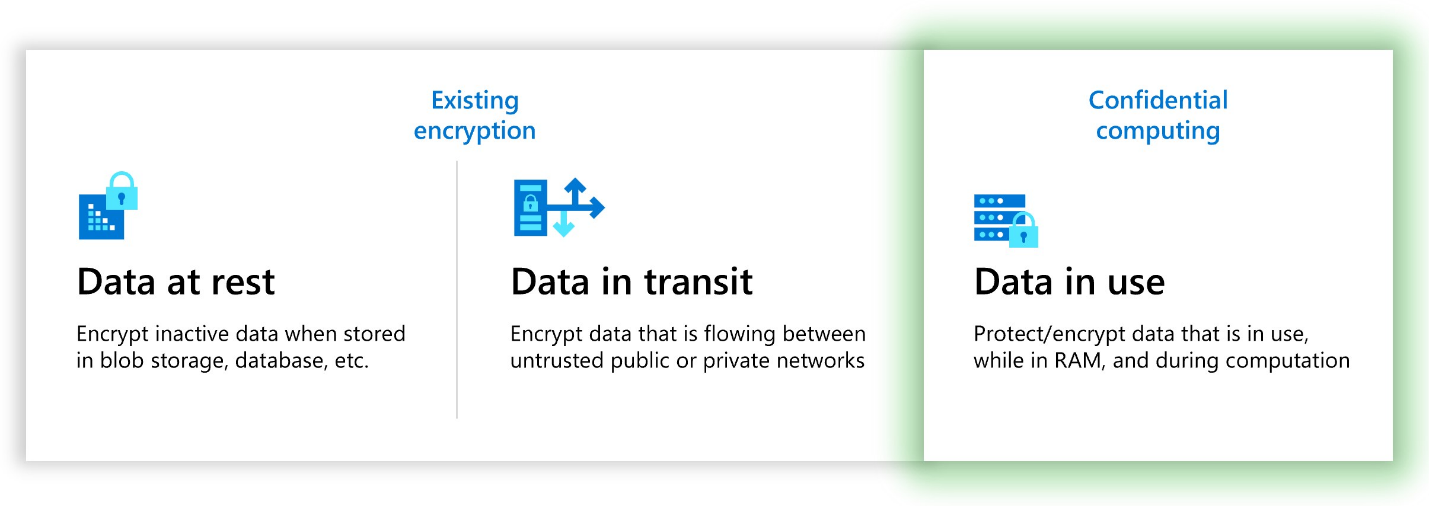

機密コンピューターは、静止時および転送時のデータ暗号化と併用することで、暗号化の最大の障壁である使用中の暗号化を排除します。 セキュアなパブリック クラウド プラットフォームで、機密性の高いデータや高度に規制されたデータセット、アプリケーションのワークロードを保護します。 機密コンピューターは、一般的なデータ保護にとどまりません。 TEE は、独自のビジネスロジック、分析機能、機械学習アルゴリズム、またはアプリケーション全体の保護にも役立ちます。

ACC は、コンピュート クラウド インフラストラクチャのさまざまな側面における信頼の必要性を低減します。 Azure の機密コンピューターは、ホスト OS カーネルやハイパー バイザーなどのシステムプロセスと、VM 管理者やホスト管理者を含む人間のオペレータの両方に対する信頼を最小限に抑えます。 Microsoft Data Encryption のような静止時のデータ保護や、TLS や IPsec のような転送時のデータ保護を行う既存のソリューションと組み合わせることで、メモリ自体が暗号化されたままであるため、使用中のデータも保護されます。

ACCは、Azure パブリック クラウド プラットフォームの拡張性、柔軟性、可用性、および強力なサービスの中で、Microsoft Cloud for Sovereignty のガードレールとコンプライアンス実施により、主権、機密、または高度に規制されたデータとワークロードの保護を強化します。 Azure 機密コンピューティング のメリットについては、Azure コンフィデンシャル コンピューティング製品 をご覧ください。

Azure 機密コンピューティング でサポートされる主権

データ主権は、VM のような顧客のリソースを顧客が独自に管理し、他者がこれらのリソースにアクセスできないことを保証します。 ACC は、ハードウェアからアプリケーションに至るまで、信頼できるルート全体の機密性を提供することで、データ主権を実現できるよう支援します。 Azure DCasv5 と DCadsv5 シリーズの機密仮想マシン (CVMs) はハードウェア的に分離された VM で、メモリ上のデータを他の VM、ハイパーバイザー、ホスト管理コードから保護します。 VM ホストの管理者権限を持つ Azure エンジニアであっても、メモリ内の顧客データにアクセスできません。 また、VM プロビジョニング前の OS ディスクの事前暗号化にも対応しています。

主権は、機密性の高いコンピューター環境を提供することで、あらゆるレベルで強化されます:

- Microsoft Azure 構成証明は、複数の TEE の信頼性を検証し、TEE 内で動作するバイナリの完全性を検証するリモート認証サービスです。 データの主権を確保するためには、このような基本的な信頼の根幹を検証することが不可欠です。

- トラステッド起動 はブートキット、ルートキット、カーネルレベルのマルウェアから保護するセキュアブート、仮想トラステッドプラット フォームモジュール、ブートインテグリティモニタリングといった強化されたセキュリティ機能を提供します。

- トラステッド起動の ID 管理 このサービスは、Azure に存在するすべての TEE の証明書のキャッシュ管理を行い、認証ソリューションの最小ベースラインを実施するためのトラステッド コンピューティング ベース (TCB) 情報を提供します。

多くの顧客は、Azure Kubernetes Service (AKS) を使用して、コンテナベースのアプリケーション、およびストレージとネットワーキングのコンポーネントを管理しています。 主権、機密性、およびセキュリティ要件を満たすために、顧客は AKS 上で実行される Azure App-enclave を意識したコンテナ を使用できます。 AKS の機密コンピューター ノードは、インテル SGX を使用して、各コンテナ アプリケーション間のノード内に隔離されたエンクレーブ環境を構築します。 Azure はまた、AMD SEV-SNP VM コンポーネントを使用した AKS 上の Confidential VM ノードプールのサポート をプレビューしています。 AKS は、Kubernetes で AMD SEV-SNP ノードプールによる機密 VM を可能にする 市場初の機能であり、Azure のハード化されたセキュリティ プロファイルに徹底的な防御を追加します。

機密管理

Azure Key Vault (AKV) マネージド HSM は、フルマネージド、高可用性、シングルテナント、標準準拠のクラウドサービスで、FIPS 140-2 Level 3 で検証されたハードウェア セキュリティ モジュール (HSM) を使用してアプリケーションの暗号鍵を保護します。 AKV mHSM は、Azure Key Vault Standard および Premium と同じ API を使用し、ほとんどの Azure サービスと統合して、Customer Managed Keys によるサービス暗号化を可能にします。 ハードウェアの保護により、顧客だけが暗号化キーにアクセスできるようになります。 Azure のエンジニアでもアクセスできません。

セキュア キー リリース (SKR) は、Azure Key Vault (AKV) Managed HSM および Premium オファリングの機能で、より高度なアクセス制御を提供します。 セキュア キー リリースは、HSM で保護された鍵を AKV から、セキュアなエンクレーブ、VM ベースの TEE などの認証された信頼できる実行環境 (Trusted Execution Environment: TEE) にリリースすることができます。SKR は、データ復号化/暗号化鍵にもう 1 つの保護レイヤを追加します。このレイヤでは、既知の構成を持つアプリケーショ ン + TEE ランタイム環境をターゲットにして、鍵の材料にアクセスできます。 エクスポート可能な鍵の作成時に定義された SKR ポリシーが、これらの鍵へのアクセス を管理します。

機密分析サービス

Azure の公共部門や規制業界の顧客は、主権、プライバシー、セキュリティの要件に準拠するための高度なアナリティクス機能を緊急に必要としています。 Microsoft Cloud for Sovereignty は、このような顧客が以下のようなサービスを利用するのに役立ちます:

- Azure SQL のセキュアなエンクレーブによる常時暗号化 サービスでは、TEE内でSQLクエリを直接実行できるため、マルウェアや高特権の不正ユーザーから機密データを確実に保護できます。

- 機密コンピューティング VM を備えた Azure Databricks は、お客様がプライバシーを保護しながら分析、機械学習、その他のワークロードを実行するのに役立ちます。

- モノのインターネット (IoT) の急速な普及は、IoT エッジデバイスが顧客の地理的な管理外にあり、悪質な行為者が物理的にアクセスする可能性があるため、これらのデバイスが侵害されるリスクが高まるという新たな主権リスクを引き起こします。 機密 IoT Edge は、IoT デバイスによってキャプチャされ、内部に保存されたデータへのアクセスを保護し、改ざんや侵害のリスクを低減することで、エッジにおける信頼性と整合性を追加します。

- 顧客には、機密データの記録を管理するために Microsoft Azure Confidential Ledger (ACL) を使用することをお勧めします。 ACL は、厳重に監視され、隔離されたランタイム環境において、ハードウェアに裏打ちされたセキュアなエンクレーブのみで実行され、機密データレコードを保護し、それらを不変なものとします。

Microsoft Cloud for Sovereignty 内で機密コンピューティングを適用する

Microsoft Cloud for Sovereignty の顧客は、ソブリン ランディング ゾーンを利用することで、コンプライアンスに準拠したソブリン環境でのマイクロソフトの機密コンピューティング機能の導入を効率化することができます。

ソブリン ランディング ゾーン (SLZ) で ACC を使い始めるためのガイダンスについては、GitHub の SLZ をご覧ください。