Microsoft Intune で派生資格情報を使用する

派生資格情報は、特別パブリケーション (SP) 800-157 (Link が nvlpubs.nist.gov で .pdf ファイルを開く) の一部として、派生個人 ID 検証 (PIV) 資格情報に関する国立標準技術研究所 (NIST) ガイドラインの実装です。

この記事は、次の項目に適用されます:

- バージョン 7.0 以降を実行する Android Enterprise フル マネージド デバイス

- iOS/iPadOS

- Windows 10

- Windows 11

認証または暗号化と署名にスマート カードを使用する必要がある組織では、Intuneを使用して、ユーザーのスマート カードから派生した証明書を使用してモバイル デバイスをプロビジョニングできます。 この証明書は、派生資格情報と呼ばれます。 Intuneでは、いくつかの派生資格情報発行者がサポートされていますが、テナントごとに 1 つの発行者のみを使用します。

Intuneの実装について

派生資格情報Intune使用するには、Intune管理者が、サポートされている派生資格情報発行者と連携するようにテナントを構成する必要があります。 派生資格情報の発行者のシステムで Intune 固有の設定を構成する必要はありません。

Intune 管理者は、次のオブジェクトに対し、認証方法として派生資格情報を指定します。

Android Enterprise のフル マネージド デバイスの場合:

- Wi-Fi などの一般的なプロファイルの種類

- アプリ認証

iOS/iPadOS の場合:

- Wi-Fi、VPN、iOS/iPadOS ネイティブ メール アプリが含まれているメールなどの一般的なプロファイルの種類

- アプリ認証

- S/MIME 署名と暗号化

Windows の場合:

- Wi-Fi や VPN などの一般的なプロファイルの種類

注:

現時点では、VPN プロファイルの認証方法としての派生資格情報は、Windows デバイスでは期待どおりに機能しません。 この動作は Windows デバイス上の VPN プロファイルにのみ影響し、今後のリリースで修正される予定です (ETA なし)。

Android および iOS/iPadOS の場合、ユーザーは、コンピューターで自身のスマート カードを使用して派生資格情報を取得し、派生資格情報の発行者に対して認証を行います。 その後、発行者が、スマート カードから派生した証明書をモバイル デバイスに発行します。 Windows の場合、ユーザーは、後で使用するために証明書をデバイスにインストールする派生資格情報プロバイダーからアプリをインストールします。 a

デバイスが派生資格情報を受け取ると、資格情報は認証に使用され、派生資格情報を必要とするようにアプリまたはリソース アクセス プロファイルが構成されている場合は、S/MIME 署名と暗号化に使用されます。

前提条件

派生資格情報を使用するようにテナントを構成する前に、次の情報を確認してください。

サポートされるプラットフォーム

Intune では、次のプラットフォームで派生資格情報がサポートされます。

- iOS/iPadOS

- Android Enterprise:

- フル マネージド デバイス (バージョン 7.0 以降)

- 会社所有の仕事用プロファイル

- Windows 10

- Windows 11

サポートされている発行者

Intune では、テナントごとに 1 つの派生資格情報の発行者がサポートされます。 次の発行者がサポートされています。

- DISA Purebred: https://public.cyber.mil/pki-pke/purebred/

- Entrust: https://www.entrust.com/

- Intercede: https://www.intercede.com/

さまざまな発行者の使用に関する重要な詳細については、その発行者に関するガイダンスを確認してください。 詳細については、この記事の「派生資格情報の計画」を参照してください。

必要なアプリ

派生資格情報を登録するデバイスに関連するユーザー向けアプリをデプロイすることを計画します。 デバイス ユーザーは、アプリを使用して、資格情報の登録プロセスを開始します。

- iOS デバイスでは、ポータル サイト アプリが使用されます。 「iOS ストア アプリを Microsoft Intune に追加する」を参照してください。

- Android Enterprise フル マネージドと会社所有の仕事用プロファイル デバイスは Intune アプリを使用します。 「Android ストア アプリを Microsoft Intune に追加する」を参照してください。

派生資格情報の計画

Android および iOS/iPadOS に対して派生資格情報の発行者を設定する前に、次の考慮事項を理解してください。

Windows デバイスについては、この記事の後半にある「Windows の派生資格情報」を参照してください。

1 - 選択した派生資格情報発行者のドキュメントを確認する

発行者を構成する前に、発行者のドキュメントを確認して、発行者のシステムが派生資格情報をデバイスに配布する方法を理解してください。

選択した発行者によっては、ユーザーがプロセスを完了するのを支援するため、登録時にスタッフが対応できるようにする必要がある場合があります。 また、現在の Intune 構成を確認して、デバイスまたはユーザーが資格情報の要求を完了するために必要なアクセスがブロックされていないことを確認します。

たとえば、条件付きアクセスを使用して、準拠していないデバイスの電子メールへのアクセスをブロックできます。 派生資格情報の登録プロセスの開始をメール通知を使用してユーザーに知らせる場合、ユーザーはポリシーに準拠するまでそれらの指示を受信できない可能性があります。

同様に、一部の派生資格情報要求ワークフローでは、画面上の QR コードをスキャンするためにデバイス カメラを使用する必要があります。 このコードによりそのデバイスが、ユーザーのスマート カード資格情報を持つ派生資格情報の発行者に対して発生した認証要求にリンクされます。 デバイス構成ポリシーでカメラの使用がブロックされている場合、ユーザーは派生資格情報登録要求を完了できません。

一般情報:

一度に構成できる発行者はテナントごとに 1 つだけです。この発行者を、テナント内のすべてのユーザーとサポートされているデバイスで使用できます。

派生資格情報を必要とするポリシーでユーザーをターゲットにするまで、派生資格情報を登録する必要があることがユーザーに通知されません。

通知は、ポータル サイトのアプリ通知、メール、またはその両方を通じて行えます。 メール通知の使用を選択し、有効になっている条件付きアクセスを使用する場合、ユーザーのデバイスが準拠していないと、ユーザーがメール通知を受信できない場合があります。

重要

デバイス資格情報に関連する通知がエンド ユーザーによって正常に受信されたことを確認するには、アプリ通知をポータル サイト、メール通知、または両方に対して有効にする必要があります。

2 - 選択した発行者のエンド ユーザー ワークフローを確認する

サポートされている各パートナーに関する主な考慮事項を次に示します。 この情報をよく理解しておくと、お使いの Intune のポリシーと構成によって、ユーザーとデバイスが、その発行者からの派生資格情報の登録を正常に完了することをブロックされることが確実になくなるようにすることができます。

DISA Purebred

派生資格情報で使用するデバイスのプラットフォーム固有のユーザー ワークフローを確認します。

- iOS と iPadOS

- Android Enterprise - "企業所有の仕事用プロファイル" または "フル マネージド デバイス"

主な要件には次のものがあります。

ユーザーは、自身のスマート カードを使用して発行者に対して認証することができるコンピューターまたはキオスクにアクセスする必要があります。

派生資格情報に登録する iOS および iPadOS デバイスに Intune ポータル サイト アプリをインストールする必要があります。 Android フル マネージドと会社所有の仕事用プロファイル デバイスは Intune アプリをインストールして使用する必要があります。

Intune を使用して、派生資格情報に登録するデバイスに DISA Purebred アプリを展開します。 このアプリは、Intune を通じて展開し、管理される必要があります。その後、デバイス ユーザーが派生した資格情報の要求を完了するために使用する Intune ポータル サイト アプリまたは Intune アプリと連携できます。

Purebred アプリから派生資格情報を取得するには、デバイスがオンプレミス ネットワークにアクセスできる必要があります。 アクセスは、企業の Wi-Fi または VPN を通じて行われる場合があります。

デバイス ユーザーは、登録プロセス中は、ライブ エージェントで作業する必要があります。 登録時に、ユーザーが登録プロセスを進める中で、時間制限のあるワンタイム パスコードがユーザーに提供されます。

新しい Wi-Fi プロファイルの作成など、派生資格情報を使用するポリシーに変更が加えられると、iOS と iPadOS のユーザーにはポータル サイト アプリを開くように通知されます。

派生資格情報を更新する必要がある場合、ユーザーには該当するアプリを開くように通知されます。

更新プロセスは次のように行われます。

- 派生資格情報発行者は、以前の証明書が有効期間の 80% になる前に、新しい証明書または更新された証明書を発行する必要があります。

- デバイスは、更新期間中 (有効期間の最後の 20%) をチェックします。

- Microsoft Intuneは、電子メールまたはアプリ通知を通じてユーザーに通知し、ポータル サイトを起動します。

- ユーザーはポータル サイトを起動し、派生資格情報通知をタップした後、派生資格情報証明書がデバイスにコピーされます。

DISA Purebred アプリの取得と構成の詳細については、この記事で後述する「DISA Purebred アプリの展開」を参照してください。

Entrust

派生資格情報で使用するデバイスのプラットフォーム固有のユーザー ワークフローを確認します。

- iOS と iPadOS

- Android Enterprise- "企業所有の仕事用プロファイル" または "フル マネージド デバイス"

主な要件には次のものがあります。

ユーザーは、自身のスマート カードを使用して発行者に対して認証することができるコンピューターまたはキオスクにアクセスする必要があります。

派生資格情報に登録する iOS および iPadOS デバイスに Intune ポータル サイト アプリをインストールする必要があります。 Android フル マネージドと会社所有の仕事用プロファイル デバイスは Intune アプリをインストールして使用する必要があります。

デバイス カメラを使用して、認証要求をモバイル デバイスからの派生資格情報要求にリンクする QR コードをスキャンします。

ユーザーは、ポータル サイト アプリまたは電子メールを使用して、派生資格情報を登録するように求められます。

新しい Wi-Fi プロファイルの作成など、派生資格情報を使用するポリシーに変更が加えられた場合:

- iOS と iPadOS - ユーザーはポータル サイト アプリを開くように通知されます。

- Android Enterprise 企業所有の仕事用プロファイルまたはフル マネージド デバイス - ポータル サイト アプリを開く必要はありません。

派生資格情報を更新する必要がある場合、ユーザーには該当するアプリを開くように通知されます。

更新プロセスは次のように行われます。

- 派生資格情報発行者は、以前の証明書が有効期間の 80% になる前に、新しい証明書または更新された証明書を発行する必要があります。

- デバイスは、更新期間中 (有効期間の最後の 20%) をチェックします。

- Microsoft Intuneは、電子メールまたはアプリ通知を通じてユーザーに通知し、ポータル サイトを起動します。

- ユーザーがポータル サイトを起動し、派生資格情報通知をタップすると、派生資格情報証明書がデバイスにコピーされます

Intercede

派生資格情報で使用するデバイスのプラットフォーム固有のユーザー ワークフローを確認します。

- iOS と iPadOS

- Android Enterprise - "企業所有の仕事用プロファイル" または "フル マネージド デバイス"

主な要件には次のものがあります。

ユーザーは、自身のスマート カードを使用して発行者に対して認証することができるコンピューターまたはキオスクにアクセスする必要があります。

派生資格情報に登録する iOS および iPadOS デバイスに Intune ポータル サイト アプリをインストールする必要があります。 Android フル マネージドと会社所有の仕事用プロファイル デバイスは Intune アプリをインストールして使用する必要があります。

デバイス カメラを使用して、認証要求をモバイル デバイスからの派生資格情報要求にリンクする QR コードをスキャンします。

ユーザーは、ポータル サイト アプリまたは電子メールを使用して、派生資格情報を登録するように求められます。

新しい Wi-Fi プロファイルの作成など、派生資格情報を使用するポリシーに変更が加えられた場合:

- iOS と iPadOS - ユーザーはポータル サイト アプリを開くように通知されます。

- Android Enterprise 企業所有の仕事用プロファイルまたはフル マネージド デバイス - ポータル サイト アプリを開く必要はありません。

派生資格情報を更新する必要がある場合、ユーザーには該当するアプリを開くように通知されます。

更新プロセスは次のように行われます。

- 派生資格情報発行者は、以前の証明書が有効期間の 80% になる前に、新しい証明書または更新された証明書を発行する必要があります。

- デバイスは、更新期間中 (有効期間の最後の 20%) をチェックします。

- Microsoft Intuneは、電子メールまたはアプリ通知を通じてユーザーに通知し、ポータル サイトを起動します。

- ユーザーがポータル サイトを起動し、派生資格情報通知をタップすると、派生資格情報証明書がデバイスにコピーされます

3 - 信頼されたルート証明書をデバイスに展開する

ルート証明書は、派生資格情報の証明書チェーンが有効で信頼できることを確認するため、派生資格情報と共に使用されます。 ポリシーで直接参照されていない場合でも、信頼されたルート証明書は必要です。 「Microsoft Intune でデバイスの証明書プロファイルを構成する」を参照してください。

4 - 派生資格情報を取得する方法のエンド ユーザーの指示を提供する

派生資格情報の登録プロセスの開始方法と、選択した発行者の派生資格情報の登録ワークフローをナビゲートするガイダンスを作成してユーザーに提供します。

ガイダンスをホストする URL を指定することをお勧めします。 テナントの派生資格情報の発行者を構成するときにこの URL を指定すると、その URL がポータル サイト アプリ内から使用できるようになります。 独自の URL を指定しない場合、Intune によって一般的な詳細へのリンクが提供されます。 これらの詳細は、すべてのシナリオに対応しているわけではなく、環境によっては正確ではない可能性があります。

5 - 派生資格情報を必要とするIntune ポリシーをデプロイする

新しいポリシーを作成するか、既存のポリシーを編集して、派生資格情報を使用します。 派生資格情報は、次のオブジェクトに対して、他の認証方法を置き換えます。

- アプリ認証

- Wi-Fi

- VPN

- メール (iOS のみ)

- S/MIME 署名と暗号化、Outlook を含む (iOS のみ)

派生資格情報を取得するプロセスの一部として使用するプロセスにアクセスするために、派生資格情報を使用する必要がないようにします。ユーザーが要求を完了できなくなる可能性があるからです。

派生資格情報の発行者の設定

派生資格情報を使用する必要があるポリシーを作成する前に、Microsoft Intune管理センターで資格情報発行者を設定します。 派生資格情報の発行者は、テナント全体の設定です。 テナントでサポートされるのは、一度に 1 つの発行者だけです。

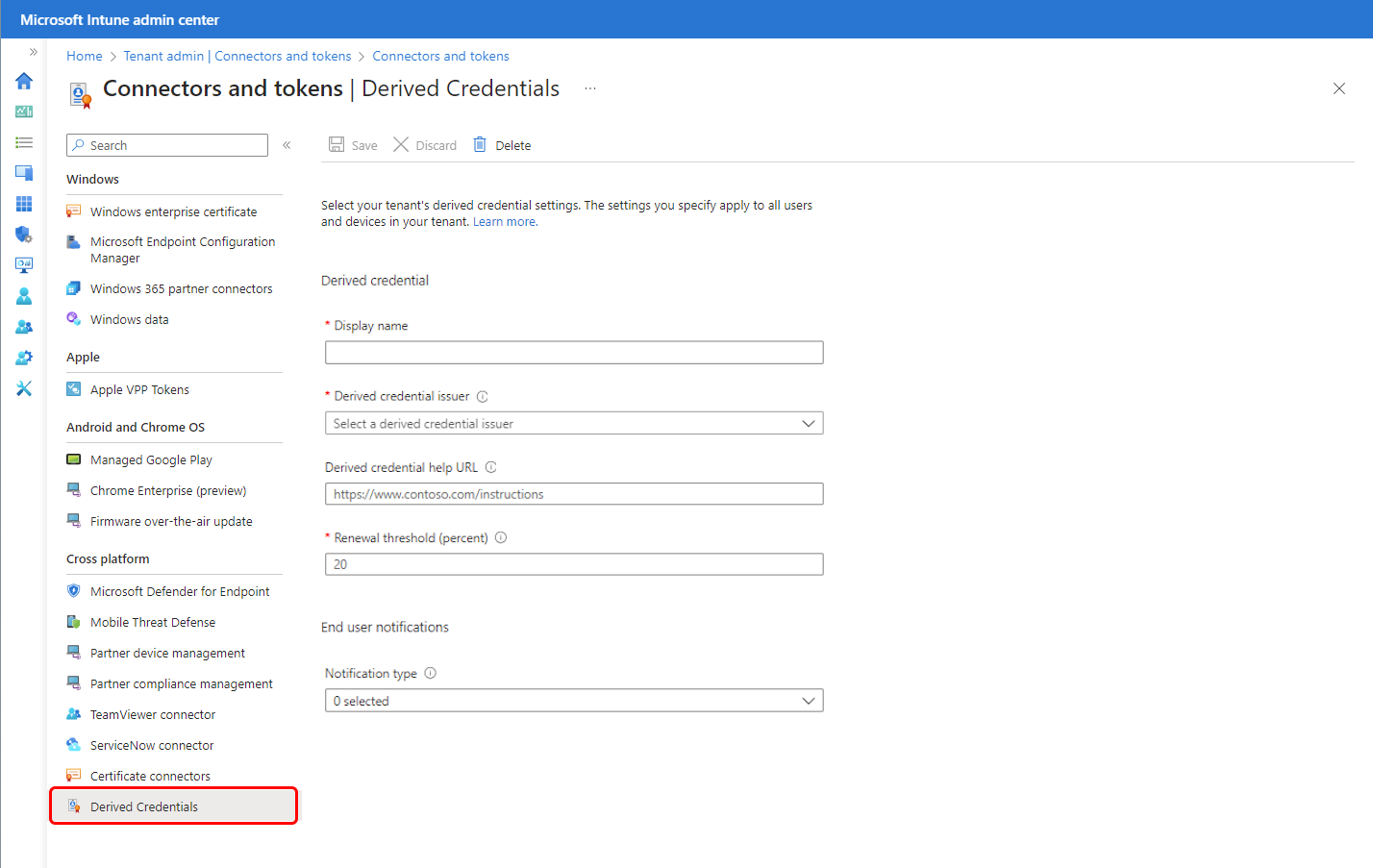

Microsoft Intune 管理センターにサインインします。

[テナント管理]>[コネクタとトークン]>[派生資格情報] を選択します。

派生資格情報の発行者ポリシーにわかりやすい表示名を指定します。 この名前は、デバイス ユーザーには表示されません。

[派生資格情報の発行者] には、テナントに選択した派生資格情報の発行者を選択します。

- DISA Purebred (iOS のみ)

- Entrust

- Intercede

[派生資格情報のヘルプ URL] を指定して、ユーザーが組織の派生資格情報を取得するのを支援するためのカスタムの指示がある場所へのリンクを提供します。 指示は、組織と、選択した発行者から資格情報を取得するために必要なワークフローに固有のものにする必要があります。 このリンクはポータル サイト アプリに表示され、デバイスからアクセスできる必要があります。

独自の URL を指定しない場合、Intune によって、すべてのシナリオに対応していない、一般的な詳細へのリンクが提供されます。 この一般的なガイダンスは、環境によっては正確ではない場合があります。

[通知の種類] に 1 つ以上のオプションを選択します。 通知の種類は、次のシナリオについてユーザーに通知するために使用する方法です。

- 発行者にデバイスを登録して新しい派生資格情報を取得する。

- 現在の資格情報の有効期限が近づいたときに新しい派生資格情報を取得する。

- サポートされているオブジェクトで派生資格情報を使用する。

準備ができたら、[保存] を選択して、派生資格情報の発行者の構成を完了します。

構成を保存したら、[派生資格情報の発行者] を除くすべてのフィールドに変更を加えることができます。 発行者を変更するには、「派生資格情報の発行者の変更」を参照してください。

DISA Purebred アプリの展開

このセクションは、DISA Purebred を使用する場合にのみ適用されます。

Intune の派生資格情報の発行者として DISA Purebred を使用するには、DISA Purebred アプリを取得し、Intune を使用してデバイスにそのアプリを展開する必要があります。 次に、ユーザーは、iOS/iPadOS デバイスのポータル サイト アプリ、または Android デバイス上の Intune アプリを使用して、DISA Purebred から派生資格情報を要求します。

Intune での DISA Purebred アプリの展開に加えて、デバイスはオンプレミス ネットワークにアクセスできる必要があります。 このアクセスを提供するには、VPN または企業の Wi-Fi の使用を検討してください。

次のタスクを実行します。

DISA Purebred アプリケーションをダウンロードします。 https://cyber.mil/pki-pke/purebred/.

DISA Purebred アプリケーションを Intune に展開します。

- 「iOS の基幹業務アプリを Microsoft Intune に追加する」を参照してください。

- 「Android の基幹業務アプリを Microsoft Intune に追加する」を参照してください

Purebred アプリの追加設定が必要になる場合があります。 Purebred エージェントに話して、ポリシーに含める必要がある値を理解するか、DoD が発行した Common Access Card (CAC) がある場合は、Purebred ドキュメントにオンラインでアクセスできます。 https://cyber.mil/pki-pke/purebred/.

DISA Purebred アプリケーションにアプリごとの VPN を使用する場合は、「 アプリごとの VPN を作成する」を参照してください。

認証および S/MIME 署名と暗号化に対する派生資格情報の使用

次のプロファイルの種類と目的に対して、派生資格情報を指定できます。

電子メール:

VPN:

Wi-Fi:

Wi-Fi プロファイルの場合、認証方法は、EAP の種類が次のいずれかの値に設定されている場合にのみ使用できます。

- EAP – TLS

- EAP-TTLS

- PEAP

アプリ認証に派生資格情報を使用する

Web サイトおよびアプリケーションに対する証明書ベースの認証には、派生資格情報を使用します。 アプリ認証用の派生資格情報を提供するには:

Microsoft Intune 管理センターにサインインします。

[デバイス>] [デバイス>の管理] [構成>] [ポリシー] タブで、[+ 作成] を選択します。

次に示す設定を使用します。

iOS と iPadOS の場合:

- プラットフォームの場合。 [iOS/iPadOS] を選択し、[プロファイルの種類] で [テンプレート>派生資格情報] を選択します。 [ 作成] を 選択して続行します。

- [ 名前] に、プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、iOS デバイス プロファイル用の派生資格情報などは適切なプロファイル名です。

- [ 説明] に、設定の概要とその他の重要な詳細を示す説明を入力します。

Android Enterprise の場合:

- プラットフォームの場合。 [Android Enterprise]、[プロファイルの種類] の順に選択し、[フル マネージド]、[専用]、[Corporate-Owned 仕事用プロファイル] の下の [派生資格情報] を選択します。 [ 作成] を 選択して続行します。

- [ 名前] に、プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、Android Enterprise デバイス プロファイル用の派生資格情報は適切なプロファイル名です。

- [ 説明] に、設定の概要とその他の重要な詳細を示す説明を入力します。

- [ アプリ ] ページで、 証明書アクセス権 を構成して、証明書アクセスがアプリケーションに付与される方法を管理します。 次から選択します。

- アプリのユーザーの承認を要求する(既定値) – ユーザーはすべてのアプリケーションによる証明書の使用を承認する必要があります。

- 特定のアプリに対してサイレントモードで許可する (他のアプリにユーザーの承認が必要) – このオプションを使用して、[ アプリの追加] を選択し、ユーザーの操作なしで証明書をサイレントに使用する 1 つ以上のアプリを選択します。

[ 割り当て] ページで 、ポリシーを受け取るグループを選択します。

完了したら、[作成] を選択してIntune プロファイルを作成します。 完了すると、プロファイルが [デバイス - 構成プロファイル] の一覧に表示されます。

派生資格情報の発行者を設定するときに指定した設定に応じて、アプリまたはメールでユーザーに通知されます。 この通知は、派生資格情報ポリシーを処理できるように、ポータル サイトを起動することをユーザーに知らせます。

Windows の派生資格情報

派生証明書は、Windows デバイスでの Wi-Fi および VPN プロファイルの認証方法として使用できます。 Android および iOS/iPadOS デバイスでサポートされているものと同じプロバイダーが、Windows のプロバイダーとしてサポートされています。

- DISA Purebred

- Entrust

- Intercede

注:

現時点では、VPN プロファイルの認証方法としての派生資格情報は、Windows デバイスでは期待どおりに機能しません。 この動作は Windows デバイス上の VPN プロファイルにのみ影響し、今後のリリースで修正される予定です (ETA なし)。

Windows の場合、ユーザーはスマートカード登録プロセスを通じて、派生資格情報として使用する証明書を取得することはできません。 代わりに、ユーザーは Windows 用アプリをインストールする必要があります。これは、派生資格情報プロバイダーから取得されます。 Windows で派生資格情報を使用するには、次の構成を完了します。

Windows デバイスに派生資格情報プロバイダーのアプリをインストールします。

Windows デバイスに派生資格情報プロバイダーの Windows アプリをインストールすると、そのデバイスの Windows 証明書ストアに派生証明書が追加されます。 デバイスに証明書が追加されると、派生資格情報による認証方法に使用できるようになります。

選択したプロバイダーからアプリを取得した後、アプリをユーザーに展開したり、デバイスのユーザーが直接インストールしたりできます。

認証方法として派生資格情報を使用するように Wi-Fi および VPN プロファイルを構成します。

Wi-Fi または VPN 用の Windows プロファイルを構成する場合は、[認証方法] で [派生資格情報] を選択します。 この構成では、プロバイダーのアプリがインストールされたときにデバイスにインストールされた証明書がプロファイルで使用されます。

派生資格情報の更新

Android または iOS/iPadOS デバイスの派生資格情報は、拡張または更新できません。 代わりに、ユーザーは資格情報の要求ワークフローを使用して、デバイスの新しい派生資格情報を要求する必要があります。 Windows デバイスの場合は、派生資格情報プロバイダーのアプリのドキュメントを参照してください。

[通知の種類] に 1 つ以上の方法を構成すると、現在の派生資格情報がその有効期間の 80% に達したときに、Intune によって自動的にユーザーに通知されます。 この通知は、資格情報要求プロセスを通じて新しい派生資格情報を取得するようユーザーに指示します。

デバイスで新しい派生資格情報が受信されると、派生資格情報を使用するポリシーがそのデバイスに再度展開されます。

派生資格情報の発行者の変更

テナント レベルでは、資格情報の発行者を変更することはできますが、テナントで一度にサポートされるのは 1 つの発行者だけです。

発行者を変更すると、ユーザーは新しい発行者から新しい派生資格情報を取得するように求められます。 これは、認証に派生資格情報を使用する前に行う必要があります。

テナントの発行者を変更する

重要

発行者を削除し、同じ発行者をすぐに再構成する場合でも、その発行者からの派生資格情報を使用するようにプロファイルとデバイスを更新する必要があります。 発行者を削除する前に取得した派生資格情報は、有効ではなくなります。

- Microsoft Intune 管理センターにサインインします。

- [テナント管理]>[コネクタとトークン]>[派生資格情報] を選択します。

- 現在の派生資格情報の発行者を削除するには、[削除] を選択します。

- 新しい発行者を構成します。

派生資格情報を使用するプロファイルを更新する

発行者を削除し、新しい発行者を追加したら、派生資格情報を使用する各プロファイルを編集します。 この規則は、前の発行者を復元した場合でも適用されます。 プロファイルを編集すると、プロファイルの 説明を簡単に編集するなど、更新がトリガーされます。

デバイスで派生資格情報を更新する

発行者を削除して新しい発行者を追加したら、デバイス ユーザーは新しい派生資格情報を要求する必要があります。 この規則は、削除したのと同じ発行者を追加した場合でも適用されます。 新しい派生資格情報を要求するプロセスは、新しいデバイスを登録したり、既存の資格情報を更新したりする場合と同じです。