エンドポイント特権管理のポリシーを構成する

注:

この機能は、Intune アドオンとして使用できます。 詳細については、「 Intune Suite アドオン機能を使用する」を参照してください。

Microsoft Intune Endpoint Privilege Management (EPM) を使用すると、組織のユーザーは標準ユーザー (管理者権限なし) として実行し、管理者特権を必要とするタスクを完了できます。 一般的に管理特権が必要なタスクは、アプリケーションのインストール (Microsoft 365 アプリケーションなど)、デバイス ドライバーの更新、特定の Windows 診断の実行です。

Endpoint Privilege Management は、組織が最小限の特権で実行する広範なユーザー ベースを達成しながら、組織が生産性を維持できるタスクを引き続き実行できるようにすることで、ゼロトラスト体験をサポートします。

この記事の情報は、EPM の次のポリシーと再利用可能な設定を構成するのに役立ちます。

- Windows 昇格設定ポリシー。

- Windows 昇格ルール ポリシー。

- 再利用可能な設定グループ。これは、昇格ルールのオプションの構成です。

適用対象:

- Windows 10

- Windows 11

EPM ポリシーの概要

Endpoint Privilege Management では、ファイル昇格要求の処理方法を管理するために構成する 2 つのポリシーの種類が使用されます。 ポリシーを組み合わせて、標準ユーザーが 管理特権を使用して実行を要求した場合のファイル昇格の動作を構成します。

エンドポイント特権管理ポリシーを作成する前に、テナントの EPM を Intune アドオンとしてライセンスする必要があります。 ライセンス情報については、「 Intune Suite アドオン機能を使用する」を参照してください。

Windows 昇格設定ポリシーについて

次の場合は 、Windows 昇格設定ポリシー を使用します。

デバイスでエンドポイント特権管理を有効にします。 既定では、このポリシーによって EPM が有効になります。 EPM で最初に有効にした場合、デバイスは昇格要求に関する使用状況データを収集し、昇格ルールを適用するコンポーネントをプロビジョニングします。

デバイスで EPM が無効になっている場合、クライアント コンポーネントはすぐに無効になります。 EPM コンポーネントが完全に削除されるまでに、7 日間の遅延があります。 この遅延は、デバイスで誤って EPM が無効になっているか、昇格設定ポリシーが割り当てられていない場合に、EPM の復元にかかる時間を短縮するのに役立ちます。

既定の昇格応答 - Windows 昇格ルール ポリシーによって管理されていないファイルの昇格要求に対する既定の応答を設定します。 この設定を有効にするには、アプリケーションにルールを存在させず、エンド ユーザーは [昇格されたアクセス権を持つ実行] 右クリック メニューを使用して昇格を明示的に要求する必要があります。 既定では、このオプションは構成されていません。 設定が配信されない場合、EPM コンポーネントは組み込みの既定値にフォールバックします。これは、 すべての要求を拒否することです。

オプションは以下のとおりです。

- すべての要求を拒否する - このオプションは、Windows 昇格ルール ポリシーで定義されていないファイルの 昇格要求 アクションをブロックします。

- [ユーザーの確認が必要 ] - ユーザーの確認が必要な場合は、Windows 昇格ルール ポリシーと同じ検証オプションから選択できます。

- サポートの承認が必要 - サポートの承認が必要な場合、管理者は昇格が必要になる前に、一致するルールなしで昇格要求を承認する必要があります。

注:

既定の応答は、[ 管理者特権でアクセス 権を持つ実行] 右クリック メニューを介した要求に対してのみ処理されます。

検証オプション - 既定の昇格応答が [ ユーザーの確認が必要] として定義されている場合に、検証オプションを設定します。

オプションは以下のとおりです。

- ビジネス上の正当な理由 - このオプションでは、既定の昇格応答によって容易になる昇格を完了する前に、エンド ユーザーに正当な理由を提供する必要があります。

- Windows 認証 - このオプションでは、既定の昇格応答によって容易になる昇格を完了する前に、エンド ユーザーが認証する必要があります。

注:

組織のニーズを満たすために、複数の検証オプションを選択できます。 オプションが選択されていない場合、ユーザーは [ 続行 ] をクリックして昇格を完了するだけで済みます。

レポート用に昇格データを送信する - この設定は、デバイスが診断データと使用状況データを Microsoft と共有するかどうかを制御します。 データの共有を有効にすると、データの種類は [レポート スコープ ] 設定によって構成されます。

診断データは、EPM クライアント コンポーネントの正常性を測定するために Microsoft によって使用されます。 使用状況データは、テナント内で発生する昇格を表示するために使用されます。 データの種類と格納方法の詳細については、「 Endpoint Privilege Management のデータ収集とプライバシー」を参照してください。

オプションは以下のとおりです。

- はい - このオプションは、[ レポート スコープ ] 設定に基づいて Microsoft にデータを送信します。

- いいえ - このオプションは Microsoft にデータを送信しません。

レポートスコープ - この設定は、[レポート用に昇格データを送信する] が [はい] に設定されている場合に Microsoft に送信されるデータの量を制御します。 既定では、 診断データとすべてのエンドポイント昇格 が選択されています。

オプションは以下のとおりです。

- 診断データと管理された昇格のみ - このオプションは、クライアント コンポーネントの正常性に関する診断データ と、 Endpoint Privilege Management によって促進される昇格に関するデータを Microsoft に送信します。

- 診断データとすべてのエンドポイント昇格 - このオプションは、クライアント コンポーネントの正常性に関する診断データ と、 エンドポイントで発生 するすべての 昇格に関するデータを Microsoft に送信します。

- 診断データのみ - このオプションは、クライアント コンポーネントの正常性に関する診断データのみを Microsoft に送信します。

Windows 昇格ルール ポリシーについて

Windows 昇格ルール ポリシーのプロファイルを使用して、特定のファイルの識別と、それらのファイルの昇格要求の処理方法を管理します。 各 Windows 昇格ルール ポリシー には、1 つ以上の 昇格ルールが含まれています。 昇格規則を使用して、管理されているファイルに関する詳細と、管理者特権を持つファイルの要件を構成します。

次の種類のファイルがサポートされています。

-

.exeまたは.msi拡張子を持つ実行可能ファイル。 -

.ps1拡張機能を含む PowerShell スクリプト。

各昇格ルールは、次の方法について EPM に指示します。

次を使用してファイルを識別します。

- ファイル名 (拡張子を含む)。 この規則では、最小ビルド バージョン、製品名、内部名などのオプションの条件もサポートされています。 省略可能な条件は、昇格が試行されたときにファイルをさらに検証するために使用されます。

- 証書。 証明書は、ルールに直接追加することも、再利用可能な設定グループを使用して追加することもできます。 規則で証明書を使用する場合は、有効であることも必要です。 再利用可能な設定グループは、より効率的で、将来の証明書の変更を簡略化できるため、使用することをお勧めします。 詳細については、次のセクション「 再利用可能な設定グループ」を参照してください。

ファイルを検証します。

- ファイル ハッシュ。 自動ルールにはファイル ハッシュが必要です。 ユーザーが確認したルールの場合は、証明書またはファイル ハッシュを使用することを選択できます。この場合、ファイル ハッシュは省略可能になります。

- 証書。 証明書が提供されている場合は、Windows API の を使用して証明書と失効状態を検証します。

- その他のプロパティ。 ルールで指定された追加のプロパティが一致する必要があります。

ファイルの昇格の種類を構成します。 昇格の種類は、ファイルに対して昇格要求が行われた場合の動作を識別します。 既定では、このオプションは [ユーザーの確認済み] に設定されています。これは、昇格に関する推奨事項です。

- ユーザーが確認済み (推奨): ユーザーが昇格を確認した場合、ユーザーは常に確認プロンプトをクリックしてファイルを実行する必要があります。 追加できるユーザー確認が増えています。 ユーザーは、組織の資格情報を使用して認証する必要があります。 もう 1 つのオプションでは、ユーザーがビジネス上の正当な理由を入力する必要があります。 正当な理由として入力されたテキストはユーザー次第ですが、EPM は、Windows 昇格設定ポリシーの一部として昇格データをレポートするようにデバイスが構成されている場合に、そのテキストを収集して報告できます。

- 自動: 自動昇格は、ユーザーに目に見えない形で行われます。 プロンプトはなく、管理者特権のコンテキストでファイルが実行されていることを示すメッセージもありません。

- サポートが承認されました: 管理者は、一致する規則を持たない サポートが必要な昇格要求 を承認する必要があります。その前に、管理者特権でアプリケーションを実行できます。

子プロセスの動作を管理します。 昇格されたプロセスによって作成されるすべての子プロセスに適用される昇格動作を設定できます。

- 昇格するルールを要求する - 子プロセスが昇格されたコンテキストで実行される前に、子プロセスが独自のルールを必要とするように構成します。

- すべて拒否 - すべての子プロセスが、昇格されたコンテキストなしで起動します。

- 子プロセスで管理者特権での実行を許可する - 常に管理者特権で実行するように子プロセスを構成します。

注:

強力なルールの作成の詳細については、エンドポイント特権管理を使用した昇格ルールの作成に関するガイダンスを参照してください。

また、EpmTools PowerShell モジュールから Get-FileAttributes PowerShell コマンドレットを使用することもできます。 このコマンドレットは、.exe ファイルのファイル属性を取得し、その Publisher 証明書と CA 証明書を、特定のアプリケーションの昇格規則プロパティの設定に使用できる設定された場所に抽出できます。

注意

自動昇格は控えめに使用し、ビジネス クリティカルな信頼されたファイルにのみ使用することをお勧めします。 エンド ユーザーは、そのアプリケーションを起動 するたびに 、これらのアプリケーションを自動的に昇格させます。

再利用可能な設定グループ

Endpoint Privilege Management では、再利用可能な設定グループを使用して、その証明書を昇格ルールに直接追加する代わりに証明書を管理できます。 Intune のすべての再利用可能な設定グループと同様に、再利用可能な設定グループに加えられた構成と変更は、グループを参照するポリシーに自動的に渡されます。 同じ証明書を使用して複数の昇格ルール内のファイルを検証する予定の場合は、再利用可能な設定グループを使用することをお勧めします。 複数の昇格規則で同じ証明書を使用する場合、再利用可能な設定グループの使用がより効率的になります。

- 昇格ルールに直接追加する証明書: ルールに直接追加される各証明書は、Intune によって一意のインスタンスとしてアップロードされ、その証明書インスタンスはその規則に関連付けられます。 同じ証明書を 2 つの個別のルールに直接追加すると、2 回アップロードされます。 後で証明書を変更する必要がある場合は、証明書を含む個々のルールを編集する必要があります。 ルールの変更ごとに、Intune は更新された証明書をルールごとに 1 回アップロードします。

- 再利用可能な設定グループを使用して管理する証明書: 証明書が再利用可能な設定グループに追加されるたびに、Intune は、そのグループを含む昇格ルールの数に関係なく、証明書を 1 回アップロードします。 証明書のそのインスタンスは、そのグループを使用する各規則のファイルに関連付けられます。 後で行った証明書に対する変更は、再利用可能な設定グループで 1 回行うことができます。 この変更により、Intune によって更新されたファイルが 1 回アップロードされ、その変更がグループを参照する各昇格ルールに適用されます。

Windows 昇格設定ポリシー

デバイスで次のオプションを構成するには、ユーザーまたはデバイスに Windows 昇格設定ポリシー を展開します。

- デバイスでエンドポイント特権管理を有効にします。

- そのデバイスの Endpoint Privilege Management 昇格規則によって管理されていないファイルに対して、昇格要求の既定の規則を設定します。

- EPM が Intune に報告する情報を構成します。

デバイスで昇格ルール ポリシーを処理したり、昇格要求を管理したりする前に、EPM のサポートを有効にする昇格設定ポリシーがデバイスに必要です。 サポートが有効になっている場合、 フォルダーは、EPM ポリシーの処理を担当する EPM Microsoft エージェントと共にデバイスに追加されます。

Windows 昇格設定ポリシーを作成する

Microsoft Intune 管理センターにサインインし、[エンドポイント セキュリティ>Endpoint Privilege Management] に移動し> [ポリシー] タブ>を選択し、[ポリシーの作成] を選択します。 [プラットフォーム] を [Windows] に、[プロファイル] を [Windows 昇格設定] ポリシーに設定し、[作成] を選択します。

[ 基本] で、次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるように、プロファイルに名前を付けます。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、おすすめされています。

[構成設定] で、デバイス上の昇格要求の既定の動作を定義するように次を構成します。

Endpoint Privilege Management: [有効] (既定値) に設定します。 有効にすると、デバイスは Endpoint Privilege Management を使用します。 [無効] に設定すると、デバイスは Endpoint Privilege Management を使用せず、以前に有効になっていた場合はすぐに EPM を無効にします。 7 日後、デバイスはエンドポイント特権管理のコンポーネントのプロビジョニングを解除します。

既定の昇格応答: このデバイスが、ルールによって直接管理されていないファイルの昇格要求を管理する方法を構成します。

- 未構成: このオプションは、 すべての要求を拒否する場合と同じように機能します。

- すべての要求を拒否する: EPM はファイルの昇格を容易にせず、拒否に関する情報を含むポップアップ ウィンドウが表示されます。 この構成では、管理アクセス許可を持つユーザーが管理者 として実行 を使用して管理されていないファイルを実行することを妨げるわけではありません。

- サポートの承認が必要: この動作は、サポートが承認された要求を送信するようにユーザーに求めるメッセージを EPM に指示します。

-

ユーザーの確認が必要: ユーザーは、ファイルを実行する意図を確認するための簡単なプロンプトを受け取ります。 [ 検証 ] ドロップダウンから使用できるプロンプトをさらに必要とすることもできます。

- ビジネス上の理由: ファイルを実行するための正当な理由をユーザーに入力する必要があります。 この理由に必要な形式はありません。 レポート スコープにエンドポイント昇格のコレクションが含まれている場合、ユーザー入力は保存され、ログ を 通じて確認できます。

- Windows 認証: このオプションでは、ユーザーが組織の資格情報を使用して認証する必要があります。

レポート用の昇格データの送信: 既定では、この動作は [はい] に設定されています。 [はい] に設定すると、 レポート スコープを構成できます。 [いいえ] に設定すると、デバイスは診断データやファイル昇格に関する情報を Intune に報告しません。

レポート スコープ: デバイスが Intune に報告する情報の種類を選択します。

診断データとすべてのエンドポイント昇格 (既定値): デバイスは、診断データと、EPM が容易に行うすべてのファイル昇格に関する詳細を報告します。

このレベルの情報は、ユーザーが昇格されたコンテキストで実行しようとしている昇格ルールによってまだ管理されていない他のファイルを特定するのに役立ちます。

診断データと管理された昇格のみ: デバイスは、昇格ルール ポリシーによって管理されているファイルについてのみ、診断データとファイルの昇格に関する詳細を報告します。 管理されていないファイルに対するファイル要求と、Windows の既定の [ 管理者として実行] アクションによって昇格されたファイルは、管理された昇格として報告されません。

診断データのみ: Endpoint Privilege Management の操作に関する診断データのみが収集されます。 ファイルの昇格に関する情報は Intune に報告されません。

準備ができたら、[次へ] を選択して続行します。

[スコープ タグ] ページで、適用するスコープ タグを選択し、[次へ] を選択します。

[ 割り当て] で、ポリシーを受け取るグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。 [次へ] を選択します。

[ 確認と作成] で設定を確認し、[ 作成] を選択します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 ポリシーは、ポリシーの一覧にも表示されます。

Windows 昇格ルール ポリシー

ユーザーまたはデバイスに Windows 昇格ルール ポリシー を展開し、エンドポイント特権管理によって昇格のために管理されるファイルに対して 1 つ以上のルールを展開します。 このポリシーに追加する各ルール:

- 昇格要求を管理するファイルを識別します。

- 実行前にそのファイルの整合性を検証するのに役立つ証明書を含めることができます。 また、1 つ以上のルールまたはポリシーで使用する証明書を含む再利用可能なグループを追加することもできます。

- ファイルの昇格の種類を自動 (サイレント) として指定するか、ユーザーの確認を必要とするかどうかを指定します。 ユーザーの確認を使用すると、ファイルを実行する前に完了する必要がある追加のユーザー アクションを追加できます。 このポリシーに加えて、デバイスには、エンドポイント特権管理を有効にする Windows 昇格設定ポリシーも割り当てられている必要があります。

次のいずれかの方法を使用して、昇格ルール ポリシーに追加される新しい昇格ルールを作成します。

昇格ルールを自動的に構成 する – Intune が既に収集したファイル検出の詳細を自動入力することで、昇格ルールを作成するときの時間を節約するには、この方法を使用します。 ファイルの詳細は、昇格レポートまたはサポートされている承認された昇格要求レコードから Intune によって識別されます。

このメソッドでは、次の操作を行います。

- 昇格ルールを作成するファイルを [昇格] レポートから選択するか、 承認された昇格要求をサポート します。

- 新しい昇格ルールを既存の昇格ルール ポリシーに追加するか、新しいルールを含む新しい昇格ルール ポリシーを作成することを選択します。

- 既存のポリシーに追加すると、新しいルールは、割り当てられたポリシー グループですぐに使用できます。

- 新しいポリシーが作成されたら、使用できるようになる前に、そのポリシーを編集してグループを割り当てる必要があります。

昇格ルールを手動で構成 する – この方法では、検出に使用するファイルの詳細を特定し、ルール作成ワークフローの一部として手動で入力する必要があります。 検出基準の詳細については、「 Endpoint Privilege Management で使用するルールの定義」を参照してください。

このメソッドでは、次の操作を行います。

- 使用するファイルの詳細を手動で決定し、ファイル識別のために昇格規則に追加します。

- 使用するグループにポリシーを割り当てるなど、ポリシーの作成時にポリシーのすべての側面を構成します。

Windows 昇格ルール ポリシーの昇格規則を自動的に構成する

Microsoft Intune 管理センターにサインインし、[エンドポイント セキュリティ>Endpoint Privilege Management] に移動します。 昇格ルールに使用するファイルを選択するには、次のいずれかの開始パスを選択します。

レポートから開始する:

- [ レポート ] タブを選択し、[ 昇格レポート ] タイルを選択します。 [ファイル] 列で、ルールを作成する ファイルを見 つけます。

- ファイルのリンク名を選択して、そのファイル の [昇格] 詳細ウィンドウを 開きます。

サポートされている承認された昇格要求から開始します。

[ 昇格要求 ] タブを選択します。

[ ファイル ] 列で、昇格ルールに使用するファイルを選択します。これにより、そのファイルの [昇格] 詳細 ウィンドウが開きます。

昇格要求の状態は関係ありません。 保留中の要求、または以前に承認または拒否された要求を使用できます。

[ 標高の詳細 ] ウィンドウで、ファイルの詳細を確認します。 この情報は、正しいファイルを識別するために昇格ルールによって使用されます。 準備ができたら、[ これらのファイルの詳細を含むルールを作成する] を選択します。

作成する新しい昇格ルールのポリシー オプションを選択します。

新しいポリシーを作成します。

このオプションは、選択したファイルの昇格ルールを含む新しいポリシーを作成します。- ルールの [種類 ] と [ 子プロセス] の動作を構成し、[ OK] を 選択してポリシーを作成します。

- メッセージが表示されたら、新しい ポリシーの [ポリシー名] を指定し、新しい昇格ルールと割り当てられていない昇格ルール ポリシーの作成を確認します。

- ポリシーが作成されたら、ポリシーを編集して割り当て、必要に応じて追加の構成を追加できます。

既存のポリシーに追加します。

このオプションでは、ドロップダウン リストを使用し、新しい昇格ルールを追加する既存の昇格ポリシーを選択します。- ルールに対して、昇格の 種類 と 子プロセスの動作を構成し、[ OK] を選択します。 ポリシーは新しいルールで更新されます。

- ルールがポリシーに追加されたら、ポリシーを編集してルールにアクセスし、必要に応じて追加の構成を行うために変更できます。

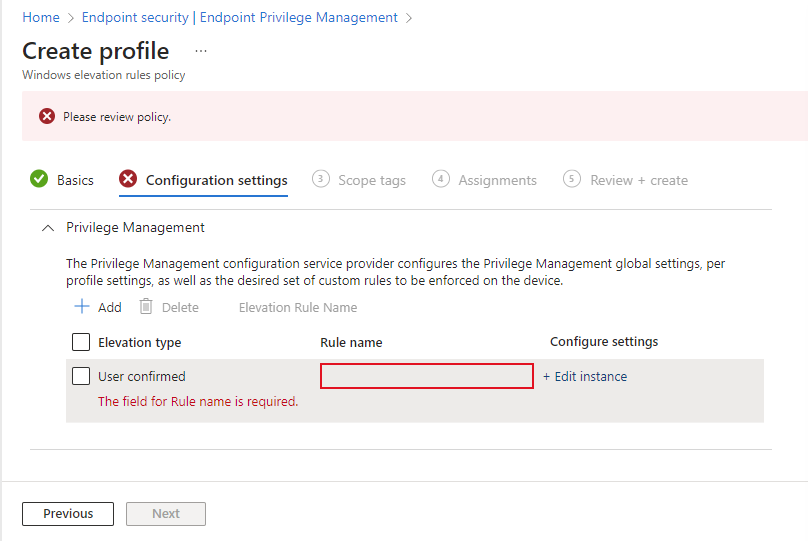

Windows 昇格ルール ポリシーの昇格規則を手動で構成する

Microsoft Intune 管理センターにサインインし、[エンドポイント セキュリティ>Endpoint Privilege Management] に移動し> [ポリシー] タブ>を選択し、[ポリシーの作成] を選択します。 [プラットフォーム] を [Windows] に設定し、[プロファイル] を [Windows 昇格ルール] ポリシーに設定し、[作成] を選択します。

[ 基本] で、次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるように、プロファイルに名前を付けます。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、おすすめされています。

[構成設定] で、このポリシーが管理する各ファイルのルールを追加します。 新しいポリシーを作成すると、ポリシーの開始に、昇格の種類が [ユーザーの確認済み ] でルール名のない空白のルールが含まれます。 最初にこのルールを構成し、後で [ 追加] を選択して、このポリシーにさらにルールを追加できます。 追加する新しい各ルールには、昇格の種類として [ユーザーが確認済み] があり、ルールを構成するときに変更できます。

ルールを構成するには、[ インスタンスの編集] を選択してその [規則のプロパティ] ページを開き、次の構成を行います。

- [ルール名]: ルールのわかりやすい名前を指定します。 後で簡単に識別できるように、ルールに名前を付けます。

- 説明 (省略可能): プロファイルの説明を入力します。

昇格条件 は、ファイルの実行方法を定義する条件であり、このルールが適用されるファイルを実行する前に満たす必要があるユーザー検証です。

[昇格の種類]: 既定では、このオプションは [ユーザーの確認済み] に設定されています。これは、ほとんどのファイルに推奨される昇格の種類です。

ユーザーが確認しました: ほとんどのルールでは、このオプションをお勧めします。 ファイルを実行すると、ユーザーはファイルを実行する意図を確認する簡単なプロンプトを受け取ります。 ルールには、[ 検証 ] ドロップダウンから使用できるその他のプロンプトも含めることができます。

- ビジネス上の理由: ファイルを実行するための正当な理由をユーザーに入力する必要があります。 エントリに必要な形式はありません。 レポート スコープにエンドポイント昇格のコレクションが含まれている場合は、ユーザー入力が保存され、ログ を 通じて確認できます。

- Windows 認証: このオプションでは、ユーザーが組織の資格情報を使用して認証する必要があります。

自動: この昇格の種類は、問題のファイルを管理者特権のアクセス許可で自動的に実行します。 自動昇格は、確認を求めたり、ユーザーによる正当な理由や認証を要求したりすることなく、ユーザーに対して透過的です。

注意

信頼できるファイルに対してのみ自動昇格を使用します。 これらのファイルは、ユーザーの操作なしで自動的に昇格します。 規則が適切に定義されていないと、承認されていないアプリケーションが昇格する可能性があります。 強力なルールの作成の詳細については、ルールの 作成に関するガイダンスを参照してください。

サポートが承認されました: この昇格タイプでは、昇格が完了する前に管理者が要求を承認する必要があります。 詳細については、「 承認された昇格要求をサポートする」を参照してください。

重要

ファイルに対してサポートが承認された昇格を使用するには、追加のアクセス許可を持つ管理者が、管理者アクセス許可を持つデバイス上のそのファイルの前に、各ファイル昇格要求を確認して承認する必要があります。 サポートが承認された昇格の種類の使用については、「 Endpoint Privilege Management で承認済みのファイル昇格をサポートする」を参照してください。

子プロセスの動作: 既定では、このオプションは [昇格するルールを要求する] に設定されています。この場合、子プロセスは、作成するプロセスと同じルールと一致する必要があります。 他には次のオプションがあります。

- すべての子プロセスを管理者特権で実行できるようにする: このオプションは、アプリケーションが子プロセスを無条件に作成できるため、注意して使用する必要があります。

- すべて拒否: この構成により、子プロセスが作成されなくなります。

ファイル情報 は、この規則が適用されるファイルを識別する詳細を指定する場所です。

[ファイル名]: ファイル名とその拡張子を指定します。 例:

myapplication.exeファイル パス (省略可能): ファイルの場所を指定します。 ファイルを任意の場所から実行できる場合、または不明な場合は、この空白のままにすることができます。 変数を使用することもできます。

署名ソース: 次のいずれかのオプションを選択します。

再利用可能な設定で証明書ファイルを使用 する (既定値): このオプションでは、Endpoint Privilege Management の再利用可能な設定グループに追加された証明書ファイルを使用します。 このオプションを使用する前 に、再利用可能な設定グループを作成 する必要があります。

証明書を識別するには、[証明書の追加または削除] を選択し、適切な証明書を含む再利用可能なグループを選択します。 次に、発行元または証明機関の証明書の種類を指定します。

証明書ファイルをアップロードする: 証明書ファイルを昇格規則に直接追加します。 [ ファイルのアップロード] で、この規則が適用 されるファイルの 整合性を検証できる.cer ファイルを指定します。 次に、発行元または証明機関の証明書の種類を指定します。

未構成: 証明書を使用してファイルの整合性を検証しない場合は、このオプションを使用します。 証明書を使用しない場合は、 ファイル ハッシュを指定する必要があります。

ファイル ハッシュ: 署名ソースが [未構成] に設定されている場合はファイル ハッシュが必要で、証明書を使用するように設定されている場合は省略可能です。

最小バージョン: (省略可能) x.x.x.x 形式を使用して、この規則でサポートされているファイルの最小バージョンを指定します。

ファイルの説明: (省略可能) ファイルの説明を指定します。

製品名: (省略可能) ファイルの元の製品の名前を指定します。

内部名: (省略可能) ファイルの内部名を指定します。

[ 保存] を 選択して、ルール構成を保存します。 その後、さらにルールを 追加 できます。 このポリシーで必要なすべてのルールを追加したら、[ 次へ ] を選択して続行します。

[スコープ タグ] ページで、適用するスコープ タグを選択し、[次へ] を選択します。

[ 割り当て] で、ポリシーを受け取るグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。 [次へ] を選択します。

[ 確認と作成] で設定を確認し、[ 作成] を選択します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 ポリシーは、ポリシーの一覧にも表示されます。

再利用可能な設定グループ

Endpoint Privilege Management では、再利用可能な設定グループを使用して、Endpoint Privilege Management 昇格ルールで管理するファイルを検証する証明書を管理します。 Intune のすべての再利用可能な設定グループと同様に、再利用可能なグループへの変更は、グループを参照するポリシーに自動的に渡されます。 ファイル検証に使用する証明書を更新する必要がある場合は、再利用可能な設定グループで 1 回だけ更新する必要があります。 Intune は、更新された証明書を、そのグループを使用するすべての昇格規則に適用します。

エンドポイント特権管理の再利用可能な設定グループを作成するには:

Microsoft Intune 管理センターにサインインし、[エンドポイント セキュリティ>Endpoint Privilege Management] に移動し> [再利用可能な設定 (プレビュー)] タブ>を選択し、[追加] を選択します。

[ 基本] で、次のプロパティを入力します。

- [名前]: 再利用可能なグループのわかりやすい名前を入力します。 後で簡単に識別できるように、グループに名前を付けます。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、おすすめされています。

[ 構成設定] で、[ 証明書ファイル] のフォルダー アイコンを選択し、 を参照します 。CER ファイルを使用して、この再利用可能なグループに追加します。 Base 64 値フィールドは、選択した証明書に基づいて入力されます。

[ 確認と作成] で設定を確認し、[ 追加] を選択します。 [ 追加] を選択すると、構成が保存され、[エンドポイント特権管理] の再利用可能な設定グループの一覧にグループが表示されます。

エンドポイント特権管理のポリシー競合処理

次の状況を除き、EPM のポリシーの競合は、他の ポリシーの競合と同様に処理されます。

Windows 昇格設定ポリシー:

デバイスが、競合する値を持つ 2 つの個別の昇格設定ポリシーを受け取ると、競合が解決されるまで、EPM クライアントは既定のクライアント動作に戻ります。

注:

[エンドポイント特権管理の有効化] が競合している場合、クライアントの既定の動作は [EPM を有効にする] になります。 つまり、明示的な値がデバイスに配信されるまで、クライアント コンポーネントは引き続き機能します。

Windows 昇格ルール ポリシー:

デバイスが同じアプリケーションを対象とする 2 つのルールを受け取った場合、両方のルールがデバイスで使用されます。 EPM は、昇格に適用されるルールを解決するときに、次のロジックを使用します。

- ユーザーに展開されたルールは、デバイスに展開されたルールよりも優先されます。

- ハッシュが定義されたルールは、常に最も 具体的な ルールと見なされます。

- 複数のルールが適用される場合 (ハッシュが定義されていない場合)、最も定義された属性を持つルールが優先されます (最も具体的)。

- 続行するロジックを適用すると、複数のルールが生成される場合は、昇格の動作がユーザーの確認済み、サポート承認済み、自動の順に決定されます。

注:

昇格のルールが存在せず、昇格された アクセス権を持つ実行 右クリック コンテキスト メニューから昇格が要求された場合は、[ 既定の昇格動作] が使用されます。

![[昇格] レポートから選択したファイルの管理センター UI の画像。](media/epm-policies/elevation-detail-pane.png)

![[ルールの作成] ウィンドウの管理センター UI の画像。](media/epm-policies/create-a-rule.png)