Configuration Manager のクラウド アタッチを有効にする

適用対象: Configuration Manager (Current Branch)

バージョン 2111 から、Configuration Manager 環境をクラウド アタッチする方が簡単です。 能率的な既定の推奨設定のセットを選択するか、クラウド アタッチ機能をカスタマイズします。 バージョン 2111 をまだ実行していない場合は、テナント アタッチ、エンドポイント分析、および共同管理の記事を使用して、クラウド アタッチ機能を有効にします。

簡略化されたクラウド アタッチ構成

(バージョン 2111 以降に適用します)

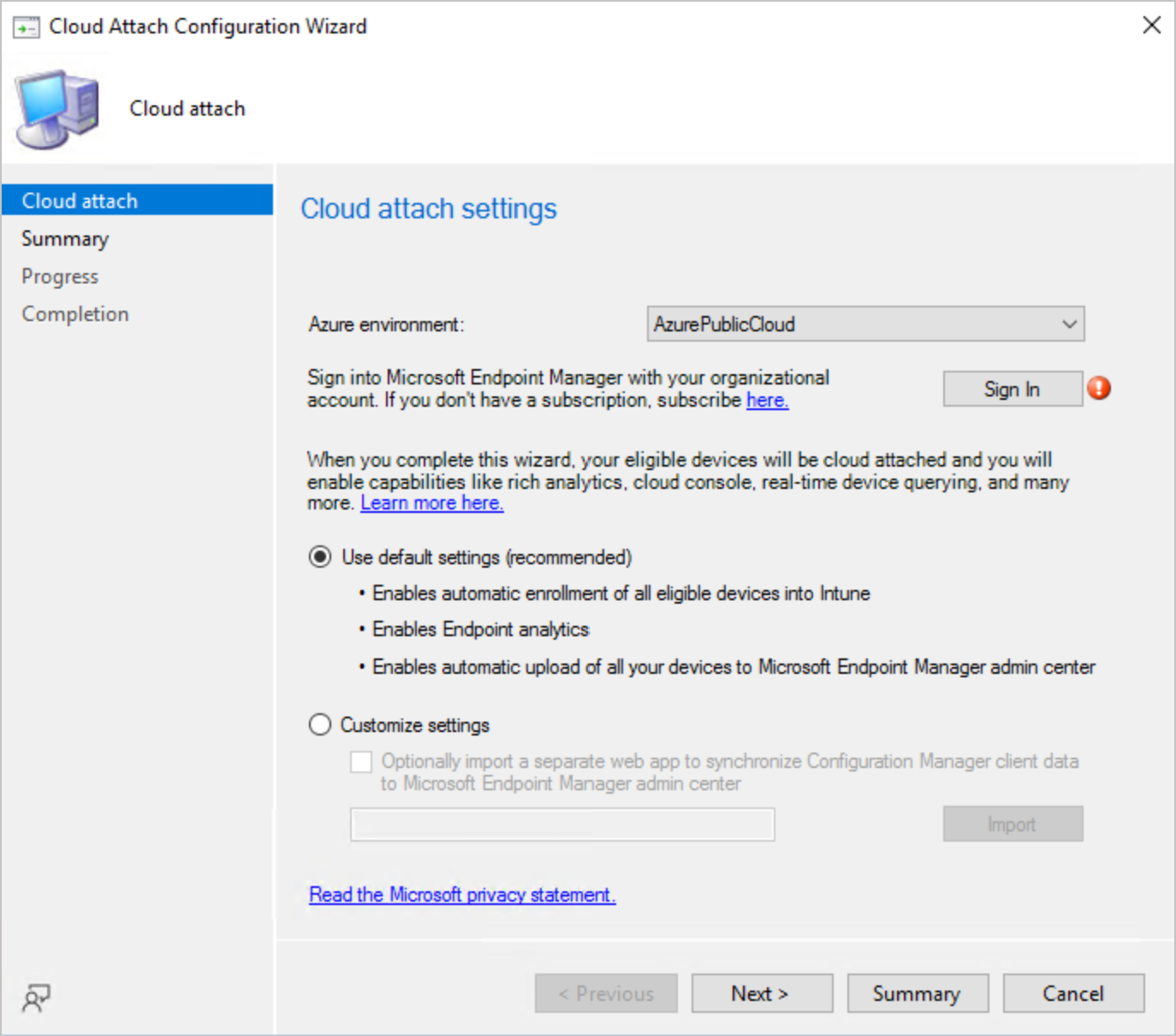

推奨される既定の設定を使用すると、組織の適格なデバイスはクラウド アタッチされます。 リッチ分析、クラウド コンソール、リアルタイム デバイス クエリのような機能を有効にします。 既定の設定には、次の機能を含んでいます:

- すべての適格なデバイスを Intune に自動的に登録できるようにする

- エンドポイント 分析を有効にする

- Microsoft Intune 管理センターへのすべてのデバイスの自動アップロードを有効にする (テナントアタッチ)

- Microsoft Intune 管理センターにアップロードされたデバイスで レポートを作成 するための Microsoft Defender for Endpoint データのアップロードを有効にします

重要

Configuration Manager サイトを Microsoft Intune テナントにアタッチすると、サイトは Microsoft にさらに多くのデータを送信します。 テナントアタッチ データ収集 に関する記事では、送信されるデータをまとめたものです。

注:

それぞれのクラウド アタッチ機能の前提条件が満たされていることを確認する。 前提条件の詳細については、「テナント アタッチの前提条件、Endpoint analyticsの前提条件、および共同管理の前提条件」を参照してください。

既定の設定を使用したクラウド アタッチ

次の手順を使用して、既定の設定で環境をクラウド アタッチします:

Configuration Manager コンソールから、[管理>クラウド サービス>クラウド アタッチ] に移動します。

リボンから [クラウド アタッチの構成] を選択して、ウィザードを開きます。

Azure Environment を次の一覧から選択します:

- Azure パブリック クラウド

- Azure US Government クラウド

- Azure China クラウド

- Microsoft Intune 管理センターへのエンドポイント分析とデバイスのアップロードを Azure China Cloud で有効にすることはできません

[サインイン] を選びます。 プロンプトが表示されたら、アカウントにサインインします。

[既定の設定 (推奨) を使用する] が選択されていることを確認し、アプリ登録通知が表示されたら、[次へ]と[はい]の順に選択します。

概要を確認し、[次へ]を選択 して環境をクラウド アタッチし、ウィザードを完了します。

カスタム設定を使用したクラウド アタッチ

(バージョン 2111 以降に適用します)

カスタム設定を使用して環境をクラウド アタッチするには、次の手順を使用します:

Configuration Manager コンソールから、[管理>クラウド サービス>クラウド アタッチ] に移動します。

リボンから [クラウド アタッチの構成] を選択して、ウィザードを開きます。

Azure Environment を次の一覧から選択します:

- Azure パブリック クラウド

- Azure US Government クラウド

- Azure China クラウド

- Microsoft Intune 管理センターへのエンドポイント分析とデバイスのアップロードを Azure China Cloud で有効にすることはできません

[サインイン] を選びます。 プロンプトが表示されたら、アカウントにサインインします。

[設定のカスタマイズ] オプションを選択して、クラウド アタッチ機能を個別に有効にします。

既定では、Configuration Manager は資格情報を使用して、Microsoft Entra テナントにアプリを登録します。 このアプリは、オンプレミス サイトと Intune 間のデータの同期について承認を行います。 既に作成したアプリを使用するには、[ 必要に応じて別の Web アプリをインポートして Configuration Manager クライアント データを Microsoft エンドポイント マネージャー管理センターに同期する] を選択します。 詳細については、「 以前に作成した Microsoft Entra アプリケーションをインポートする」を参照してください。

[次へ] を選択して、続行します。 また、Microsoft Entra アプリケーションの登録を確認するように求められる場合もあります。 [はい]を選択して、アプリ登録を確認します。

[構成アップロード]ページの[デバイス]セクションで、[テナント アタッチ]を有効にします。 テナントアタッチは、Configuration Manager デバイスを Microsoft Intune 管理センター のクラウドベースのコンソールにアップロードします。 アップロードされたデバイスは、クエリの実行、スクリプトの実行、アプリのインストール、デバイスのイベント タイムラインの表示など、目的にかなったアクションを実行できます。

どのデバイスを Microsoft エンドポイント マネージャーにアップロードするか選択は、次の 2 つのオプションがあります:

- 自身の Microsoft Endpoint Configuration Manager で管理されているすべてのデバイス (推奨): すべてのデバイスをアップロードする

- 特定のコレクション: 任意のサブコレクションを含む、特定のコレクションをアップロードする。

[アップロードの構成] ページの [Endpoint Analytics] セクションでは、Microsoft Intune にアップロードされたデバイスのエンドポイント分析が有効になります。 エンドポイント分析レポートは、ユーザーに提供するエクスペリエンスの品質に焦点を当て、問題を特定して予測的に改善を行うのに役立ちます。

エンドポイント アナリティクスを有効化するために、[Enable Endpoint Analytics for devices uploaded to Microsoft Endpoint Manager] オプションが選択されていることを確認します。

[アップロードの構成] ページの [ロールベースのアクセス制御] セクションで、[Configuration Manager と対話するクラウド コンソール要求に Configuration Manager RBAC を適用する] オプションのチェック ボックスをオフにする必要があるかどうかを判断します。 (バージョン 2207 で導入)

このオプションは、テナント接続クライアントのロールベースのアクセス制御機関として Intune を設定するために使用されます。 このオプションの構成の詳細については、「 テナントに接続されたクライアントの Intune ロールベースのアクセス制御」を参照してください。

重要

このチェック ボックスをオフにすると、 Intune の設定も構成する必要があります 。

Intune 管理センターでエンドポイント セキュリティ レポートを使用する場合は、[Microsoft Intune 管理センターにアップロードされたデバイスに関するレポート用に Microsoft Defender for Endpoint データのアップロードを有効にする] オプションをオンにします

[次へ]を選択して、共同管理の[有効化]ページに移動します。 共同管理は、Intune にデバイスを登録し、選択したワークロードをクラウドに持ち上げ、管理を簡素化します。 たとえば、条件付きアクセスのワークロードを有効にし、信頼できるユーザーだけが信頼できるアプリを使用して信頼できるデバイス上の組織のリソースにアクセスできます。

[Intune での自動登録]の下にある次のオプションから共同管理設定を選択します:

-

すべて: すべての適正なデバイスを Intune に登録します

- デバイスは、共同管理の前提条件を満たす場合、適格です。 これらのデバイスは、標準で容易された共同管理の適格なデバイスコレクションに一覧表示されます。

-

パイロット: 指定したコレクション内のすべての適正なデバイスを Intune に登録します

- [参照]を選択して [Intune 自動登録]のコレクションを選択します

- なし: 共同管理を有効にしたり、クライアントを登録したりしない

注:

デバイスを登録しても、ワークロードは Intune に移動されません。 準備ができたら、[クラウド アタッチ] ノードの共同管理設定を編集して、移行するワークロードを指定します。

-

すべて: すべての適正なデバイスを Intune に登録します

選択が完了したら、[次へ] を選択して [概要] ページ を表示 します。 Configuration Manager 環境へクラウド アタッチするためのサマリーを評価した後、[次へ] を選択します。

以前に作成した Microsoft Entra アプリケーションをインポートする (省略可能)

新しいオンボードの際、管理者は、テナント接続へのオンボード中に以前に作成したアプリケーションを指定できます。 Microsoft Entra アプリケーションを複数の階層で共有または再利用しないでください。 複数の階層がある場合は、それぞれに個別の Microsoft Entra アプリケーションを作成します。

クラウド接続構成ウィザード (バージョン 2103 以前の共同管理構成ウィザード) のオンボード ページで、[必要に応じて別の Web アプリをインポートして Configuration Manager クライアント データを Microsoft Intune エンドポイント マネージャー センターに同期する] を選択します。 このオプションを選択すると、Microsoft Entra アプリの次の情報を指定するように求められます。

- Microsoft Entra テナント名

- Microsoft Entra テナント ID

- アプリケーション名

- クライアント ID

- 秘密鍵

- 秘密鍵の有効期限

- アプリ ID URI

重要

アプリ ID URI は、次のいずれかの形式を使用する必要があります。

-

api://{tenantId}/{string}、たとえば、api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}、たとえば、https://contoso.onmicrosoft.com/ConfigMgrService

Microsoft Entra アプリの作成の詳細については、「 Azure サービスの構成」を参照してください。

-

インポートされた Microsoft Entra アプリを使用する場合、 コンソール通知から今後の有効期限の日付は通知されません。

Microsoft Entra アプリケーションのアクセス許可と構成

オンボーディング中に以前作成したアプリケーションをテナント接続に使用するには、次のアクセス許可が必要です。

Configuration Manager マイクロサービスのアクセス許可

- CmCollectionData.read

- CmCollectionData.write

Microsoft Graph には、次のアクセス許可が必要です。

- Directory.Read.All アプリケーションのアクセス許可

- Directory.Read.All 委任されたディレクトリ アクセス許可

Microsoft Entra アプリケーション で [テナントに管理者の同意を付与 する] が選択されていることを確認します。 詳細については、「アプリ登録で管理者の同意を付与する」を参照してください。

インポートされたアプリケーションは、次のように構成する必要があります。

- この組織ディレクトリ内のアカウントのみに登録済み。 詳細については、「アプリケーションにアクセスできるユーザーを変更する」を参照してください。

- 有効なアプリケーション ID URI とシークレットがあります。

次の手順

以下のクラウド アタッチ機能についての詳細情報: