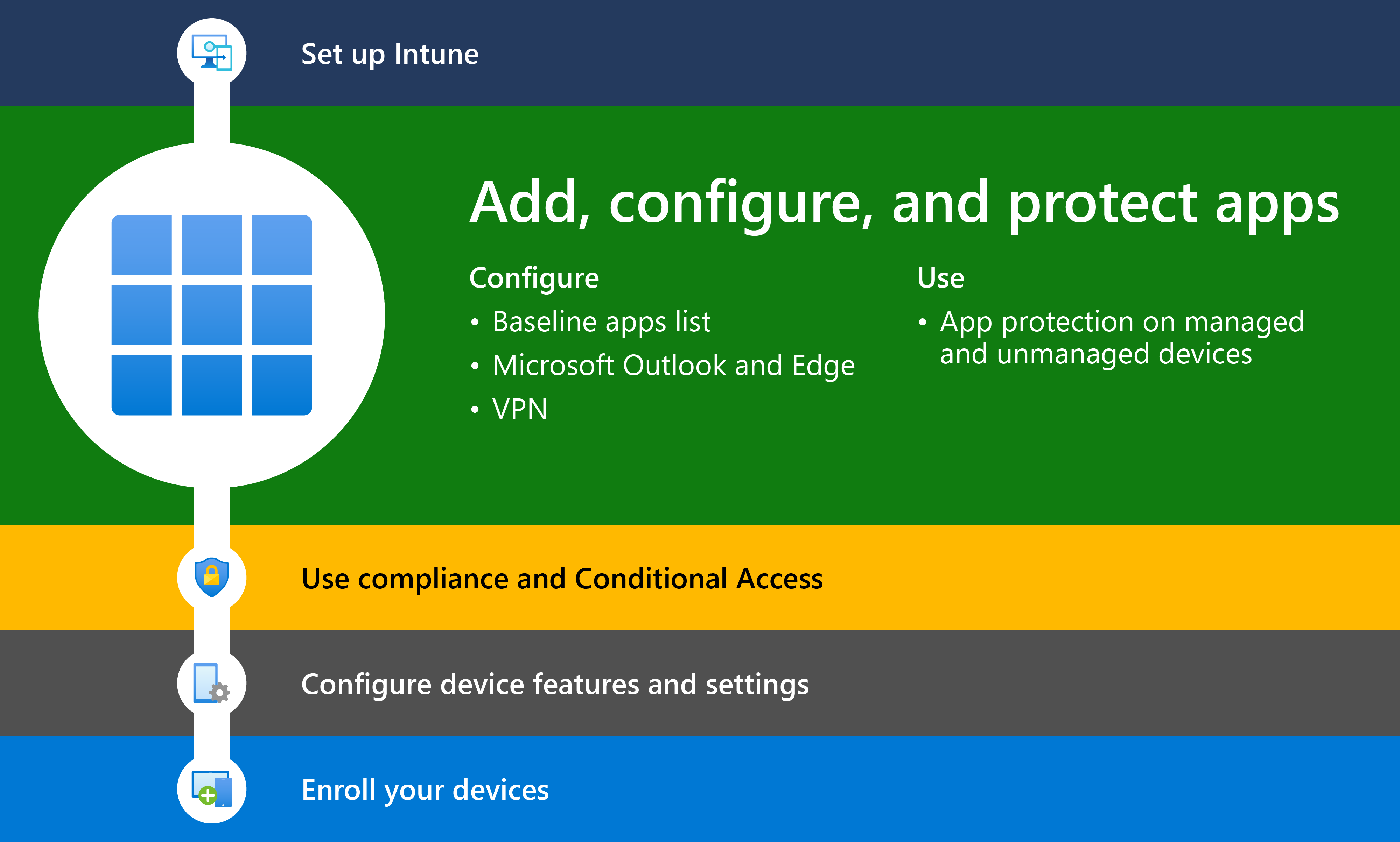

手順 2 - Intuneを使用してアプリを追加、構成、保護する

Intuneをデプロイする次の手順は、organization データにアクセスするアプリを追加して保護することです。

organization内のデバイスでアプリケーションを管理することは、セキュリティで保護され生産性の高いエンタープライズ エコシステムの中心的な部分です。 Microsoft Intuneを使用して、会社の従業員が使用するアプリを管理できます。 アプリを管理することで、会社が使用するアプリと、アプリの構成と保護を制御できます。 この機能は、モバイル アプリケーション管理 (MAM) と呼ばれます。 Intuneの MAM は、カスタム アプリやストア アプリなど、アプリケーション レベルでorganizationデータを保護するように設計されています。 アプリ管理は、組織所有のデバイスと個人用デバイスで使用できます。 個人用デバイスで使用する場合、organization関連のアクセスとデータのみが管理されます。 この種類のアプリ管理は、登録なしで MAM と呼ばれるか、エンド ユーザーの観点から、独自のデバイス (BYOD) を持ち込みます。

MAM 構成

アプリが制限なしで使用されている場合、会社データと個人データが混在する可能性があります。 会社データが個人の記憶域に保存されたり、管理範囲外のアプリに転送されたりして、データ損失を招くことがあります。 デバイス登録なしで MAM を使用するか、MDM + MAM をIntuneする主な理由の 1 つは、organizationのデータを保護することです。

Microsoft Intuneでは、次の 2 つの MAM 構成がサポートされています。

デバイス管理を使用しない MAM

この構成では、organizationのアプリをIntuneで管理できますが、Intuneによって管理されるデバイスは登録されません。 この構成は、一般に 、デバイス登録なしで MAM と呼ばれます。 IT 管理者は、Intuneモバイル デバイス管理 (MDM) に登録されていないデバイスに対してIntune構成と保護ポリシーを使用して、MAM を使用してアプリを管理できます。

注:

この構成には、サード パーティのエンタープライズ モビリティ管理 (EMM) プロバイダーに登録されているデバイスでIntuneを使用したアプリの管理が含まれます。 Intuneアプリ保護ポリシーは、どの MDM ソリューションにも関係なく使用できます。 この独立性により、デバイスをデバイス管理ソリューションに登録してもしなくても会社のデータを保護できます。 アプリ レベルのポリシーを実装することにより、会社のリソースへのアクセスを制限し、データを IT 部門の管理範囲内に収めることができます。

Mobile Application Management (MAM) は、個人用タスクと作業タスクの両方でorganizationのメンバーによって使用されるモバイル デバイス上のorganization データを保護するのに最適です。 organizationのメンバーが生産性を高めることができるよう、意図的かつ意図しないデータ損失を防ぐ必要があります。 また、自分が管理していないデバイスからアクセスする会社のデータも保護する必要があります。 MAM を使用すると、アプリケーション内の組織のデータを管理および保護することができます。

ヒント

Microsoft Office アプリなどの多くの仕事効率化アプリは、Intune MAM で管理できます。 一般使用が可能な Microsoft Intune によって保護されたアプリの公式一覧を参照してください。

MDM ソリューションに登録されていない BYOD デバイスの場合、アプリ保護ポリシーは、アプリ レベルで会社のデータを保護するのに役立ちます。 ただし、次のようないくつかの制約があることに注意してください。

- アプリをデバイスに展開することはできません。 アプリはエンドユーザーがストアから入手する必要があります。

- これらのデバイスで証明書プロファイルをプロビジョニングすることはできません。

- 会社が Wi-Fi や VPN の設定をこれらのデバイスにプロビジョニングすることはできません。

Intuneでのアプリ保護の詳細については、「アプリ保護 ポリシーの概要」を参照してください。

デバイス管理を使用した MAM

この構成により、organizationのアプリとデバイスを管理できます。 この構成は、一般に MAM + MDM と呼ばれます。 IT 管理者は、MDM に登録されているデバイスで MAM を使用してアプリIntune管理できます。

MAM だけでなく MDM を使用することで、確実にデバイスを保護できます。 たとえば、デバイスへのアクセスに PIN を要求したり、デバイスに管理対象のアプリを展開したりすることができます。 また、MDM ソリューションを介してデバイスにアプリを展開することにより、アプリ管理をより制御できるようになります。

MDM をアプリ保護ポリシーと共に使用することで、MDM ありのアプリ保護ポリシーと MDM なしのアプリ保護ポリシーを社内で同時に使用できるという、さらなるメリットが得られます。 たとえば、organizationのメンバーは、会社が発行した電話と個人用タブレットの両方を持つことができます。 会社の電話は MDM に登録し、アプリ保護ポリシーによって保護できますが、個人用デバイスはアプリ保護ポリシーでのみ保護されます。

MDM サービスを使用する登録済みデバイスでは、アプリ保護ポリシーによって追加の保護レイヤーを追加できます。 たとえば、ユーザーは、組織の資格情報を使用してデバイスにサインインします。 組織のデータが使用されると、アプリ保護ポリシーによってデータの保存方法と共有方法が制御されます。 ユーザーが自分の個人 ID でサインインする場合、同じ保護 (アクセスと制限) は適用されません。 このようにして、IT 部門が組織のデータを制御すると同時に、エンド ユーザーは個人データの制御とプライバシーを維持します。

MDM ソリューションでは、次のことを行うと値が追加されます。

- デバイスを登録する

- アプリをデバイスに展開する

- 継続的なデバイスのポリシー準拠と管理を提供する

アプリ保護ポリシーでは、次のことを行うと値が追加されます。

- コンシューマー アプリやサービスに会社データがリークしないように保護を支援する

- "名前を付けて保存"、"クリップボード"、PIN などの制限をクライアント アプリに適用する

- デバイスからアプリを削除せずに、必要時にアプリから会社データをワイプする

Intuneを使用した MAM の利点

アプリがIntuneで管理されている場合、管理者は次の操作を実行できます。

- アプリ レベルで会社のデータを保護します。 ユーザー グループとデバイスにモバイル アプリを追加して割り当てることができます。 これにより、会社のデータをアプリ レベルで保護できます。 モバイル アプリ管理ではデバイス管理が必要ないため、管理対象デバイスと管理対象外デバイスの両方で会社のデータを保護できます。 管理の中心がユーザー ID になり、デバイスを管理する必要がなくなります。

- 特定の設定を有効にして起動または実行するようにアプリを構成します。 さらに、デバイス上に既に存在するアプリを更新することもできます。

- アクセスを制限し、organizationの外部でデータが使用されないようにポリシーを割り当てます。 これらのポリシーの設定は、organizationの要件に基づいて選択します。 たとえば、次のようなことが可能です。

- 仕事ではアプリを開くとき、PIN を要求する。

- 脱獄されたデバイスまたは root 化されたデバイスで管理対象アプリが実行されることを禁止する

- アプリ間のデータ共有を制御する。

- 組織データのコピーを保存する、切り取り、コピー、貼り付けを制限するなどのデータ再配置ポリシーを使用して、会社のアプリ データを個人用ストレージの場所に保存できないようにします。

- さまざまなプラットフォームとオペレーティング システムでアプリをサポートします。 プラットフォームはそれぞれ異なります。 Intuneでは、サポートされているプラットフォームごとに使用可能な設定が用意されています。

- 使用されているアプリに関するレポートを表示し、その使用状況を追跡します。 さらに、Intuneでは、問題の評価と解決に役立つエンドポイント分析が提供されます。

- アプリから組織のデータのみを削除して選択的ワイプを実行する。

- 個人データがマネージド データとは別に保持されていることを確認します。 エンド ユーザーの生産性に影響を与えることがなく、個人のコンテキストでアプリが使用される場合にはポリシーは適用されません。 ポリシーは仕事のコンテキストでのみ適用されるため、個人データに影響を与えることなく会社データを保護することが可能になります。

Intune にアプリを追加します

organizationにアプリを提供する最初の手順は、Intuneからデバイスまたはユーザーにアプリを割り当てる前に、アプリをIntuneに追加することです。 さまざまな種類のアプリを操作できますが、基本的な手順は同じです。 Intuneでは、社内で作成されたアプリ (基幹業務)、ストアのアプリ、組み込まれているアプリ、Web 上のアプリなど、さまざまなアプリの種類を追加できます。

会社でアプリとデバイスを使用するユーザー (会社の従業員) には、アプリに関する要件がいくつかある場合があります。 アプリを Intune に追加し従業員が使用できるようにする前に、いくつかのアプリの基本を評価および理解しておくことをお勧めします。 Intune で利用できるアプリにはさまざまな種類があります。 作業に必要なプラットフォームや機能など、社内のユーザーが必要とするアプリの要件を決定する必要があります。 Intune を使用して (アプリを含む) デバイスを管理するか、Intune にデバイスを管理させずにアプリを管理させるか、決定する必要があります。 また、作業に必要なアプリと機能を決定し、それを必要とする従業員を決定します。 この記事に含まれる情報は、入門として役立ちます。

アプリをIntuneに追加する前に、サポート アプリの種類を確認し、アプリの要件を評価することを検討してください。 詳しくは、「Microsoft Intune にアプリを追加する」をご覧ください。

ヒント

Intuneのアプリの種類、アプリの購入、アプリ ライセンスについて詳しくは、「Microsoft Intuneのアプリを購入して追加する」をご覧ください。 このソリューション コンテンツには、アプリの要件の評価、アプリ カテゴリの作成、アプリの購入、アプリの追加に関する推奨手順も用意されています。 さらに、このソリューション コンテンツでは、アプリとアプリ ライセンスを管理する方法について説明します。

Microsoft アプリを追加する

Intuneには、Intuneに使用する Microsoft ライセンスに基づく多数の Microsoft アプリが含まれています。 Intuneを含むさまざまな Microsoft エンタープライズ ライセンスの詳細については、「Microsoft Intune ライセンス」を参照してください。 Microsoft 365 で使用できるさまざまな Microsoft アプリを比較するには、Microsoft 365 で使用できるライセンス オプションに関するページを参照してください。 各プランのすべてのオプション (使用可能な Microsoft アプリを含む) を表示するには、完全な Microsoft サブスクリプション比較表をダウンロードし、Microsoft Intuneを含むプランを見つけます。

利用可能なアプリの種類の 1 つとして、Windows 10 デバイス用の Microsoft 365 アプリがあります。 Intuneでこのアプリの種類を選択すると、Windows 10を実行する管理デバイスに Microsoft 365 アプリを割り当ててインストールできます。 また、ライセンスを所有している場合は、Microsoft Project Online デスクトップ クライアントと Microsoft Visio Online プラン 2 のアプリを割り当ててインストールすることもできます。 使用可能な Microsoft 365 アプリは、Azure 内のIntune コンソールのアプリの一覧に 1 つのエントリとして表示されます。

次のコア Microsoft アプリをIntuneに追加します。

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

Intuneに Microsoft アプリを追加する方法の詳細については、次のトピックを参照してください。

ストア アプリを追加する (省略可能)

Intune コンソールに表示される標準ストア アプリの多くは、organizationのメンバーに追加してデプロイするために自由に使用できます。 さらに、各デバイス プラットフォームのストア アプリを購入できます。

次の表に、ストア アプリで使用できるさまざまなカテゴリを示します。

| ストア アプリ カテゴリ | 説明 |

|---|---|

| 無料ストア アプリ | これらのアプリをIntuneに自由に追加し、organizationのメンバーにデプロイできます。 これらのアプリでは、追加のコストを使用する必要はありません。 |

| 購入したアプリ | Intuneに追加する前に、これらのアプリのライセンスを購入する必要があります。 各デバイス プラットフォーム (Windows、iOS、Android) には、これらのアプリのライセンスを購入するための標準的な方法が用意されています。 Intuneは、エンド ユーザーごとにアプリ ライセンスを管理する方法を提供します。 |

| アプリ開発者からアカウント、サブスクリプション、またはライセンスを必要とするアプリ | これらのアプリはIntuneから自由に追加およびデプロイできますが、アプリにはアプリ ベンダーからのアカウント、サブスクリプション、またはライセンスが必要な場合があります。 Intune管理機能をサポートするアプリの一覧については、パートナー生産性アプリとパートナー UEM アプリに関するページを参照してください。 手記: アカウント、サブスクリプション、またはライセンスが必要なアプリの場合は、特定のアプリの詳細についてアプリ ベンダーに問い合わせる必要があります。 |

| Intune ライセンスに含まれるアプリ | Microsoft Intuneで使用するライセンスには、必要なアプリ ライセンスが含まれている場合があります。 |

注:

アプリ ライセンスの購入に加えて、エンド ユーザーが自分のデバイスに個人用アカウントを追加して管理されていないアプリを購入できるようにするIntuneポリシーを作成できます。

Intuneに Microsoft アプリを追加する方法の詳細については、次のトピックを参照してください。

- Microsoft Store アプリをMicrosoft Intuneに追加する

- iOS ストア アプリを Microsoft Intune に追加する

- Android ストア アプリをMicrosoft Intuneに追加する

Intuneを使用してアプリを構成する

アプリ構成ポリシーは、ポリシーの構成設定を選択できるようにすることで、アプリ設定の問題を解消するのに役立ちます。 その後、特定のアプリを実行する前に、そのポリシーがエンド ユーザーに割り当てられます。 その後、エンド ユーザーのデバイスでアプリが構成されると、設定が自動的に提供されます。 エンド ユーザーはアクションを実行する必要はありません。 構成設定は、各プラットフォームに固有です。

アプリ構成ポリシーを作成して使用して、iOS/iPadOS アプリと Android アプリの両方の構成設定を提供できます。 これらの構成設定を使用すると、アプリの構成と管理を使用してアプリをカスタマイズできます。 構成ポリシー設定は、通常、アプリが初めて実行されるときに、アプリがこれらの設定をチェックするときに使用されます。

たとえば、アプリ構成設定では、次のいずれかの詳細を指定する必要がある場合があります。

- カスタム ポート番号

- 言語の設定

- セキュリティの設定

- 会社のロゴなどのブランド設定

エンド ユーザーが代わりにこれらの設定を入力すると、誤って行う可能性があります。 アプリ構成ポリシーは、企業全体で一貫性を提供し、エンド ユーザーが独自に設定を構成しようとするヘルプデスクの呼び出しを減らすのに役立ちます。 アプリ構成ポリシーを使用すると、新しいアプリの導入を簡単かつ迅速に行うことができます。

使用可能な構成パラメーターは、最終的にはアプリの開発者によって決定されます。 アプリケーション ベンダーからのドキュメントを確認して、アプリが構成をサポートしているかどうかを確認し、使用可能な構成を確認する必要があります。 一部のアプリケーションでは、使用可能な構成設定が Intune によって設定されます。

アプリの構成の詳細については、次のトピックを参照してください。

- Microsoft Intune のアプリ構成ポリシー

- 管理対象の iOS/iPadOS デバイスのアプリ構成ポリシーを追加する

- 管理対象の Android Enterprise デバイスのアプリ構成ポリシーを追加する

Microsoft Outlook を構成する

iOS および Android 用の Outlook アプリは、電子メール、予定表、連絡先、その他のファイルを集約し、組織内のユーザーが自分のモバイル デバイスから、より多くのことを行えるように設計されています。

Microsoft Intune と Microsoft Entra ID P1 または P2 の機能を含む Enterprise Mobility + Security スイートに登録すると、条件付きアクセスなど、Microsoft 365 のデータの最も広範で充実した保護機能を利用できます。 少なくとも、モバイル デバイスから Outlook for iOS と Android への接続を許可する条件付きアクセス ポリシーと、コラボレーション エクスペリエンスが確実に保護されるIntuneアプリ保護ポリシーを展開する必要があります。

Microsoft Outlook の構成の詳細については、次のトピックを参照してください。

Microsoft Edge を構成する

iOS および Android 用の Edge は、ユーザーが Web を閲覧できるように設計されており、マルチ ID をサポートしています。 ユーザーは、閲覧のために職場アカウントと個人用アカウントを追加できます。 2 つの ID は完全に分離されています。これは、他の Microsoft モバイル アプリで提供されているものと同様です。

Microsoft Edge の構成の詳細については、次のトピックを参照してください。

VPN を構成する

仮想プライベート ネットワーク (VPN) を使用すると、ユーザーは自宅、ホテル、カフェなど、organizationリソースにリモートでアクセスできます。 Microsoft Intuneでは、アプリ構成ポリシーを使用して、Android Enterprise デバイス上の VPN クライアント アプリを構成できます。 次に、VPN 構成でこのポリシーをorganization内のデバイスに展開します。

また、特定のアプリで使用される VPN ポリシーを作成することもできます。 この機能は、アプリごとの VPN と呼ばれます。 アプリがアクティブな場合は、VPN に接続し、VPN 経由でリソースにアクセスできます。 アプリがアクティブでない場合、VPN は使用されません。

電子メールの構成の詳細については、次のトピックを参照してください。

Intuneを使用してアプリを保護する

アプリ保護ポリシー (APP) は、組織のデータが安全な状態にあるか、またはマネージド アプリ内に格納されることを保証するルールです。 ポリシーの例としては、ユーザーが "企業" データへのアクセスまたは移動を試みた場合や、アプリ内で禁止または監視されている一連の操作を試みた場合に適用されるルールがあります。 管理対象アプリは、アプリ保護ポリシーが適用されたアプリであり、Intune で管理できます。

モバイル アプリケーション管理 (MAM) のアプリ保護ポリシーを使用すると、アプリケーション内の組織のデータを管理して保護することができます。 Microsoft Office アプリなどの多くの仕事効率化アプリは、Intune MAM で管理できます。 一般使用が可能な Microsoft Intune によって保護されたアプリの公式一覧を参照してください。

Intuneがモバイル アプリのセキュリティを提供する主な方法の 1 つは、ポリシーを使用することです。 アプリ保護ポリシーを使用すると、次のアクションを実行できます。

- Microsoft Entra ID を使用して、organizationデータを個人データから分離します。 そのため、個人情報は組織の IT の認知から分離されます。 組織の資格情報を使用してアクセスされるデータには、追加のセキュリティ保護が適用されます。

- コピーアンドペースト、保存、表示などの組織データでユーザーが実行できるアクションを制限することで、個人用デバイスへのアクセスをセキュリティで保護します。

- Intuneに登録されているデバイス、別のモバイル デバイス管理 (MDM) サービスに登録されているデバイス、または MDM サービスに登録されていないデバイスを作成して展開します。

注:

アプリ保護ポリシーは、すべての Office モバイル アプリにポリシーを適用するなど、アプリのグループ全体に均一に適用するように設計されています。

組織は、MDM の有無にかかわらず、アプリ保護ポリシーを同時に使用できます。 たとえば、会社が発行したタブレットと自分の個人用電話の両方を使用する従業員を考えてみましょう。 会社のタブレットは MDM に登録され、アプリ保護ポリシーによって保護されますが、個人用電話はアプリ保護ポリシーによってのみ保護されます。

Intuneのアプリ保護の詳細については、次のトピックを参照してください。

アプリ保護のレベル

職場または学校のデータにアクセスするためのモバイル デバイス戦略を実装する組織が増えるにつれて、データ漏洩から保護することが最も重要になります。 データ漏洩から保護するためのIntuneのモバイル アプリケーション管理ソリューションは、App Protection Policies (APP) です。 APP は、デバイスが登録されているかどうかに関係なく、organizationのデータが安全であるか、マネージド アプリに含まれていることを保証するルールです。

App Protection ポリシーを構成する場合、使用できるさまざまな設定とオプションを使用すると、組織は特定のニーズに合わせて保護をカスタマイズできます。 この柔軟性により、完全なシナリオを実装するために必要なポリシー設定の順列が明らかでない場合があります。 組織がクライアント エンドポイントの強化の取り組みに優先順位を付けるために、Microsoft はWindows 10のセキュリティ構成に新しい分類を導入し、Intuneは、モバイル アプリ管理用の APP データ保護フレームワークにも同様の分類を利用しています。

APP データ保護構成フレームワークは、次の 3 つの異なる構成シナリオに編成されています。

レベル 1 のエンタープライズ基本データ保護 – Microsoft では、エンタープライズ デバイスの最小データ保護構成としてこの構成をお勧めします。

レベル 2 のエンタープライズ強化データ保護 – Microsoft では、ユーザーが機密情報または機密情報にアクセスするデバイスに対して、この構成をお勧めします。 この構成は、職場または学校のデータにアクセスするほとんどのモバイル ユーザーに適用されます。 一部の制御は、ユーザー エクスペリエンスに影響を与える可能性があります。

レベル 3 のエンタープライズ高データ保護 – Microsoft では、大規模または高度なセキュリティ チームを持つorganizationによって実行されるデバイス、または一意のリスクが高い特定のユーザーまたはグループ (未承認の開示によってorganizationに重大な損失が発生する機密性の高いデータを処理するユーザー) に対して、この構成をお勧めします。 十分な資金を持ち、洗練された敵対者の標的となる可能性が高いorganizationは、この構成を熱望する必要があります。

基本的なアプリ保護 (レベル 1)

Intuneの基本的なアプリ保護 (レベル 1) は、エンタープライズ モバイル デバイスの最小データ保護構成です。 この構成は、職場または学校のデータへのアクセスを PIN に要求し、職場または学校のアカウント データを暗号化し、学校または職場のデータを選択的にワイプする機能を提供することで、基本的な Exchange Online デバイス アクセス ポリシーの必要性を置き換えます。 ただし、Exchange Onlineデバイス アクセス ポリシーとは異なり、以下のアプリ保護ポリシー設定は、ポリシーで選択したすべてのアプリに適用されるため、モバイル メッセージングシナリオを超えてデータ アクセスが確実に保護されます。

レベル 1 のポリシーでは、ユーザーへの影響を最小限に抑えながら適切なデータ アクセス レベルを適用し、Microsoft Intune内で App Protection ポリシーを作成するときに既定のデータ保護とアクセス要件の設定をミラーします。

基本的なアプリ保護の特定のデータ保護、アクセス要件、条件付き起動設定については、次のトピックを参照してください。

強化されたアプリ保護 (レベル 2)

Intuneの強化されたアプリ保護 (レベル 2) は、ユーザーがより機密情報にアクセスするデバイスの標準として推奨されるデータ保護構成です。 これらのデバイスは、今日の企業では自然な対象です。 これらの推奨事項は、高度なスキルを持つセキュリティ実務者の大規模なスタッフを想定していないため、ほとんどのエンタープライズ組織がアクセスできる必要があります。 この構成は、データ転送シナリオを制限し、オペレーティング システムの最小バージョンを必要とすることで、レベル 1 の構成を拡張します。

レベル 2 で適用されるポリシー設定には、レベル 1 に推奨されるすべてのポリシー設定が含まれますが、レベル 1 よりも多くのコントロールと高度な構成を実装するために追加または変更された設定のみが以下に一覧表示されます。 これらの設定は、ユーザーやアプリケーションへの影響が少し大きくなる可能性があります。モバイル デバイスの機密情報にアクセスするユーザーが直面するリスクに見合ったレベルのデータ保護を適用します。

強化されたアプリ保護の特定のデータ保護と条件付き起動設定については、次のトピックを参照してください。

高いアプリ保護 (レベル 3)

Intuneの高いアプリ保護 (レベル 3) は、大規模で高度なセキュリティ組織を持つ組織、または敵対者が一意に対象となる特定のユーザーやグループに対して標準として推奨されるデータ保護構成です。 このような組織は通常、十分な資金を持ち、洗練された敵対者を対象としており、説明されている追加の制約と制御のメリットがあります。 この構成は、追加のデータ転送シナリオを制限し、PIN 構成の複雑さを増し、モバイル脅威検出を追加することで、レベル 2 の構成を拡張します。

レベル 3 で適用されるポリシー設定には、レベル 2 に推奨されるすべてのポリシー設定が含まれますが、レベル 2 よりも多くのコントロールと高度な構成を実装するために追加または変更された設定のみが以下に一覧表示されます。 これらのポリシー設定は、ユーザーやアプリケーションに大きな影響を与える可能性があり、対象となる組織が直面するリスクに見合ったレベルのセキュリティを適用します。

基本的なアプリ保護の特定のデータ保護、アクセス要件、条件付き起動設定については、次のトピックを参照してください。

マネージド デバイスで Exchange Online メールを保護する

条件付きアクセスでデバイス コンプライアンス ポリシーを使用して、organizationのデバイスが電子メールExchange Onlineアクセスできることを確認するには、Intuneで管理され、承認された電子メール アプリを使用している場合のみです。 Intuneデバイス コンプライアンス ポリシーを作成して、デバイスが準拠していると見なされるために満たす必要がある条件を設定できます。 また、デバイスがIntuneに登録し、Intuneポリシーに準拠し、承認済みの Outlook モバイル アプリを使用してメールにアクセスExchange Online必要とするMicrosoft Entra条件付きアクセス ポリシーを作成することもできます。

Exchange Onlineの保護の詳細については、次のトピックを参照してください。

アプリ保護ポリシーを使用するためのエンドユーザーの要件

次の一覧は、Intuneによって管理されるアプリでアプリ保護ポリシーを使用するためのエンド ユーザー要件を示しています。

- エンド ユーザーには、Microsoft Entra アカウントが必要です。 Microsoft Entra IDでIntuneユーザーを作成する方法については、「ユーザーの追加とIntuneへの管理アクセス許可の付与」を参照してください。

- エンド ユーザーには、Microsoft Entra アカウントに割り当てられているMicrosoft Intuneのライセンスが必要です。 Intune ライセンスをエンドユーザーに割り当てる方法については、「Intune のライセンスを管理する」を参照してください。

- エンド ユーザーは、アプリ保護ポリシーの対象となるセキュリティ グループに属している必要があります。 同じアプリ保護ポリシーは、使用している特定のアプリを対象にしている必要があります。 アプリ保護ポリシーは、Microsoft Intune管理センターで作成および展開できます。 セキュリティ グループは現在のところ、Microsoft 365 管理センターで作成できます。

- エンド ユーザーは、Microsoft Entra アカウントを使用してアプリにサインインする必要があります。

推奨される最小ベースライン ポリシーに従う

- Microsoft Intune のセットアップ

- 🡺 アプリの追加、構成、保護 (お客様はこちら)

- コンプライアンス ポリシーの計画

- デバイス機能を構成する

- デバイスを登録する