Configure infrastructure to support SCEP with Intune (Intune を使用してインフラストラクチャを構成して SCEP をサポートする)

重要

2022 年 5 月 10 日からKB5014754で導入および発表された SCEP 証明書の強力なマッピングに関する Windows 要件をサポートするために、新しい SCEP 証明書と更新された SCEP 証明書の Intune SCEP 証明書の発行に変更を加えました。 これらの変更により、iOS/iPadOS、macOS、および Windows 用の新しいまたは更新された Intune SCEP 証明書が、証明書の [サブジェクトの別名 (SAN)] フィールドに次のタグを含めるようになりました。 URL=tag:microsoft.com,2022-09-14:sid:<value>

このタグは、Entra ID から特定のデバイスまたはユーザー SID に証明書を関連付けるために、強力なマッピングで使用されます。 この変更と要件により、Entra ID から SID をマップします。

- デバイス証明書は、そのデバイスにオンプレミスの Active Directory から同期された Entra ID の SID がある場合に、Windows ハイブリッド参加済みデバイスでサポートされます。

- ユーザー証明書は、オンプレミスの Active Directory から同期された Entra ID からのユーザーの SID を使用します。

SAN の URL タグをサポートしていない証明機関 (CA) が証明書を発行できない場合があります。 KB5014754 から更新 プログラムをインストールした Microsoft Active Directory Certificate Services サーバーは、このタグの使用をサポートしています。 サード パーティの CA を使用する場合は、CA プロバイダーに問い合わせて、この形式がサポートされていることを確認するか、このサポートを追加する方法とタイミングを確認してください。

詳細については、「 サポート ヒント: Microsoft Intune 証明書での強力なマッピングの実装 - Microsoft Community Hub」を参照してください。

Intune では、アプリと企業リソースへの接続を認証するために Simple Certificate Enrollment Protocol (SCEP) の使用がサポートされています。 SCEP では、証明機関 (CA) 証明書を使用して、証明書署名要求 (CSR) のメッセージ交換をセキュリティで保護します。 ご使用のインフラストラクチャで SCEP がサポートされている場合は、Intune SCEP 証明書プロファイル (Intune のデバイス プロファイルの種類) を使用して、証明書をご使用のデバイスに展開することができます。

Active Directory 証明書サービス証明機関 (Microsoft CA ともいう) も使う場合、Intune で SCEP 証明書プロファイルを使用するには Certificate Connector for Microsoft Intune が必要です。 発行元の証明機関 (CA) と同じサーバーではこのコネクタはサポートされていません。 サード パーティの証明機関を使用する場合、コネクタは必要ありません。

この記事の情報は、Active Directory 証明書サービスを使用する場合に、SCEP をサポートするようにインフラストラクチャを構成するのに役立ちます。 インフラストラクチャを構成したら、Intune で SCEP 証明書プロファイルを作成して展開できます。

ヒント

Intune では、Public Key Cryptography Standards #12 証明書の使用もサポートされています。

証明書に SCEP を使用するための前提条件

続行する前に、SCEP 証明書プロファイルを使用するデバイスに信頼された証明書プロファイルを作成して展開していることを確認します。 SCEP 証明書プロファイルでは、信頼されたルート CA 証明書を使用してデバイスをプロビジョニングするために使用する、信頼済み証明書プロファイルが直接参照されます。

サーバーとサーバー ロール

SCEP をサポートするには、次のオンプレミス インフラストラクチャを、Active Directory にドメイン参加しているサーバー (Web アプリケーション プロキシ サーバーを除く) で実行する必要があります。

Certificate Connector for Microsoft Intune – Microsoft CA を使うときに Intune で SCEP 証明書プロファイルを使用するには、Certificate Connector for Microsoft Intune が必要です。 NDES サーバーの役割も実行するサーバーにインストールされます。 ただし、コネクタは、発行元の証明機関 (CA) と同じサーバーではサポートされていません。

証明書コネクタについては、以下を参照してください。

証明機関 – Windows Server 2008 R2 Service Pack 1 以降の Enterprise エディション上で実行する Microsoft Active Directory 証明書サービスのエンタープライズ証明機関 (CA) を使用します。 使用する Windows Server のバージョンが、Microsoft によって引き続きサポートされている必要があります。 スタンドアロン CA はサポートされません。 詳細については、「証明機関のインストール」を参照してください。

ご使用の CA で Windows Server 2008 R2 SP1 が実行されている場合は、KB2483564 の修正プログラムをインストールする必要があります。

NDES サーバーの役割 – SCEP で Microsoft Intune 用の証明書コネクタの使用をサポートするには、ネットワーク デバイス登録サービス (NDES) サーバーロールを使用して証明書コネクタをホストする Windows Server を構成する必要があります。 コネクタでは、Windows Server 2012 R2 以降へのインストールがサポートされています。 NDES のインストールについては、この記事内の後のセクションで説明します。

- NDES をホストするサーバー、およびコネクタはドメインに参加している必要があり、ご利用のエンタープライズ CA と同じフォレストにある必要があります。

- NDES をホストするサーバーは、ドメイン コントローラーにすることはできません。

- Enterprise CA をホストするサーバーにインストールされている NDES は使用しないでください。 この構成は、CA がインターネット要求を処理する場合のセキュリティ リスクを表し、コネクタのインストールは、発行する証明機関 (CA) と同じサーバーでサポートされていません。

- Internet Explorer の強化されたセキュリティの構成は、NDES と Microsoft Intune コネクタをホストするサーバーで無効にする必要があります。

NDES の詳細については、Windows Server のドキュメントの「ネットワーク デバイス登録サービスのガイダンス」、および「ポリシー モジュールとネットワーク デバイス登録サービスの使用」を参照してください。 NDES の高可用性を構成する方法については、「高可用性」を参照してください。

インターネットでの NDES のサポート

インターネット上のデバイスで証明書を取得できるようにするには、企業ネットワークの外部に NDES URL を発行する必要があります。 これを行うには、 Microsoft Entra アプリケーション プロキシ、 Microsoft の Web アプリケーション プロキシ サーバー、サード パーティのリバース プロキシ サービスやデバイスなどのリバース プロキシを使用できます。

Microsoft Entra アプリケーション プロキシ – 専用の Web アプリケーション プロキシ (WAP) サーバーの代わりに Microsoft Entra アプリケーション プロキシを使用して、NDES URL をインターネットに公開できます。 このソリューションにより、イントラネットとインターネットに接続するどちらのデバイスでも証明書を取得できるようになります。 詳細については、「 ネットワーク デバイス登録サービス (NDES) サーバーでの Microsoft Entra アプリケーション プロキシとの統合」を参照してください。

Web アプリケーション プロキシ サーバー - NDES URL をインターネットに公開するには、Windows Server 2012 R2 以降を実行しているサーバーを Web アプリケーション プロキシ (WAP) サーバーとして使用します。 このソリューションにより、イントラネットとインターネットに接続するどちらのデバイスでも証明書を取得できるようになります。

WAP をホストするサーバーは、ネットワーク デバイス登録サービスで使用される長い URL のサポートを有効にする更新プログラムをインストールする必要があります。 この更新プログラムは、 2014 年 12 月の更新プログラムのロールアップに含まれます。または、KB3011135 から個別に入手できます。

WAP サーバーは、外部クライアントに公開されている名前と一致する SSL 証明書を持ち、NDES サービスをホストするコンピューターで使用されている SSL 証明書を信頼する必要があります。 これらの証明書を使用すると、WAP サーバーがクライアントからの SSL 接続を終了して、NDES サービスへの新しい SSL 接続を作成できるようになります。

詳しくは、「WAP の証明書の計画」に関するページおよび「WAP サーバーについての一般情報」に関するページをご覧ください。

サード パーティのリバース プロキシ – サード パーティのリバース プロキシを使用する場合は、プロキシで長い URI GET 要求がサポートされていることを確認してください。 証明書要求フローの一環として、クライアントによりクエリ文字列での証明書要求を含む要求が作成されます。 その結果、URI の長さは長くなる可能性があり、最大 40 kb のサイズになります。

SCEP プロトコルの制限により、事前認証が使用できなくなります。 リバース プロキシ サーバー経由で NDES URL を発行する場合は、 事前認証 を パススルーに設定する必要があります。 Intune では、Intune Certificate Connector をインストールするときに、NDES サーバーに Intune-SCEP ポリシー モジュールをインストールすることによって、NDES URL が保護されます。 このモジュールは、無効な、またはデジタル改ざんされた証明書要求に対して証明書が発行されるのを防ぐことによって、NDES URL をセキュリティで保護するのに役立ちます。 これにより、Intune で管理していて適切な形式の証明書要求を持つ Intune 登録デバイスのみにアクセスが制限されます。

Intune SCEP 証明書プロファイルがデバイスに配信されると、Intune によって、それが暗号化と署名を行うカスタム チャレンジ BLOB が生成されます。 この BLOB は、デバイスで読み取ることはできません。 ポリシー モジュールと Intune サービスのみがチャレンジ BLOB の読み取りと検証を行うことができます。 BLOB には、Intune が証明書署名要求 (CSR) でデバイスによって提供されると予想される詳細が含まれています。 たとえば、想定される [サブジェクト] と [サブジェクトの別名] (SAN) です。

Intune ポリシー モジュールは、次の方法で NDES をセキュリティで保護するように機能します。

公開された NDES URL に直接アクセスしようとすると、サーバーから [403 – Forbidden: Access is denied]\(403 – Forbidden: アクセスが拒否されました\) 応答が返されます。

適切な形式の SCEP 証明書要求を受信し、要求ペイロードにチャレンジ BLOB とデバイス CSR の両方が含まれている場合、ポリシー モジュールによってデバイス CSR の詳細がチャレンジ BLOB と比較されます。

検証が失敗した場合、証明書は発行されません。

チャレンジ BLOB の検証に合格した Intune 登録デバイスからの証明書要求に対してのみ、証明書が発行されます。

アカウント

SCEP をサポートするようにコネクタを構成するには、Windows Server で NDES を構成し、証明機関を管理するためのアクセス許可を持つアカウントを使用します。 詳細については、「Certificate Connector for Microsoft Intune の前提条件」の記事の「アカウント」を参照してください。

ネットワーク要件

証明書コネクタの ネットワーク要件 に加えて、 Microsoft Entra アプリケーション プロキシ、Web アクセス プロキシ、サード パーティプロキシなどのリバース プロキシを使用して NDES サービスを公開することをお勧めします。 リバース プロキシを使用しない場合は、インターネット上のすべてのホストおよび IP アドレスからポート 443 上の NDES サーバーへの TCP トラフィックを許可します。

NDES サービスと、環境内でサポートされている任意のインフラストラクチャとの間の通信に必要なすべてのポートとプロトコルを許可します。 たとえば、NDES サービスをホストするコンピューターは、CA、DNS サーバー、ドメイン コントローラー、Configuration Manager などの、環境内のその他のサービスやサーバーと通信する必要があります。

証明書とテンプレート

SCEP を使用する場合は、次の証明書とテンプレートが使用されます。

| オブジェクト | 詳細 |

|---|---|

| SCEP 証明書テンプレート | SCEP 要求のデバイスをフルフィルするために使用される発行元 CA で構成するテンプレート。 |

| サーバー認証証明書 | 発行元 CA またはパブリック CA から要求される Web サーバー証明書。 この SSL 証明書は、NDES をホストするコンピューターの IIS にインストールしてバインドします。 |

| 信頼されたルート CA 証明書 | SCEP 証明書プロファイルを使用するには、デバイスで信頼されたルート証明機関 (CA) を信頼する必要があります。 Intune で信頼済み証明書プロファイルを使用して、信頼されたルート CA 証明書をユーザーとデバイスにプロビジョニングします。 - オペレーティング システム プラットフォームごとに 1 つの信頼されたルート CA 証明書を使用し、その証明書を作成する各信頼された証明書プロファイルに関連付けます。 - 必要に応じて、追加の信頼されたルート CA 証明書を使用できます。 たとえば、追加の証明書を使用して、Wi-Fi アクセス ポイント用のサーバー認証証明書に署名する CA の信頼性を担保することができます。 CA を発行するための追加の信頼されたルート CA 証明書を作成します。 Intune で作成する SCEP 証明書プロファイルでは、発行元 CA の信頼されたルート CA プロファイルを必ず指定します。 信頼済み証明書プロファイルの詳細については、「Intune での認証に証明書を使用」に関するページの「信頼されたルート CA 証明書をエクスポートする」と「信頼済み証明書プロファイルを作成する」を参照してください。 |

注:

次の証明書は、Certificate Connector for Microsoft Intune では使用されません。 この情報は、SCEP 用の古いコネクタ (NDESConnectorSetup.exe によってインストール済み) を新しいコネクタ ソフトウェアにまだ置き換えていないユーザー向けに提供されています。

| オブジェクト | 詳細 |

|---|---|

| クライアント認証証明書 | 発行元 CA またはパブリック CA から要求されます。 この証明書は、NDES サービスをホストするコンピューターにインストールします。これは Certificate Connector for Microsoft Intune によって使用されます。 この証明書で、"クライアント" および "サーバーの認証" キーの使用法 (拡張キー使用法) が、この証明書を発行するために使用する CA テンプレート上に設定されている場合、サーバーとクライアントの認証に同じ証明書を使用できます。 |

Android Enterprise の PIN の要件

Android Enterprise の場合、SCEP によってそのデバイスに証明書がプロビジョニングされる前に、デバイスの暗号化のバージョンによってデバイスに PIN を構成する必要があるかどうかが決まります。 使用できる暗号化の種類は次のとおりです。

ディスク全体の暗号化。デバイスに PIN を構成する必要があります。

ファイルベースの暗号化。OEM によってインストールされた、Android 10 以降が搭載されたデバイスに必要です。 これらのデバイスに PIN は必要ありません。 Android 10 にアップグレードするデバイスでも、PIN が必要になる場合があります。

注:

Microsoft Intune では、Android デバイス上の暗号化の種類を特定できません。

デバイス上の Android のバージョンは、使用できる暗号化の種類に影響する可能性があります。

Android 10 以降: OEM によって Android 10 以降でインストールされたデバイスでは、ファイル ベースの暗号化が使用され、SCEP で証明書をプロビジョニングするための PIN は必要ありません。 バージョン 10 以降にアップグレードし、ファイルベースの暗号化を使い始めるデバイスには、PIN が必要になる場合もあります。

Android 8 から 9: これらのバージョンの Android は、ファイルベースの暗号化の使用をサポートしていますが、必須ではありません。 各 OEM によって、デバイスに実装する暗号化の種類が選択されます。 ディスク全体の暗号化が使用されている場合でも、OEM の変更により、PIN が不要になる可能性があります。

詳細については、Android のドキュメントの次の記事を参照してください。

Android Enterprise 専用として登録されているデバイスに関する考慮事項

Android Enterprise 専用として登録されているデバイスの場合、パスワードの適用が問題になる場合があります。

9.0 以降を実行し、キオスクモード ポリシーを受信するデバイスの場合、デバイス コンプライアンスまたはデバイス構成ポリシーを使用してパスワード要件を適用することができます。 デバイスのエクスペリエンスについては、Intune サポート チームの「サポートのヒント: キオスク モード用の新しい Google ベースのコンプライアンス画面」を参照してください。

8.x 以前を実行するデバイスの場合、デバイス コンプライアンスまたはデバイス構成ポリシーを使用してパスワード要件を適用することもできます。 ただし、PIN を設定するには、デバイスの設定アプリケーションを手動で入力し、PIN を構成する必要があります。

証明機関を構成する

以降のセクションでは、次のことを行います。

- NDES に必要なテンプレートを構成して発行する。

- 証明書の失効に必要なアクセス許可を設定する。

以降のセクションでは、Windows Server 2012 R2 以降と Active Directory 証明書サービス (AD CS) についての知識が必要となります。

発行元 CA にアクセスする

CA を管理するのに十分な権限を持つドメイン アカウントを使用して、発行元 CA にサインインします。

証明機関の Microsoft 管理コンソール (MMC) を開きます。 'certsrv.msc' を 実行 するか 、サーバー マネージャーで [ツール] を選択し、[ 証明機関] を選択します。

[ 証明書テンプレート ] ノードを選択し、[ アクション>管理] を選択します。

SCEP 証明書テンプレートを作成する

SCEP 証明書テンプレートとして使用する v2 証明書テンプレート (Windows 2003 の互換性あり) を作成します。 次の操作を行うことができます:

- 証明書テンプレート スナップインを使用して、新しいカスタム テンプレートを作成します。

- 既存のテンプレート (Web Server テンプレートなど) をコピーしてから、NDES テンプレートとして使用するためにコピーを更新します。

テンプレートの指定されたタブで、次の設定を構成します。

全般:

- [Active Directory で証明書を発行する] をオフにします。

- 後でこのテンプレートを識別できるように、わかりやすいテンプレート表示名を指定します。

サブジェクト名:

[要求に含まれる] を選択します。 NDES の Intune ポリシー モジュールでは、セキュリティが適用されます。

![テンプレート、[サブジェクト名] タブ](media/certificates-scep-configure/scep-ndes-subject-name.jpg)

[拡張機能]:

[アプリケーション ポリシーの説明] に [クライアント認証] が含まれていることを確認します。

重要

必要なアプリケーション ポリシーのみを追加します。 セキュリティ管理者の選択を確定します。

iOS/iPadOS、macOS の証明書テンプレートの場合、[キー使用法] も編集し、[署名は発行元の証明である] がオンになっていないことを確認します。

![テンプレート、[拡張] タブ](media/certificates-scep-configure/scep-ndes-extensions.jpg)

セキュリティ:

NDES サービス アカウントを追加します。 このアカウントには、このテンプレートに対する読み取りと登録のアクセス許可が必要です。

SCEP プロファイルを作成する Intune 管理者のアカウントを追加します。 これらのアカウントには、SCEP プロファイルの作成中にこれらの管理者がこのテンプレートを参照できるようにするために、テンプレートに対する読み取りアクセス許可が必要です。

![テンプレート、[セキュリティ] タブ](media/certificates-scep-configure/scep-ndes-security.jpg)

要求処理:

次の図に例を示します。 ご使用の構成によって異なる場合があります。

![テンプレート、[要求処理] タブ](media/certificates-scep-configure/scep-ndes-request-handling.png)

発行要件:

次の図に例を示します。 ご使用の構成によって異なる場合があります。

![テンプレート、[発行要件] タブ](media/certificates-scep-configure/scep-ndes-issuance-reqs.jpg)

証明書テンプレートを保存します。

クライアント証明書テンプレートを作成する

注:

次の証明書は、Certificate Connector for Microsoft Intune では使用されません。 この情報は、SCEP 用の古いコネクタ (NDESConnectorSetup.exe によってインストール済み) を新しいコネクタ ソフトウェアにまだ置き換えていないユーザー向けに提供されています。

Microsoft Intune コネクタには、クライアント認証 の拡張キー使用法とサブジェクト名 (コネクタがインストールされているコンピューターの FQDN と同じ) を持つ証明書が必要です。 次のプロパティを持つテンプレートが必要です。

- [拡張機能]>[アプリケーション ポリシー] に [クライアント認証] を含める必要がある

- [サブジェクト名]>[要求に含まれる]

これらのプロパティを含むテンプレートが既にある場合は、それを再利用できます。それ以外の場合は、既存のテンプレートを複製するか、カスタム テンプレートを作成することで、新しいテンプレートを作成します。

サーバー証明書テンプレートを作成する

NDES サーバーでのマネージド デバイスと IIS 間の通信では HTTPS が使用され、これには証明書を使用する必要があります。 この証明書を発行するには、Web サーバー証明書テンプレートを使用できます。 または、専用のテンプレートを使用する場合は、次のプロパティが必要です。

- [拡張機能]>[アプリケーション ポリシー] に [サーバー認証] を含める必要があります。

- [サブジェクト名]>[要求に含まれる]

- [セキュリティ] タブで、NDES サーバーのコンピューター アカウントに [読み取り] および [登録] アクセス許可が付与されている必要があります。

注:

クライアントおよびサーバー証明書テンプレートの両方の要件を満たす証明書がある場合は、1 つの証明書を IIS と証明書コネクタの両方に使用できます。

証明書失効のためのアクセス許可を付与する

不要になった証明書を Intune で失効できるようにするには、証明機関でアクセス許可を付与する必要があります。

証明書コネクタをホストするサーバーでは、NDES サーバーのシステム アカウント、または NDES サービス アカウントなどの特定のアカウントを使用します。

証明機関コンソールで、CA 名を右クリックし、[プロパティ] を選択します。

[ セキュリティ ] タブで、[ 追加] を選択します。

証明書の発行と管理のアクセス許可を付与します。

- NDES サーバーのシステム アカウントを使用することを選択した場合は、NDES サーバーにアクセス許可を付与します。

- NDES サービス アカウントを使用することを選択した場合は、代わりにそのアカウントにアクセス許可を付与します。

証明書テンプレートの有効期間を変更する

証明書テンプレートの有効期間を変更することはオプションです。

SCEP 証明書テンプレートを作成したら、テンプレートを編集して [全般] タブで有効期間を確認できます。

既定では、Intune はテンプレートで構成された値を使用しますが、要求者が別の値を入力できるように CA を構成して、その値を Microsoft Intune 管理センター内から設定できるようにします。

5 日以上の有効期間の使用を計画します。 有効期間が 5 日未満の場合、証明書がほぼ期限切れまたは期限切れの状態になる可能性が高いため、デバイス上の MDM エージェントが証明書をインストールする前に拒否する可能性があります。

重要

iOS/iPadOS、macOS では、常にテンプレートで設定された値を使用します。

Microsoft Intune 管理センター内から設定できる値を構成するには

CA で次のコマンドを実行します。

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

証明書テンプレートを発行する

発行元 CA で、証明機関スナップインを使用して証明書テンプレートを発行します。 [証明書テンプレート] ノードを選択し、[アクション]>[新規]>[発行する証明書テンプレート] の順に選択して、前のセクションで作成した証明書テンプレートを選択します。

[証明書テンプレート] フォルダー内にテンプレートが表示されていることで、テンプレートが発行されたことを確認します。

NDES を設定する

次の手順は、Intune で使用するネットワーク デバイス登録サービス (NDES) を構成するのに役立ちます。 これらは例として提供するものであり、実際の構成は、ご利用の Windows サーバーのバージョンによって異なる場合があります。 .NET Framework の構成など、追加する必須構成が、Certificate Connector for Microsoft Intune の前提条件を確実に満たすようにしてください。

NDES の詳細については、「ネットワーク デバイス登録サービスのガイダンス」を参照してください。

NDES サービスをインストールする

NDES サービスをホストするサーバーにエンタープライズ管理者としてサインインし、役割と機能の追加ウィザードを使用して NDES をインストールします。

ウィザードで、[Active Directory 証明書サービス] を選択して AD CS 役割サービスにアクセスできるようにします。 [ネットワーク デバイス登録サービス] を選択し、[証明機関] をオフにして、ウィザードを完了します。

ヒント

[インストールの進行状況] では、[閉じる] を選択しないでください。 代わりに、[対象サーバーに Active Directory 証明書サービスを構成する] リンクを選択します。 AD CS の構成ウィザードが開きます。これはこの記事の次の手順、「NDES サービスを構成する」で使用します。 [AD CS の構成] が開いた後は、役割と機能の追加ウィザードを閉じてかまいません。

NDES がサーバーに追加されるときに、ウィザードは IIS もインストールします。 IIS が次の構成になっていることを確認します。

[Web サーバー]>[セキュリティ]>[要求のフィルタリング]

[Web サーバー]>[アプリケーション開発]>[ASP.NET 3.5]

ASP.NET 3.5 をインストールすると、.NET Framework 3.5 がインストールされます。 .NET Framework 3.5 をインストールするとき、[ .NET Framework 3.5 ] のコア機能および [ HTTP アクティブ化] の両方をインストールします。

[Web サーバー]>[アプリケーション開発]>[ASP.NET 4.7.2]

ASP.NET 4.7.2 をインストールすると、.NET Framework 4.7.2 がインストールされます。 .NET Framework 4.7.2 をインストールするときに、[.NET Framework 4.7.2] のコア機能、[ASP.NET 4.7.2]、および [WCF サービス]>[HTTP アクティブ化] 機能をインストールします。

[管理ツール]>[IIS 6 と互換性のある管理]>[IIS 6 メタベース互換]

[管理ツール]>[IIS 6 と互換性のある管理]>[IIS 6 WMI 互換性]

サーバーで、ローカル IIS_IUSRS グループのメンバーとして NDES サービス アカウントを追加します。

必要に応じて、Active Directory でサービス プリンシパル名 (SPN) を構成します。 SPN を設定する方法については、「 NDES のサービス プリンシパル名を設定する必要があるかどうかを確認する」を参照してください。

NDES サービスを構成する

NDES サービスを構成するには、"エンタープライズ管理者" であるアカウントを使用します。

NDES サービスをホストするコンピューターで、AD CS の構成ウィザードを開き、次の更新を行います。

ヒント

最後の手順から続けていて、[対象サーバーに Active Directory 証明書サービスを構成する] リンクをクリックした場合、このウィザードは既に開かれているはずです。 それ以外の場合、サーバー マネージャーを開いて Active Directory 証明書サービスの展開後構成にアクセスします。

- [役割サービス] で、[ネットワーク デバイス登録サービス] を選択します。

- [NDES のサービス アカウント] で、NDES サービス アカウントを指定します。

- [NDES 用の CA] で、[選択] をクリックして、証明書テンプレートを構成した発行元 CA を選択します。

- [NDES の暗号化] で、会社の要件を満たすキーの長さを設定します。

- [確認] で、[構成] を選択してウィザードを完了します。

ウィザードが完了したら、NDES サービスをホストするコンピューターで、次のレジストリ キーを更新します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\このキーを更新するには、証明書テンプレートの目的を明らかにします ([要求の処理] タブでわかります)。 次に、既存のデータを、証明書テンプレートの作成時に指定した証明書テンプレートの (表示名ではなく) 名前に置き換えることで、対応するレジストリ エントリを更新します。

次の表では、証明書テンプレートの目的とレジストリの値の対応を示します。

証明書テンプレートの目的 ([要求の処理] タブ) 編集するレジストリ値 SCEP プロファイルの Microsoft Intune 管理センターに表示される値 署名 SignatureTemplate デジタル署名 暗号化 EncryptionTemplate キーの暗号化 署名と暗号化 GeneralPurposeTemplate キーの暗号化

デジタル署名たとえば、証明書テンプレートの目的が [暗号化] の場合、[暗号化テンプレート] の値を証明書テンプレートの名前に編集します。

NDES サービスをホストするサーバーを再起動します。 iisreset は使用しないでください。iireset では必要な変更が完了しません。

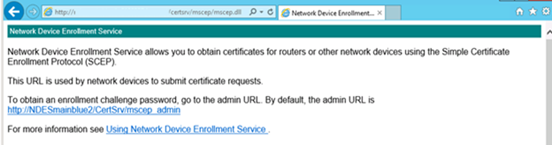

http://Server_FQDN/certsrv/mscep/mscep.dll に移動します。 次の画像のような NDES ページが表示されます。

Web アドレスで "503 サービスを利用できません" が返される場合は、コンピューターのイベント ビューアーを確認します。 このエラーは一般的に、NDES サービス アカウントに対するアクセス許可がないためにアプリケーション プールが停止した場合に発生します。

NDES をホストするサーバーに証明書をインストールしてバインドする

NDES サーバーで、サーバー認証証明書を追加します。

サーバー認証証明書

この証明書は IIS で使用されます。 これは、クライアントで NDES URL を信頼できるようになる単純な Web サーバー証明書です。

内部 CA またはパブリック CA からサーバー認証証明書を要求してから、サーバーに証明書をインストールします。

NDES をインターネットに公開する方法に応じて、さまざまな要件があります。

適切な構成は次のとおりです。

- サブジェクト名: 証明書をインストールするサーバー (NDES サーバー) の FQDN と同じ値で CN (共通名) を設定します。

- サブジェクト代替名: NDES が応答するすべての URL (内部 FQDN や外部 URL など) に DNS エントリを設定します。

注:

Microsoft Entra アプリケーション プロキシを使用している場合、Microsoft Entra アプリケーション プロキシ コネクタは、外部 URL からの要求を内部 URL に変換します。 そのため、NDES では内部 URL (通常は NDES サーバーの FQDN) に送信された要求にのみ応答します。

このような場合、外部 URL は必要ありません。

IIS でサーバー認証証明書をバインドします。

サーバー認証証明書をインストールした後、IIS マネージャーを開き、[既定の Web サイト] を選択します。 [操作] ウィンドウで、[バインド] を選択します。

[追加] をクリックし、[種類] を [https]に設定して、ポートが 443 であることを確認します。

[SSL 証明書] で、サーバー認証証明書を指定します。

注:

Certificate Connector for Microsoft Intune 用に NDES を構成する場合は、サーバー認証証明書のみが使用されます。 古い証明書コネクタ (NDESConnectorSetup.exe) をサポートするように NDES を構成する場合は、クライアント認証証明書 も構成する必要があります。 証明書が サーバー認証 と クライアント認証 の両方の使用条件を満たすように構成されている場合には、1 つの証明書を両方の認証に使用できます。 サブジェクト名に関しては、クライアント認証証明書の要件を満たしている必要があります。

次の情報は、SCEP 用の古いコネクタ (NDESConnectorSetup.exe によってインストール済み) を新しいコネクタ ソフトウェアにまだ置き換えていないユーザー向けに提供されています。

クライアント認証証明書

この証明書は、SCEP をサポートするために Certificate Connector for Microsoft Intune をインストールするときに使用されます。

内部 CA またはパブリック CA にクライアント認証証明書を要求してインストールします。

証明書は、次の要件を満たす必要があります。

- [拡張キー使用法]: この値は、[クライアント認証] を含む必要があります。

- サブジェクト名: 証明書をインストールするサーバー (NDES サーバー) の FQDN と同じ値で CN (共通名) を設定します。

Certificate Connector for Microsoft Intune をダウンロード、インストール、および構成する

ガイダンスについては、Certificate Connector for Microsoft Intune のインストールと構成に関するページを参照してください。

- 証明書コネクタは、NDES サービスが実行されているサーバーにインストールされます。

- 発行元の証明機関 (CA) と同じサーバーではこのコネクタはサポートされていません。