macOS エンドポイントの使用を開始するためのエンド ツー エンド ガイド

Microsoft Intune を使用すると、組織または学校が所有する macOS エンドポイントを管理およびセキュリティで保護できます。 自分または組織がデバイスを管理するときに、エンド ユーザーが必要とするアプリを展開し、必要なデバイス機能を構成し、組織 & デバイスを脅威から保護するのに役立つポリシーを使用できます。

この記事は、次の項目に適用されます:

- 組織が所有する macOS デバイス

この記事は、macOS エンドポイントの使用を開始するのに役立つエンド ツー エンドガイドです。 次のことに焦点を当てています。

- Apple Business Manager または Apple School Manager で管理されるエンドポイント

- ユーザー アフィニティを使用した自動デバイス登録を使用して Intune に登録されたデバイス。 ユーザー アフィニティは、通常、プライマリ ユーザーが 1 人のデバイスで使用されます。

この記事では、Microsoft Intune を使用して macOS エンドポイントを作成および管理するエンドツーエンドの手順について説明します。

このガイドの使用方法

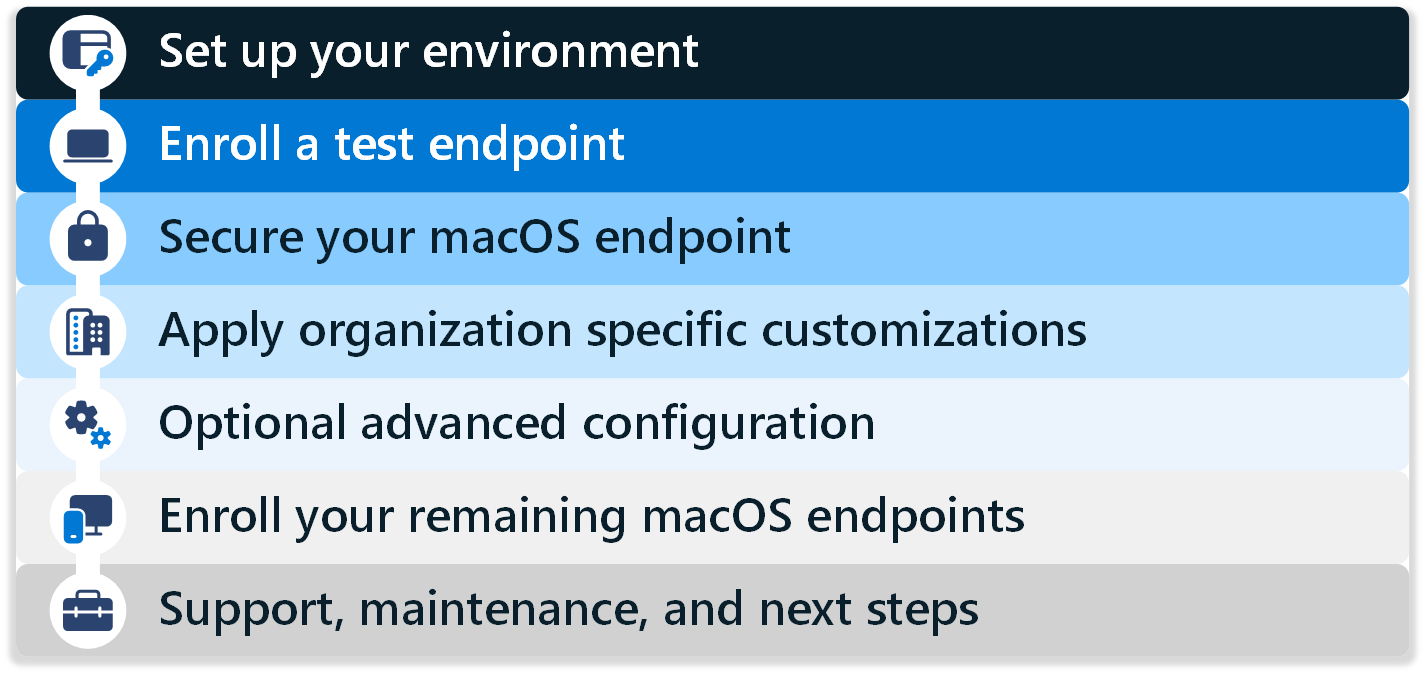

このガイドには 7 つのフェーズがあります。 各フェーズには、macOS エンドポイントの構成とデプロイを構築するのに役立つ一連の手順があります。 各フェーズは、前のフェーズに基づいています。

フェーズと手順を順番に完了します。 フェーズには次のものが含まれます。

- フェーズ 1 - 環境を設定する

- フェーズ 2 - テスト エンドポイントを登録する

- フェーズ 3 - macOS エンドポイントをセキュリティで保護する

- フェーズ 4 - 組織固有のカスタマイズを適用する

- フェーズ 5 - オプションの高度な構成

- フェーズ 6 - 残りの macOS エンドポイントを登録する

- フェーズ 7 - サポート、メンテナンス、次の手順

このガイドの最後に、macOS エンドポイントが Intune に登録され、シナリオでの検証を開始する準備が整いました。

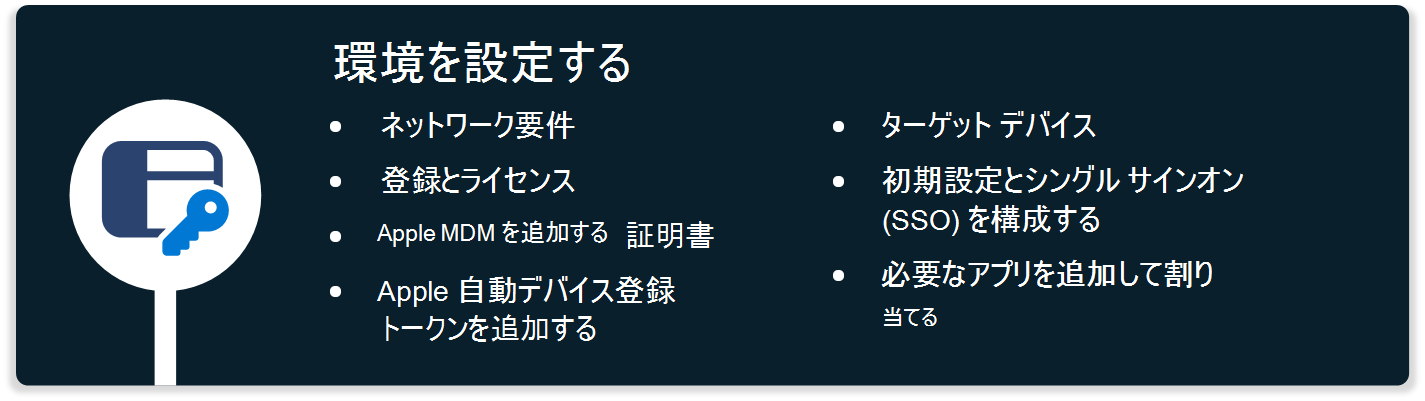

フェーズ 1 - 環境を設定する

最初の macOS エンドポイントを構築する前に、いくつかの要件と構成機能を構成します。

このフェーズでは、要件を確認し、Intune を Apple Business Manager (または Apple School Manager) と統合し、一部の機能を構成し、一部のアプリを Intune に追加します。

手順 1 - ネットワーク要件

✅ ネットワークを設定する

macOS エンドポイントを正常に準備してデプロイするには、エンドポイントが複数のパブリック インターネット サービスにアクセスする必要があります。

オープン ネットワークでテストを開始します。 または、組織のネットワークで、 Microsoft Intune のネットワーク エンドポイントに記載されているすべてのエンドポイントへのアクセスを提供します。 次に、組織ネットワークを使用して構成をテストできます。

ワイヤレス ネットワークで証明書が必要な場合は、テスト中にイーサネット接続から開始できます。 イーサネット接続を使用すると、デバイスが必要とするワイヤレス接続に最適な方法を決定する時間が与えられます。

注意

SSL 検査により、Microsoft および Apple サービスへのアクセスが失敗する可能性があります。 Apple の要件の詳細については、「 エンタープライズ ネットワークで Apple 製品を使用する」を参照してください。

手順 2 - 登録とライセンス

✅ 新しいグループの作成、登録制限の構成、ライセンスの割り当て

エンドポイントを登録の準備にするには、正しいエンドポイントが対象であり、エンドポイントが正しくライセンスされていることを確認する必要があります。

特に次のような場合です。

新しいグループを作成する

Intune MDM ユーザーなどの新しい Microsoft Entra テスト グループを作成します。 次に、このグループにテスト ユーザー アカウントを追加します。 構成の設定中にデバイスを登録できるユーザーを制限するには、構成をこのグループにターゲットにします。

Microsoft Entra グループを作成するには、Intune 管理センターを使用します。 Intune でグループを作成すると、Entra グループが作成されます。 Entra ブランドは表示されませんが、それが使用しているものです。

詳細については、「 グループを作成して Intune でユーザーを管理する」を参照してください。

登録の制限

登録制限を使用すると、Intune 管理に登録できるデバイスの種類を制御できます。 このガイドを成功させるには、登録制限で、macOS (MDM) の登録が許可されていることを確認します。これは既定の構成です。 この登録制限を、作成した新しいグループに割り当てます。

必要に応じて、特定のデバイスの登録を禁止することもできます。

登録の制限に関する詳細については、「Microsoft Intune で登録制限を設定する」をご覧ください。

ライセンス

macOS デバイスを登録するユーザーには、Microsoft Intune または Microsoft Intune for Education ライセンスが必要です。 ライセンスを割り当てるには、「Microsoft Intune ライセンスの割り当て」をご覧ください。 作成したテスト アカウントにライセンスを割り当てます。

注:

ライセンスの種類は、いずれも通常、Microsoft 365 E3 (または A3) 以上のライセンス バンドルに含まれます。 詳細については、「 Microsoft 365 Enterprise プランの比較」を参照してください。

手順 3 - Apple MDM 証明書を追加する

✅ マネージド Apple ID を使用してプッシュ証明書を追加する

macOS デバイスを管理するには、Intune テナントを MDM プッシュ証明書で構成する必要があります。 現在、この同じテナントで iOS/iPadOS デバイスを管理している場合は、この手順が実行されます。

Apple Business Manager (または Apple School Manager) インスタンスでマネージド Apple ID を使用していることを確認します。

個人用 Apple ID を使用しないでください。 Apple プッシュ通知サービス証明書の管理は、デバイス管理ソリューションの有効期間を通して重要です。 個人の Apple ID を使用したアクセスは、スタッフが時間の経過と共に変化するにつれて利用できなくなる可能性があります。

Apple MDM プッシュ証明書の構成については、「 Intune 用 Apple MDM プッシュ証明書を取得する」を参照してください。

手順 4 - Apple 自動デバイス登録トークンを追加する

✅ Apple トークンを自動デバイス登録にリンクする

Apple Business Manager (または Apple School Manager) を使用して登録されたデバイスを管理するには、MDM トークンを設定し、そのトークンを Intune にリンクする必要があります。

このトークンは、Intune での自動デバイス登録 (ADE) に必要です。 トークン:

- Intune が Apple Business Manager (または Apple School Manager) アカウントから ADE デバイス情報を同期できるようにします。

- Intune が登録プロファイルを Apple にアップロードできるようにします。

- Intune でこれらのプロファイルにデバイスを割り当てることができます。

現在、ADE を使用してこの同じテナント内の iOS/iPadOS デバイスを管理している場合は、これらの手順の一部が実行される可能性があります。

Intune で Apple Business Manager を構成する方法については、「 MacOS デバイスの登録 - Apple Business Manager または Apple School Manager」を参照してください。

Intune で Apple Business Manager (または Apple School Manager) を構成する手順の概要は次のとおりです。

- Intune を Apple Business Manager (または Apple School Manager) に接続します。

- Intune で、Apple Business Manager トークンの ADE プロファイルを作成します。

- Apple Business Manager で、デバイスを Intune MDM に割り当てます。

- Intune で、macOS デバイスに ADE プロファイルを割り当てます。

手順 5 - ターゲット デバイス

✅ ユーザー グループ、Intune フィルター、または動的グループを使用して特定のグループをターゲットにする

ユーザー アフィニティを持つ macOS デバイスは、ユーザーまたはデバイス グループを使用してプロファイルとアプリを対象にすることができます。 組織がデバイスを動的にターゲットする方法には、次の 2 つの一般的なオプションがあります。

オプション 1 - enrollmentProfileName の割り当てフィルターを持つすべてのデバイス グループ

登録直後に適用する必要がある重要なアプリとポリシー (セキュリティ設定、制限、ポータル サイト アプリ) の場合は、組み込みの Intune All Devices グループにポリシーを割り当てることができます。 手順 4 - Apple 自動デバイス登録トークンを追加するで作成した登録プロファイルを使用して、割り当てフィルターを作成します。

[すべてのデバイス] グループを対象とするポリシーとアプリは、登録後に動的グループよりも高速に適用されます。 すべての構成プロファイル (macOS スクリプトなど) でフィルターがサポートされているわけではありません。

割り当てフィルターの詳細については、「 Microsoft Intune でフィルターを作成する」を参照してください。

オプション 2 – enrollmentProfileName に基づく Microsoft Entra 動的グループ

このガイドの構成を、Apple Business Manager からインポートするテスト デバイスに制限するには、動的な Microsoft Entra グループを作成します。 その後、すべての構成とアプリをこのグループにターゲットにすることができます。

Microsoft Intune 管理センターを開きます。

[ グループ>新しいグループ] を選択し、次の詳細を入力します。

- グループの種類: [セキュリティ] を選択します。

- [グループ名]:macOS エンドポイントを入力します。

- メンバーシップの種類: [ 動的デバイス] を選択します。

[ 動的デバイス メンバー] で、[ 動的クエリの追加] を選択し、次のプロパティを入力します。

- プロパティ: enrollmentProfileName を選択します。

- 演算子: [等しい] を選択します。

- 値: 登録プロファイル名を入力します。

[OK]>[保存]>[作成] の順に選択します。

アプリとポリシーを作成するときに、この新しい動的 Microsoft Entra グループのポリシーをターゲットにすることができます。

注:

変更が発生した後、動的グループの設定には数分かかることがあります。 大規模な組織では、 時間がかかる場合があります。 新しいグループを作成した後、数分待ってから、デバイスがグループのメンバーであるかどうかを確認します。

デバイスの動的グループの詳細については、「 Microsoft Entra ID: デバイスの規則」のグループの動的メンバーシップ規則に関するページを参照してください。

手順 6 - 初期設定とシングル サインオン (SSO) を構成する

✅ 最初の実行エクスペリエンスを最適化する

Intune を使用すると、ADE 登録プロファイル内の組み込み設定を使用して、最初の実行エクスペリエンスを最適化できます。 具体的には、登録プロファイルを作成するときに、次のことができます。

- セットアップ アシスタントでエンド ユーザー情報を事前に構成します。

- Await の最終構成機能を使用します。 この機能により、Intune デバイス構成ポリシーが適用されるまで、エンド ユーザーが制限されたコンテンツにアクセスしたり、設定を変更したりできなくなります。

この機能と ADE 登録の詳細については、「 Mac を Apple Business Manager または Apple School Manager に自動的に登録する」を参照してください。

✅ SSO を使用してアプリのサインイン プロンプトを減らす

Intune では、Microsoft 365 アプリを含むアプリを使用するときにエンド ユーザーが受け取るサインイン プロンプトの数を減らす設定を構成できます。 この構成には、次の 2 つの部分があります。

パート 1 - Microsoft Enterprise SSO プラグイン を使用して、認証に Microsoft Entra ID を使用するアプリや Web サイト (Microsoft 365 アプリを含む) にシングル サインオン (SSO) を提供します。

Mac の SSO を構成するには、 Enterprise SSO プラグイン と プラットフォーム SSO の 2 つのオプションがあります。

Apple デバイス用の Microsoft Enterprise SSO プラグインは、Apple のエンタープライズ シングル サインオン機能をサポートするすべてのアプリケーションにわたって、macOS 上の Microsoft Entra アカウントにシングル サインオン (SSO) を提供します。

これらのポリシーを作成するには、 Intune 管理センターで次の手順に従います。

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > Authentication > Extensible Single Sign On (SSO)]: 次の設定を追加して構成します。

名前 構成 拡張機能識別子 com.microsoft.CompanyPortalMac.ssoextensionTeam 識別子 UBF8T346G9型 リダイレクトする URL https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.com次のオプション設定を構成します。

キー 型 値 AppPrefixAllowList String com.apple.,com.microsoftbrowser_sso_interaction_enabled 整数 1 disable_explicit_app_prompt 整数 1

ポリシーの作成方法など、Enterprise SSO プラグインの詳細については、「 Intune で macOS Enterprise SSO プラグインを構成する」を参照してください。

パート 2 - Intune 設定カタログ を使用して、Microsoft AutoUpdate (MAU) や Microsoft Office などのサインイン プロンプトを減らす次の設定を構成します。

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > Microsoft AutoUpdate (MAU)]: 次の設定を追加して構成します。

データ収集ポリシーを自動的に確認する: [ 確認] を選択します。必須データとオプションのデータを送信します。

この設定の詳細については、「環境設定を使用して Office for Mac のプライバシーコントロールを管理する」を参照してください。

AutoUpdate を有効にする: [True] を選択します。

この設定により、Microsoft AutoUpdate が強制的にオンになります。 Microsoft 365 アプリとポータル サイトを更新する Microsoft AutoUpdate の詳細については、「 Office for Mac 用の更新プログラムを展開する」を参照してください。

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > Microsoft Office > Microsoft Office: 次の設定を追加して構成します。

-

Office ライセンス認証のメール アドレス: 「

{{userprincipalname}}」と入力します。 - 自動サインインを有効にする: [True] を選択します。

これらの設定により、Office アプリを初めて開くときのサインイン プロセスが効率化されます。 これらの設定の詳細については、「 Office for Mac のスイート全体の基本設定を設定する」を参照してください。

-

Office ライセンス認証のメール アドレス: 「

ポリシーの作成方法など、設定カタログの詳細については、「 設定カタログを使用して Microsoft Intune で設定を構成する」を参照してください。

手順 7 - 必要なアプリを追加して割り当てる

✅ Intune にアプリの最小セットを追加する

組織には、macOS デバイスに必要なアプリがいくつか存在する場合があります。 組織では、Intune によって管理されているすべてのデバイスにこれらのアプリをインストールする必要があります。

この手順では、これらのアプリを Intune に追加し、それらをグループに割り当てます。

一部の必須アプリには、次のものが含まれます。

ポータル サイト アプリ

Microsoft では、Intune ポータル サイト アプリを必要なアプリケーションとしてすべてのデバイスに展開することをお勧めします。 ポータル サイト アプリは、ユーザー向けのセルフサービス ハブです。 ポータル サイト アプリでは、ユーザーはアプリのインストール、Intune とのデバイスの同期、コンプライアンスの状態の確認などを行うことができます。

ポータル サイト アプリは、「 手順 6 - 初期設定とシングル サインオン (SSO) の構成 」で構成する SSO 拡張機能にも必要です (この記事では)。

ポータル サイト アプリを必要なアプリとして展開するには、[ MacOS アプリ用ポータル サイトの追加] に移動します。

Microsoft 365 アプリ

Word、Excel、OneDrive、Outlook などの Microsoft 365 アプリは、Intune の macOS 用の組み込み Microsoft 365 アプリ プロファイルを使用して、デバイスに簡単に展開できます。

Microsoft 365 Apps を展開するには、次のページに移動します。

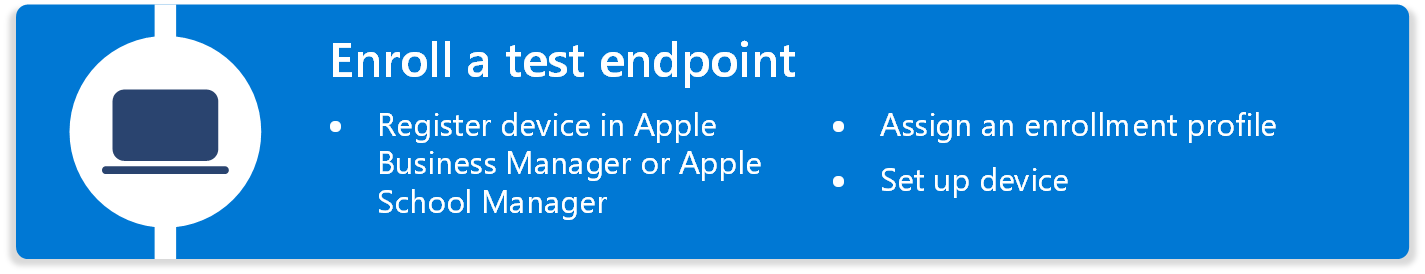

フェーズ 2 - テスト エンドポイントを登録する

次のフェーズでは、テスト macOS デバイスを Intune に登録します。 このフェーズでは、最初の手順を理解し、すべての macOS デバイスを Intune に登録する準備が整います。

最初の組織の macOS エンドポイントを登録するには、macOS デバイスが次であることを確認します。

最初の macOS エンドポイントを Intune に登録する手順の概要は次のとおりです。

macOS エンドポイントを消去またはリセットします。 この手順は、既存のデバイスに必要です。 既に設定されている macOS デバイスを登録した場合、デバイスは個人用デバイスと見なされます。 そのため、デバイスを Intune に登録する前に、デバイスを消去またはリセットする必要があります。

セットアップされていない新しいデバイスの場合は、この手順をスキップできます。 デバイスが設定されているかどうかわからない場合は、デバイスをリセットします。

セットアップ アシスタントを実行します。

ポータル サイト アプリを開き、組織アカウント (

user@contoso.com) でサインインします。

ユーザーがサインインすると、登録ポリシーが適用されます。 完了すると、macOS エンドポイントが Intune に登録されます。

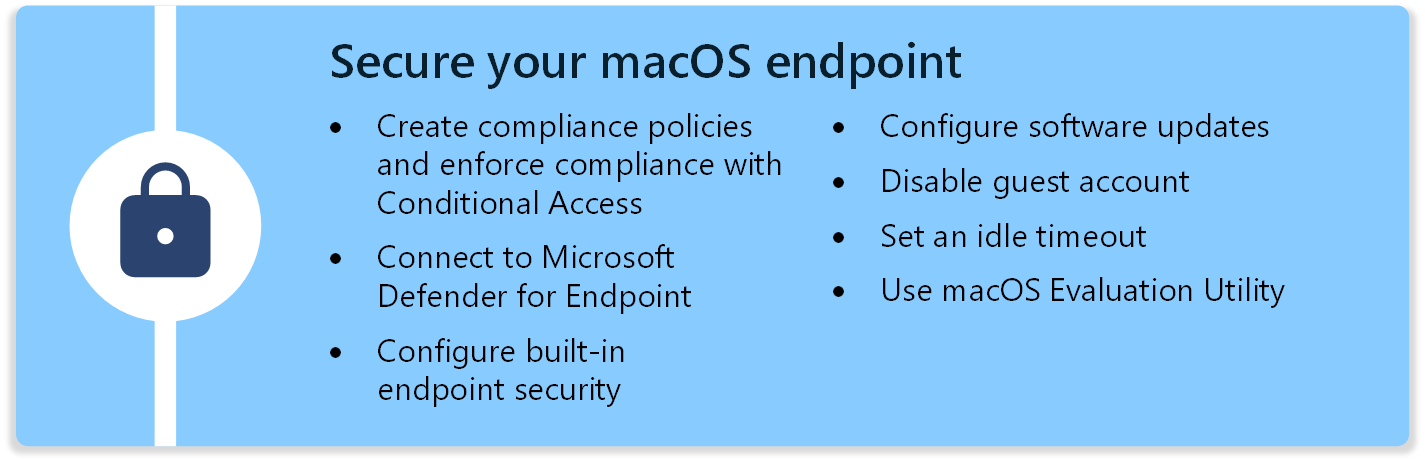

フェーズ 3 - macOS エンドポイントをセキュリティで保護する

このフェーズでは、更新プログラムでデバイスを最新の状態に保つなど、エンドポイントを保護するのに役立つセキュリティ設定と機能を構成します。

このセクションでは、次のような Microsoft Intune のさまざまなエンドポイント セキュリティ機能について説明します。

- コンプライアンスポリシーと条件付きアクセス ポリシー

- Microsoft Defender for Endpoint

- FileVault、Firewall、および Gatekeeper エンドポイントのセキュリティ

- ソフトウェアの更新

- ゲスト アカウント

- アイドル ログイン

- Mac 評価ユーティリティ

コンプライアンスポリシーと条件付きアクセス ポリシー

✅ コンプライアンス ポリシーを作成し、条件付きアクセスのコンプライアンスを適用する

コンプライアンス ポリシーは、 構成したデバイス設定を確認し、準拠していない一部の設定を修復できます。 たとえば、パスワードの複雑さ、脱獄状態、脅威レベル、登録状態などを確認するコンプライアンス ポリシーを作成できます。

コンプライアンス ポリシーと他のポリシーの間で競合する構成設定がある場合は、コンプライアンス ポリシーが優先されます。 詳細については、 競合するコンプライアンスとデバイス構成ポリシーに関するページを参照してください。

条件付きアクセス を使用して、作成したコンプライアンス ポリシーを適用できます。 組み合わせると、エンド ユーザーは、組織のリソースにアクセスする前に、デバイスを登録し、最低限のセキュリティ標準を満たす必要があります。 デバイスが非準拠の場合は、メールなどのリソースへのアクセスをブロックするか、ユーザーにデバイスを登録して問題を解決するよう要求できます。

注:

適切なデバイス制御を適用していることを確認するには、Entra 条件付きアクセス ポリシーを管理するチームと協力してください。

Intune 管理センターでコンプライアンス ポリシーと条件付きアクセス ポリシーを作成できます。

詳細については、次を参照してください:

- コンプライアンス ポリシーを使用して、Intune で管理するデバイスのルールを設定する

- 条件付きアクセスと Intune

- 準拠しているデバイスまたは MFA を要求する方法

- Microsoft Entra ID の条件付きアクセスとは

Microsoft Defender for Endpoint

✅ 脅威防御に Microsoft Defender for Endpoint を使用する

Microsoft Defender for Endpoint は、セキュリティ上の脅威からデバイスを保護するのに役立つモバイル脅威防御ソリューションです。

Intune では、Microsoft Defender for Endpoint サービスに接続し、Microsoft Defender for Endpoint 設定を使用して Intune ポリシーを作成し、デバイスにポリシーを展開できます。

詳細については、次を参照してください:

- Intune で Microsoft Defender for Endpoint を構成する

- Microsoft Intune を使用して macOS に Microsoft Defender for Endpoint を展開する

組み込みのエンドポイント セキュリティ

✅ FileVault ディスク暗号化を使用してデバイスを暗号化する

FileVault は、未承認のアクセスを防ぐのに役立つディスク全体の暗号化機能です。 FileVault 設定は Intune 設定カタログに組み込まれており、コンプライアンス ポリシーとして使用できます。

そのため、FileVault を構成し、コンプライアンスを確認し、デバイスにポリシーを展開できます。

これらのポリシーを作成するには、 Intune 管理センターで次の手順に従います。

- デバイス > デバイスの管理 > 構成 >> 新しいポリシーの作成 > 設定カタログ > 完全ディスク暗号化

- デバイス > デバイスの管理 > コンプライアンス > システム セキュリティ > ポリシーの作成 > デバイス上のデータ ストレージの暗号化が必要

FileVault の詳細については、次のページを参照してください。

- Intune で FileVault ディスク暗号化を使用して macOS デバイスを暗号化する

- FileVault を使用して Mac 上のスタートアップ ディスクを暗号化する (Apple の Web サイトを開く)

✅ ファイアウォールを構成する

ファイアウォールはアプリケーション ファイアウォールであり、受信攻撃を防ぐのに役立ちます。 ファイアウォール設定は Intune 設定カタログに組み込まれており、コンプライアンス ポリシーとして使用できます。

そのため、ファイアウォールを構成し、コンプライアンスを確認し、デバイスにポリシーを展開できます。

これらのポリシーを作成するには、 Intune 管理センターで次の手順に従います。

デバイス >[構成>デバイスの管理>>新しいポリシー>設定カタログを作成します。

- ネットワーク > ファイアウォール

- セキュリティ > セキュリティの基本設定

デバイス > デバイスの管理 > コンプライアンス > システム セキュリティ > ファイアウォール>ポリシーを作成する

macOS ファイアウォールの詳細については、次のページを参照してください。

- Intune でのエンドポイント セキュリティのファイアウォール ポリシー

- Mac でファイアウォールの設定を変更する (Apple の Web サイトを開く)

✅ ゲートキーパーの構成

Gatekeeper は、信頼されたソフトウェアのみがデバイス上で実行されることを確認します。 ゲートキーパー設定は Intune 設定カタログに組み込まれており、コンプライアンス ポリシーとして使用できます。

そのため、Gatekeeper を構成し、コンプライアンスを確認し、デバイスにポリシーを展開できます。

これらのポリシーを作成するには、 Intune 管理センターで次の手順に従います。

デバイス >デバイスの管理>構成>>作成新しいポリシー>設定カタログ >システム ポリシー > システム ポリシー制御:

- [識別された開発者を許可する]: [True] を選択します。

- 評価を有効にする: [True] を選択します。

デバイス >[デバイスの管理] > [構成] > [>の作成][新しいポリシー>設定] カタログ >システム ポリシー >システム ポリシー管理:

- オーバーライドを無効にする: [True] を選択します。

デバイス > デバイスの管理 > コンプライアンス> システム セキュリティ > ゲートキーパー>ポリシーを作成する

Gatekeeper の詳細については、次のページを参照してください。

- 設定カタログを使用して Microsoft Intune で設定を構成する

- macOS でのゲートキーパーとランタイム保護 (Apple の Web サイトを開く)

ソフトウェアの更新

✅ ソフトウェア更新プログラムの構成

デバイスでは、ソフトウェア更新プログラムが重要であり、更新プログラムのインストール方法を決定する必要があります。 いくつかのオプションがあります。

これらの設定を構成するときは、デバイスの [設定 ] アプリ >Software Update ノードで動作を適用および制限します。

オプション 1 - macOS 14.0 以降のデバイス (推奨) - macOS 14.0 以降のデバイスでは、 Intune 設定カタログ を使用して マネージド ソフトウェア更新プログラム ポリシーを作成します。 この機能は、Apple の宣言型デバイス管理 (DDM) を使用し、macOS デバイスを更新するための推奨される方法です。

具体的には、 Intune 管理センターで次の設定を構成します。

デバイス > デバイスの管理>構成>宣言型デバイス管理>ソフトウェア更新プログラム>>新しいポリシー >設定カタログを作成する

省略可能 - [デバイス] > [デバイスの管理] > [構成] > [新しいポリシー >の作成] > [設定] カタログ>制限] で、次の設定を使用して、更新プログラムがリリースされてからユーザーが手動で更新プログラムをインストールできる時間を遅らせることができます。 これらの設定では、Apple の MDM 設定が使用されます。

- 適用されたソフトウェア更新プログラムマイナー OS の遅延インストールの遅延: 0 から 30

- 適用されるソフトウェア更新プログラムの主要な OS の遅延インストールの遅延: 0 から 30

- 適用されたソフトウェア更新プログラム非 OS の遅延インストールの遅延: 0 から 30

[設定カタログ] >宣言型デバイス管理>ソフトウェア更新プログラムの設定は、[設定カタログ] >の [制限] 設定よりも優先されます。 詳細については、「 macOS 更新ポリシーの設定の優先順位」を参照してください。

オプション 2 - macOS 13.0 以前 (推奨) - macOS 13.0 以前のデバイスでは、 Intune 設定カタログと Intuneソフトウェア更新プログラム ポリシーの組み合わせを使用できます。 これらの機能では、Apple の MDM 設定が使用されます。

具体的には、 Intune 管理センターで次の設定を構成できます。

デバイス > macOS 更新プログラム ポリシー > Apple 更新プログラム > 更新プログラムを管理する

デバイス > デバイスの管理 > 構成 > 新しいポリシー > の作成 > 設定カタログ > ソフトウェア更新プログラム

両方のポリシーの種類 (ソフトウェア更新プログラムと設定カタログ) の設定の一部が重複する可能性があります。 そのため、各ポリシーで構成する内容に注意してください。 macOS 更新ポリシーの設定は、[設定カタログ] > [ソフトウェア更新プログラム] 設定よりも優先されます。 詳細については、「 macOS 更新ポリシーの設定の優先順位」を参照してください。

オプション 3 (推奨されていません) - エンド ユーザーが更新プログラムを手動でインストールします。 この方法では、エンド ユーザーが更新プログラムをインストールするタイミングを決定します。 また、組織が承認しない更新プログラムをインストールすることもできます。

macOS 更新戦略の計画の詳細については、「 Microsoft Intune のマネージド macOS デバイスのソフトウェア更新プログラム計画ガイド」を参照してください。

ゲスト アカウント

✅ ゲスト アカウントを無効にする

macOS エンドポイントでゲスト アカウントを無効にする必要があります。 Intune 設定カタログを使用して、ゲスト アカウントを無効にすることができます。

-

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > Accounts > Accounts:

- ゲスト アカウントを無効にする: [True] を選択します。

アイドル タイムアウト

✅ アイドル タイムアウトを設定する

Intune 設定カタログを使用して、macOS がパスワードの入力を求めるアイドル状態の後の期間を制御します。

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > System Configuration > Screensaver:

- [パスワードの要求]: [True] を選択します。

-

[ログイン Windows アイドル時間]:

300(5 分) のように入力します。 -

パスワードの遅延を要求する:

5のようなものを入力します。 - モジュール名: Flurry などのスクリーン セーバー モジュールの名前を入力します。

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > User Experience > Screensaver User:

-

アイドル時間:

300(5 分) などを入力します。 - モジュール名: Flurry などのスクリーン セーバー モジュールの名前を入力します。

-

アイドル時間:

デスクトップデバイスとノート PC デバイスには、省エネルギーに役立つ設定があります。

デバイス > [デバイスの管理] > [構成] > [新しいポリシー > の作成] > [設定] カタログ > [システム構成] > [省エネルギー] の順に選択します。

- デスクトップ電源 > ディスプレイスリープタイマー

- ノート PC バッテリーパワー > ディスプレイスリープタイマー

- ラップトップ電源 > ディスプレイスリープタイマー

ヒント

スクリーン セーバー モジュール名を見つけるには、スクリーンセーバーを設定し、ターミナル アプリを開き、次のコマンドを実行します。

defaults -currentHost read com.apple.screensaver

macOS 評価ユーティリティ

✅ macOS 評価ユーティリティを使用する

Mac 評価ユーティリティは、Mac に Apple によって推奨される構成と設定があることを確認します。 Mac 評価ユーティリティにアクセスするには、 Apple Seed for IT (Apple の Web サイトを開く) >Resources にサインインします。

フェーズ 4 - 組織固有のカスタマイズを適用する

このフェーズでは、組織固有の設定とアプリを適用し、オンプレミスの構成を確認します。

このフェーズは、組織に固有の機能をカスタマイズするのに役立ちます。 macOS のさまざまなコンポーネントに注目してください。 次のような各セクションに分かれます。

- アプリ

- ドック、通知、カスタム ポリシー & 設定ファイル、壁紙のデバイス構成

- デバイス名

- 証明書

- Wi-Fi

アプリ

✅ Intune にアプリを追加する

[フェーズ 1 - 環境のセットアップ] で、デバイスに必要なアプリをいくつか追加しました。 この手順では、エンド ユーザー エクスペリエンスまたは生産性を向上させる他のアプリを追加します。

基幹業務 (LOB) アプリ

Intune では、次のオプションを使用して LOB アプリを展開できます。

-

アプリ パッケージ (

.pkg) を Intune に追加し、シェル スクリプトを使用してアプリをデプロイします。 この機能では、Intune 管理拡張機能が使用されます。 ペイロードなしで署名されていないパッケージとパッケージをデプロイでき、事前スクリプトと事後スクリプトをサポートします。 -

アプリ ディスク イメージ (

.dmg) を Intune に追加し、Intune ポリシーを使用してアプリを展開する - Apple のボリューム購入プラン (VPP) でライセンスを取得し、Intune ポリシーを使用してアプリを展開するアプリ

-

アプリ パッケージ (

.pkg) を Intune に追加し、Intune ポリシーを使用してアプリを展開する

-

アプリ パッケージ (

Microsoft Edge

組み込みの展開の種類を使用して、macOS エンドポイントに Microsoft Edge を展開できます。 詳細については、「 Microsoft Intune を使用して macOS デバイスに Microsoft Edge を追加する」を参照してください。

Intune 設定カタログを使用して Microsoft Edge 設定を構成することもできます。

- デバイス > デバイスの管理>構成> Microsoft Edge >>新しいポリシー >設定カタログを作成する

Microsoft OneDrive

[フェーズ 1 - 環境のセットアップ] で、Microsoft OneDrive を含む Microsoft 365 アプリを追加しました。 そのため、以前に Microsoft OneDrive を追加した場合は、もう一度追加する必要はありません。 以前に追加していない場合は、 ダウンロードしたアプリ パッケージ (

.pkg) を使用して Microsoft OneDrive を個別に展開することもできます。Intune 設定カタログを使用して Microsoft OneDrive 設定を 構成することもできます。 たとえば、次の設定が組織に適用される場合があります。

デバイス >[デバイスの管理] > [構成] > Microsoft Office > Microsoft OneDrive > [新しいポリシー >の作成] > [設定] カタログ:

- フォルダー バックアップ機能 (既知のフォルダー移動) を自動的かつサイレントで有効にする: <Microsoft Entra テナント ID を入力>。

- オンデマンドでファイルを有効にする: [True] を選択します。

- ログイン時に開く: [True] を選択します。

デバイス > デバイス > [構成] > [Create > New policy > Settings catalog > App Management > NS Extension Management] を管理します。

-

許可されている拡張機能: 「

com.microsoft.OneDrive.FinderSync」と入力します。

VPP バージョンの OneDrive を展開する場合は、「

com.microsoft.OneDrive-Mac.FinderSync」と入力します。Microsoft OneDrive の構成中に、エンド ユーザーは Finder Sync 拡張機能を有効にして同期アイコンを許可するように求められます。 ユーザーの finder 拡張機能を構成できるサンプル スクリプトがあります。 スクリプトの詳細については、 GitHub - Microsoft Intune Shell のサンプルに関するページを参照してください。

-

許可されている拡張機能: 「

デバイス構成

設定カタログを使用すると、ポリシーを作成する方法と、使用可能なすべての設定を表示する方法が簡略化されます。 このガイドのさまざまなフェーズと手順では、 Intune 設定カタログ を使用してデバイスの機能と設定を構成します。

たとえば、設定カタログを使用して、次の機能領域を構成しました。

- Microsoft Edge ブラウザーの設定

- Microsoft AutoUpdate

- Microsoft Office

- ソフトウェアの更新

- ユーザー エクスペリエンス

設定カタログを使用して構成できるデバイス設定は、次のとおりです。

✅ ドック

- デバイス > デバイスの管理 > 構成 > ユーザー エクスペリエンス > ドック>設定カタログ>新しいポリシー>作成

GitHub - Microsoft Intune ドック シェル サンプルまたは GitHub - DockUtil などのパートナー コマンド ライン ツールを使用して、ドックから項目を追加または削除することもできます。

✅ 通知プロンプト

デバイス > デバイスの管理 > 構成 >> 新しいポリシー > 設定カタログ > ユーザー エクスペリエンス > 通知 > 通知設定

通知を制御するアプリケーションごとにバンドル ID を入力する必要があります。

詳細については、「 Apple デバイスの通知 MDM ペイロード設定(Apple の Web サイトを開く)」を参照してください。

✅ 基本設定ファイルとカスタム ポリシー

基本設定ファイルは 、事前構成するアプリのプロパティまたは設定を定義します。 Intune 設定カタログには、Microsoft Edge や Microsoft Office などのアプリ用の多くの組み込み設定があります。 そのため、基本設定ファイルは必要ない場合があります。

Microsoft では、設定カタログの組み込み設定を使用することをお勧めします。 設定カタログに必要な設定がない場合は、Intune に基本設定ファイルを追加します。

詳細については、「Microsoft Intune を使用して macOS デバイスにプロパティ リスト ファイルを追加する」を参照してください。

カスタム プロファイル は、Intune に組み込まれていないデバイス設定と機能を追加するように設計されています。

Microsoft では、設定カタログの組み込み設定を使用することをお勧めします。 設定カタログに必要な設定がない場合は、カスタム プロファイルを使用します。

詳細については、 カスタム プロファイルに関するページを参照してください。

✅ 壁紙

サンプル スクリプトと設定カタログの組み合わせを使用して、macOS に壁紙を適用できます。

-

デバイス > [デバイスの管理] > [構成] > [Create > New policy > Settings catalog > User Experience > Desktop]:

- 画像パスの上書き: '画像の <パスを入力>'。

イメージ ファイルは macOS エンドポイントに存在する必要があります。 Web の場所から画像をダウンロードするには、 GitHub - Microsoft Intune の壁紙シェル サンプルでサンプル スクリプトを使用できます。 また、アプリ パッケージ ツールを使用してファイルをコピーし、 アンマネージド PKG デプロイ機能を使用して展開することもできます。

デバイス名

✅ デバイスの名前を変更する

シェル スクリプトを使用すると、デバイスの名前を変更して、デバイスのシリアル番号と国/地域コードを組み合わせた特定の情報を含めることができます。

詳細については、「 GitHub - Microsoft Shell スクリプト」を参照して Mac デバイスの名前を変更します。

証明書

✅ 証明書ベースの認証用の証明書を追加する

パスワードのないエクスペリエンスに証明書ベースの認証を使用する場合は、Intune を使用して証明書を追加および展開できます。

詳細については、「 Microsoft Intune で使用できる証明書の種類」を参照してください。

Wi-Fi

✅ Wi-Fi 接続を事前構成する

Intune を使用して、ネットワーク情報を含む Wi-Fi 接続を作成し、macOS デバイスに接続を展開できます。 デバイスが Wi-Fi を使用して組織に接続する場合は、Wi-Fi 接続ポリシーを作成します。

詳細については、「 Microsoft Intune で macOS デバイスの Wi-Fi 設定を構成する」を参照してください。

フェーズ 5 - キャッシュ (省略可能)

ネットワーク帯域幅の削減に役立つキャッシュ機能がいくつかあります。

✅ コンテンツ キャッシュを使用する

ネットワーク上に多数の macOS または iOS/iPadOS デバイスがある場合は、Apple Content Cache をデプロイしてインターネット帯域幅を削減できます。 Apple Content Cache では、ソフトウェア更新プログラムや VPP アプリなど、Apple サービスでホストされているコンテンツをキャッシュできます。

詳細については、「 コンテンツ キャッシュの概要 (Apple の Web サイトを開く)」を参照してください。

✅ AutoUpdate ローカル キャッシュ

macOS 上の多くの Microsoft アプリは、Microsoft AutoUpdate アプリケーションを使用して更新されます。 このアプリは、コンテンツの別の URL を参照できます。

GitHub - Microsoft AutoUpdate Cache Admin を使用して、Microsoft AutoUpdate のローカル キャッシュを構成できます。

詳細については、「 GitHub - Microsoft AutoUpdate Cache Admin」を参照してください。

フェーズ 6 - 残りの macOS エンドポイントを登録する

ここまでは、構成を作成し、アプリを追加しました。 これで、Microsoft Intune を使用して、すべての macOS エンドポイントを自動デバイス登録ポリシーで登録する準備ができました。

✅ 自動デバイス登録ポリシーを作成する

登録ポリシーが新しいグループに割り当てられます。 デバイスが登録ポリシーを受け取ると、登録プロセスが開始され、作成したアプリ & 構成ポリシーが適用されます。

自動デバイス登録の詳細と作業を開始するには、「 Mac を Apple Business Manager または Apple School Manager に自動的に登録する」を参照してください。

フェーズ 7 - サポート、メンテナンス、次の手順

最後のフェーズでは、macOS デバイスをサポートして維持します。 このフェーズには、リモート ヘルプ、Apple 証明書の監視などの Intune 機能の使用が含まれます。

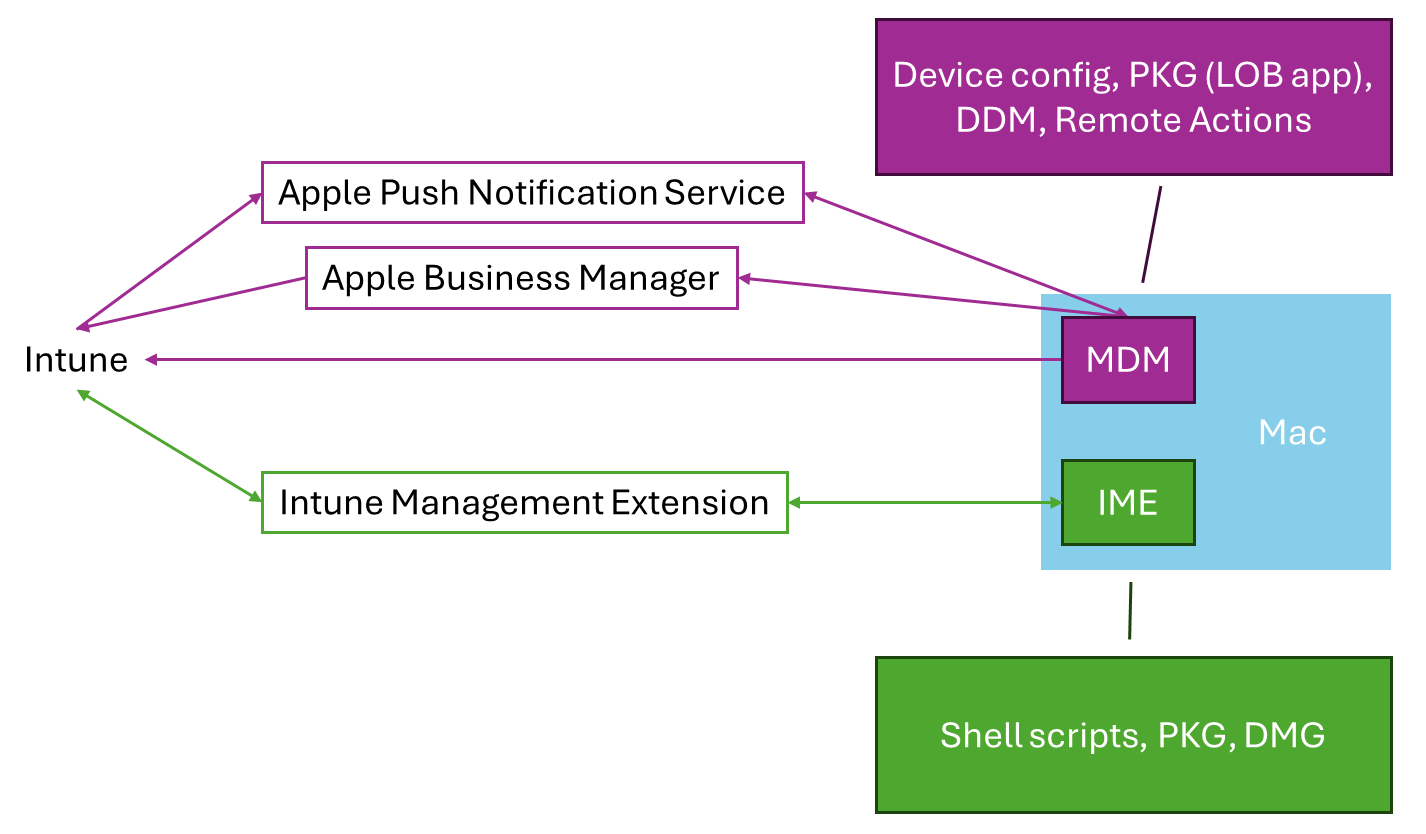

Intune は、組み込みのオペレーティング システム MDM 機能と Intune 管理拡張機能 (IME) エージェントを使用して macOS デバイスを管理します。

これら 2 つのコンポーネントは、個別の機能を提供し、異なるチャネルを介して macOS デバイスと通信します。 登録は Apple Business Manager を介して調整され、MDM は Apple プッシュ通知サービスを介して調整され、IME は Intune と直接通信します。

Intune 管理拡張機能の詳細については、「 macOS 用 Microsoft Intune 管理エージェントについて」を参照してください。

macOS 登録メンテナンス

✅ Apple 証明書を更新し、ADE トークンを同期する

Mac デバイスが Intune への接続を維持し、登録を続けるには、コンソールを定期的にチェックインし、必要に応じてアクションを実行する必要がある重要な領域がいくつかあります。

Apple Push Notification Service 証明書の有効期限

Apple のプッシュ通知サービス証明書は毎年更新する必要があります。 この証明書の有効期限が切れると、Intune はその証明書を使用して登録されたデバイスを管理できません。 この証明書は、毎年更新してください。

詳細については、「 Intune 用 Apple MDM プッシュ証明書を取得する」を参照してください。

Apple 自動デバイス登録証明書の有効期限

Apple Business Manager (または Apple School Manager) と Intune の間の接続を設定すると、証明書が使用されます。 この証明書は毎年更新する必要があります。 この証明書が更新されない場合、Apple Business Manager (または Apple School Manager) からの変更を Intune に同期できません。

詳細については、「 macOS デバイスの登録 - Apple Business Manager または Apple School Manager」を参照してください。

Apple 自動デバイス登録の同期状態

Apple Business Manager (または Apple School Manager) で使用条件が変更された場合、Apple は ADE トークンの同期を中断します。 OS のメジャー リリース後に変更できますが、いつでも発生する可能性があります。

注意が必要な問題の同期状態を監視する必要があります。

詳細については、 マネージド デバイスの同期に関するページを参照してください。

リモート ヘルプ

✅ リモート ヘルプを有効にする

リモート ヘルプは、ロールベースのアクセス制御を使用するセキュリティで保護されたヘルプ デスク接続用のクラウドベースのソリューションです。 接続を使用すると、サポート スタッフはエンド ユーザー デバイスにリモート接続できます。

詳細については、次を参照してください:

カスタム属性

✅ カスタム プロパティを使用してレポート情報を取得する

Intune では、シェル スクリプトを使用して、マネージド macOS デバイスからカスタム プロパティを収集できます。 この機能は、カスタム レポート情報を取得するための優れた方法です。

詳細については、「 Microsoft Intune で macOS デバイスでシェル スクリプトを使用する」を参照してください。

自動ユーザー プロビジョニング用に Apple Business Manager を構成する

✅ ABM 管理とマネージド Apple ID に Entra ユーザー アカウントを使用する

Microsoft Entra ID は、Microsoft Entra プロビジョニング サービスを使用して、Apple Business Manager (ABM) にユーザーを自動的にプロビジョニングおよびプロビジョニング解除するように構成できます。

詳細については、「 チュートリアル: 自動ユーザー プロビジョニング用に Apple Business Manager を構成する」を参照してください。