手順 1. アプリ保護ポリシーの実装

Intune App Protection Policies (APP) (モバイル アプリケーション管理 (MAM) とも呼ばれます)、デバイス自体が管理されていない場合でも企業データを保護します。 これにより、ユーザーが自分のデバイスを管理に "登録" することに抵抗がある職場でも、持ち込み (BYO) デバイスと個人用デバイスを有効にできます。 APP は、指定したアプリ内の企業データをデバイス上の他のアプリにコピーして貼り付けることができないことを確認します。

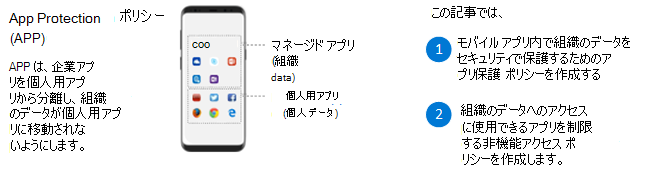

この図について:

- アプリを使用すると、Intune は組織データと個人データの間に壁を作成します。 アプリ保護ポリシーは、データへのアクセスを許可するアプリを定義します。

- ユーザーが組織の認証情報でサインインした場合、Intune はアプリ層でポリシーを適用し、個人用アプリに組織のデータをコピーして貼り付けることを防ぎ、このデータへの PIN アクセスを要求します。

- App Protection ポリシーを作成した後、条件付きアクセス ポリシーを使用してデータ保護を適用します。

この構成により、ユーザー エクスペリエンスにほとんど影響を与えることなく、セキュリティの状態を大幅に向上させることができます。 従業員は、Office や Microsoft Teams などの使い慣れたアプリを使用できると同時に、組織はアプリやデバイスに含まれるデータを保護できます。

保護が必要なカスタムの基幹業務アプリケーションがある場合は、現在、アプリ ラッピング ツールを使用して、これらのアプリケーションで APP を有効にできます。 または、Intune アプリ SDK を使用して統合することもできます。 アプリにアプリ保護ポリシーが適用されると、アプリは Intune で管理できるようになり、Intune に管理対象アプリとして認識されます。

Intuneを使用して基幹業務アプリケーションを保護する方法の詳細については、「Microsoft Intuneを使用してモバイル アプリケーション管理用のアプリを準備する」を参照してください。

モバイル アプリの保護を構成する

このガイダンスは、推奨されるゼロ トラスト ID およびデバイス アクセス ポリシーと緊密に連携しています。 Intuneでモバイル アプリ保護 ポリシーを作成した後、ID チームと協力して、モバイル アプリ保護を適用する条件付きアクセス ポリシーをMicrosoft Entra IDで構成します。

この図では、2 つのポリシーが強調表示されています (図の後の表にも記載されています)。

これらのポリシーを構成するには、ゼロトラスト ID およびデバイス アクセス ポリシーに規定されている推奨ガイダンスと設定を使用します。 次の表は、IntuneとMicrosoft Entra IDでこれらのポリシーを構成する手順に直接リンクしています。

| ポリシー | 詳細情報 | ライセンス |

|---|---|---|

| アプリケーション保護ポリシー (APP) データ保護の適用 | プラットフォーム (Windows iOS/iPadOS、Android) ごとに 1 つの Intune アプリ保護ポリシー。 | Microsoft 365 E3 または E5 |

| 承認済みのアプリとアプリ保護を要求する | iOS、iPadOS、Android を使用してスマートフォンやタブレットにモバイル アプリ保護を適用します。 | Microsoft 365 E3 または E5 |

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示