手順 3. ID を保護する

次のセクションを使用して、通常、大規模なランサムウェア攻撃の最初の段階である資格情報の侵害から組織を保護します。

サインイン セキュリティを強化する

Microsoft Entra ID のユーザー アカウントにはパスワードレス認証を使用します。

パスワードなしの認証への移行中は、パスワード認証を引き続き使用するユーザー アカウントに対して次のベスト プラクティスを使用します。

- Microsoft Entraパスワード保護を使用して、既知の脆弱なパスワードとカスタム パスワードをブロックします。

- Microsoft Entra パスワード保護を使用して、既知の脆弱なパスワードとカスタム パスワードのブロックをオンプレミスの Active Directory Domain Services (AD DS) に拡張します。

- セルフサービスによるパスワード リセット (SSPR) を使用して、ユーザーが自分のパスワードを変更できるようにします。

次に、共通 ID およびデバイス アクセス ポリシーを実装します。 これらのポリシーは、Microsoft 365 クラウド サービスへのアクセスに対してより高いセキュリティを提供します。

ユーザー サインインの場合、これらのポリシーには次のものが含まれます。

- 優先度アカウント (直ちに) および最終的にすべてのユーザー アカウントに多要素 認証 (MFA ) を要求する。

- MFA を使用するためにリスクの高いサインインを要求する。

- リスクの高いサインインを持つリスクの高いユーザーにパスワードの変更を要求する。

特権エスカレーションを防止する

次のベスト プラクティスを使用します。

- サインインにパスワードを使用しているユーザー アカウントの「サインイン セキュリティを強化する」で説明されているように、最小特権の原則を実装し、パスワード保護を使用します。

- ドメイン全体の管理者レベルのサービス アカウントの使用は避けてください。

- ローカル管理者特権を制限して、リモート アクセス トロイの木馬(RAT) やその他の不要なアプリケーションのインストールを制限します。

- Microsoft Entra条件付きアクセスを使用して、管理ポータルへのアクセスを許可する前に、ユーザーとワークステーションの信頼を明示的に検証します。 Azure ポータルについては、この例を参照してください。

- ローカル管理者のパスワード管理を有効にします。

- 特権の高いアカウントがサインインして資格情報を公開している場所を特定します。 特権の高いアカウントは、ワークステーションに存在しないようにする必要があります。

- パスワードと資格情報のローカル ストレージを無効にします。

ユーザーへの影響と変更管理

組織内のユーザーに次のことを認識させる必要があります。

- より強力なパスワードの新しい要件。

- MFA の必要な使用や MFA の二次認証方法の登録など、サインイン プロセスの変更。

- SSPR でのパスワード メンテナンスの使用。 たとえば、パスワードのリセットのためにヘルプデスクを呼び出す必要はもうありません。

- 危険であると判断されたサインインに対して、MFA またはパスワードの変更を要求するプロンプト。

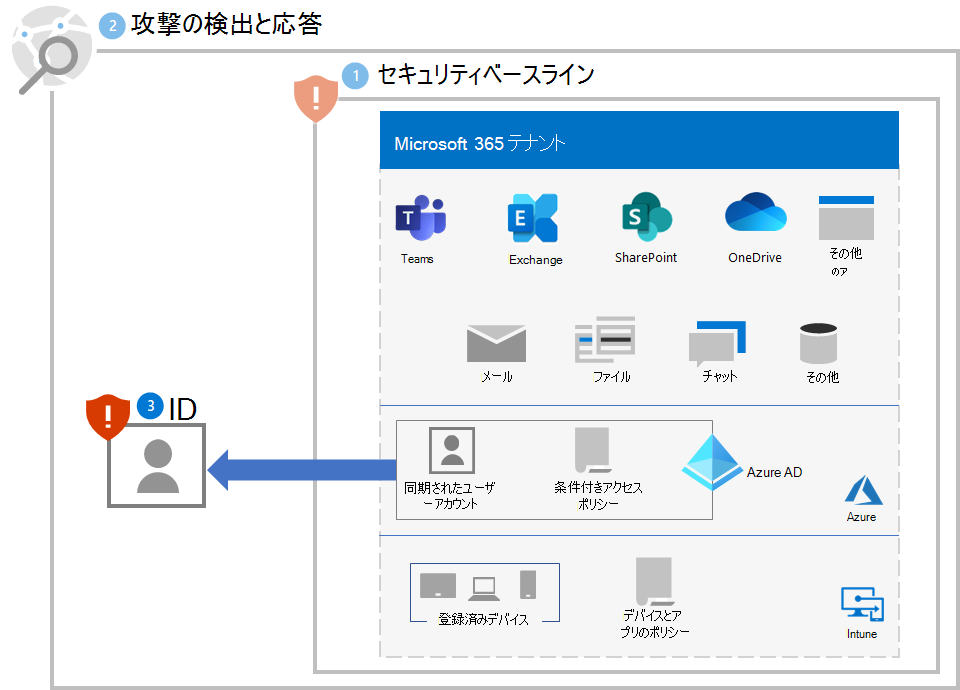

結果の構成

手順 1 から 3 のテナントのランサムウェア保護を次に示します。

次の手順

手順 4 に進み、Microsoft 365 テナント内のデバイス (エンドポイント) を保護します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示