Outlook クライアントを使用する場合の Teams 会議アドインのセキュリティ

Teams 会議アドイン (または TMA) は、Windows 上の Outlook デスクトップ クライアントから Teams で会議をスケジュールするために使用されます。

TMA は Outlook サービスと Teams サービスの間で調整されるため、TMA をセキュリティで保護することが重要です。 セキュリティ対策を講じることは、サイバーセキュリティ攻撃のリスクを下げるのに役立ちます。

この記事で取り上げた Teams 会議アドインをセキュリティで保護する方法を次に示します。

- (推奨)信頼された発行元からの証明書で TMA DLL が署名されていない場合に Outlook が TMA を読み込むのを防ぐには、Microsoft Outlook セキュリティ センターを使用します。

- ドメインのグループ ポリシーを使用し、特にユーザーが発行元を信頼するように求められるのを防ぐため、 ルート証明書 と 信頼された発行元を更新します。

- AppLocker を使用して、信頼されていない発行元からの DLL の読み込みを停止することもできます。

Microsoft Outlook セキュリティ センター グループ ポリシー

アドイン管理には 、セキュリティ センター グループ ポリシー を使用できます。

- organizationによって信頼されているアドインのみが読み込まれるようにするには

- 指定されていない場所からのアドインの読み込みを停止するには

この方法は、COM 登録を損なうマルウェアから保護し、DLL を植えた別の場所から読み込むのに役立ちます。

手順を次に示します。

- セキュリティで保護されていないアドインから Outlook を保護する

- Outlook セキュリティ センター https://www.microsoft.com/en-us/trust-centerの に移動します。

- 到着したら、[ファイル オプション セキュリティ センター] を>選択します>。

- [ Microsoft Outlook セキュリティ センター] を選択します。

- 左側のメニューの [Microsoft Outlook セキュリティ センター] で、[ セキュリティ センターの設定] を選択します。

- [ マクロ設定] で、[ デジタル署名されたマクロの通知] を選択します。その他すべてのマクロは無効になっています。

- 管理者は、この場合、[ インストールされているアドインにマクロ セキュリティ設定を適用する ] を選択する必要があります。

- [ OK ] ボタンを選択してこれらの変更を行い、セキュリティ センターを終了し、もう一度 [OK] を 選択してオプションを閉じます。

選択肢はそこから持続します。

次に、Outlook セキュリティ センターの外部で次の手順を実行します。

クライアントで Outlook を再起動します。

Outlook が再度開くと、アプリケーションは各アドインを読み込むアクセス許可を求め、署名 されていない アドインを自動的に無効にします。

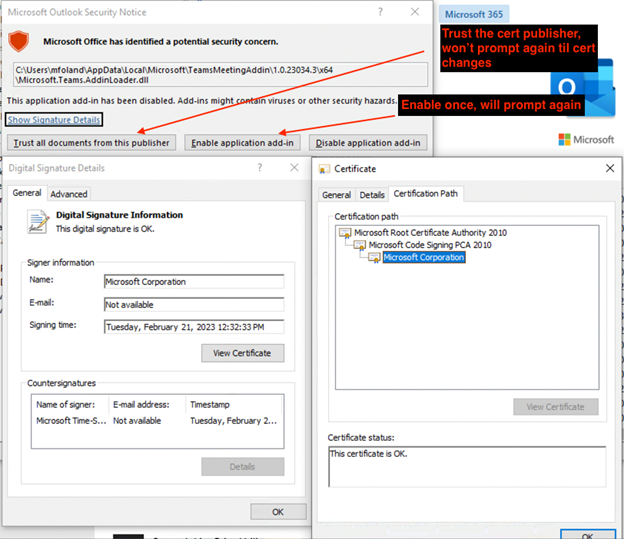

- 次の図は、TMA のユーザー エクスペリエンスを示しています。

- エンド ユーザーには、Microsoft Office がMicrosoft.Teams.AddinLoader.dllの一覧に関する 潜在的なセキュリティ上の懸念事項を特定した と読み取る可能性がある Microsoft Outlook セキュリティ通知が表示されます。 オプションは次のとおりです。

- このパブリッシャーのすべてのドキュメントを信頼します。

- このオプションを選択すると、証明書の発行元が信頼され、証明書が変更されるまでユーザーに再度メッセージが表示されません。

- 2. アプリケーション アドインを有効にします。

- このオプションはケース バイ ケースでのみ有効になるため、このアドインはこの 1 回だけ有効になり、ユーザーに再度メッセージが表示されます。

- 3. アプリケーション アドインを無効にします。

- アドインを無効にします。

- このパブリッシャーのすべてのドキュメントを信頼します。

- 手順に従って、特定のルート証明機関を自動的に信頼するようにグループ ポリシーを設定します。

- ドメイン コントローラー (DC) でグループ ポリシー管理コンソールを開きます。

- 新しいグループ ポリシー オブジェクト (GPO) を作成するか、設定の構成に使用する既存の GPO を編集します。

- 次に、[コンピューターの構成 > ポリシー > ] [Windows 設定] [セキュリティ設定] >> [公開キー ポリシー] の順に移動します。

- [信頼されたルート証明機関] を右クリックし、[インポート] を選択します。

- 信頼する証明書発行元のルート証明書 Microsoft ルート証明機関 2010 ファイルを参照してインポートします。

- GPO を適切な組織単位にリンクして、ポリシーを使用するコンピューターに設定を適用します。 このプロセスの詳細については、「Applocker ポリシーを運用環境にデプロイする」を参照してください。

- 次に、パブリッシャーを自動的に信頼するようにグループ ポリシーを設定する手順に従います。

- ドメイン コントローラーでグループ ポリシー管理コンソールを開きます。

- 新しい GPO を作成するか、設定を構成するために使用する既存の GPO を編集します。

- [コンピューターの構成 > ポリシー > ] [Windows 設定] [セキュリティ設定 > ] [公開キー ポリシー] > の順に移動します。

- [信頼された発行元] を右クリックし、[インポート] を選択します。

- 信頼する証明書発行元のリーフ証明書 Microsoft Corporation ファイルを参照してインポートします。

- GPO を適切な組織単位にリンクして、選択したコンピューターに設定を適用します。

- 次の図は、TMA のユーザー エクスペリエンスを示しています。

グループ ポリシーを使用したアドイン管理

- Microsoft 365 Apps for enterprise/Office LTSC 2021/Office 2019/Office 2016 および Office 2016 用 Office カスタマイズ ツール用の管理用テンプレート ファイル (ADMX/ADML) をダウンロードします。

- ADMX/ADML テンプレート ファイルを グループ ポリシー Management に追加します。

- [ ユーザー構成 > 管理テンプレート > ] [Microsoft Outlook (バージョン番号)] > セキュリティ > セキュリティ セキュリティ センター。

- マクロのセキュリティ設定をマクロ、アドイン、その他のアクションに適用する: このポリシー設定は、Outlook がインストールされている COM アドインと追加のアクションにもマクロ セキュリティ設定を適用するかどうかを制御します。

- に設定します。 有効

- マクロのセキュリティ設定: このポリシー設定は、Outlook のマクロのセキュリティ レベルを制御します。

- に設定します。 署名済みの警告。符号なしを無効にします。

- このオプションは、 デジタル署名されたマクロの通知に対応します。その他のすべてのマクロは セキュリティ センターで無効になっています。 アドインが信頼された発行元によってデジタル署名されている場合は、信頼された発行元によって署名されたアドインを実行できます。

- に設定します。 署名済みの警告。符号なしを無効にします。

- マクロのセキュリティ設定をマクロ、アドイン、その他のアクションに適用する: このポリシー設定は、Outlook がインストールされている COM アドインと追加のアクションにもマクロ セキュリティ設定を適用するかどうかを制御します。

- アドインに関する追加のグループ ポリシー。

- [ユーザー構成>] [管理用テンプレート] > [Microsoft Outlook 2016 > セキュリティ] の下

- アドインの信頼レベルを構成する: インストールされているすべての信頼された COM アドインを信頼できます。 アドインの Exchange 設定が存在する場合でも、このオプションが選択されている場合はオーバーライドされます。

- [ユーザー構成>管理テンプレート] > の [Microsoft Outlook 2016>その他]

- [すべての非管理対象アドインをブロックする]: このポリシー設定は、[管理対象アドインの一覧] ポリシー設定で管理されていないすべてのアドインをブロックします。

- マネージド アドインの一覧: このポリシー設定を使用すると、常に有効にするアドイン、常に無効 (ブロック)、またはユーザーが構成可能なアドインを指定できます。 このポリシー設定で管理されていないアドインをブロックするには、"すべてのアンマネージ アドインをブロックする" ポリシー設定も構成する必要があります。

- [ユーザー構成>] [管理用テンプレート>] の [Microsoft Outlook 2016 > セキュリティ セキュリティ > フォームの設定] の [>プログラムによるセキュリティ>の信頼されたアドイン]

- 信頼できるアドインの構成: このポリシー設定は、Outlook のセキュリティ対策によって制限されることなく実行できる信頼されたアドインの一覧を指定するために使用されます。

- [ユーザー構成>] [管理用テンプレート] > [Microsoft Outlook 2016 > セキュリティ] の下

- [ ユーザー構成 > 管理テンプレート > ] [Microsoft Outlook (バージョン番号)] > セキュリティ > セキュリティ セキュリティ センター。

Applocker

AppLocker アプリケーション制御ポリシーは、ユーザーが実行できるアプリとファイルを制御するのに役立ちます。 これらのファイルの種類には、実行可能ファイル、スクリプト、Windows インストーラー ファイル、ダイナミック リンク ライブラリ (DLL)、パッケージ アプリ、およびパッケージ アプリ インストーラーが含まれます。

AppLocker を使用して、信頼された発行元によって署名されていない DLL の読み込みを 停止 することに焦点を当ててみましょう。

AppLocker を使用して、署名されていない DLL の読み込みを停止します。

Applocker を使用して署名されていない DLL の読み込みを停止するには、ローカルまたはグループ ポリシーに新しい DLL 規則を作成する必要があります。

注意

このセクションの前提条件は、education または Windows Server 2012 以降Windows 10 Enterpriseです。

特定の DLL のWindows 10またはWindows 11に AppLocker を設定するには、次の手順に従います。

- ポリシー エディターを開きます。

- ローカル コンピューター

- ローカル セキュリティ ポリシー エディターを開きます。 [実行] ダイアログ ボックスまたは [スタート] メニューの検索バーに「secpol.msc」と入力し、Enter キーを押します。

- グループ ポリシー

- グループ ポリシーを使用して AppLocker ポリシーを編集する |Microsoft Learn

- ローカル コンピューター

- ローカル セキュリティ ポリシー エディターで、[アプリケーション制御ポリシー > ] AppLocker > DLL 規則に移動します。

- サポートされているエディションの Windows を使用していて、DLL ルールがまだ表示されない場合は、AppLocker が有効になっていないか、システムで構成されていない可能性があります。 この場合は、次の手順に従って AppLocker を有効にすることができます。

- ローカル セキュリティ ポリシー エディターを開きます。 [実行] ダイアログ ボックスまたは [スタート] メニューの検索バーに「secpol.msc」と入力し、Enter キーを押します。

- ローカル セキュリティ ポリシー エディターで、[アプリケーション制御ポリシー > ] AppLocker に移動します。

- AppLocker を右クリックし、[プロパティ] を選択します。

- [AppLocker のプロパティ] の [適用] タブで、次の手順を実行します。

- [規則の適用を構成する] の横にある [構成済み] を選択します。

- ルール コレクションなどの追加のポリシーを監査専用モードとして構成します。

- これが確認されたら、適用するように更新できます

- [OK] を選択して変更を保存します。

- Application Identity サービスが 実行されていることを確認します。

- サポートされているエディションの Windows を使用していて、DLL ルールがまだ表示されない場合は、AppLocker が有効になっていないか、システムで構成されていない可能性があります。 この場合は、次の手順に従って AppLocker を有効にすることができます。

- 新しい DLL 規則を作成する

- ローカル セキュリティ ポリシー エディターから

- [DLL 規則] を右クリックし、[新しい規則の作成] を選択します。

- [DLL ルールの作成] ウィザードで、[既存のファイルを使用する] を選択し、ルールを作成する DLL ファイルを参照します。

- 作成するルールの種類 (許可や拒否など) を選択し、必要なその他のルール条件を構成します。

- ウィザードを完了し、新しいルールを保存します。

- または PowerShell から:

- 新しい DLL 規則を作成するために必要な PowerShell コマンドレットは、一緒にパイプ処理できます。

- ローカル セキュリティ ポリシー エディターから

- AppLocker グループ ポリシーを使用したアドイン管理

- Get-ChildItem - ファイルのオブジェクトを取得します

- Get-AppLockerFileInformation - ファイルの一覧またはイベント ログから AppLocker ルールを作成するために必要なファイル情報を取得します

- New-AppLockerPolicy - ファイル情報とその他のルール作成オプションの一覧から新しい AppLocker ポリシーを作成します。

- RuleType を発行する必要があり、これによりコード署名が適用されます。

- ユーザーは個々のユーザーまたはグループにすることができます。すべての例では Everyone を使用します。

- AllowWindows は、AppLocker ポリシーによってすべてのローカル Windows コンポーネントが許可されることを示します。

- ファイルごとに DLL 規則を作成するには

- TMA ファイルの場所はインストールの種類によって異なります

- ユーザーごとのインストール

- インストール場所: %localappdata%\Microsoft\TeamsMeetingAddin

- マシンごとのインストール

- インストール場所: C:\Program Files(x86)\TeamsMeetingAddin

- ユーザーごとのインストール

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- ポリシーを設定します。

- ローカル マシン i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - グループ ポリシー i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- ローカル マシン i.

- 手順 1 と 2 は、TMA の x64 ディレクトリと x86 ディレクトリの DLL ごとに完了する必要があります。

- TMA ファイルの場所はインストールの種類によって異なります

- すべての DLL ルールを一度に作成します。

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse |New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml |Out-File .\TMA.xml'

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. グループ ポリシー更新を実行するには、LDAP 情報が必要です。

知っておくべき重要な事項:

- 環境で AppLocker がオンになっている場合、IT 部門は AppLocker に精通していると想定されます。 許可モデルを使用するように設計されており、許可されていないものはブロックされることに注意してください。

- パブリッシャー ルールが失敗した場合、フォールバック用のハッシュ 規則が提供されます。 ハッシュ 規則は、TMA が更新されるたびに更新する必要があります。

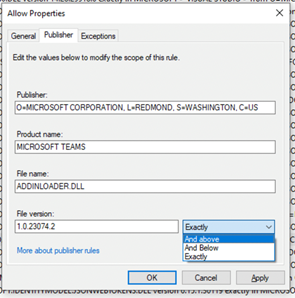

- AppLocker ポリシーを追加するための PowerShell コマンドは、追加 > する DLL の正確なバージョンにのみ一致するように設定され、パブリッシャー ルールの [許可プロパティ] に移動し、スコープの [ファイルバージョン] オプションを一覧のバージョンの上にある と に変更します。

- AppLocker でパブリッシャールールの DLL バージョンを幅広く受け入れるようにするには、[パブリッシャールールのプロパティを許可する] に移動し、[ファイルのバージョン] のドロップダウンを [And] \(正確に \) に変更します。

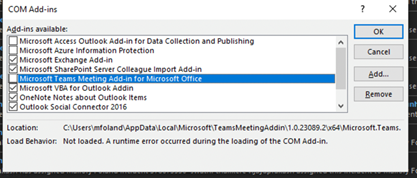

- AppLocker ポリシーがアドインをブロックした場合に有効になると、表示されず、COM アドインの検査が表示されます。

関連情報

Microsoft 365 ファイルでマクロを有効または無効にする - AppLocker (Windows) Microsoft サポート |Microsoft Learn

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示