お客様のセキュリティのベスト プラクティス

対象ロール: グローバル管理者 | 管理エージェント | ヘルプデスク エージェント

クラウド ソリューション プロバイダー (CSP) パートナーのすべてのお客様は、この記事のセキュリティ ガイダンスに従う必要があります。

CSP のセキュリティのベスト プラクティスについては、 CSP セキュリティのベスト プラクティスを参照してください。

多要素認証 (MFA) が有効になっており、すべてのアカウントに登録されていることを確認します。 MFA を適用するには、Microsoft Entra ID セキュリティの既定値 または Conditional Access を使用します。 MFA は、脅威から保護するための最適なベースライン セキュリティの検疫方法です。

予期せずプロビジョニングされた可能性があるサブスクリプションとリソースまたはサービスを頻繁に確認します。

- Azure サブスクリプション関連のアクティビティの Azure Monitor アクティビティ ログ を確認します。

コストの異常アラートを利用して Azure サブスクリプションの予期しない高消費を検出します。

グローバル管理者やセキュリティ管理者などの Microsoft Entra 管理者ロールを持つユーザーは、電子メールやコラボレーションに定期的に使用しないでください。 コラボレーション タスク用の Microsoft Entra 管理者ロールを持たない別のユーザー アカウントを作成します。

グローバル管理者ロールを持つすべてのユーザーについて、Microsoft Entra ID 内のパスワード回復の電子メール アドレスと電話番号を定期的に確認し、必要に応じて更新します。

アクセス特権と代理アクセス許可を確認、監査、最小化します。 最小特権のアプローチを検討して実装することが重要です。 Microsoft では、組織とアップストリーム プロバイダー間の不要なアクセス許可を最小限に抑えるために、パートナー リレーションシップの徹底的なレビューと監査を優先的に行うことを推奨しています。 Microsoft は、見慣れない、またはまだ監査されていないパートナー リレーションシップに対するアクセス権をただちに削除することをお勧めします。

すべてのテナント管理者アカウントを確認、強化、監視する: すべての組織は、Azure サブスクリプションの Administer On Behalf Of (AOBO) に関連付けられているユーザーを含め、すべてのテナント管理者ユーザーを徹底的に確認し、ユーザーとアクティビティの信頼性を確認する必要があります。 すべてのテナント管理者に対するフィッシングに強い MFA の使用、MFA で使用するために登録されたデバイスのレビュー、および継続的な高い特権アクセスの使用を最小限にすることを強くお勧めします。 引き続きすべてのアクティブなテナント管理者ユーザー アカウントを再監視し、監査ログを定期的に確認して、高い特権を持つユーザー アクセスが、ジョブを実行するためにこれらの特権を必要としない管理者ユーザーに付与または委任されていないことを確認します。

B2B およびローカル アカウントからのサービス プロバイダーのアクセス許可のアクセスを確認する: 代理管理特権機能の使用に加えて、一部のクラウド サービス プロバイダーは、顧客テナントで企業間 (B2B) アカウントまたはローカル管理者アカウントを使用します。 クラウド サービス プロバイダーがこれらのアカウントを使用しているかどうかを特定することをお勧めします。使用している場合は、それらのアカウントが適切に管理され、テナント内の最小特権アクセス権を持っていることを確認することをお勧めします。 Microsoft では、"共有" 管理者アカウントの使用を推奨します。 B2B アカウントのアクセス許可を確認する方法の詳細なガイダンスを確認してください。

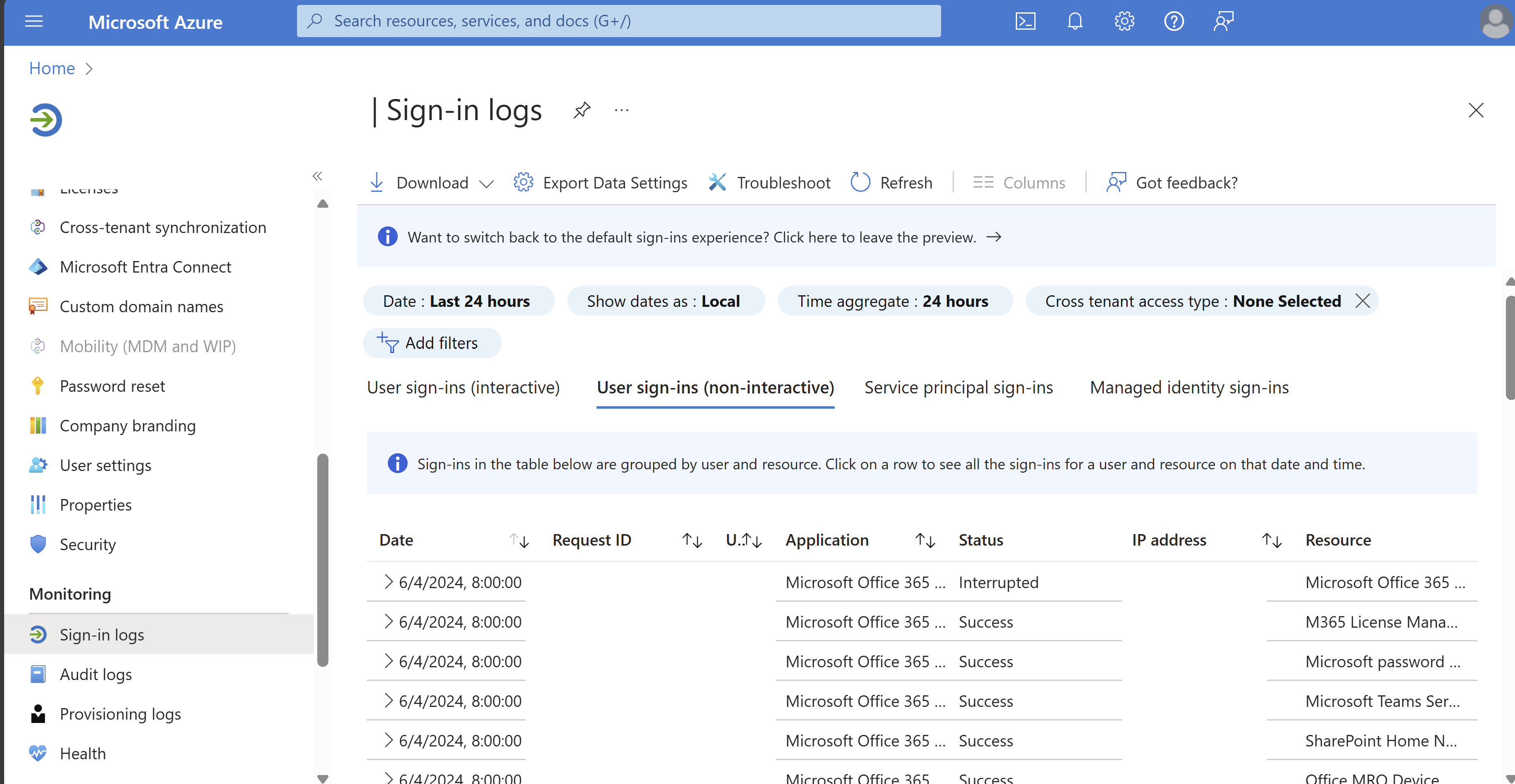

Microsoft Entra のサインインと構成の変更を確認および監査する:この性質の認証は、Microsoft Entra サインイン ログMicrosoft Entra 監査ログMicrosoft Entra 監査ログ、およびMicrosoft Purview コンプライアンス ポータル (以前は Exchange 管理センター) を通じて監査され、お客様が利用できます。 最近、代理管理者アクセス許可を持つパートナーによるサインインを確認する機能が追加されました。 これらのサインインのフィルター処理されたビューを表示するには、Microsoft Entra 管理センターのサインイン ログに移動しユーザー サインイン (非対話型) タブにフィルター テナント アクセスの種類: サービス プロバイダーを追加します。

既存のログの可用性とリテンション期間の戦略を確認する: 悪意のあるアクターによって実行されるアクティビティの調査では、Microsoft 365 を含むクラウドベースのリソースに対して適切なログ保持手順を実施することに重点が置かれています。 さまざまなサブスクリプション レベルには、個別のログの可用性と保有ポリシーがあります。インシデント対応手順を作成する前にこの点を理解しておくことが重要です。

すべての組織に、サブスクリプション内で利用可能なログを理解し、適切性と異常を定期的に評価することをお勧めします。 サードパーティの組織に依存している組織の場合は、それらと協力して、すべての管理アクションに対するログ記録戦略を理解し、インシデント中にログを使用できるようにする必要があるプロセスを確立します。

関連項目

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示