テナント間のインバウンドとアウトバウンドを制限する

Microsoft Power Platform には、承認された Microsoft Entra ユーザーがこれらのデータ ストアを通じて利用可能なビジネス データへの接続を確立する魅力的なアプリとフローを構築できる Microsoft Entra に基づくコネクタの豊富なエコシステムが備わっています。 テナントの分離により、管理者はこれらのコネクタをテナント内で安全かつ確実に利用できるようにすると同時に、テナント外へのデータ漏洩のリスクを最小限に抑えることができます。 テナント分離 を使用すると、管理者は、許可されたデータ ソースからテナントへの、またはテナントからのテナント データの移動を効果的に管理できます。 Power Platform Microsoft Entra

Power Platform テナント分離は Microsoft Entra ID 全体のテナントの制限とは異なることに注意してください。 Power Platform 外の Microsoft Entra ID ベースのアクセスには影響しません。 Power Platform テナント分離は、Office 365 Outlook や SharePoint などの Microsoft Entra ID ベースの認証を使用するコネクタでのみ機能します。

警告

Azure DevOps コネクタには既知の問題があり、このコネクターを使用して確立された接続に対してテナント分離ポリシーが適用されないことがあります。 内部関係者による攻撃ベクトルが懸念される場合は、データ ポリシーを使用してコネクタの使用やそのアクションを制限することをお勧めします。

テナント分離がオフである Power Platform の既定の構成を使うと、テナント B への接続を確立するテナント A のユーザーが適切な Microsoft Entra 資格情報を提示をした場合、テナント間の接続をシームレスに確立できます。 管理者がテナントへの接続またはテナントからの接続を確立するために選択したテナントのセットのみを許可する場合は、テナントの分離をオンにすることができます。

テナント分離ではオン、全てのテナントは制限されています。 ユーザーが有効な資格情報をセキュリティで保護された Microsoft Entra データ ソースに提示しても、インバウンド (外部テナントからテナントへの接続) とアウトバウンド (テナントから外部テナントへの接続) のクロステナント接続は、Power Platform によってブロックされます。 ルールを使用して例外を追加できます。

管理者は、インバウンド、アウトバウンド、またはその両方を有効にするテナントの明示的な許可リストを指定できます。そうすると、構成時にテナント分離制御がバイパスされます。 管理者は特別なパターン “*” を使用して、テナント分離がオンになっている場合、すべてのテナントを特定の方向に許可できます。 許可リストにあるものを除く他のすべてのテナント間接続は、Power Platform によって拒否されます。

テナントの分離は、Power Platform管理センターで設定できます。 これは Power Platform、キャンバス アプリ、および Power Automate フローに影響します。 テナントの分離を設定するには、テナント管理者である必要があります。

Power Platform テナント分離機能には、一方向または双方向の制限という 2 つのオプションがあります。

テナント分離のシナリオと影響を理解する

テナント分離制限の構成を開始する前に、次のリストを参照して、テナント分離のシナリオと影響を理解してください。

- 管理者はテナント分離をオンにしたいと考えています。

- 管理者は、クロステナント接続を使用している既存のアプリとフローが機能しなくなることを懸念しています。

- 管理者は、テナント分離を有効にし、例外ルールを追加して影響を排除することにしました。

- 管理者はクロステナント分離レポートを実行して、除外する必要があるテナントを決定します。 詳細情報: チュートリアル: クロス テナント分離レポートの作成 (プレビュー)

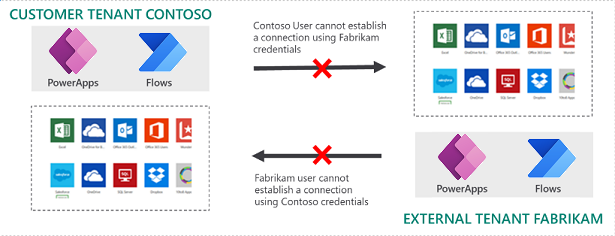

双方向のテナント分離 (受信および送信接続の制限)

双方向のテナント分離は、他のテナントからのテナントへの接続確立の試行をブロックします。 また、双方向のテナント分離は、テナントから他のテナントへの接続確立の試行もブロックします。

このシナリオでは、テナント管理者が Contoso テナントで双方向のテナント分離を有効にしていますが、外部の Fabrikam テナントは許可リストに追加されていません。

Contoso テナントで Power Platform にサインインしたユーザーは、接続を確立するために適切なMicrosoft Entra 資格情報を提示しても、Fabrikam テナントのデータ ソースへのアウトバウンド Microsoft Entra ID ベース接続を確立できません。 これは、Contoso テナントのアウトバウンド テナント分離です。

同様に、Fabrikam テナントで Power Platform にサインインしたユーザーは、接続を確立するために適切な Microsoft Entra 資格情報を提示しても、Contoso テナントのデータ ソースへのインバウンド Microsoft Entra ID ベース接続を確立できません。 これは、Contoso テナントのインバウンド テナント分離です。

| 接続作成者のテナント | 接続のサインイン テナント | アクセスが許可されていますか? |

|---|---|---|

| Contoso | Contoso | 有効 |

| Contoso (テナントの分離オン) | Fabrikam | 無効 (送信) |

| Fabrikam | Contoso (テナントの分離オン) | 無効 (受信) |

| Fabrikam | Fabrikam | イエス |

注意

同じホスト テナント内のデータ ソースを対象とするホスト テナントからゲスト ユーザーによって開始された接続試行は、テナント分離ルールによって評価されません。

許可リストによるテナントの分離

一方向のテナント分離または受信分離は、他のテナントからテナントへの接続確立の試行をブロックします。

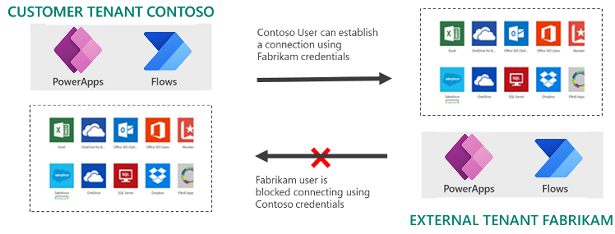

シナリオ: アウトバウンド許可リスト – Fabrikam が Contoso テナントのアウトバウンド許可リストに追加される

このシナリオでは、テナントの分離がオンの状態で、管理者が Fabrikam テナントをアウトバウンド許可リストに追加します。

Contoso テナントで Power Platform にログインしたユーザーは、接続を確立するために適切な Microsoft Entra 資格情報を提示した場合、Fabrikam テナントのデータ ソースへのアウトバウンド Microsoft Entra ID ベース接続を確立できます。 構成された許可リスト エントリにより、Fabrikam テナントへのアウトバウンド接続の確立が許可されます。

ただし、Fabrikam テナントで Power Platform にサインインしたユーザーは、接続を確立するために適切な Microsoft Entra 資格情報を提示しても、Contoso テナントのデータ ソースへのインバウンド Microsoft Entra ID ベース接続を確立できないままです。 許可リスト エントリが構成され、アウトバウンド接続を許可している場合でも、Fabrikam テナントからのインバウンド接続の確立は引き続き許可されません。

| 接続作成者のテナント | 接続のサインイン テナント | アクセスが許可されていますか? |

|---|---|---|

| Contoso | Contoso | 有効 |

| Contoso (テナントの分離オン) Fabrikam がアウトバウンド許可リストに追加された |

Fabrikam | 有効 |

| Fabrikam | Contoso (テナントの分離オン) Fabrikam がアウトバウンド許可リストに追加された |

無効 (受信) |

| Fabrikam | Fabrikam | 有効 |

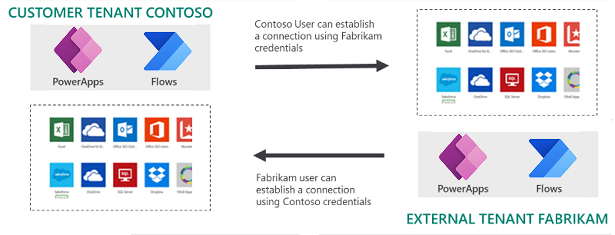

シナリオ: 双方向許可リスト – Fabrikam が Contoso テナントのインバウンドとアウトバウンド許可リストに追加される

このシナリオでは、テナントの分離がオンの状態で、管理者が Fabrikam テナントをインバウンドとアウトバウンド許可リストの両方に追加します。

| 接続作成者のテナント | 接続のサインイン テナント | アクセスが許可されていますか? |

|---|---|---|

| Contoso | Contoso | 有効 |

| Contoso (テナントの分離オン) Fabrikam が両方の許可リストに追加された |

Fabrikam | 有効 |

| Fabrikam | Contoso (テナントの分離オン) Fabrikam が両方の許可リストに追加された |

有効 |

| Fabrikam | Fabrikam | 有効 |

テナントの分離を有効にし、許可リストを構成します

Power Platform 管理センター、テナントの分離は、ポリシー>テナントの分離で設定されます。

注意

テナント分離 ポリシーを表示および設定するには、 Power Platform 管理者 ロールが必要です。

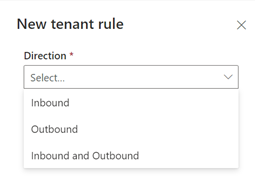

テナント分離許可リストは、テナントの分離ページの新しいテナント ルールを使って構成できます。 テナントの分離がオフの場合、リスト内のルールを追加または編集できます。 ただし、これらのルールは、テナントの分離をオンにするまで強制されません。

新しいテナント ルールの方向ドロップダウン リストから、許可リスト エントリの方向を選択します。

許可されたテナントの値をテナント ドメインまたはテナント ID として入力することもできます。 保存されると、エントリは他の許可されたテナントとともにルール リストに追加されます。 テナント ドメインを使用して許可リストエントリを追加する場合、Power Platform 管理センターはテナント ID を自動的に計算します。

エントリがリストに表示されたら、テナント ID と Microsoft Entra テナント名フィールドが表示されます。 Microsoft Entra ID では、テナント名がテナント ドメインと異なることに注意してください。 テナント名はテナントに対して一意ですが、テナントには複数のドメイン名が含まれる場合があります。

"*" を特殊文字として使用し、すべてのテナントがオンの場合、テナントの分離が指定された方向に許可されることを示すことができます。

ビジネス要件に基づいて、テナント許可リスト エントリの方向を編集できます。 テナント ルールの編集ページではテナント ドメインまたは ID フィールドは編集できないことに注意してください。

テナントの分離がオンでもオフでも、追加、編集、削除などのすべての許可リスト操作を実行できます。 すべてのテナント間接続が許可されているため、許可リストのエントリは、テナントの分離がオフになっている場合の接続動作に影響を与えます。

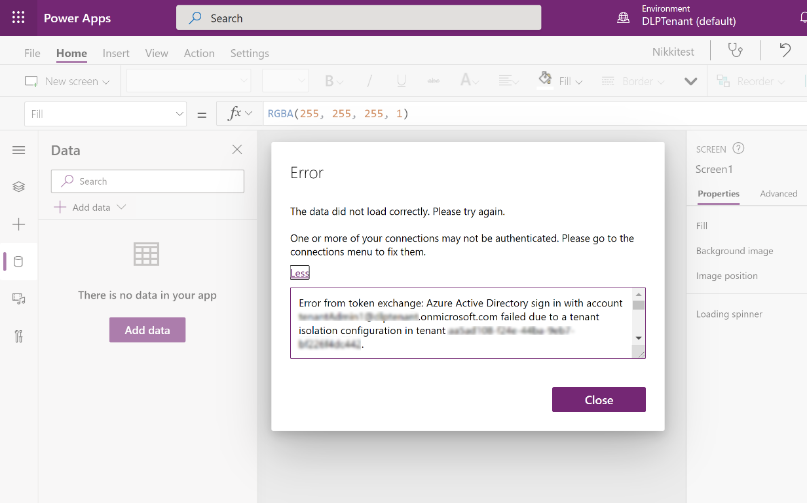

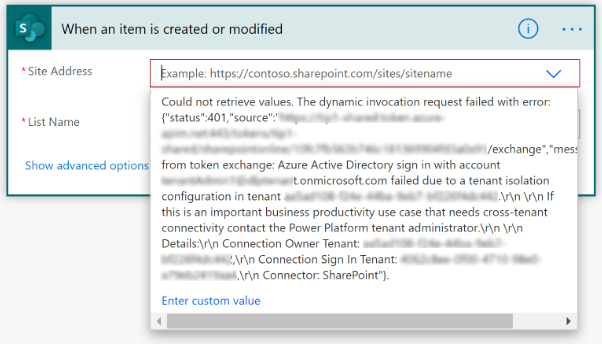

アプリとフローへの設計時の影響

テナント分離ポリシーの影響を受けるリソースを作成または編集するユーザーには、関連するエラー メッセージが表示されます。 たとえば、Power Apps 作成者がテナント分離ポリシーによってブロックされているアプリでテナント間接続を使用すると、次のエラーが表示されます。 アプリは接続を追加しません。

同様に、Power Automate 作成者がテナント分離ポリシーによってブロックされているフローで接続を使用するフローを保存しようとすると、次のエラーが表示されます。 フロー自体は保存されますが、「一時停止」としてマークされ、作成者がデータ損失防止ポリシー (DLP) 違反を解決しない限り実行されません。

アプリとフローへの実行時の影響

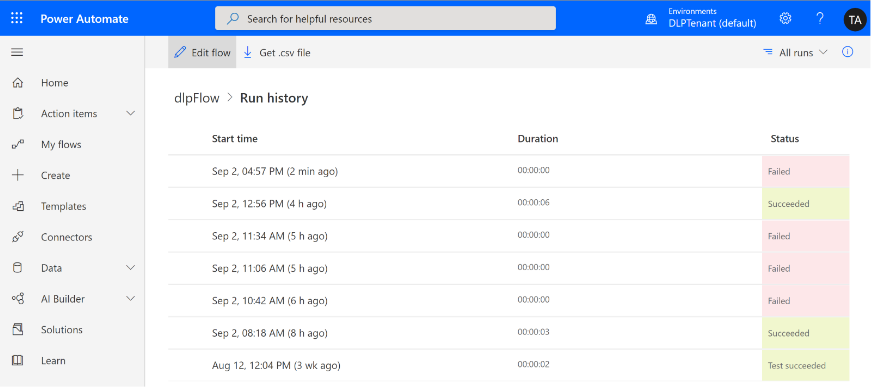

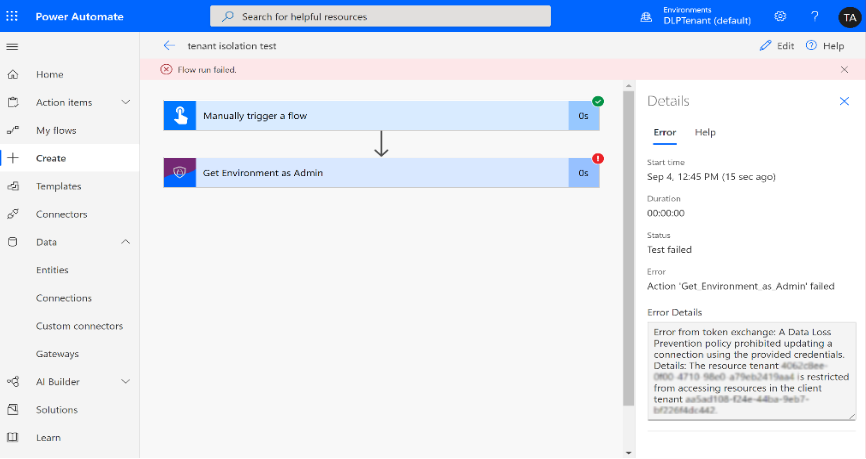

管理者は、テナントのテナント分離ポリシーを変更するよう随時決定できます。 アプリとフローが以前のテナント分離ポリシーに準拠して作成および実行された場合、それらの一部は、ポリシーの変更によって悪影響を受ける可能性があります。 テナント分離ポリシーに違反しているアプリまたはフローは正常に実行されません。 たとえば、Power Automate 内の実行履歴にフローの実行が失敗したことが示されます。 さらに、失敗した実行を選択すると、エラーの詳細が表示されます。

最新のテナント分離ポリシーが原因で正常に実行されない既存のフローの場合、Power Automate 内の実行履歴にフロー実行が失敗したことが示されます。

失敗した実行を選択すると、フロー実行の詳細が表示されます。

Note

最新のテナント分離ポリシーの変更がアクティブなアプリとフローに対して評価されるまで、約 1 時間かかります。 この変更は、即座になされません。

既知の問題

Azure DevOps コネクタは、IDプロバイダーとして認証を使用しますが、トークンの承認と発行には独自のフローとSTSを使用します。 Microsoft Entra OAuth コネクタの構成に基づいて ADO フローから返されたトークンは Microsoft Entra IDではないため、テナント分離ポリシーは適用されません。 緩和策として、他の種類の データ ポリシー を使用して、コネクタまたはそのアクションの使用を制限することをお勧めします。