SAP Procurement ソリューションの認証を構成する

SAP ERP コネクター は、複数の人々がアプリケーションに一度にアクセスして使用できるように設計されているため、接続は共有されません。 ユーザーの資格情報は接続で提供され、SAP システムへの接続に必要な追加の詳細 (サーバーの詳細、セキュリティ構成など) はアクションの一部として提供されます。

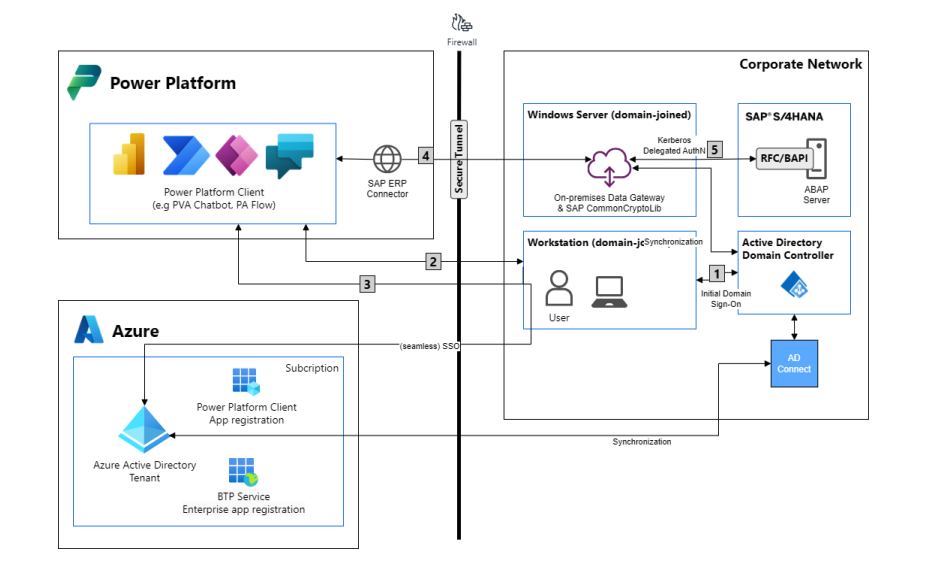

シングル サインオン (SSO) を有効にすると、SAP で構成されたユーザー レベルのアクセス許可を順守しながら、SAP からのデータを簡単に更新できます。 簡素化された ID およびアクセス管理に対して SSO を設定するには、いくつかの方法があります。

SAP ERP コネクタは、次の認証タイプをサポートしています:

| 認証の種類 | ユーザーの接続方法 | 構成手順 |

|---|---|---|

| SAP 認証 | SAP ユーザー名とパスワードを使用して SAP サーバーにアクセスします。 | ステップ 4 |

| Windows 認証 | Windows のユーザー名とパスワードを使用して SAP サーバーにアクセスします。 | ステップ 1,2,3、4 |

| Microsoft Entra ID 認証 | Microsoft Entra ID を使用して SAP サーバーにアクセスします。 | ステップ 1,2,3、4 |

注意

Microsoft Entra ID および SAP で SSO を設定するには、特定の管理者権限が必要です。 SSO を設定する前に、各システムに必要な管理者権限を必ず取得してください。

詳細情報:

手順 1: Kerberos の制約付き委任を構成する

Kerberos の制約付き委任 (KCD) は、資格情報を何度も要求することなく、管理者によって許可されたリソースへの安全なユーザー アクセスまたはサービス アクセスを提供します。 Kerberos の制約付き委任は、Windows および Microsoft Entra ID 認証に構成する必要があります。

サービス プリンシパル名 (SPN) (SetSPN) を使用して、ゲートウェイ Windows サービスをドメイン アカウントとして実行します。

構成タスク:

ゲートウェイ サービス アカウントの SPN を構成します。 ドメイン 管理者 として、Windowsに付属しており、委任を有効にする Setspn ツール を使用します。

ゲートウェイのコミュニケーション設定を調整します。 アウトバウンド Microsoft Entra ID 接続を有効にし、通信を確保するためにファイアウォールとポートの設定を確認します。

標準の Kerberos の制約付き委任を構成します。 ドメイン 管理者 として、サービスのドメイン アカウントを構成して、アカウントが単一のドメインで実行されるように制限します。

ゲートウェイ サービス アカウントをドメイン アカウントに変更します。 標準のインストールでは、ゲートウェイは、既定のコンピューターのローカル サービス アカウント、NT Service\PBIEgwServiceとして実行されます。 SSO の Kerberos チケットを容易にするために、ドメイン アカウントとして実行する必要があります。

詳細情報:

手順 2: CommonCryptoLib (sapcrypto.dll) を使用できるよう SAP ERP を構成する

SSO を使用して SAP サーバーにアクセスするには、次のことを確認してください:

- SAP サーバーの SNC (Secure Network Communication) ライブラリとして CommonCryptoLib を使用して、Kerberos SSO を構成する場合です。

- SNC 名は CN で始まります。

重要

ゲートウェイがインストールされているコンピューター上で、SAP Secure Login Client (SLC) が実行されていないことを確認します。 SLC は、SSO のために Kerberos を使用するゲートウェイの機能を妨げる可能性がある方法で、Kerberos チケットをキャッシュします。 詳細については、SAP Note 2780475 を参照してください (s-user が必要)。

SAP スタート パッドから 64 ビット版の CommonCryptoLib (

sapcrypto.dll) バージョン 8.5.25 またはそれ以降を ダウンロード し、自分のゲートウェイ コンピューター上のフォルダーにコピーします。sapcrypto.dllをコピーしたのと同じディレクトリに、次の内容が含まれたsapcrypto.iniという名前のファイルを作成します。ccl/snc/enable_kerberos_in_client_role = 1.iniファイルには、ゲートウェイ シナリオで SSO を有効にするために CommonCryptoLib が必要とする構成情報が含まれています。 パス (c:\sapcryptolib\など) にはsapcrypto.iniとsapcrypto.dllの両方が含まれることを確認してください。.dllと.iniファイルは同じ場所に存在する必要があります。.iniファイルと.dllファイルの両方に 認証されたユーザー グループへのアクセス許可を付与します。 サービス ユーザーが偽装するゲートウェイ サービス ユーザーと Active Directory (AD) ユーザーの両方に、両方のファイルに対する 読み取り および 実行 アクセス許可が必要です。CCL_PROFILEシステム環境変数を作成し、その値をパスsapcrypto.iniに設定します。ゲートウェイ サービスを再起動します。

詳細: CommonCryptoLib を使用して SAP BW への SSO に Kerberos シングル サインオンを使用する

手順 3: Azure AD および Windows 認証に対する SAP SNC を有効にする

SAP ERP コネクタは、SAP の Secure Network Communication (SNC) を有効にすることで、Microsoft Entra ID および Windows Server AD 認証をサポートします。 SNC は、部セキュリティ製品へのインターフェイスを提供する SAP システム アーキテクチャのソフトウェア レイヤーで、SAP 環境への安全なシングル サインオンを確立できるようにします。 次のプロパティ ガイダンスはセットアップに役立ちます。

| Property | Description |

|---|---|

| SNC を使用する | SNC を有効にする場合は、はいに設定します。 |

| SNC ライブラリ | NCo のインストール場所または絶対パスに関連する SNC ライブラリ名またはパス。 例としては、sapcrypto.dll、または c:\sapcryptolib\sapcryptolib.dll があります。 |

| SNC の SSO | コネクタがサービスの ID を使用するかエンドユーザーの資格情報を使用するかを指定します。 オンに設定して、エンド ユーザーの ID を使用します。 |

| SNC パートナー名 | バック エンド サーバーの名前。 例、p:CN=SAPserver。 |

| SNC の保護レベル | この特定のコピー先またはサーバーの SNC 通信に使用されるサービスの品質。 デフォルト値は、バック エンド システムによって定義されます。 最大値は、SNC に使用されるセキュリティ製品によって定義されます。 |

ユーザーの SAP SNC 名は、ユーザーの Active Directory 完全修飾ドメイン名と同じである必要があります。 たとえば、p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM は JANEDOE@REDMOND.CORP.CONTOSO.COM に等しいとします。

注意

Microsoft Entra ID 認証のみ — Active Directory SAP Service Principal アカウントは、msDS-SupportedEncryptionType 属性に AES 128 または AES 256 を定義する必要があります。

手順 4: アクションを許可するよう SAP サーバーとユーザー アカウントを設定する

リモート ファンクション コール (RFC)、ビジネス アプリケーション プログラミング インターフェイス、中間ドキュメント (IDOC) などのアクションタイプごとに、サポートされるユーザーアカウントの種類と最低限必要な権限については、SAP Note 460089 - 外部 RFC プログラムのための最小限の認可プロファイル をご覧ください。

SAP ユーザー アカウントは、次の操作のために RFC_Metadata 関数グループとそれぞれの関数モジュールにアクセスする必要があります:

| 操作 | 関数モジュールへのアクセス |

|---|---|

| RFC アクション |

RFC_GROUP_SEARCH および DD_LANGU_TO_ISOLA |

| 読み取りテーブル アクション | RFC BBP_RFC_READ_TABLE または RFC_READ_TABLE のいずれか |

| SAP 接続用に SAP サーバーへの厳密な最小限アクセス許可の付与 |

RFC_METADATA_GET および RFC_METADATA_GET_TIMESTAMP |

関連するコンテンツ

- [SAP シングル サインオン](https://help.sap.com/docs/SAP_SINGLE_SIGN-ON

- SAP シングル サインオンの安全なログイン実装ガイド

- SAP ID およびアクセス管理 (IAM) ヘルプ ポータル

- SAP ERP コネクタ

- Azure Logic Apps SAP コネクタ

- データ消失防止 (DLP) ポリシー

- ハイブリッド アーキテクチャ デザイン