カスタム コネクタを使用して監査ログを収集する (非推奨)

重要

専用の センター オブ エクセレンス - 監査ログ ソリューションと Office 365 管理カスタムコネクターを使用して監査ログイベントを収集することは非推奨です。 このソリューションとカスタム コネクタは、2023 年 8 月に CoE スターター キットから削除されます。 監査ログ イベントを収集する新しいフローがあり、センター オブ エクセレンス - コア コンポーネント ソリューションの一部です。 この新しいフローは HTTP コネクタを使用します。 詳細情報: HTTP アクションを使用して監査ログを収集する

監査ログの動機フローは、Microsoft 365 の監査ログに接続して、アプリのテレメトリ データ (ユニーク ユーザー、起動回数) を収集します。 フローは、カスタム コネクタを使用して監査ログに接続します。 次の指示に従って、カスタム コネクタを設定し、フローを構成します。

Center of Excellence (CoE) スターター キットはこのフローがなくても機能しますが、ダッシュボードの使用情報 (アプリの起動、固有のユーザー) は空白になります。 Power BI

前提条件

この記事のセットアップを続行する前に、 CoEスターター キットをセットアップする前に および インベントリ コンポーネントをセットアップする の記事を完了してください。

環境 を設定します。

正しいIDでログインしてください。

(オプション) インベントリとテレメトリのメカニズムとして クラウド フロー を選択した場合のみ、監査ログ ソリューションを設定します。

監査ログ コネクタの設定方法に関する チュートリアルを見る。

監査ログコネクタのを使用する前に

監査ログのコネクタが機能するためには、Microsoft 365 の監査ログ検索がオンになっている必要があります。 詳細については、 監査のオン/オフの切り替えを参照してください。

フローを実行するユーザー ID は、監査ログへのアクセス許可が必要です。 最小限の権限については、「 監査ログを検索する前に」で説明されています。

テナントには、統合監査ログをサポートするサブスクリプションが必要です。 詳細については、 Microsoft 365 セキュリティとコンプライアンスに関するガイダンスを参照してください。

Microsoft Entra アプリ登録を構成するには、グローバル管理者が必要です。

Office 365 管理 API は、Microsoft Entra ID を使用して、ユーザーのアプリケーションがそれらにアクセスするための権限の付与に使用できる認証サービスを提供します。

Office 365 管理 APIの Microsoft Entra アプリの登録を作成する

以下の手順で、カスタム コネクタと Power Automate フローで監査ログに接続するために使用される、Microsoft Entra アプリの登録を設定します。 詳細: Office 365 管理 API の使用を始める

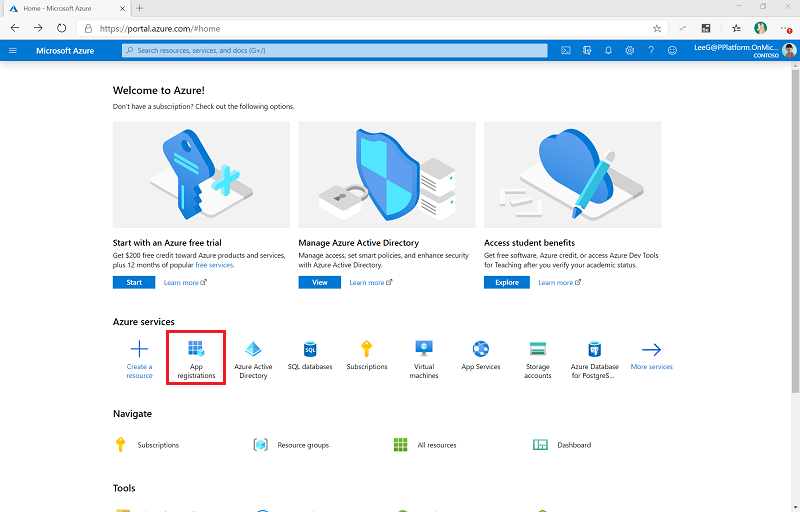

Azure portalにサインインします。

Microsoft Entra ID>アプリの登録 に移動します。

+ 新規登録を選択します。

名前を入力して (例: Microsoft 365 管理)、他の設定は変更せずに、登録rを選択してください。

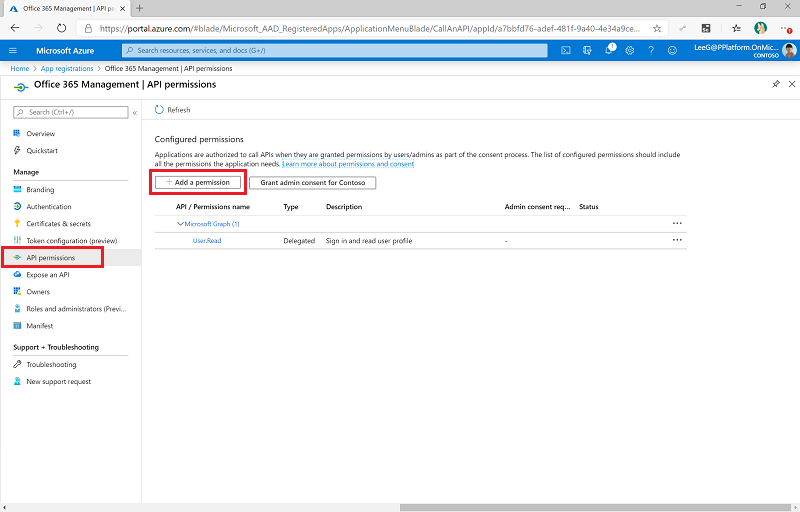

API アクセス許可>+ アクセス許可の追加 を選択します。

Office 365 管理 API を選択し、次のようにアクセス許可を構成します:。

(組織の) 管理者の承認を付与を選択します。 前提条件: アプリケーションにテナント全体の管理者の同意を付与する

これで、API アクセス許可には、委任された ActivityFeed.Read が (ユーザーの組織) に付与済みの状態で反映されるようになりました。

証明書とシークレット を選択します。

+ 新しいクライアント シークレットを選択します。

(組織のポリシーに従って) 説明と有効期限を追加し、追加を選択します。

メモ帳を開き、シークレットをコピーしてテキスト ドキュメントに一旦貼り付けておきます。

概要を選択し、、アプリケーション (クライアント) ID とディレクトリ (テナント) ID の値をコピーして同じテキスト ドキュメントに貼り付けます。各 GUID がどの値に対応しているかを必ず書き留めておいてください。 次の手順で、カスタム コネクタを構成する時に、これらの値が必要になります。

カスタム コネクターを設定した後、構成の更新を行う必要があるため、Azure Portal は開いたままにしておきます。

カスタム コネクタを設定する

ここで、 Office 365 管理API を使用するカスタム コネクタを構成してセットアップします。

Power Apps>Dataverse>カスタム コネクタ に移動します。 Office 365 Management APIカスタム コネクタがここにリストされています。 コネクタはコア コンポーネント ソリューションとともにインポートされます。

編集 を選択します。

テナントが商用クラウドである場合は、全般ページはそのままにしてください。

重要

- テナントがGCCテナントの場合は、ホストを

manage-gcc.office.comに変更します。 - テナントが GCC High テナントである場合は、ホストを

manage.office365.usに変更します。 - テナントがDoDテナントの場合は、ホストを

manage.protection.apps.milに変更します。

詳細については、 アクティビティAPI操作を参照してください。

- テナントがGCCテナントの場合は、ホストを

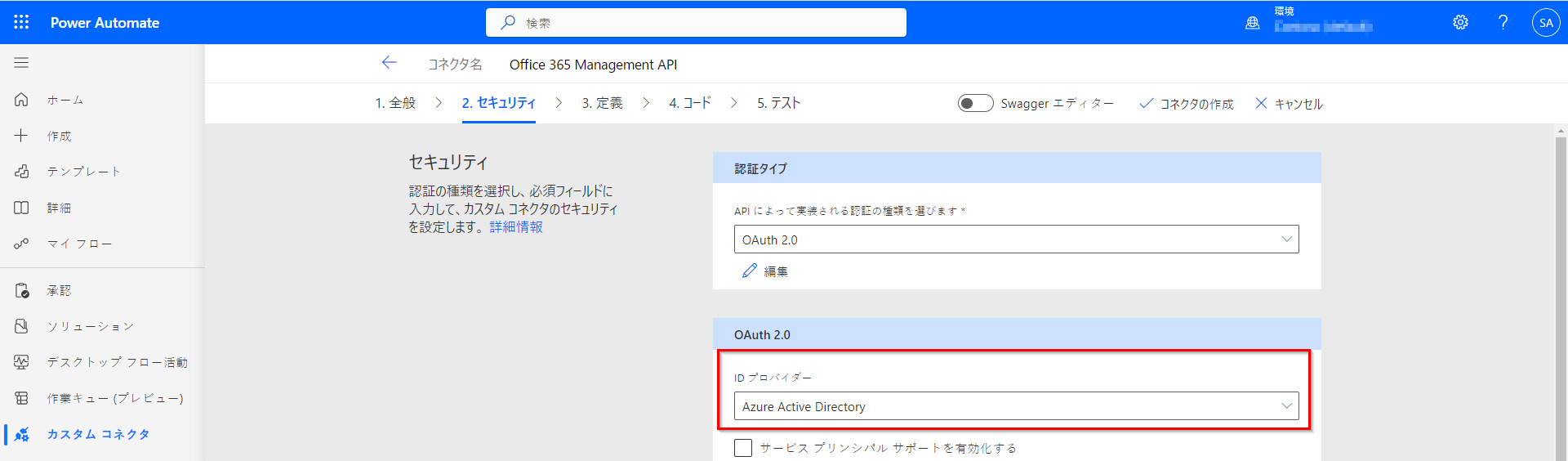

セキュリティ を選択します。

認証パラメーターを編集するには、OAuth 2.0 領域の下部で編集を選択します。

ID プロバイダー を Microsoft Entra ID に変更します。

アプリの登録からコピーしたアプリケーション (クライアント) ID をクライアント ID に貼り付けます。

アプリの登録からコピーしたクライアント シークレットをクライアント シークレットに貼り付けます。

テナント ID は変更しません。

商用テナントおよびGCCテナントの場合は ログインURLをそのままにしておきます が、 GCC High またはDoDテナントの場合はURLを

https://login.microsoftonline.us/に変更します。リソースURL を設定します。

テナントタイプ [URL] 商用 https://manage.office.comGCC https://manage-gcc.office.comGCC High https://manage.office365.usDoD https://manage.protection.apps.milコネクタの更新を選択します。

リダイレクトURL をメモ帳などのテキスト ドキュメントにコピーします。

注意

CoEスターター キット 環境 用に データ損失防止 (DLP) ポリシー が構成されている場合は、このコネクタをこのポリシーのビジネス データのみのグループに追加します。

リダイレクト URL を使用して Microsoft Entra アプリの登録をアップデートする

Azureポータル にアクセスし、アプリの登録を行います。

概要 で、リダイレクト URI の追加 を選択します。

+ プラットフォーム>Web を選択します。

カスタム コネクタのリダイレクト URL セクションからコピーした URL を入力します。

構成を選択します。

サブスクリプションを開始し、ログの内容を監査する

カスタム コネクタに戻ってカスタム コネクタへの接続を設定し、以下の手順の説明に従って、監査ログ コンテンツへのサブスクリプションを開始します。

重要

以降の手順を実行するには、これらの手順を完了する必要があります。 ここで新しい接続を作成し、コネクタをテストしないと、後の手順でフローおよび 子フロー を設定することが失敗します。

カスタム コネクタのページで、テストを選択します。

+ 新しい接続を選択し、ご自身のアカウントでサインインします。

操作で、StartSubscription を選択します。

ディレクトリ (テナント) ID (Microsoft Entra ID のアプリ登録概要ページから以前にコピーしたもの) を テナントフィールドに貼り付けます。

ディレクトリ (テナント) ID を PublisherIdentifier に貼り付けます。

動作テストを選択します。

(200) ステータスが返されます。これは、クエリが成功したことを意味します。

重要

以前にサブスクリプションを有効にしている場合は、 (400) The subscription is already enabled メッセージが表示されます。 これは、サブスクリプションがすでに正常に有効化されていることを意味します。 このエラーを無視してセットアップを続行してください。

上記のメッセージまたは (200) 応答 が表示されない場合は、リクエストが失敗した可能性があります。 フローが機能しない原因となっている設定エラーがある可能性があります。 以下の一般的な問題がないかを確認してください。

- [セキュリティ] タブのIDプロバイダーは Microsoft Entra [ID] に設定する必要があります。

- 監査ログが有効になっており、それを表示する権限がある必要があります。 Microsoft Compliance Manager を検索してアクセスを確認します。

- 権限がない場合は、「 監査ログを検索する前に」を参照してください。

- 最近監査ログを有効にした場合は、監査ログがアクティブになるまで数分待ってから再度検索してください。

- アプリ登録のテナントIDは正しい必要があります。 Microsoft Entra

- リソースURLの末尾にはスペースや文字を追加しないでください。

- Microsoft Entra アプリ登録 の手順が正しいかどうか確認してください。

- カスタム コネクタのセキュリティ設定は、 カスタム コネクタ設定の手順6で説明されているように、正しく更新される必要があります。

それでもエラーが発生する場合は、接続状態が悪い可能性があります。 詳細については、「 監査ログ接続を修復するための手順」を参照してください。

Power Automate フローを設定する

Power Automate フローはカスタム コネクタを使用し、毎日監査ログを照会して、Power Apps 起動イベントを Microsoft Dataverse テーブルに書き込みます。 このテーブルは、Power BI ダッシュボードでアプリのセッションと一意のユーザーについてレポートします。

make.powerapps.com に移動します。

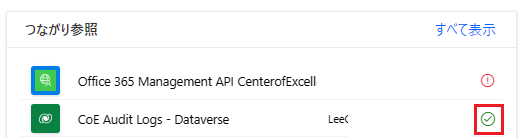

CenterofExcellenceAuditLogs_*x_x_x_xxx*_managed.zipファイルを使用して、Center of Excellence監査ログ ソリューションをインポートします。接続を確立してソリューションをアクティブ化します。 新しい接続を作成する場合は、更新 を選択する必要があります。 インポートの進行状況は失われません。

Center of Excellence – 監査ログ ソリューション を開きます。

子管理者 | 同期ログ から アンマネージド レイヤーを削除する。

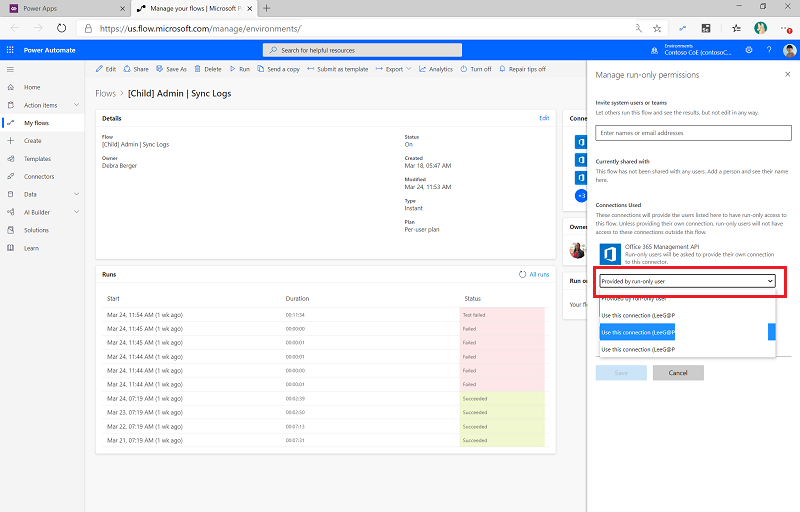

子管理者 | 同期ログ を選択します。

実行専用ユーザー 設定を編集します。

Office 365 の場合、Management API のカスタム コネクタが値を この接続を使用する (userPrincipalName@company.com) に変更します。 どのコネクタにも接続がない場合は、Dataverse>接続に移動し、コネクタ用に 1 つ作成します。

Microsoft Dataverse コネクタについては、実行のみのアクセス許可の値を空白のままにし、CoE 監査ログ - Dataverse 接続の接続参照が正しく構成されていることを確認します。 接続にエラーが表示されている場合は、CoE 監査ログ - Dataverse 接続参照の接続参照を更新します。

保存を選択し、フローの詳細タブを閉じます。

(オプション)

TimeInterval-UnitおよびTimeInterval-Interval環境 変数を編集して、もっと小さく の時間チャンクを収集します。 デフォルト値は、日を時間セグメントに分割します。11監査ログがすべてのデータを構成した時間間隔で収集できなかった場合、このソリューションから通知を受け取ります。名称 内容 StartTime-Interval 取り込むまでの開始時刻を表す整数である必要があります。 デフォルト値: 1(1日前)StartTime-Unit データを取り込むためにどの程度の期間さかのぼるかの単位を決定します。 時間に追加の入力パラメータとして受け入れられた値でなければなりません。 有効な値の例: Minute、Hour、Day。 デフォルト値はDayです。TimeInterval-Unit 開始からの時間を区切る単位を決定します。 時間に追加の入力パラメータとして受け入れられた値でなければなりません。 有効な値の例: Minute、Hour、Day。 デフォルト値はHourです。TimeInterval-Interval ユニットタイプのチャンクの数を表すには、整数である必要があります。 デフォルト値は 1(1時間単位)です。TimeSegment-CountLimit 作成できるチャンク数の制限を表すには、整数である必要があります。 デフォルト値は 60です。[!ITIP] これらのデフォルト値は中規模のテナントで機能します。 テナントのサイズに合わせてこれを機能させるには、値を複数回 調節モード する必要がある場合があります。

環境 変数の更新の詳細については、「 環境 変数の更新」を参照してください。

環境変数の構成例

以下は、これらの値に対する構成の例です:

| StartTime-Interval | StartTime-Unit | TimeInterval-Interval | TimeInterval-Unit | TimeSegment-CountLimit | 期待 |

|---|---|---|---|---|---|

| 6 | day | 6 | 時間 | 60 | 60の制限内に収まる24個の 子 フローを作成します。 各 子フロー は、過去24時間から1時間分のログを取得します。 |

| 2 | day | 6 | 時間 | 60 | 60の制限内に収まる48個の 子 フローを作成します。 各 子フロー は、過去48時間から1時間分のログを取得します。 |

| 6 | day | 5 | 分 | 300 | 288個の 子 フローを作成します。これは300個の制限内です。 各 子フロー は、過去24時間から5分間のログを取得します。 |

| 6 | day | 15 | 分 | 100 | 100の制限内で96個の 子 フローを作成します。 各 子フロー は、過去24時間から15分間のログを取得します。 |

過去のデータの入手方法

このソリューションは、構成が完了するとアプリの起動を収集しますが、過去のアプリの起動を収集するようには設定されていません。 Microsoft 365 ライセンスに応じて、Microsoft Purview内の監査ログを使用して最大1年間の履歴データを利用できます。

過去のデータを CoE スターター キット テーブルに手動で読み込むことができます。 詳細については、「 古い監査ログをインポートする方法」を参照してください。

CoEスターター キットにバグが見つかりました。 どこに行けばよいですか?

ソリューションに対してバグを提出するには、aka.ms/coe-starter-kit-issues にアクセスしてください。